Procedimientos recomendados para la capacidad de recuperación

En el inquilino, se producirán eliminaciones no deseadas y configuraciones incorrectas. Para minimizar el impacto de estos eventos no deseados, debe prepararse para su repetición.

La capacidad de recuperación son los procesos preparatorios y la funcionalidad que le permiten devolver los servicios a un estado de funcionamiento anterior después de un cambio no deseado. Los cambios no deseados incluyen la eliminación temporal y definitiva, o la configuración incorrecta de aplicaciones, grupos, usuarios, directivas y otros objetos del inquilino de Microsoft Entra.

La capacidad de recuperación ayuda a la organización a ser más resistente. La resistencia, aunque está relacionada, es algo diferente. La resistencia es la capacidad de soportar la interrupción de los componentes del sistema y de recuperarse con un impacto mínimo en la empresa, los usuarios, los clientes y las operaciones. Para más información sobre cómo hacer que los sistemas sean más resistentes, consulte Aumento de la resistencia en la administración de identidad y acceso de clientes con Microsoft Entra ID.

En este artículo, se describen los procedimientos recomendados para estar preparado para eliminaciones y configuraciones incorrectas para minimizar las consecuencias no deseadas para el negocio de la organización.

Eliminaciones y configuraciones incorrectas

Las eliminaciones y las configuraciones incorrectas tienen diferentes impactos en el inquilino.

Eliminaciones

El impacto de las eliminaciones depende del tipo de objeto.

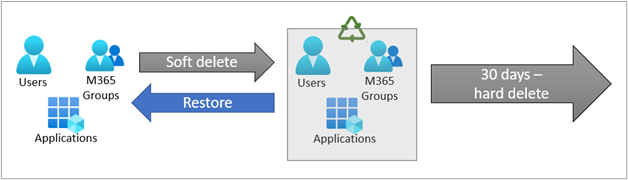

Los usuarios, los grupos de Microsoft 365 y las aplicaciones se pueden "eliminar temporalmente". Los elementos eliminados temporalmente se envían a la papelera de reciclaje de Microsoft Entra ID. Mientras se encuentran en la papelera de reciclaje, los elementos no están disponibles para su uso. Sin embargo, conservan todas sus propiedades y se pueden restaurar mediante una llamada a Microsoft Graph API o en Azure Portal. Los elementos en estado de eliminación temporal que no se restauran en un plazo de 30 días, se eliminan de forma permanentemente.

Importante

Todos los demás tipos de objeto se eliminan de forma permanente inmediatamente cuando se seleccionan para su eliminación. Cuando se elimina de forma permanente un objeto, no se puede recuperar. Se tiene que volver a crear y configurar.

Para más información sobre las eliminaciones y cómo recuperarse de ellas, consulte Recuperación desde una eliminación.

Errores de configuración

Una configuración incorrecta es una configuración de un recurso o directiva que difiere de las directivas o planes de la organización y provoca consecuencias involuntarias o no deseadas. La configuración incorrecta de la configuración para todo el inquilino o las directivas de acceso condicional puede afectar gravemente a la seguridad y a la imagen pública de su organización. Los errores de configuración pueden:

- Cambiar la forma en que interactúan los administradores, los usuarios de los inquilinos y los usuarios externos con los recursos del inquilino.

- Cambiar la capacidad de los usuarios para interactuar con otros inquilinos y de los usuarios externos para interactuar con el inquilino.

- Provocar una denegación de servicio.

- Interrumpir las dependencias entre los datos, los sistemas y las aplicaciones.

Para más información sobre las configuraciones incorrectas y cómo recuperarse de ellas, consulte Recuperación desde configuraciones incorrectas.

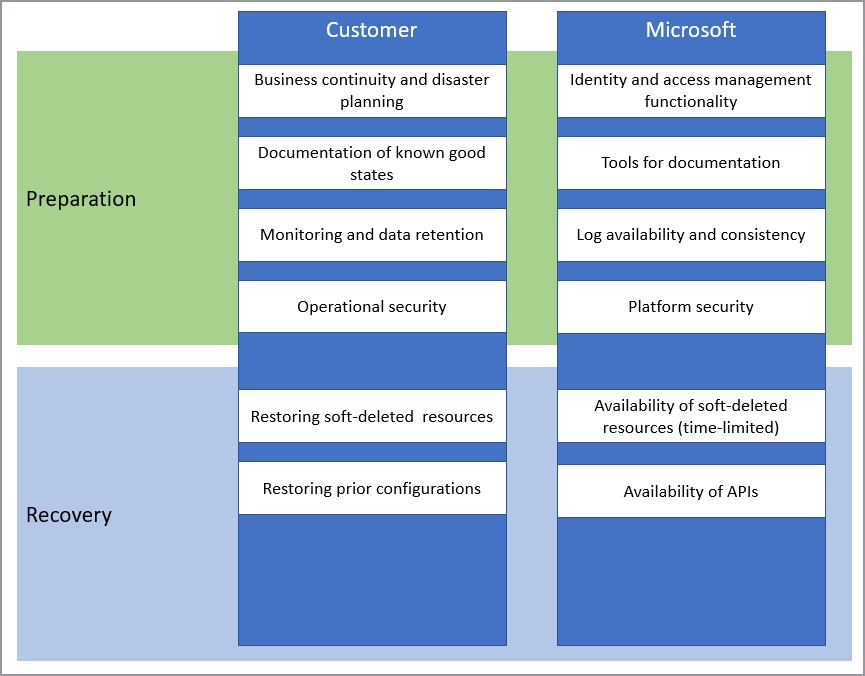

Responsabilidad compartida

La capacidad de recuperación es una responsabilidad compartida entre Microsoft como proveedor de servicios en la nube y su organización.

Puede usar las herramientas y los servicios que proporciona Microsoft para prepararse para eliminaciones y configuraciones incorrectas.

Continuidad empresarial y planeamiento ante desastres

La restauración de un elemento eliminado de forma permanente o configurado incorrectamente es un proceso que consume muchos recursos. Puede minimizar los recursos necesarios planeando con antelación. Considere la posibilidad de tener un equipo específico de administradores encargado de las restauraciones.

Prueba del proceso de restauración

Ensaye el proceso de restauración para distintos tipos de objetos y la comunicación que se obtendrá como resultado. Asegúrese de ensayar con objetos de prueba, idealmente en un inquilino de prueba.

Probar el plan puede ayudarlo a determinar lo siguiente:

- Validez e integridad de la documentación del estado de los objetos.

- Tiempo típico de resolución.

- Comunicaciones adecuadas y sus audiencias.

- Éxitos esperados y posibles desafíos.

Creación del proceso de comunicación

Cree un proceso de comunicaciones predefinidas para que otros usuarios conozcan el problema y las escalas de tiempo para la restauración. Incluya los siguientes aspectos en el plan de comunicación de la restauración:

Tipos de comunicaciones que se van a salir. Considere la posibilidad de crear plantillas predefinidas.

Partes interesadas que van a recibir las comunicaciones. Incluya los siguientes grupos, según corresponda:

- Propietarios de negocios afectados.

- Administradores de operaciones que harán la recuperación.

- Aprobadores técnicos y empresariales.

- Usuarios afectados.

Defina los eventos que desencadenan comunicaciones, como:

- Eliminación inicial.

- Evaluación del impacto.

- Tiempo de resolución.

- Restauración.

Documentación de los estados correctos conocidos

Documente el estado del inquilino y sus objetos con regularidad. Si se produce una eliminación o una configuración incorrecta, tiene una hoja de ruta para la recuperación. Las siguientes herramientas pueden ayudarlo a documentar el estado actual:

- Las API de Microsoft Graph se pueden usar para exportar el estado actual de muchas configuraciones de Microsoft Entra.

- Microsoft Entra Exporter es una herramienta que puedes utilizar para exportar tus ajustes de configuración.

- Microsoft 365 Desired State Configuration es un módulo del marco de Desired State Configuration de PowerShell. Se puede usar para exportar las configuraciones como referencia y la aplicación del estado anterior de muchos valores.

- Las API de acceso condicional se pueden usar para administrar las directivas de acceso condicional como código.

En el caso poco frecuente de que una API no esté disponible para una determinada configuración, se pueden tomar capturas de pantalla para habilitar la recuperación manual.

API de Microsoft Graph usadas habitualmente

Puede usar las API de Microsoft Graph para exportar el estado actual de muchas configuraciones de Microsoft Entra. Las API cubren la mayoría de los escenarios en los que el material de referencia sobre el estado anterior, o la capacidad de aplicar ese estado desde una copia exportada, podrían resultar vitales para mantener el negocio en funcionamiento.

Las API de Microsoft Graph son altamente personalizables en función de sus necesidades organizativas. Para implementar una solución para copias de seguridad o material de referencia, es necesario que los desarrolladores diseñen código para consultar, almacenar y mostrar los datos. Muchas implementaciones usan repositorios de código en línea como parte de esta funcionalidad.

API útiles para la recuperación

| Tipos de recursos | Vínculos de referencia |

|---|---|

| Usuarios, grupos y otros objetos del directorio | API directoryObject API de usuario API de grupo API de la aplicación AIP de ServicePrincipal |

| Roles de directorio | API directoryRole API de roleManagement |

| Directivas de acceso condicional | API de directivas de acceso condicional |

| Dispositivos | API de dispositivos |

| Dominios | API de dominios |

| Unidades administrativas | API de unidad administrativa |

| Elementos eliminados* | API deletedItems |

*Almacene de forma segura estas exportaciones de configuración y proporcione acceso a un número limitado de administradores.

El Exportador de Microsoft Entra puede proporcionar la mayor parte de la documentación que necesitará:

- Compruebe que ha implementado la configuración deseada.

- Use el exportador para capturar las configuraciones actuales.

- Revise la exportación, comprenda las configuraciones del inquilino que no se han exportado y documéntelas manualmente.

- Almacene la salida en una ubicación segura con acceso limitado.

Nota:

Es posible que la configuración del portal de autenticación multifactor heredado de Application Proxy y la configuración de federación no se exporten con el Exportador de Microsoft Entra o con Microsoft Graph API. El módulo Microsoft 365 Desired State Configuration usa Microsoft Graph y PowerShell para recuperar el estado de muchas de las configuraciones de Microsoft Entra ID. Esta información se puede usar como información de referencia o, mediante el scripting de Desired State Configuration de PowerShell, para volver a aplicar un estado correcto conocido.

Use las API de acceso condicional de Graph API para administrar las directivas como código. Automatice las aprobaciones para promover directivas desde los entornos de preproducción, copia de seguridad y restauración, supervise el cambio y planee con antelación para las emergencias.

Asigne las dependencias entre objetos.

La eliminación de algunos objetos puede provocar un efecto en cadena debido a las dependencias. Por ejemplo, la eliminación de un grupo de seguridad usado para la asignación de aplicaciones provocaría que los usuarios que eran miembros de ese grupo no puedan acceder a las aplicaciones a las que se asignó el grupo.

Dependencias comunes

| Tipo de objeto | Dependencias potenciales |

|---|---|

| Objeto de aplicación | Entidad de servicio (aplicación empresarial). Grupos asignados a la aplicación. Directivas de acceso condicional que afectan a la aplicación. |

| Entidades de servicio | Objeto de aplicación. |

| Directivas de acceso condicional | Usuarios asignados a la directiva. Grupos asignados a la directiva. Entidad de servicio (aplicación empresarial) de destino de la directiva. |

| Grupos distintos de los grupos de Microsoft 365 | Usuarios asignados al grupo. Directivas de acceso condicional a las que se asigna el grupo. Aplicaciones a las que se asigna el acceso al grupo. |

Supervisión y retención de datos

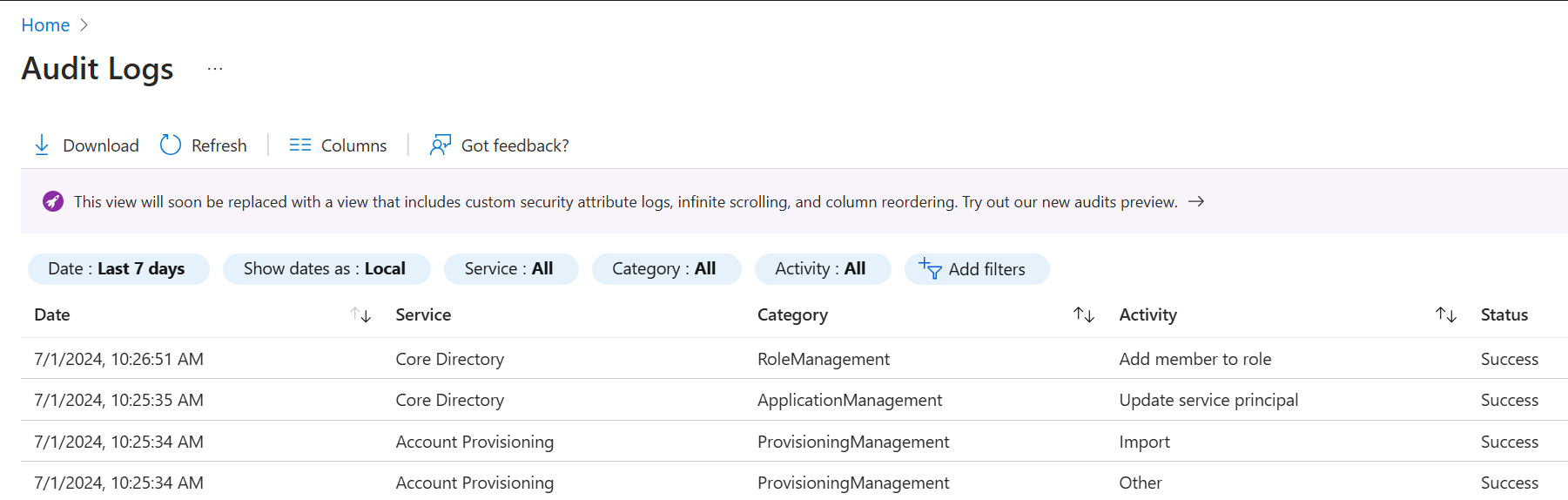

El registro de auditoría de Microsoft Entra contiene información sobre todas las operaciones de eliminación y configuración realizadas en el inquilino. Se recomienda exportar estos registros a una herramienta de Administración de eventos e información de seguridad, como Microsoft Sentinel. También puede usar Microsoft Graph para auditar los cambios y crear una solución personalizada para supervisar las diferencias a lo largo del tiempo. Para más información sobre cómo buscar elementos eliminados mediante Microsoft Graph, consulte Enumeración de elementos eliminados: Microsoft Graph v1.0.

Registros de auditoría

El registro de auditoría siempre registra un evento "Eliminar <objeto>" cuando se quita un objeto del inquilino de un estado activo, ya sea de activo a eliminado temporalmente o de activo a eliminado de forma permanente.

Un evento de eliminación para aplicaciones, entidades de servicio, usuarios y grupos de Microsoft 365 es una eliminación temporal. Para cualquier otro tipo de objeto, es una eliminación permanente.

| Tipo de objeto | Actividad en el registro | Resultado |

|---|---|---|

| Application | Eliminación de la aplicación y la entidad de servicio | Eliminado temporalmente |

| Application | Eliminación permanente de una aplicación | Eliminado de forma permanente |

| Entidad de servicio | Eliminación de la entidad de servicio | Eliminado temporalmente |

| Entidad de servicio | Eliminación de forma permanente de la entidad de servicio | Eliminado de forma permanente |

| Usuario | Eliminación de usuario | Eliminado temporalmente |

| Usuario | Eliminación permanente de un usuario | Eliminado de forma permanente |

| Grupos de Microsoft 365 | Eliminar grupo | Eliminado temporalmente |

| Grupos de Microsoft 365 | Eliminación permanente de un grupo | Eliminado de forma permanente |

| Todos los demás objetos | Eliminación de "tipoDeObjeto" | Eliminado de forma permanente |

Nota:

El registro de auditoría no distingue el tipo de grupo de un grupo eliminado. Solo los grupos de Microsoft 365 se eliminan temporalmente. Si ve una entrada de eliminación de un grupo, puede ser la eliminación temporal de un grupo de Microsoft 365 o la eliminación permanente de otro tipo de grupo. La documentación del estado correcto conocido debe incluir el tipo de grupo de cada grupo de la organización.

Para obtener información sobre la supervisión de los cambios de configuración, consulte Recuperación desde configuraciones incorrectas.

Uso de libros para realizar un seguimiento de los cambios de configuración

Los libros de Azure Monitor pueden ayudarlo a supervisar los cambios de configuración.

El libro de informes de operaciones confidenciales puede ayudar a identificar actividades sospechosas de la aplicación y la entidad de servicio que podrían indicar un riesgo, entre las que se incluyen:

- Los métodos de autenticación o las credenciales de aplicaciones o entidades de servicio que se han modificado.

- Los permisos nuevos que se han otorgado a las entidades de servicio.

- Las actualizaciones de pertenencia a grupos y roles de directorio para entidades de servicio.

- La configuración de federación que se ha modificado.

El Libro de actividad de acceso entre inquilinos puede ayudar a supervisar las aplicaciones de los inquilinos externos a las que acceden los usuarios y las aplicaciones a las que acceden los usuarios externos del inquilino. Use este libro para buscar cambios anómalos en el acceso a aplicaciones entrantes o salientes entre inquilinos.

Seguridad operativa

Evitar los cambios no deseados es mucho menos difícil que tener que volver a crear y volver a configurar los objetos. Incluya las tareas siguientes en los procesos de administración de cambios para minimizar los accidentes:

- Use un modelo de privilegios mínimos. Asegúrese de que cada miembro de su equipo tenga los privilegios mínimos necesarios para completar sus tareas habituales. Requiera un proceso para escalar privilegios para tareas más inusuales.

- El control administrativo de un objeto habilita la configuración y eliminación. Use roles con menos privilegios, como Lector de seguridad, para las tareas que no requieren operaciones para crear, actualizar o eliminar (CRUD). Cuando se necesite realizar operaciones CRUD, use roles específicos del objeto cuando sea posible. Por ejemplo, los administradores de usuarios solo pueden eliminar usuarios y los administradores de aplicaciones solo pueden eliminar aplicaciones. Use estos roles más limitados siempre que sea posible.

- Utilice Privileged Identity Management (PIM). PIM permite la elevación de privilegios Just-In-Time para realizar tareas como la eliminación permanente. Puede configurar PIM para tener notificaciones y aprobaciones para la elevación de privilegios.