Incorporación mediante Microsoft Configuration Manager

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

¿Quiere experimentar Microsoft Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Este artículo actúa como un método de incorporación de ejemplo.

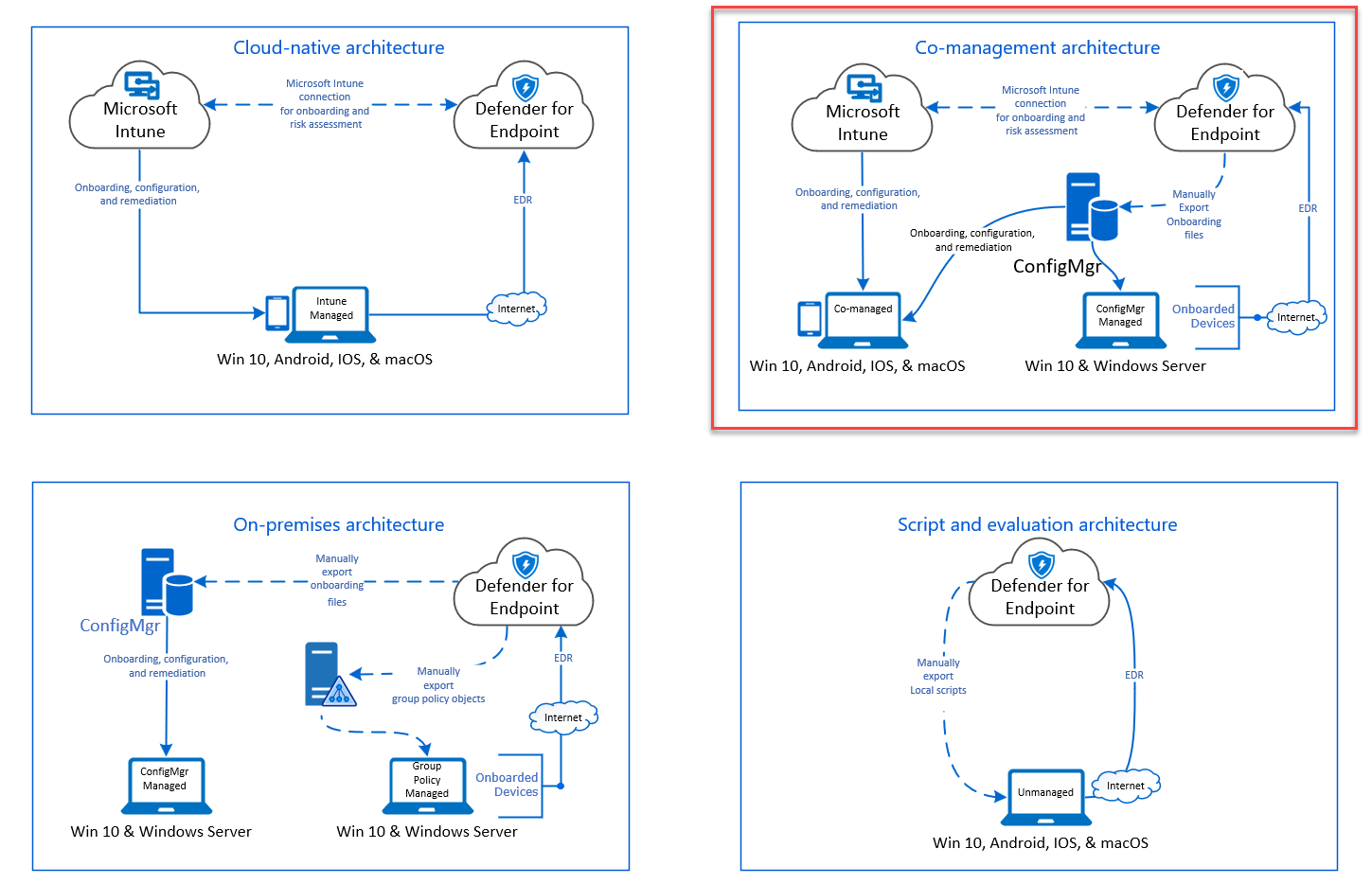

En el artículo Planeamiento , se proporcionaron varios métodos para incorporar dispositivos al servicio. En este artículo se describe la arquitectura de administración conjunta.

Aunque Defender para punto de conexión admite la incorporación de varios puntos de conexión y herramientas, en este artículo no se tratan. Para obtener información sobre la incorporación general mediante otras herramientas y métodos de implementación admitidos, consulte Introducción a la incorporación.

Este artículo guía a los usuarios en:

- Paso 1: Incorporación de dispositivos Windows al servicio

- Paso 2: Configuración de las funcionalidades de Defender para punto de conexión

Esta guía de incorporación le guiará por los siguientes pasos básicos que debe seguir al usar Microsoft Configuration Manager:

- Creación de una colección en Microsoft Configuration Manager

- Configuración de las funcionalidades de Microsoft Defender para punto de conexión mediante Microsoft Configuration Manager

Nota:

En esta implementación de ejemplo solo se tratan los dispositivos Windows.

Paso 1: Incorporación de dispositivos Windows mediante Microsoft Configuration Manager

Creación de colecciones

Para incorporar dispositivos Windows con Microsoft Configuration Manager, la implementación puede tener como destino una colección existente o se puede crear una nueva recopilación para realizar pruebas.

La incorporación mediante herramientas como la directiva de grupo o el método manual no instala ningún agente en el sistema.

En Microsoft Configuration Manager, la consola del proceso de incorporación se configurará como parte de la configuración de cumplimiento dentro de la consola.

Cualquier sistema que reciba esta configuración necesaria mantiene esa configuración mientras el cliente de Configuration Manager siga recibiendo esta directiva desde el punto de administración.

Siga los pasos siguientes para incorporar puntos de conexión mediante Microsoft Configuration Manager.

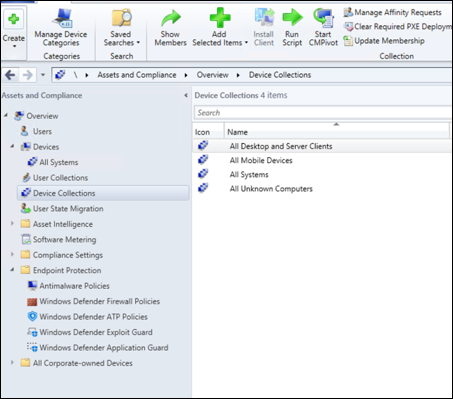

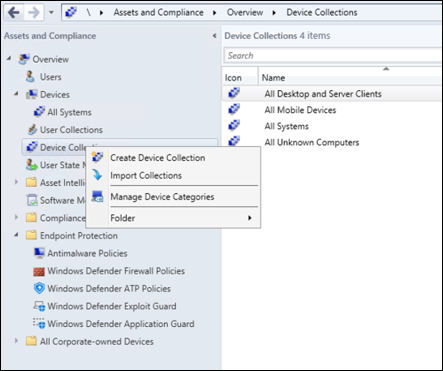

En la consola de Microsoft Configuration Manager, vaya a Assets and Compliance Overview Device Collections (Recopilaciones de dispositivos de información general sobre > recursos y cumplimiento>).

Seleccione Recopilación de dispositivos con el botón derecho y seleccione Crear recopilación de dispositivos.

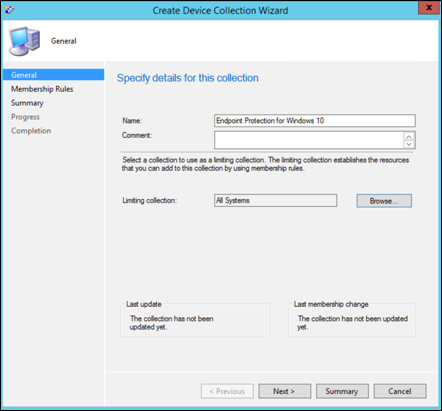

Proporcione un nombre y una colección de límites y, a continuación, seleccione Siguiente.

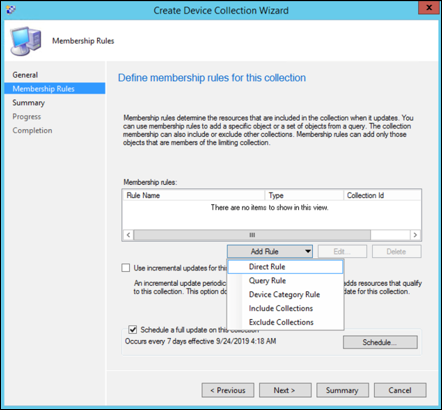

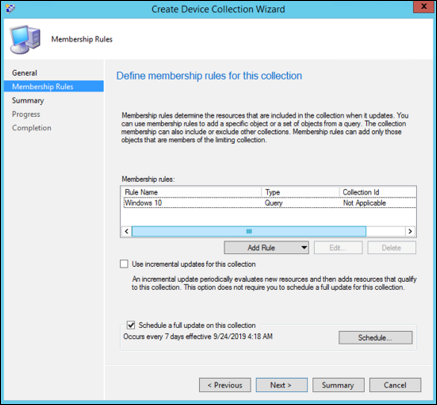

Seleccione Agregar regla y elija Regla de consulta.

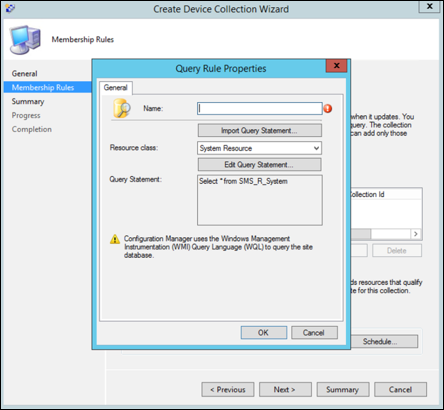

Seleccione Siguiente en el Asistente para pertenencia directa y seleccione Editar instrucción de consulta.

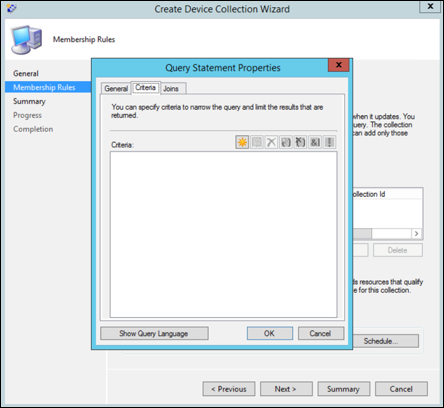

Seleccione Criterios y, a continuación, elija el icono de estrella.

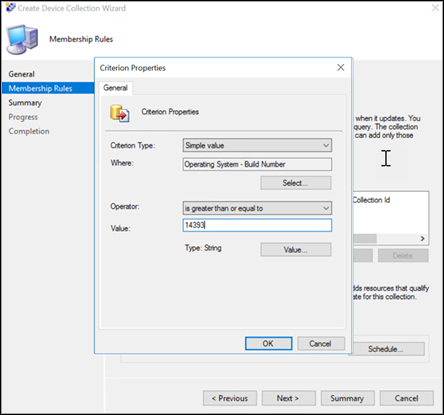

Mantenga el tipo de criterio como valor simple, elija mientras que Sistema operativo: número de compilación, operador como es mayor o igual que y valor 14393 y seleccione en Aceptar.

Seleccione Siguiente y Cerrar.

Seleccione Siguiente.

Después de completar esta tarea, ahora tiene una recopilación de dispositivos con todos los puntos de conexión de Windows en el entorno.

Paso 2: Configuración de las funcionalidades de Microsoft Defender para punto de conexión

Esta sección le guía en la configuración de las siguientes funcionalidades mediante Microsoft Configuration Manager en dispositivos Windows:

- Detección y respuesta de puntos de conexión

- Protección de última generación

- Reducción de la superficie expuesta a ataques

Detección y respuesta de puntos de conexión

Windows 10 y Windows 11

Desde el portal de Microsoft Defender, es posible descargar la .onboarding directiva que se puede usar para crear la directiva en System Center Configuration Manager e implementarla en dispositivos Windows 10 y Windows 11.

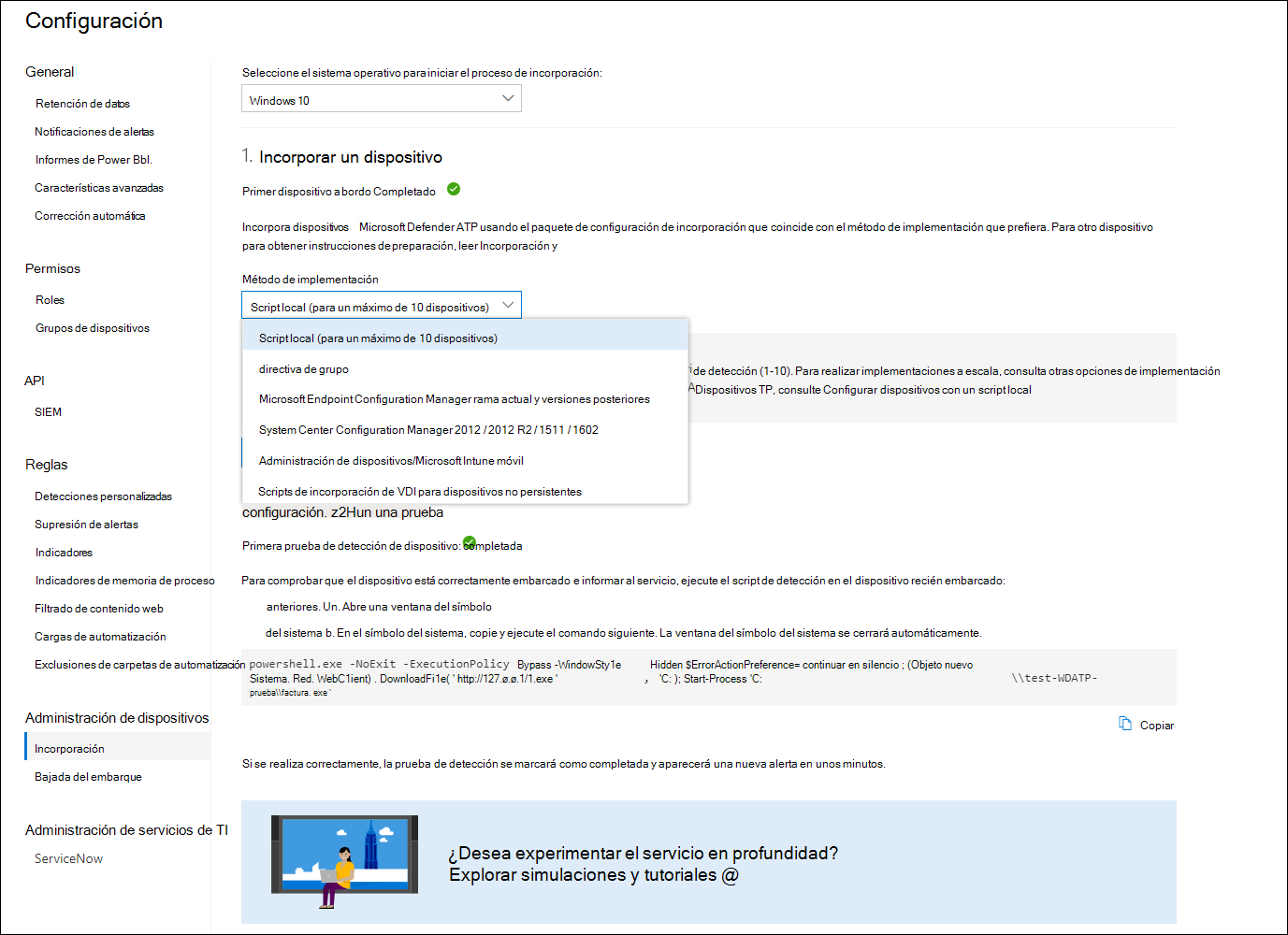

En un portal de Microsoft Defender, seleccione Configuración y, a continuación, Incorporación.

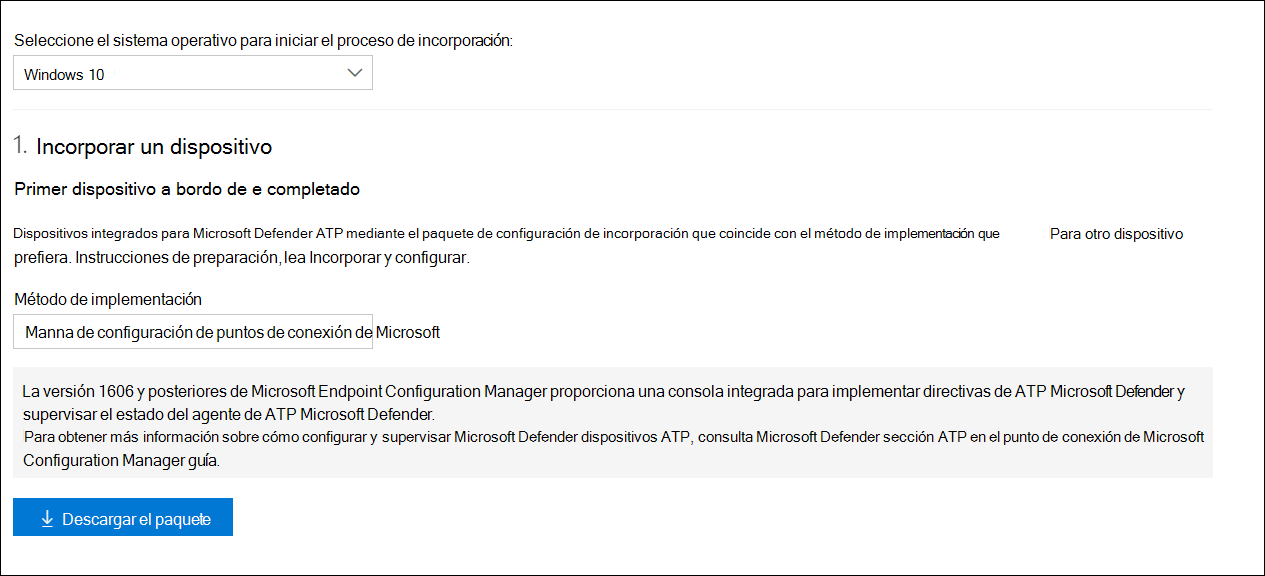

En Método de implementación, seleccione la versión compatible de Microsoft Configuration Manager.

Seleccione Descargar paquete.

Guarde el paquete en una ubicación accesible.

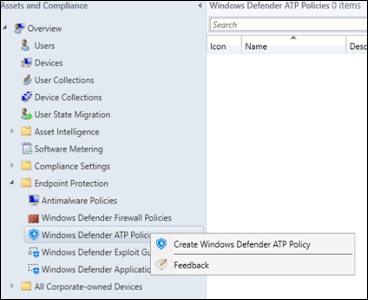

En Microsoft Configuration Manager, vaya a: Recursos e información general de > cumplimiento > Directivas de ATP de Microsoft Defender de Endpoint Protection>.

Haga clic con el botón derecho en Directivas de ATP de Microsoft Defender y seleccione Crear directiva de ATP de Microsoft Defender.

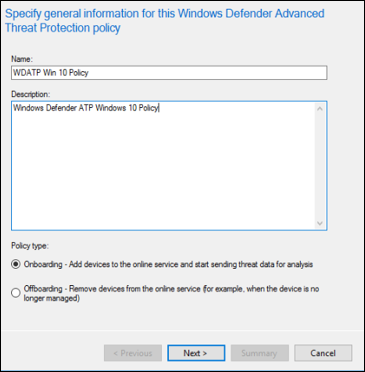

Escriba el nombre y la descripción, compruebe que La incorporación está seleccionada y, a continuación, seleccione Siguiente.

Seleccione Examinar.

Vaya a la ubicación del archivo descargado del paso 4 anterior.

Seleccione Siguiente.

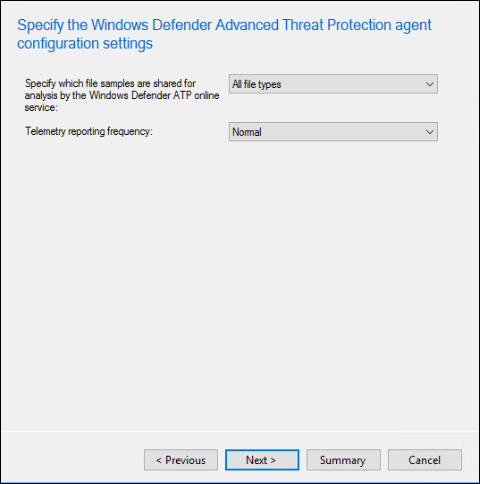

Configure el agente con los ejemplos adecuados (Ninguno o Todos los tipos de archivo).

Seleccione la telemetría adecuada (Normal o Acelerada) y, a continuación, seleccione Siguiente.

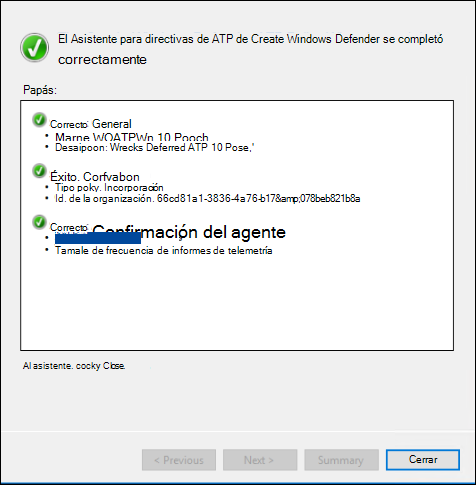

Compruebe la configuración y, a continuación, seleccione Siguiente.

Seleccione Cerrar cuando se complete el Asistente.

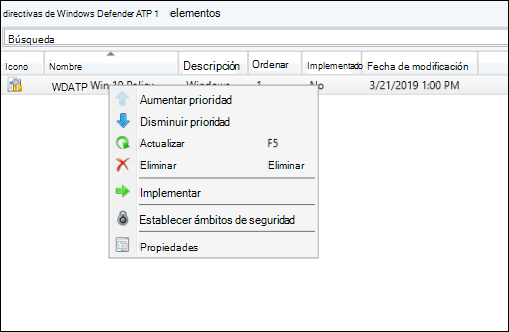

En la consola de Microsoft Configuration Manager, haga clic con el botón derecho en la directiva de Defender para punto de conexión que creó y seleccione Implementar.

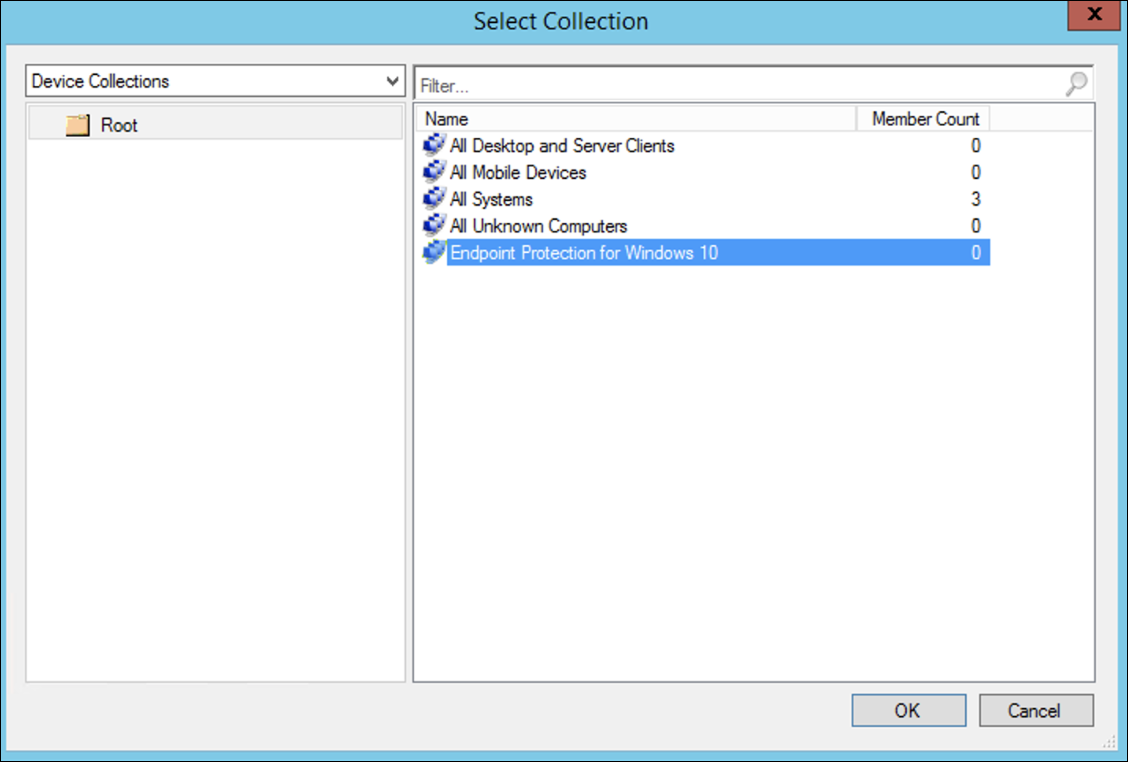

En el panel derecho, seleccione la colección creada anteriormente y seleccione Aceptar.

Versiones anteriores de Windows Client (Windows 7 y Windows 8.1)

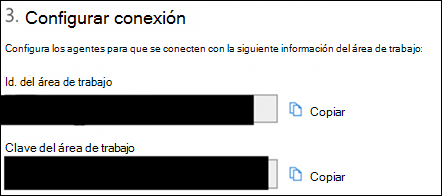

Siga los pasos siguientes para identificar el identificador del área de trabajo de Defender para punto de conexión y la clave del área de trabajo que serán necesarios para la incorporación de versiones anteriores de Windows.

En un portal de Microsoft Defender, seleccione Configuración>Puntos de conexión>Incorporación (en Administración de dispositivos).

En sistema operativo, elija Windows 7 SP1 y 8.1.

Copie el identificador del área de trabajo y la clave del área de trabajo y guárdelos. Se usarán más adelante en el proceso.

Instale Microsoft Monitoring Agent (MMA).

MMA es actualmente (a partir de enero de 2019) compatible con los siguientes sistemas operativos Windows:

- SKU de servidor: Windows Server 2008 SP1 o posterior

- SKU de cliente: Windows 7 SP1 y versiones posteriores

El agente MMA debe instalarse en dispositivos Windows. Para instalar el agente, algunos sistemas deben descargar la actualización para la experiencia del cliente y la telemetría de diagnóstico con el fin de recopilar los datos con MMA. Estas versiones del sistema incluyen, entre otras, las siguientes:

- Windows 8.1

- Windows 7

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2008 R2

En concreto, para Windows 7 SP1, se deben instalar las siguientes revisiones:

- Instalar KB4074598

- Instale .NET Framework 4.5 (o posterior) oKB3154518. No instale ambos en el mismo sistema.

Si usa un proxy para conectarse a Internet, consulte la sección Configurar opciones de proxy.

Una vez completado, debería ver los puntos de conexión incorporados en el portal en un plazo de una hora.

Protección de última generación

Antivirus de Microsoft Defender es una solución antimalware integrada que proporciona protección de próxima generación para equipos de escritorio, equipos portátiles y servidores.

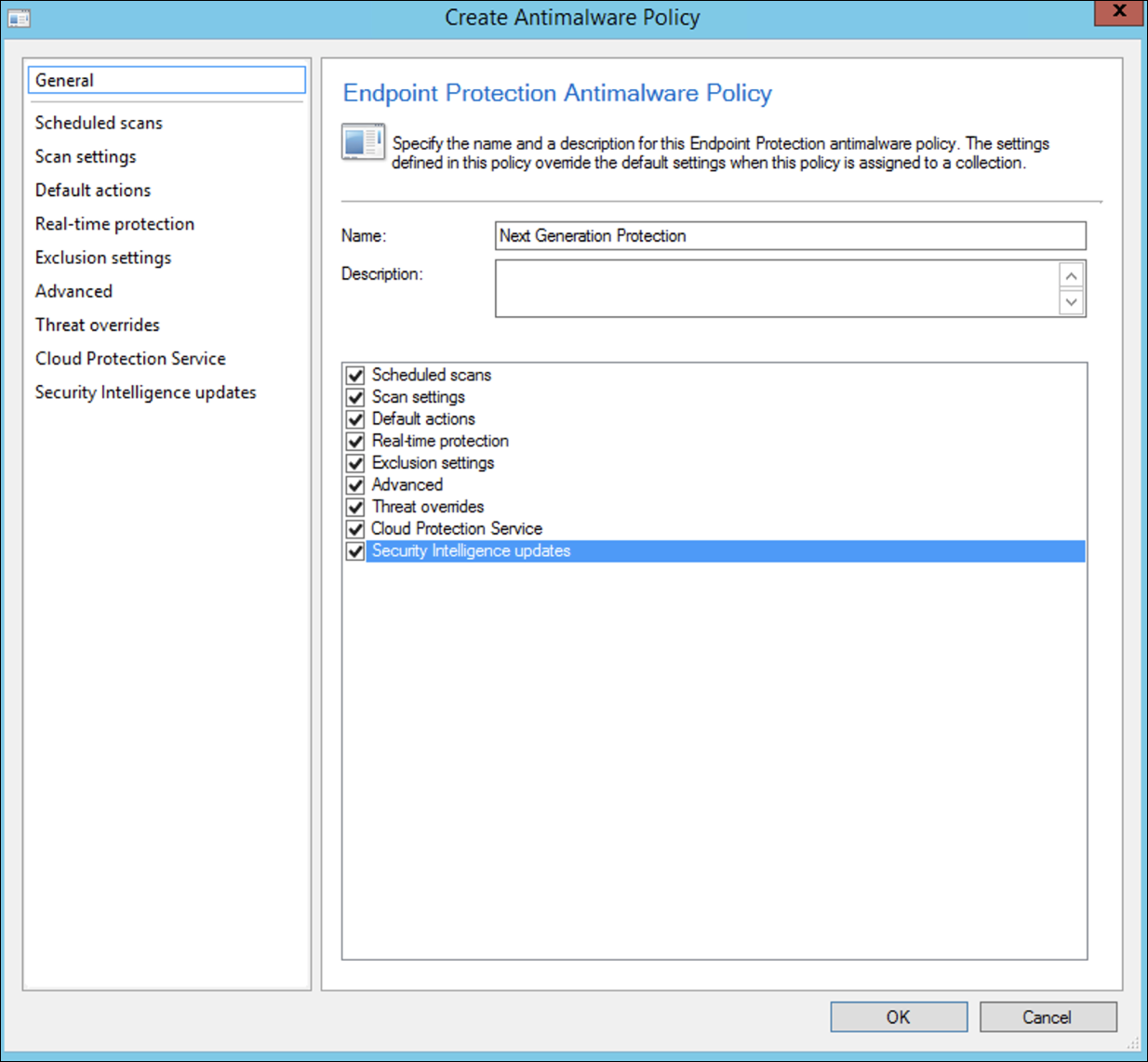

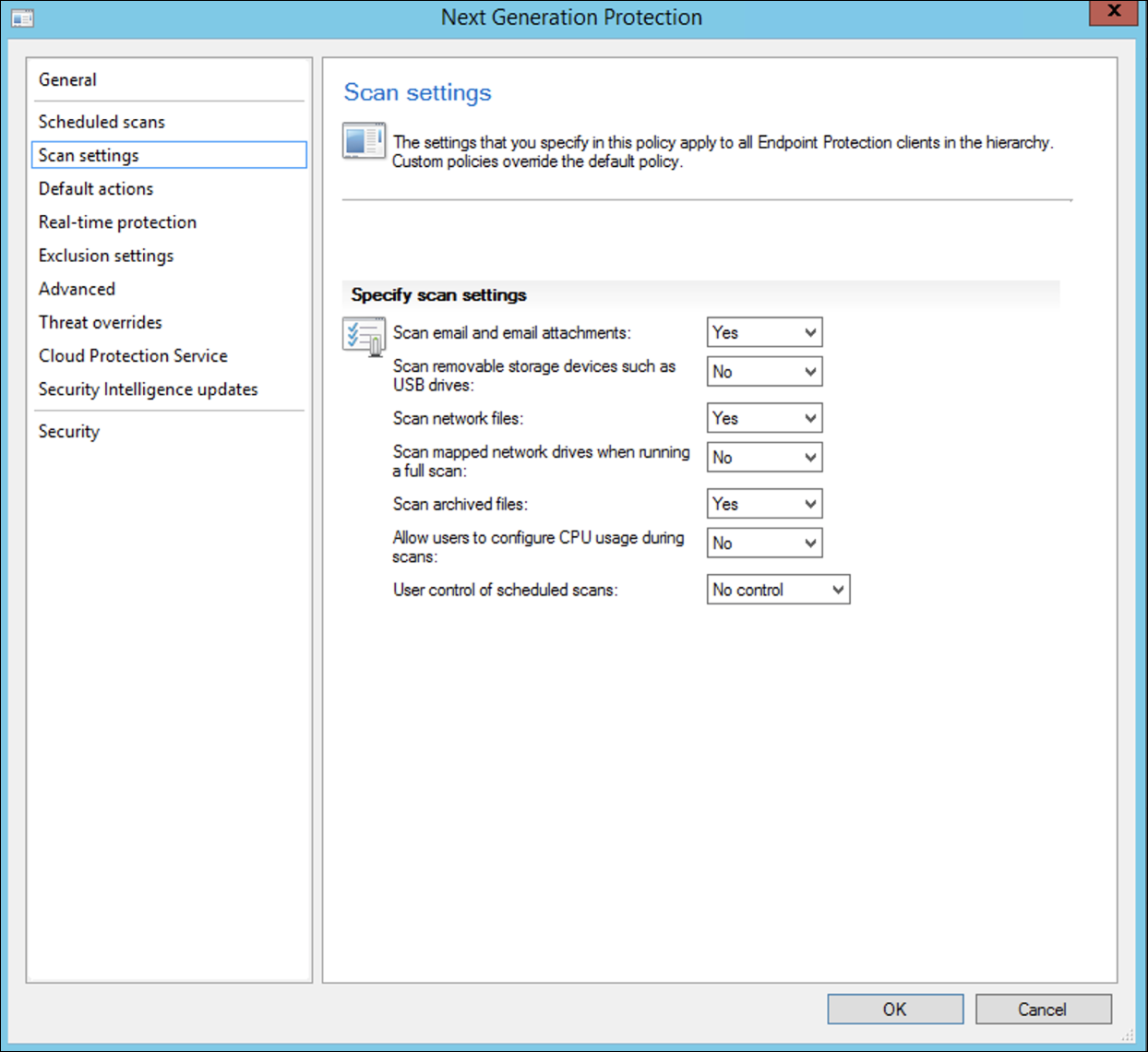

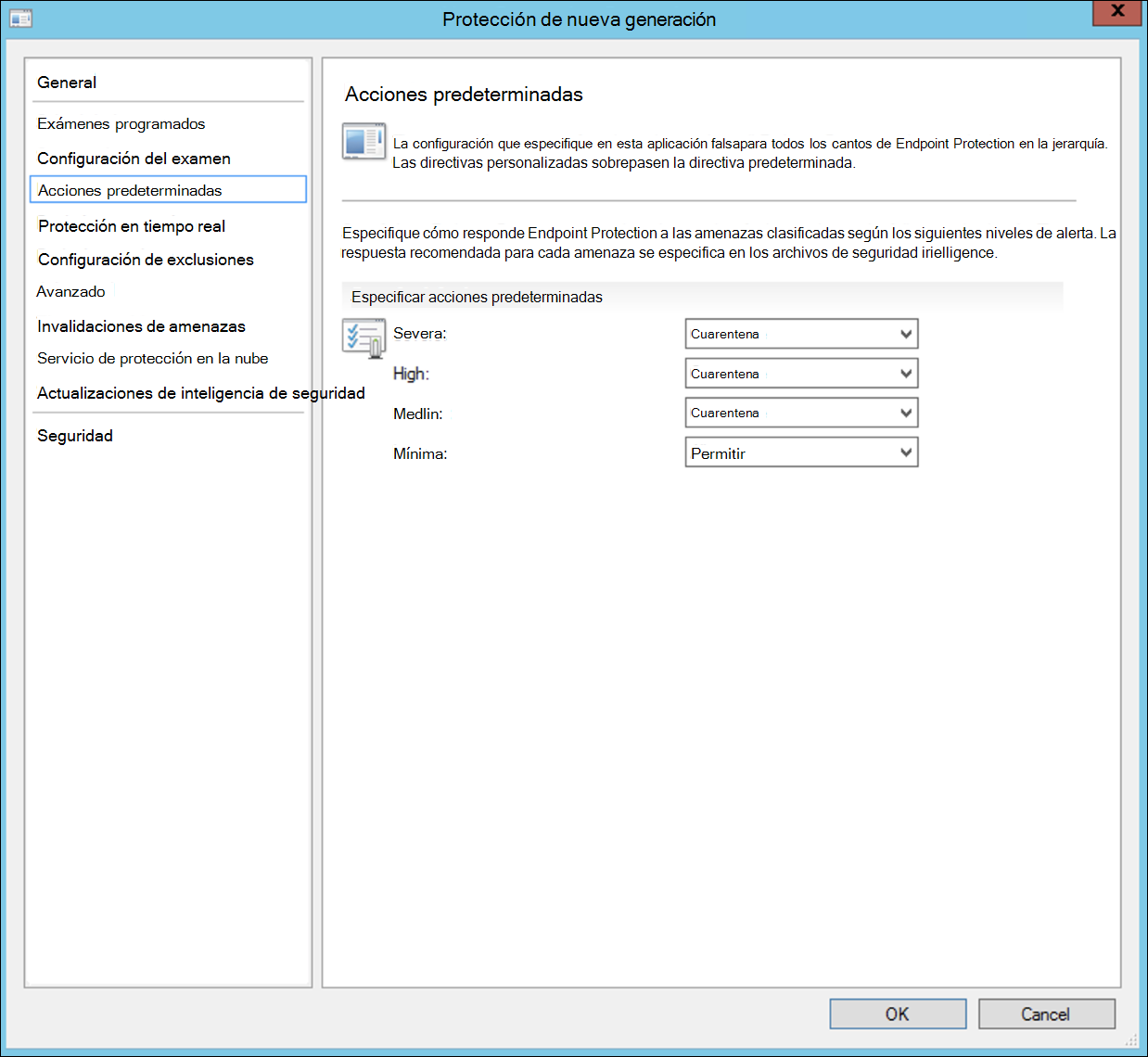

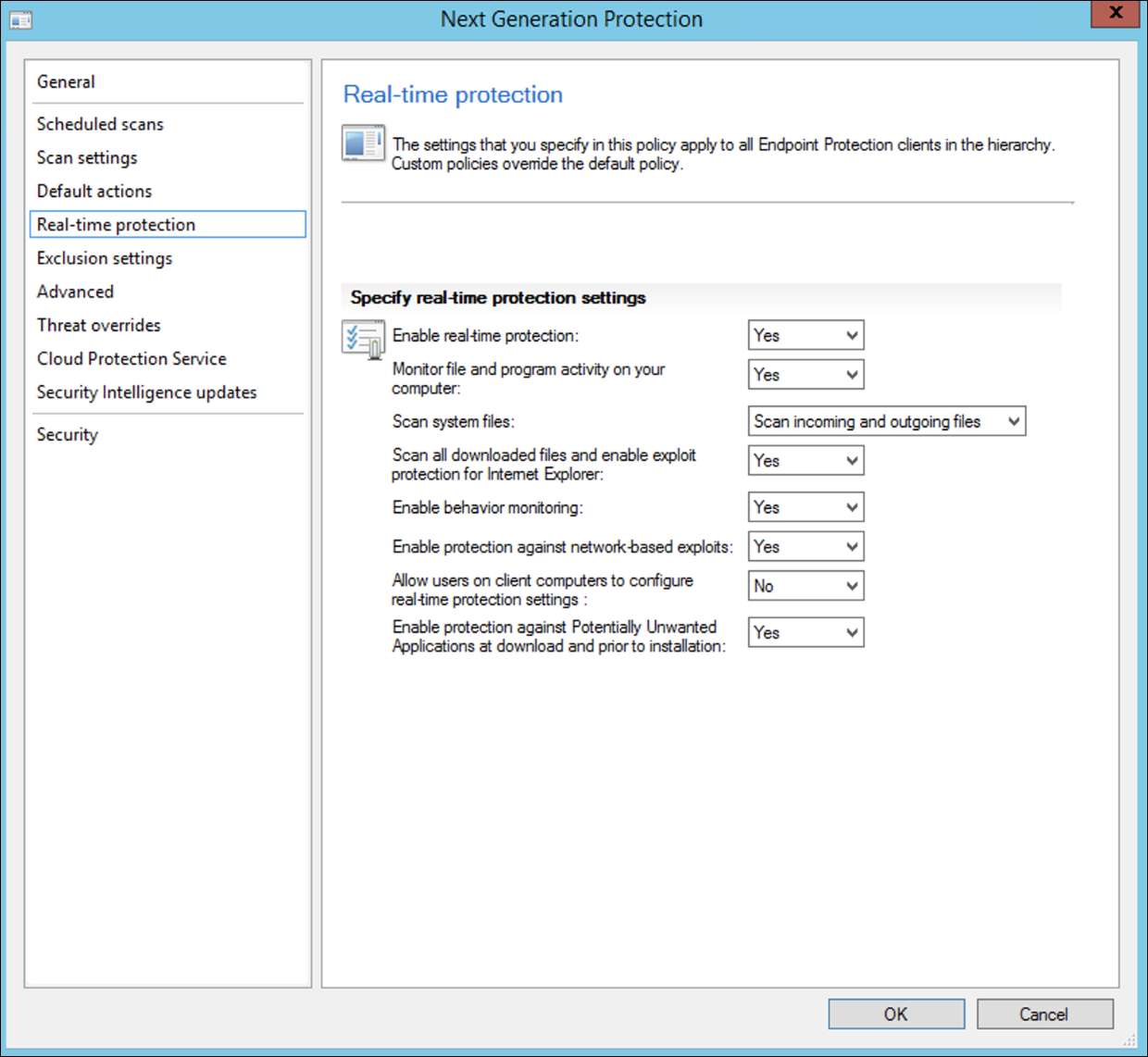

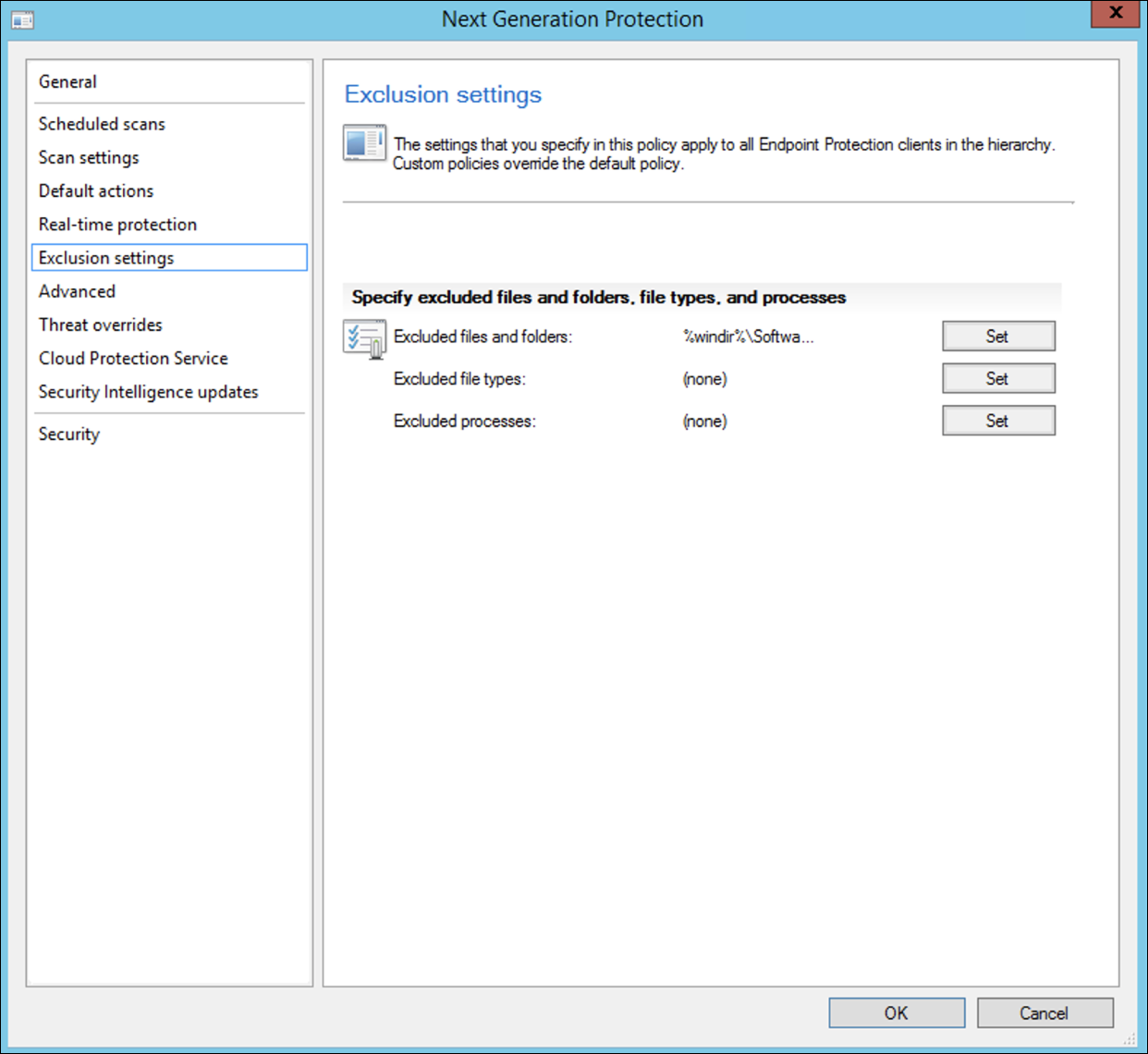

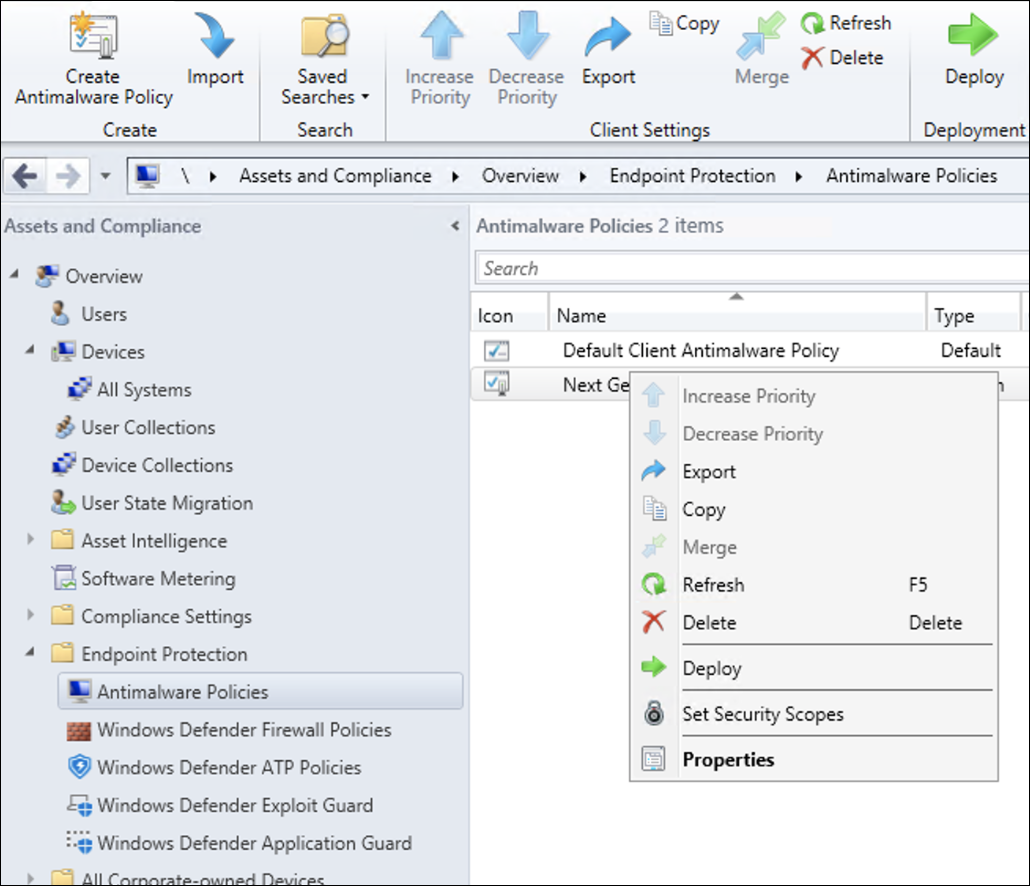

En la consola de Microsoft Configuration Manager, vaya a Assets and Compliance Overview Endpoint Protection Antimalware Polices (Directivas antimalware de Endpoint Protection > de Información general > sobre activos y cumplimiento>) y elija Create Antimalware Policy (Crear directiva antimalware).

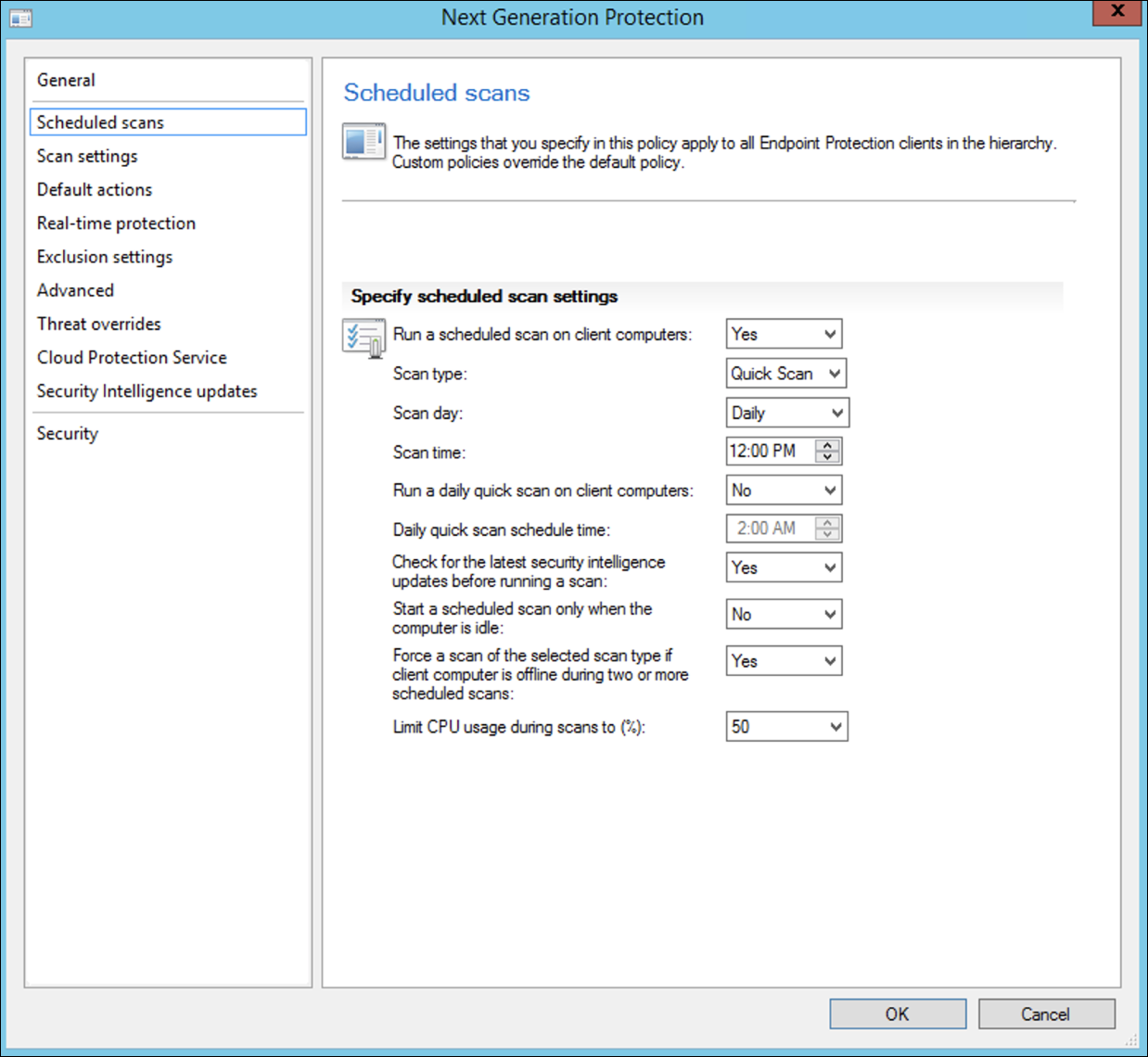

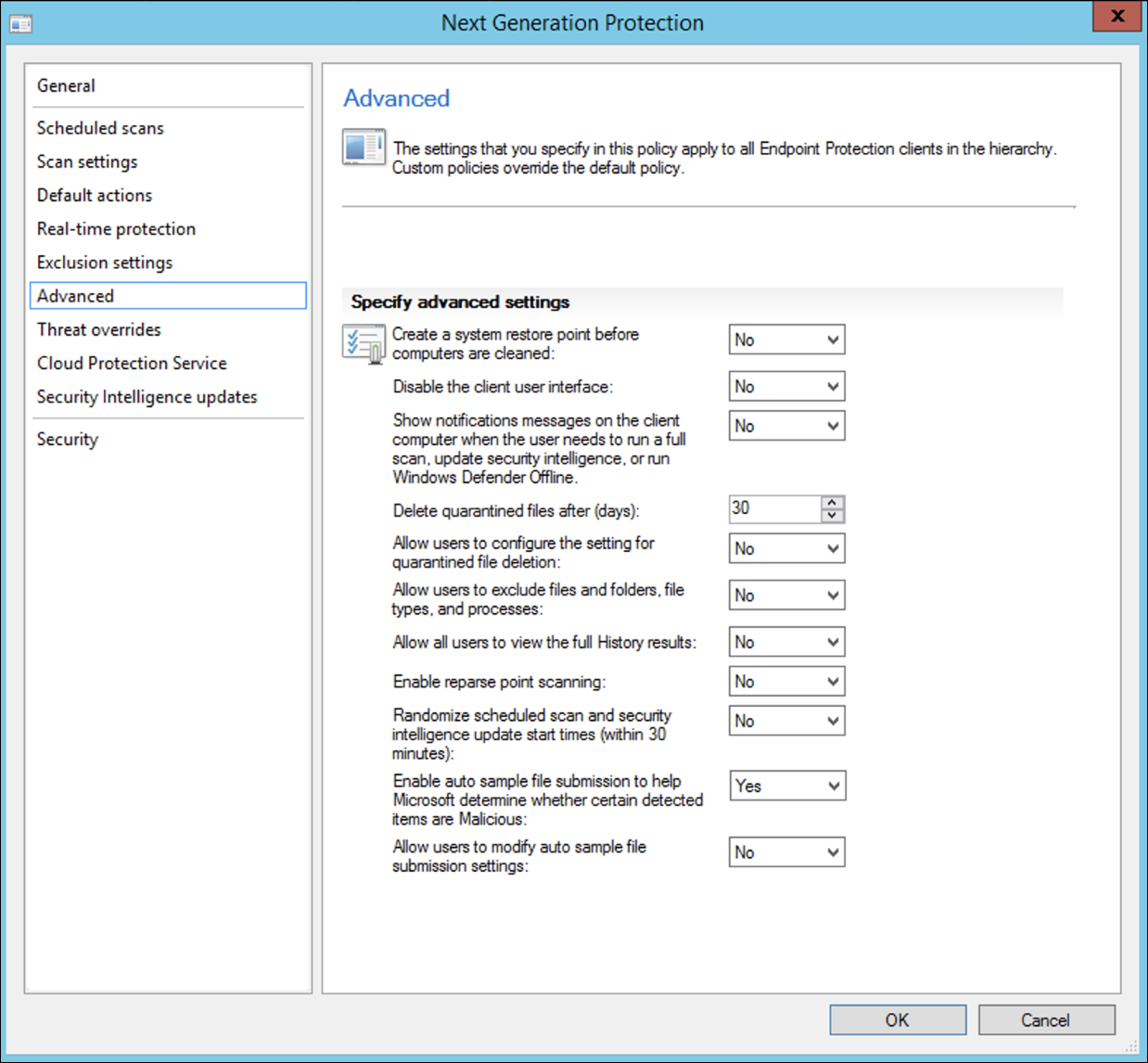

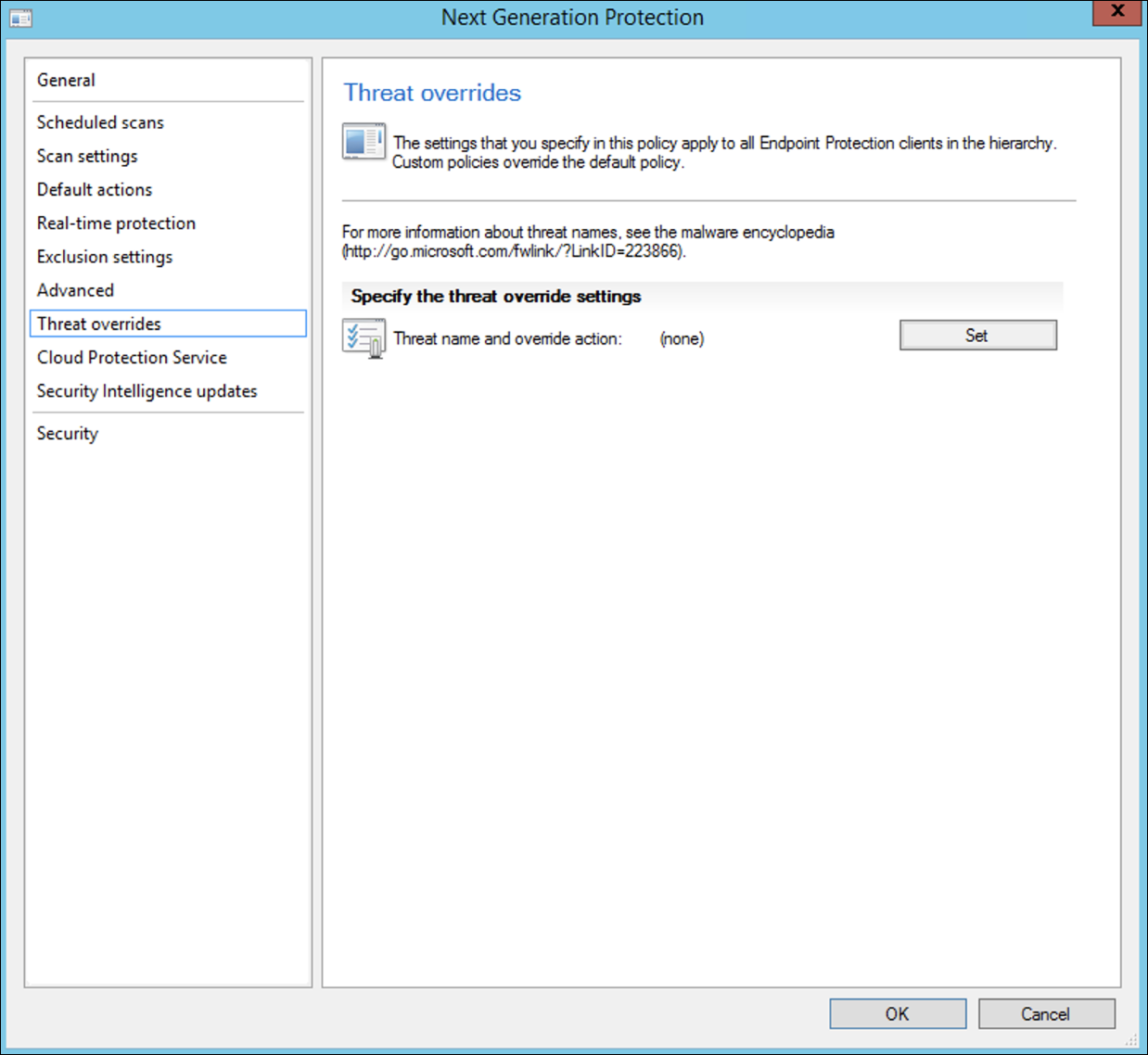

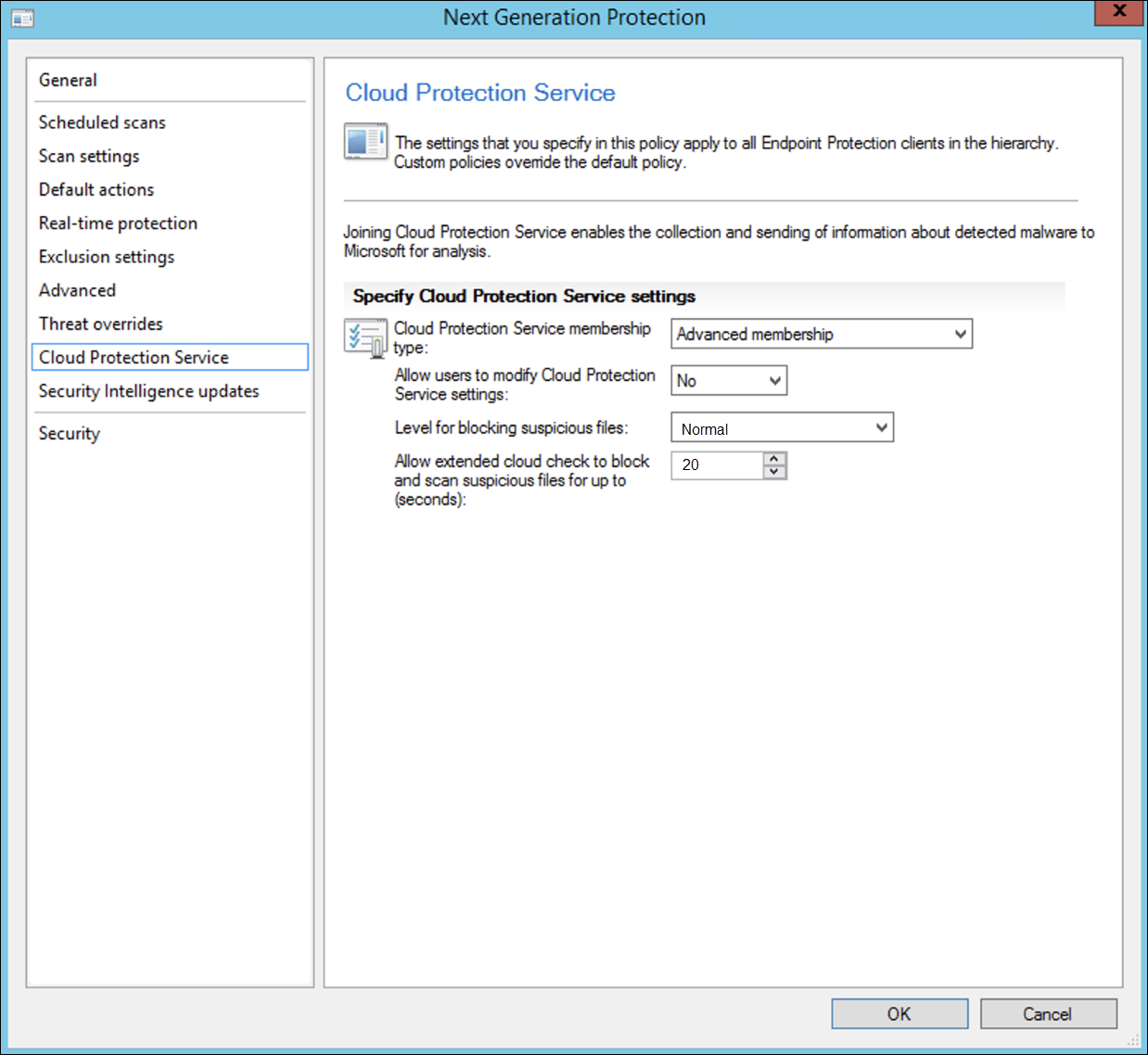

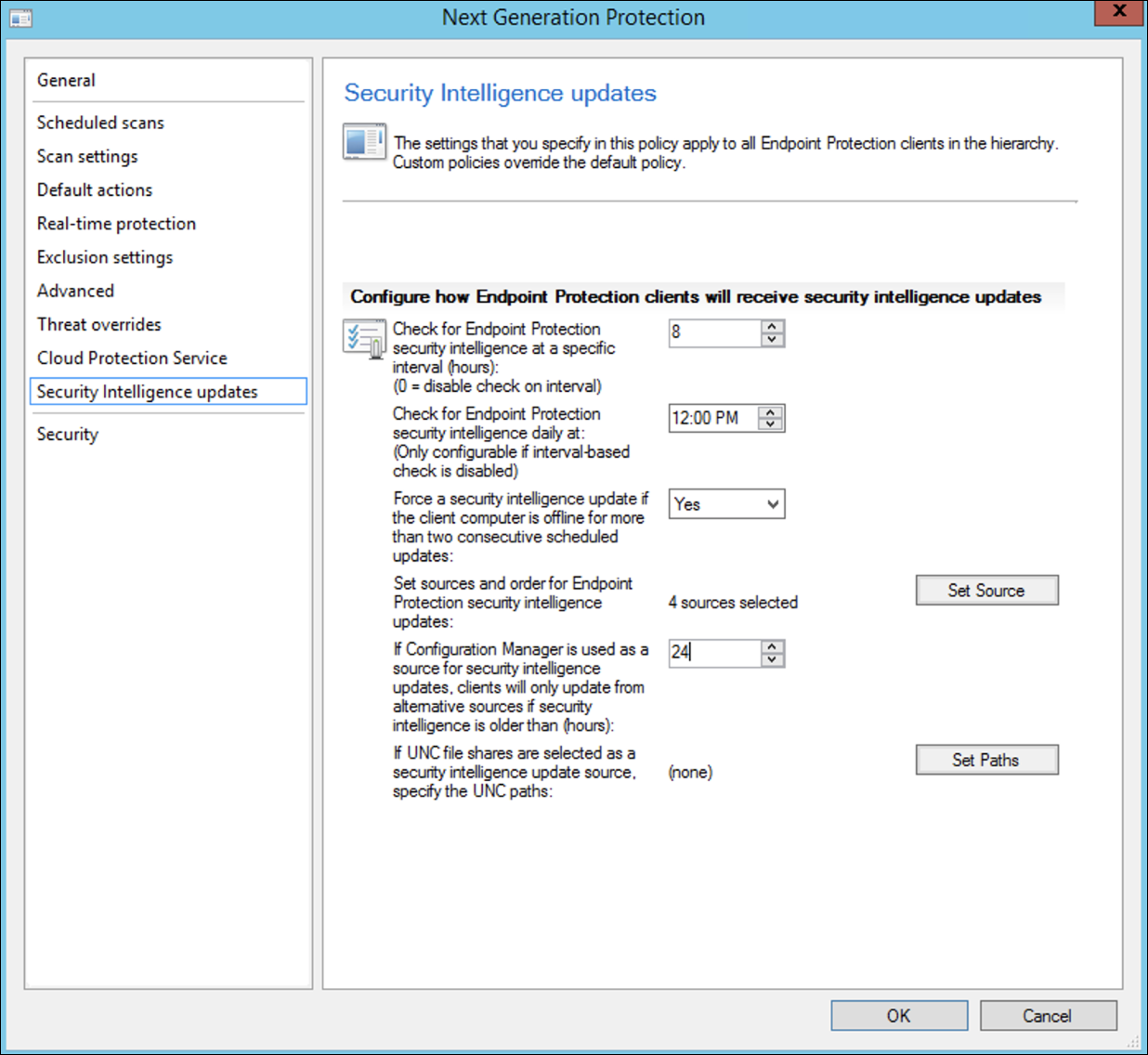

Seleccione Exámenes programados, Configuración de examen, Acciones predeterminadas, Protección en tiempo real, Configuración de exclusión, Opciones avanzadas, Invalidaciones de amenazas, Servicio de protección en la nube y Actualizaciones de inteligencia de seguridad y elija Aceptar.

En determinados sectores o algunos clientes empresariales selectos pueden tener necesidades específicas sobre cómo se configura Antivirus.

Examen rápido frente a examen completo y examen personalizado

Para obtener más información, vea Marco de configuración de seguridad de Windows.

Haga clic con el botón derecho en la directiva antimalware recién creada y seleccione Implementar.

Dirige la nueva directiva antimalware a tu colección de Windows y selecciona Aceptar.

Después de completar esta tarea, ahora ha configurado correctamente el Antivirus de Microsoft Defender.

Reducción de la superficie expuesta a ataques

El pilar de reducción de la superficie expuesta a ataques de Defender para punto de conexión incluye el conjunto de características que está disponible en Protección contra vulnerabilidades de seguridad. Reglas de reducción de superficie expuesta a ataques, acceso controlado a carpetas, protección de red y protección contra vulnerabilidades de seguridad.

Todas estas características proporcionan un modo de prueba y un modo de bloque. En el modo de prueba, no hay ningún impacto en el usuario final. Todo lo que hace es recopilar otros datos de telemetría y hacer que esté disponible en el portal de Microsoft Defender. El objetivo de una implementación es mover paso a paso los controles de seguridad al modo de bloque.

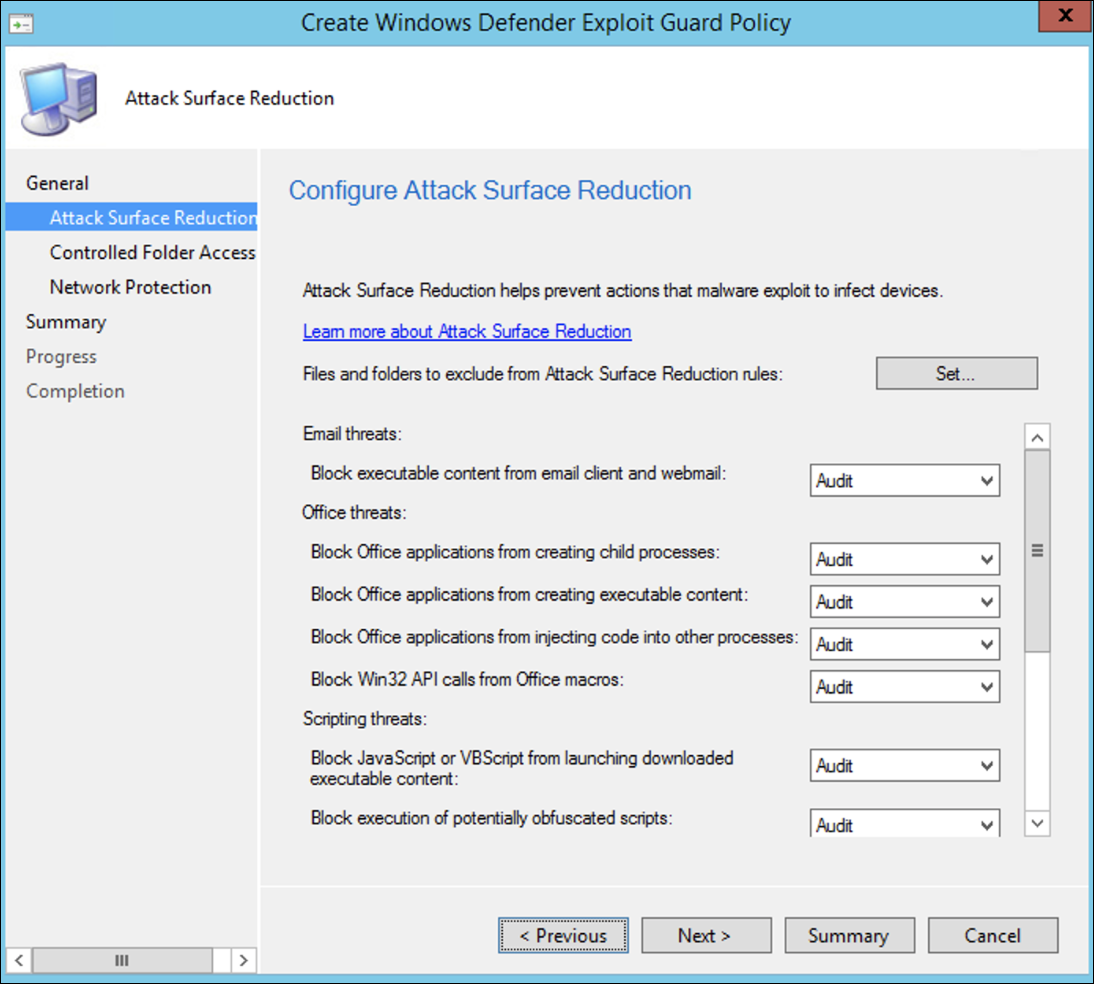

Para establecer reglas de reducción de superficie expuesta a ataques en modo de prueba:

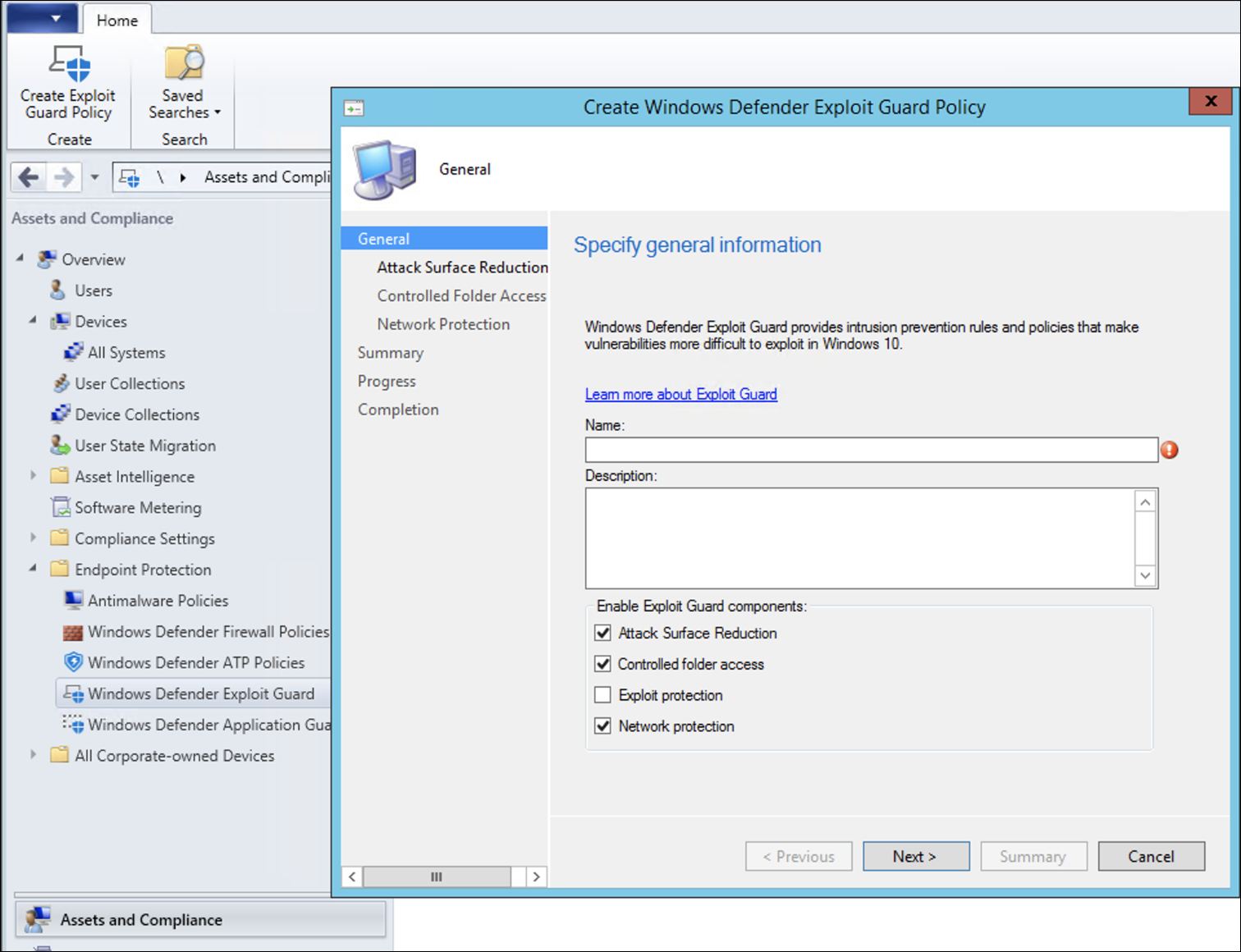

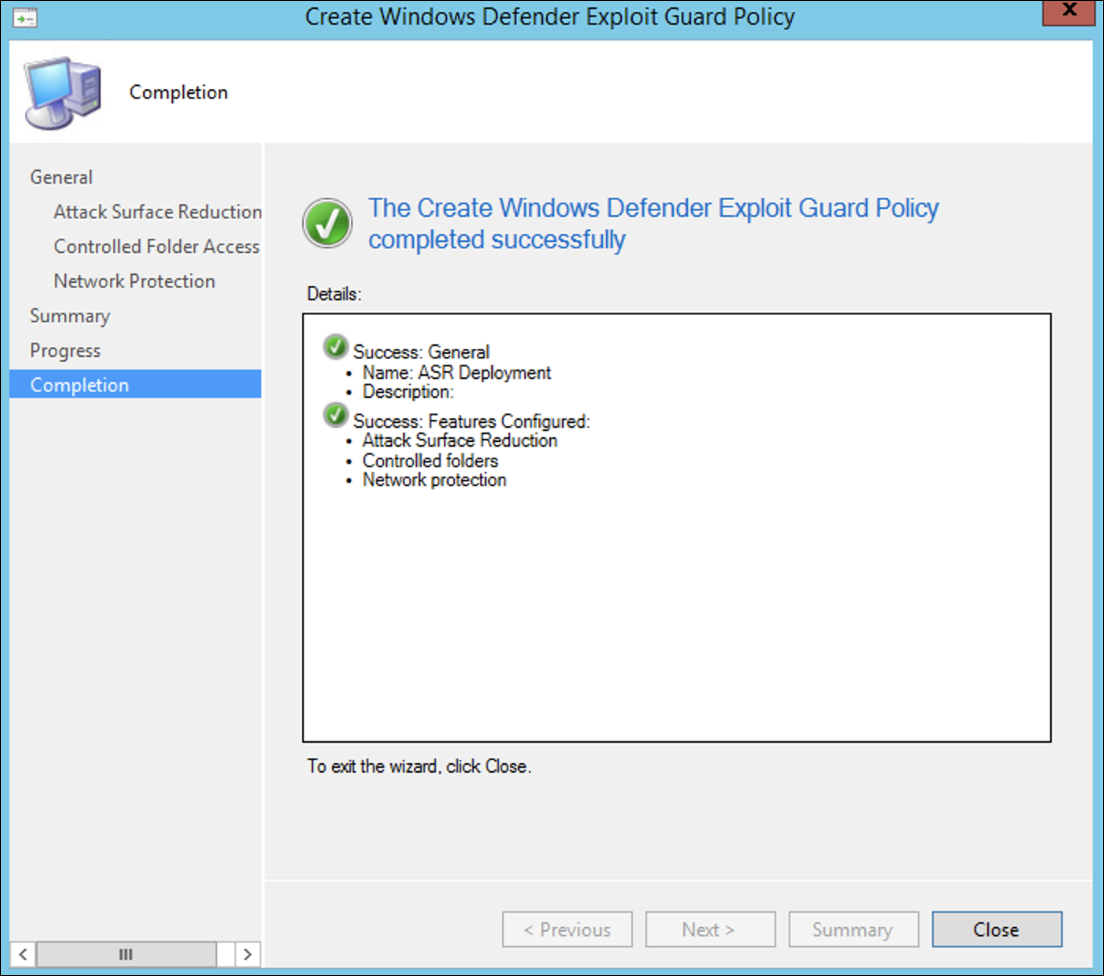

En la consola de Microsoft Configuration Manager, vaya a Assets and Compliance Overview Endpoint Protection > Windows Defender Exploit Guard (Información general > sobre recursos y cumplimiento > de Protección contra vulnerabilidades de seguridad de Windows Defender) y elija Crear directiva de Protección contra vulnerabilidades de seguridad.

Seleccione Reducción de superficie expuesta a ataques.

Establezca reglas en Auditar y seleccione Siguiente.

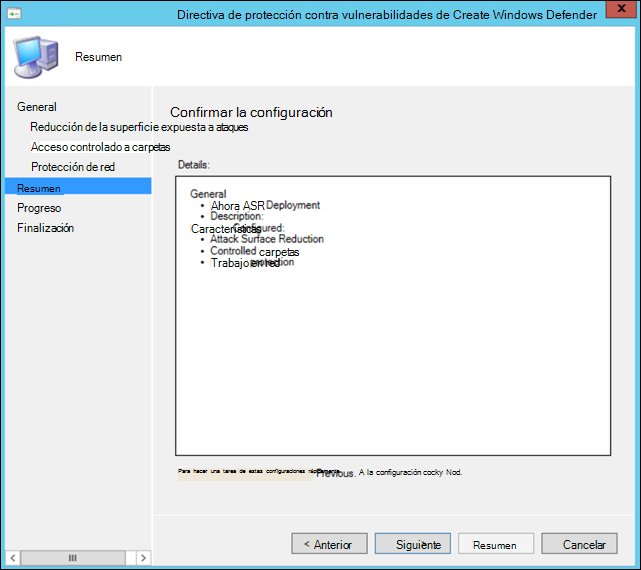

Para confirmar la nueva directiva de Protección contra vulnerabilidades de seguridad, seleccione Siguiente.

Una vez creada la directiva, seleccione Cerrar.

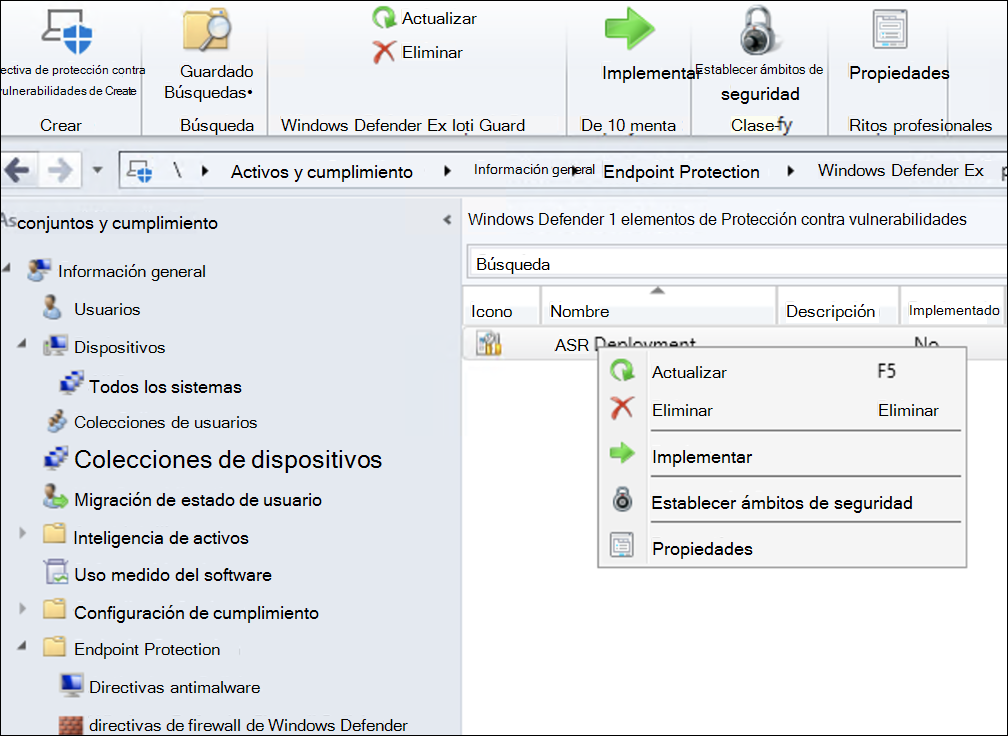

Haga clic con el botón derecho en la directiva recién creada y elija Implementar.

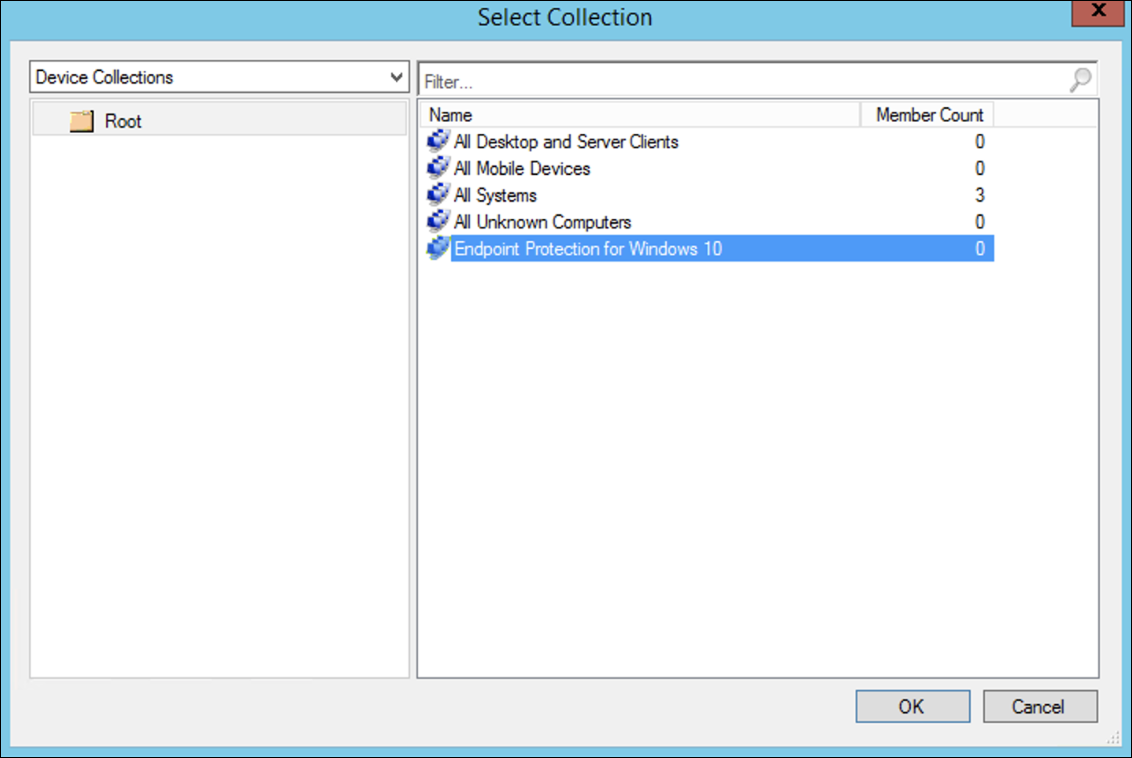

Dirija la directiva a la colección de Windows recién creada y seleccione Aceptar.

Después de completar esta tarea, ahora ha configurado correctamente las reglas de reducción de superficie expuesta a ataques en modo de prueba.

A continuación se muestran más pasos para comprobar si las reglas de reducción de superficie expuesta a ataques se aplican correctamente a los puntos de conexión. (Esto puede tardar unos minutos)

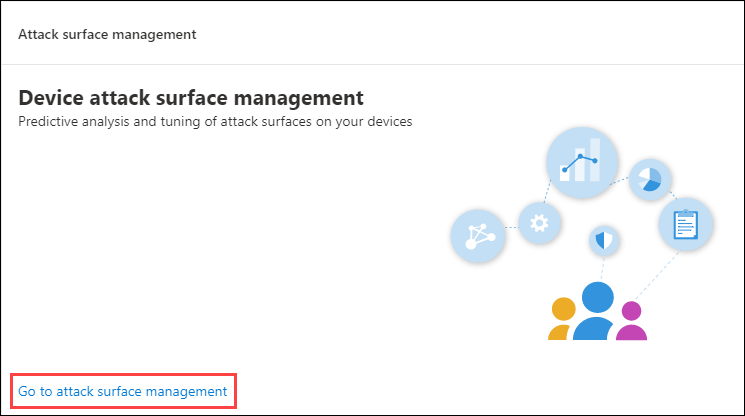

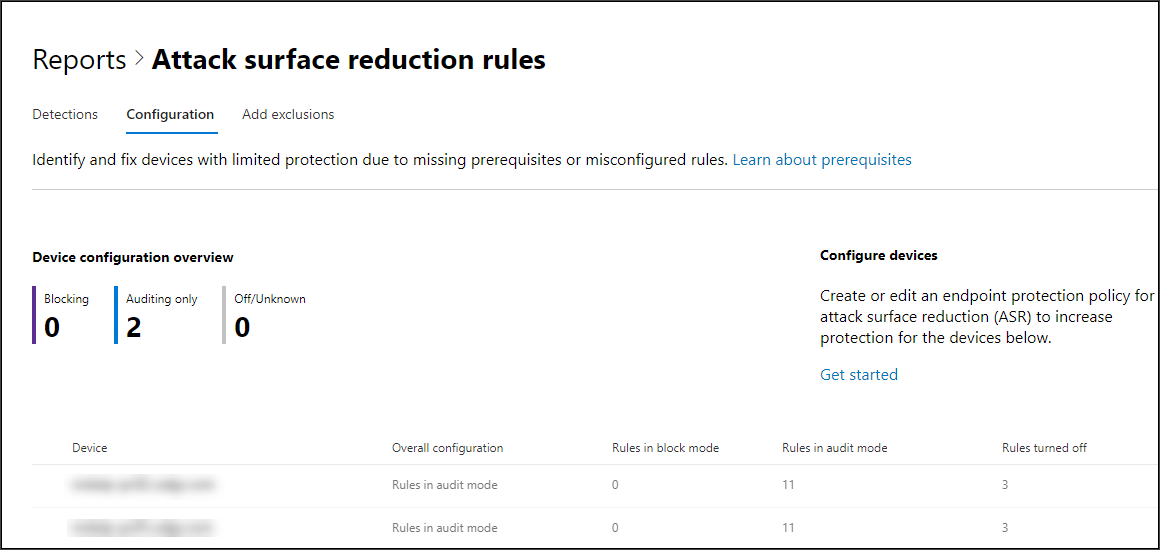

Desde un explorador web, vaya a Microsoft Defender XDR.

Seleccione Administración de configuración en el menú de la izquierda.

Seleccione Ir a la administración de superficies expuestas a ataques en el panel Administración de superficie expuesta a ataques.

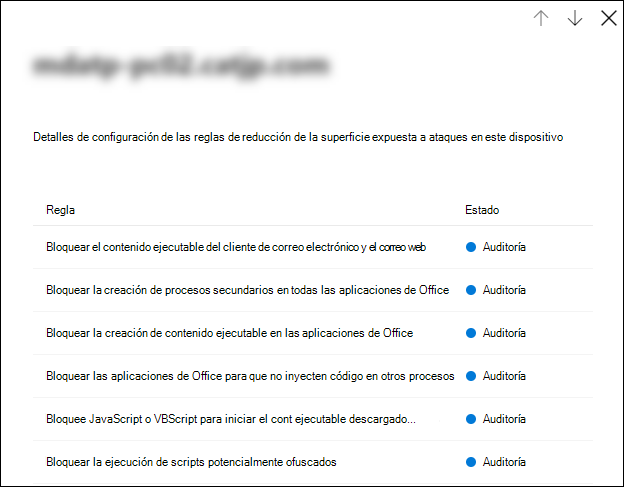

Seleccione la pestaña Configuración en Informes de reglas de reducción de superficie expuesta a ataques. Muestra la información general de configuración de las reglas de reducción de superficie expuesta a ataques y el estado de las reglas de reducción de superficie expuesta a ataques en cada dispositivo.

Seleccionar cada dispositivo muestra los detalles de configuración de las reglas de reducción de superficie expuesta a ataques.

Consulte Optimización de la implementación y detecciones de reglas de reducción de superficie expuesta a ataques para obtener más información.

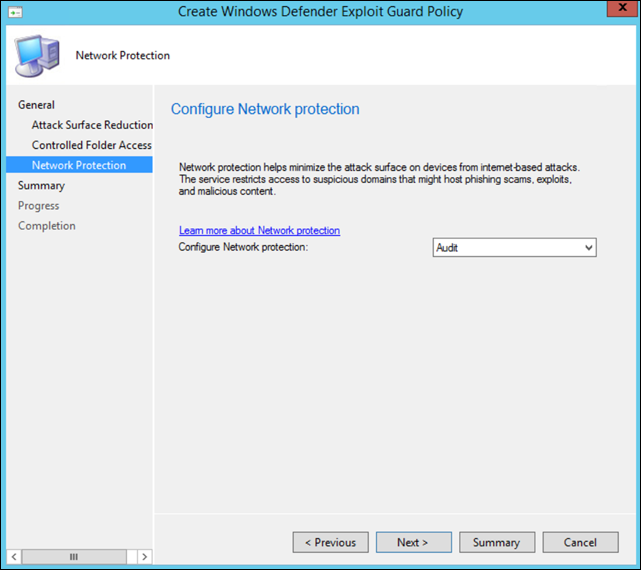

Establecimiento de reglas de protección de red en modo de prueba

En la consola de Microsoft Configuration Manager, vaya a Assets and Compliance Overview Endpoint Protection > Windows Defender Exploit Guard (Información general > sobre recursos y cumplimiento > de Protección contra vulnerabilidades de seguridad de Windows Defender) y elija Crear directiva de Protección contra vulnerabilidades de seguridad.

Seleccione Protección de red.

Establezca la configuración en Auditar y seleccione Siguiente.

Para confirmar la nueva directiva de Protección contra vulnerabilidades de seguridad, seleccione Siguiente.

Una vez creada la directiva, seleccione Cerrar.

Haga clic con el botón derecho en la directiva recién creada y elija Implementar.

Seleccione la directiva en la colección de Windows recién creada y elija Aceptar.

Después de completar esta tarea, ahora ha configurado correctamente Protección de red en modo de prueba.

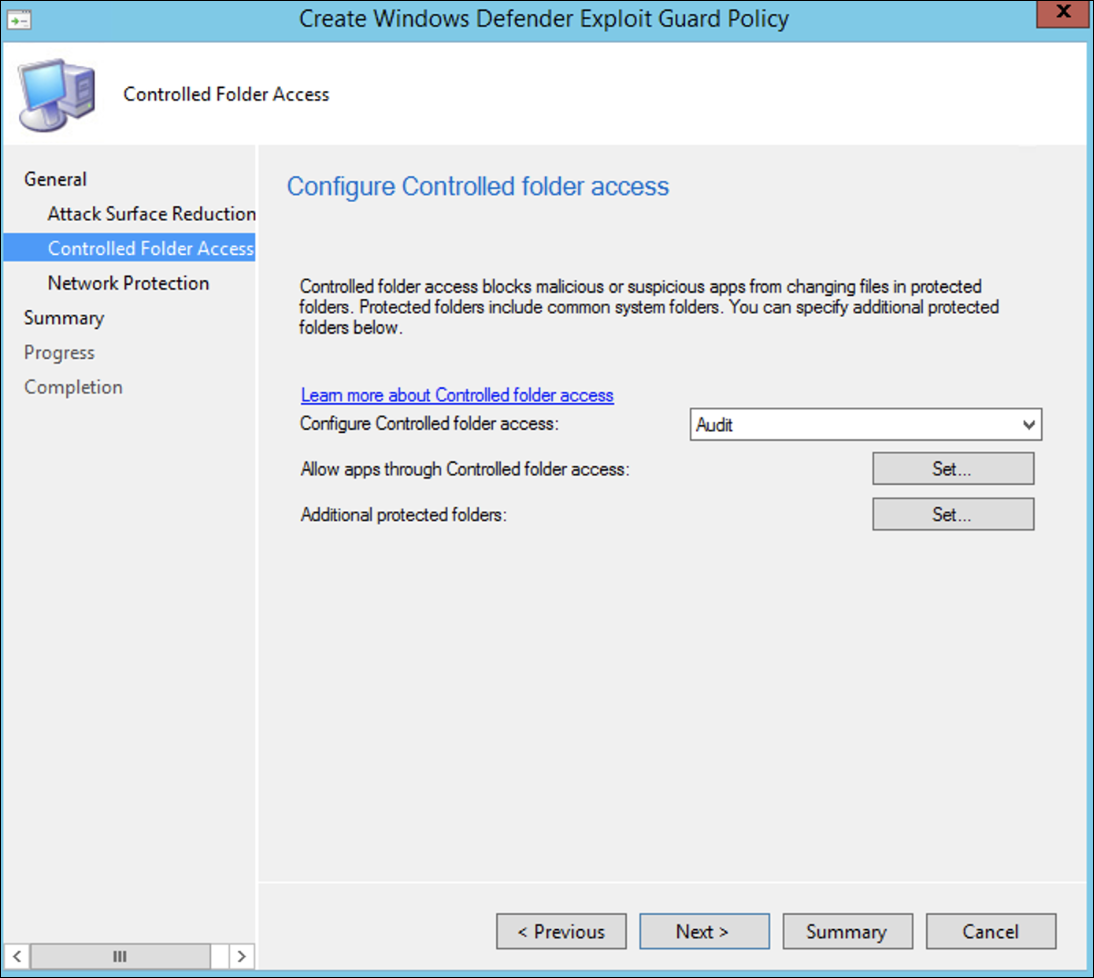

Para establecer reglas de acceso controlado a carpetas en modo de prueba

En la consola de Microsoft Configuration Manager, vaya a Assets and Compliance OverviewEndpoint Protection>Windows Defender Exploit Guard (Informacióngeneral> sobre recursos y cumplimiento> de Protección contra vulnerabilidades de seguridad de Windows Defender) y, a continuación, elija Crear directiva de Protección contra vulnerabilidades de seguridad.

Seleccione Acceso controlado a carpetas.

Establezca la configuración en Auditar y seleccione Siguiente.

Para confirmar la nueva directiva de Protección contra vulnerabilidades de seguridad, seleccione Siguiente.

Una vez creada la directiva, seleccione Cerrar.

Haga clic con el botón derecho en la directiva recién creada y elija Implementar.

Dirija la directiva a la colección de Windows recién creada y seleccione Aceptar.

Ahora ha configurado correctamente el acceso controlado a carpetas en modo de prueba.

Artículo relacionado

Sugerencia

¿Desea obtener más información? Interactúe con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.