Información general de protección contra bots del firewall de aplicaciones web de Azure en Azure Application Gateway

Aproximadamente el 20 % de todo el tráfico de Internet procede de bots maliciosos. Hacen cosas como recopilar, analizar y buscar vulnerabilidades en sus aplicaciones web. Cuando estos bots se detienen en el firewall de aplicaciones web (WAF), no pueden atacarle. Tampoco pueden usar sus recursos y servicios, como los back-ends y demás infraestructura subyacente.

Puede habilitar un conjunto de reglas de protección contra bots administrado para que WAF bloquee o registre las solicitudes de direcciones IP malintencionadas conocidas. Las direcciones IP proceden de la fuente Inteligencia sobre amenazas de Microsoft. Intelligent Security Graph impulsa la Inteligencia sobre amenazas de Microsoft y lo utilizan numerosos servicios, incluido Microsoft Defender for Cloud.

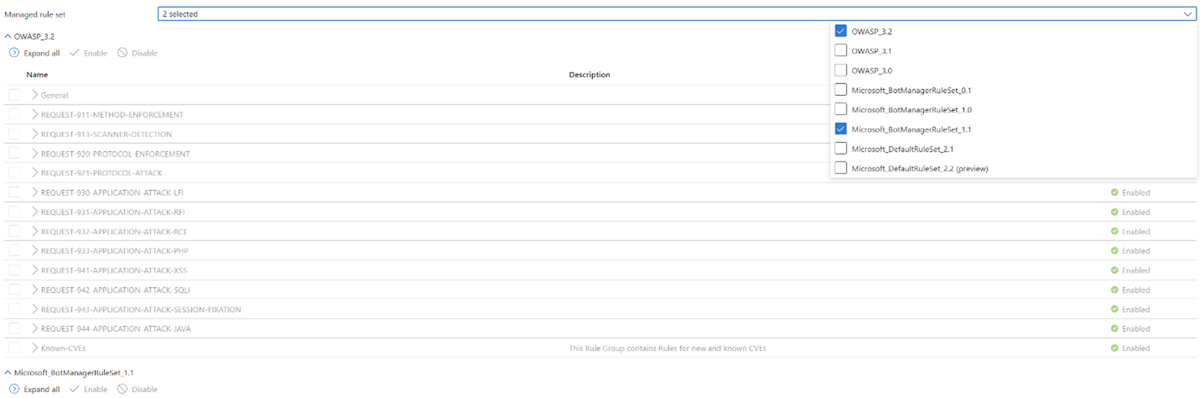

Uso con conjuntos de reglas de OWASP

Puede usar el conjunto de reglas de Protección contra bots junto con cualquiera de los conjuntos de reglas de OWASP con la SKU de Application Gateway WAF v2. Solo se puede usar un conjunto de reglas de OWASP en un momento dado. El conjunto de reglas de protección contra bots contiene otra regla adicional que aparece en su propio conjunto de reglas. Se denomina Microsoft_BotManagerRuleSet_1.1, y puede habilitarlo o deshabilitarlo como las otras reglas de OWASP.

Actualización del conjunto de reglas

La lista del conjunto de reglas de mitigación de bots de direcciones IP no válidas conocidas se actualiza varias veces al día desde la fuente de Inteligencia sobre amenazas de Microsoft para mantenerse sincronizada con los bots. Sus aplicaciones web están protegidas continuamente, incluso cuando cambian los vectores de ataque de los bots.

Ejemplo de registro

A continuación se muestra una entrada de registro de ejemplo para la protección contra bots:

{

"timeStamp": "0000-00-00T00:00:00+00:00",

"resourceId": "appgw",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "vm1",

"clientIp": "1.2.3.4",

"requestUri": "/hello.php?arg1=aaaaaaabccc",

"ruleSetType": "MicrosoftBotProtection",

"message": "IPReputationTriggered",

"action": "Blocked",

"hostname": "example.com",

"transactionId": "abc",

"policyId": "waf policy 1",

"policyScope": "Global",

"policyScopeName": "Default Policy",

"engine": "Azwaf"

}

}