Integración de la autenticación RADIUS de P2S con NPS para la autenticación multifactor

El artículo le ayuda a integrar el Servidor de directivas de redes (NPS) con la autenticación RADIUS de Azure VPN Gateway para proporcionar autenticación multifactor (MFA) para conexiones VPN de punto a sitio (P2S).

Requisitos previos

Microsoft Entra ID: para habilitar MFA, los usuarios deben estar en Microsoft Entra ID, que se debe sincronizar desde el entorno local o desde el entorno en la nube.

El usuario debe haber completado el proceso de inscripción automática para MFA. Para obtener más información, consulte Configuración de mi cuenta para la verificación en dos pasos.

Si la MFA está basada en texto (SMS, código de verificación de aplicaciones móviles, etc.) y requiere que el usuario escriba un código o texto en la interfaz de usuario del cliente VPN, la autenticación no se realizará correctamente y no es un escenario admitido.

Puerta de enlace de VPN basada en rutas: ya debe tener una puerta de enlace de VPN basada en rutas. Para conocer los pasos para crear una puerta de enlace de VPN basada en rutas, consulte Tutorial: Creación y administración de una puerta de enlace de VPN.

NPS: ya debe haber instalado el Servidor de directivas de redes y haber configurado la directiva de VPN para RADIUS.

Para conocer los pasos para instalar el Servidor de directivas de redes, consulte Instalación del Servidor de directivas de redes (NPS).

Para conocer los pasos para crear una directiva de VPN para RADIUS, consulte Creación de una directiva de VPN para RADIUS.

Creación de un cliente RADIUS

- Cree el cliente RADIUS especificando la siguiente configuración:

- Nombre descriptivo: escriba cualquier nombre.

- Dirección (IP o DNS): use el valor especificado para la subred de puerta de enlace de VPN Gateway. Por ejemplo, 10.1.255.0/27.

- Secreto compartido: escriba cualquier clave secreta y recuérdela para su uso posterior.

- En la pestaña Avanzado, establezca el nombre del proveedor en RADIUS estándar y asegúrese de que la casilla Opciones adicionales no esté activada. Después, selecciona Aceptar.

- Vaya a Directivas>Directivas de red. Haga doble clic en la directiva Conexiones al servidor de Enrutamiento y acceso remoto de Microsoft. Seleccione Conceder acceso y, a continuación, seleccione Aceptar.

Configuración de una puerta de enlace de VPN

En Azure Portal, abra la puerta de enlace de red virtual (VPN Gateway).

En la página Información general, compruebe que el tipo de puerta de enlace esté establecido en VPN y que el tipo de VPN sea Basado en rutas.

En el panel izquierdo, expanda Configuración y seleccione Configuración de punto a sitio>Configurar ahora.

Visite la página Configuración de punto a sitio.

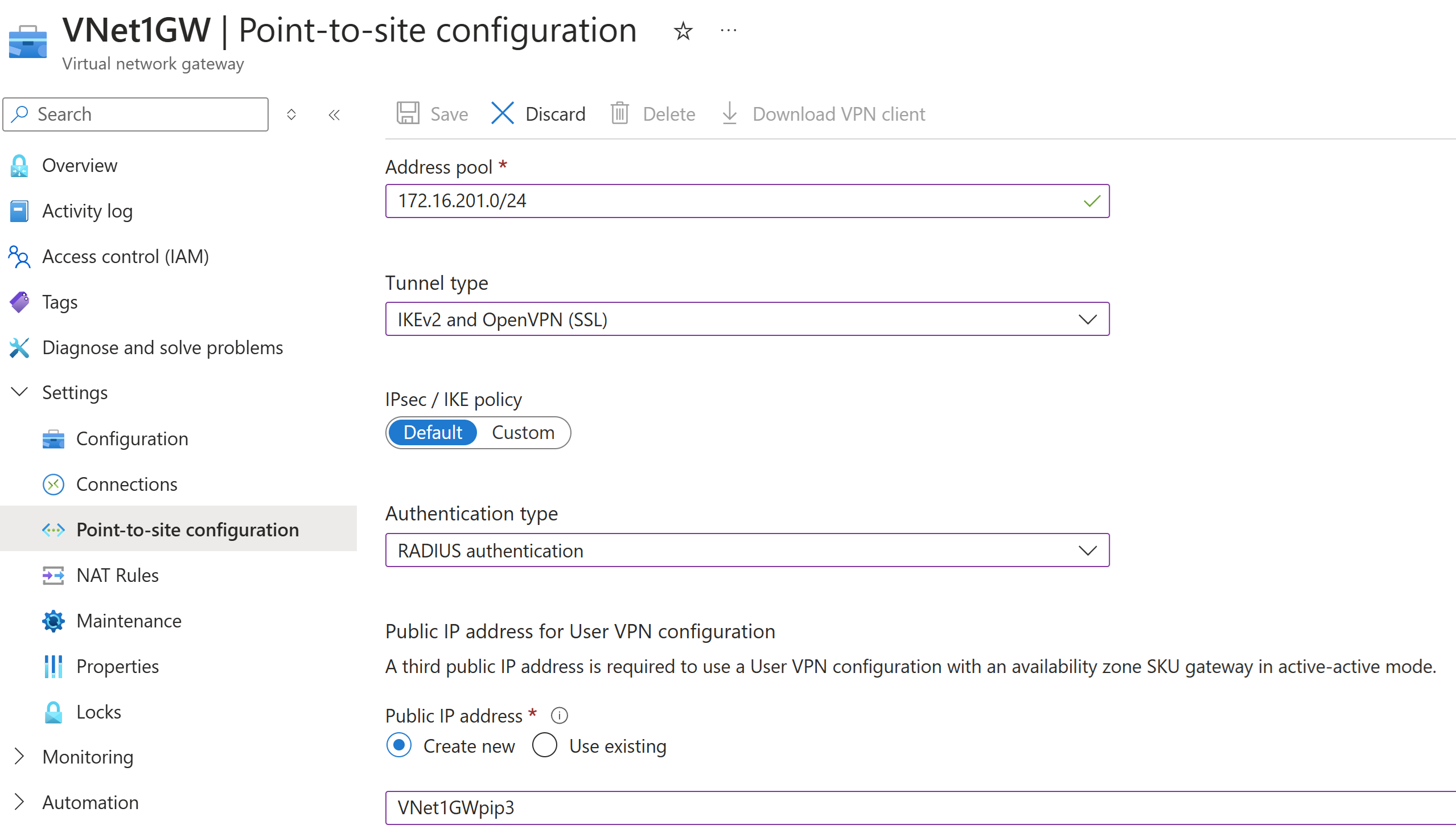

En la página Configuración de punto a sitio, configure los valores siguientes:

- Grupo de direcciones: este valor especifica el grupo de direcciones de cliente desde el que los clientes VPN reciben una dirección IP cuando se conectan a la puerta de enlace de VPN. El grupo de direcciones debe ser un intervalo de direcciones IP privadas que no se superponga con el intervalo de direcciones de red virtual. Por ejemplo, 172.16.201.0/24.

- Tipo de túnel: seleccione el tipo de túnel. Por ejemplo, seleccione IKEv2 y OpenVPN (SSL).

- Tipo de autenticación: seleccione Autenticación RADIUS.

- Si tiene una puerta de enlace de VPN activo-activo, se requiere una tercera dirección IP pública. Puede crear una nueva dirección IP pública con el valor de ejemplo VNet1GWpip3.

- Dirección IP del servidor principal: escriba la dirección IP del Servidor de directivas de redes (NPS).

- Secreto del servidor principal: escriba el secreto compartido que especificó al crear el cliente RADIUS en el NPS.

Seleccione Guardar en la parte superior de la página para guardar la configuración.

Una vez guardada la configuración, puede hacer clic en Descargar cliente VPN para descargar el paquete de configuración del cliente VPN y usar las opciones para configurar el cliente VPN. Para obtener más información sobre la configuración del cliente VPN de P2S, consulte la tabla Requisitos de configuración de cliente de punto a sitio.

Integración de NPS con MFA de Microsoft Entra

Utilice los vínculos siguientes para integrar la infraestructura de NPS con la autenticación multifactor de Microsoft Entra:

- Cómo funciona: autenticación multifactor de Microsoft Entra

- Integración de la infraestructura NPS existente con la autenticación multifactor de Microsoft Entra

Pasos siguientes

Para conocer los pasos para configurar el cliente VPN, consulte la tabla Requisitos de configuración del cliente de punto a sitio.