Diseño de la conectividad de puerta de enlace de alta disponibilidad para conexiones entre locales y de red virtual a red virtual

Este artículo le ayudará a entender cómo diseñar la conectividad de puerta de enlace de alta disponibilidad para conexiones entre locales y de red virtual a red virtual.

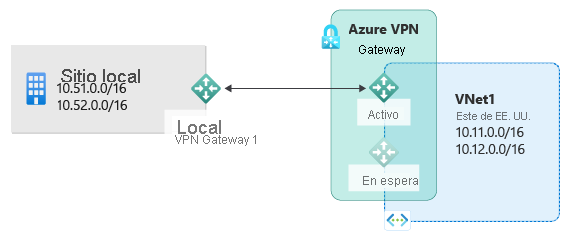

Acerca de la redundancia de VPN Gateway

Cada instancia de Azure VPN Gateway consta de dos instancias en una configuración activa-en espera de manera predeterminada. Con cualquier mantenimiento planeado o interrupción imprevista que suceda en la instancia activa, la instancia en modo de espera se hace cargo automáticamente (conmutación por error) y reanuda las conexiones de VPN S2S o de red virtual a red virtual. El cambio causa una breve interrupción. Para el mantenimiento planeado, la conectividad se debería restaurar en un plazo de 10 a 15 segundos. Si se trata de problemas no planeados, la recuperación de la conexión llevará más tiempo, de 1 a 3 minutos en el peor de los casos. Para las conexiones de cliente VPN P2S a la puerta de enlace, se desconectan las conexiones P2S y los usuarios deben volver a conectarse desde los equipos cliente.

Entornos locales de alta disponibilidad

Para proporcionar mejor disponibilidad para las conexiones entre entornos locales, hay algunas opciones disponibles:

- Varios dispositivos VPN locales

- Azure VPN Gateway activa-activa

- Combinación de ambos

Varios dispositivos VPN locales

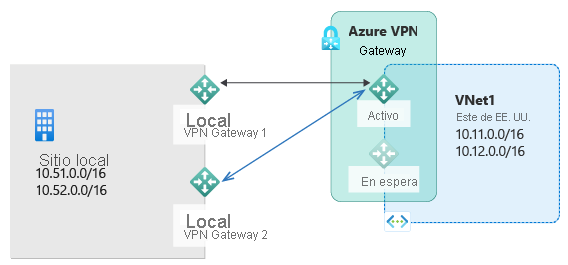

Puede usar varios dispositivos VPN desde la red local para conectarse a su instancia de Azure VPN Gateway, como se muestra en el diagrama siguiente:

Esta configuración proporciona varios túneles activos desde la propia instancia de Azure VPN Gateway hacia los dispositivos locales en la misma ubicación. En esta configuración, Azure VPN Gateway sigue en modo activo-en espera, por lo que se producirán el mismo comportamiento de conmutación por error y una breve interrupción. Sin embargo, esta configuración protege contra errores o interrupciones en la red local y los dispositivos VPN.

Existen algunos requisitos y restricciones:

- Debe crear varias conexiones de VPN S2S desde los dispositivos VPN a Azure. Cuando conecta varios dispositivos VPN desde la misma red local a Azure, necesita crear una puerta de enlace de red local para cada dispositivo VPN y una conexión desde su instancia de Azure VPN Gateway a cada puerta de enlace de red local.

- Las puertas de enlace de red locales correspondientes a sus dispositivos VPN deben tener direcciones IP públicas únicas en la propiedad "GatewayIpAddress".

- Se necesita BGP para esta configuración. Cada puerta de enlace de red local que representa un dispositivo VPN debe tener una dirección IP de par BGP única especificada en la propiedad "BgpPeerIpAddress".

- Use BGP para anunciar los mismos prefijos de la misma red local a la puerta de enlace de VPN de Azure. El tráfico se reenvía a través de estos túneles simultáneamente.

- Debe usar el enrutamiento multidireccional de igual costo (ECMP).

- Cada conexión cuenta para el número máximo de túneles para su instancia de Azure VPN Gateway. Consulte la página Configuración de VPN Gateway para obtener la información más reciente sobre túneles, conexiones y rendimiento.

Instancias de VPN Gateway activa-activa

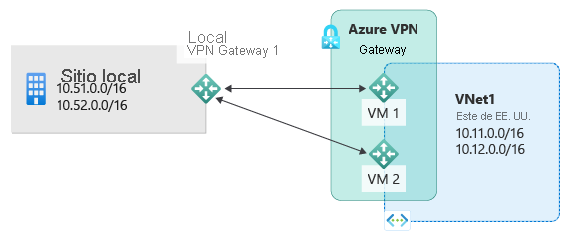

Puede crear una puerta de enlace de VPN de Azure en una configuración en modo activo-activo. En un modo activo-activo, ambas instancias de las máquinas virtuales de puerta de enlace establecen túneles VPN S2S con su dispositivo VPN local, como se muestra en el siguiente diagrama:

En esta configuración, cada instancia de puerta de enlace de Azure tiene una dirección IP pública única y cada una establecerá un túnel VPN S2S IPsec/IKE al dispositivo VPN local especificado en la conexión y la puerta de enlace de red local. En realidad, ambos túneles VPN forman parte de la misma conexión. Todavía necesita configurar el dispositivo VPN local para que acepte o establezca dos túneles VPN S2S a esas dos direcciones IP públicas de la instancia de Azure VPN Gateway.

Dado que las instancias de puerta de enlace de Azure están en una configuración activa-activa, el tráfico desde su instancia de Azure Virtual Network hasta su red local se enrutará a través de ambos túneles simultáneamente, aunque el dispositivo VPN local pueda favorecer un túnel sobre el otro. Para un único flujo TCP o UDP, Azure intenta usar el mismo túnel al enviar paquetes a la red local. Sin embargo, la red local podría usar un túnel diferente para enviar paquetes a Azure.

Cuando se produce un mantenimiento planeado o un evento imprevisto en una instancia de puerta de enlace, se desconecta el túnel IPsec desde esa instancia hacia el dispositivo VPN local. Las rutas correspondientes en los dispositivos VPN deben quitarse o retirarse automáticamente para que el tráfico se cambie al otro túnel IPsec activo. En el lado de Azure, el cambio se realizará automáticamente de la instancia afectada a la activa.

Redundancia doble: puertas de enlace de VPN activas-activas para redes locales y Azure

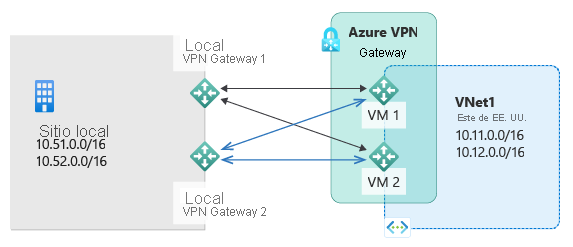

La opción más confiable es combinar las puertas de enlace activas-activas tanto en su red como en Azure, como se muestra en el diagrama siguiente.

En este tipo de configuración, configurará la puerta de enlace de VPN de Azure en una configuración activa-activa. Puede crear dos puertas de enlace de red local y dos conexiones para los dos dispositivos VPN locales. El resultado es una conectividad de malla completa con 4 túneles IPsec entre su instancia de Azure Virtual Network y la red local.

Todas las puertas de enlace y los túneles están activos desde el lado de Azure, por lo que el tráfico se reparte entre los 4 túneles simultáneamente, aunque cada flujo TCP o UDP seguirá de nuevo el mismo túnel o ruta desde el lado de Azure. Al distribuir el tráfico, es posible que vea un rendimiento ligeramente mejor a través de los túneles IPsec. Sin embargo, el objetivo principal de esta configuración es la alta disponibilidad. Dada la naturaleza estadística de este método, es difícil proporcionar la medida en que las diferentes situaciones de tráfico de aplicaciones afectan al rendimiento agregado.

Esta topología requiere dos puertas de enlace de red local y dos conexiones para admitir el par de dispositivos VPN locales, y se necesita BGP para permitir la conectividad simultánea en las dos conexiones a la misma red local. Estos requisitos son los mismos que el escenario de varios dispositivos VPN locales.

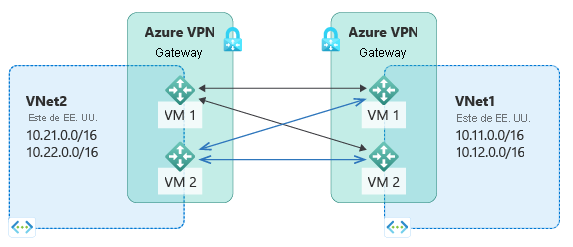

Conectividad de red virtual a red virtual de alta disponibilidad

También se puede aplicar la misma configuración activa-activa a las conexiones de red virtual a red virtual de Azure. Puede crear instancias de Azure VPN Gateway activa-activa para ambas redes virtuales y conectarlas entre sí para formar la misma conectividad de malla completa con 4 túneles entre las dos redes virtuales. Se muestra en el diagrama siguiente:

Este tipo de configuración garantiza que siempre haya un par de túneles entre las dos redes virtuales para cualquier evento de mantenimiento planeado, por lo que se proporciona una disponibilidad aún mejor. A pesar de que la misma topología para conectividad entre locales requiere dos conexiones, la topología de red virtual a red virtual en este ejemplo solo necesitará una conexión para cada puerta de enlace. BGP es opcional, a menos que sea necesario enrutar el tránsito por la conexión de red virtual a red virtual.

Pasos siguientes

Configure una puerta de enlace de VPN activa-activa mediante Azure Portal o PowerShell.