Configuración de una conexión de autenticación de certificados de VPN Gateway de S2S: Versión preliminar

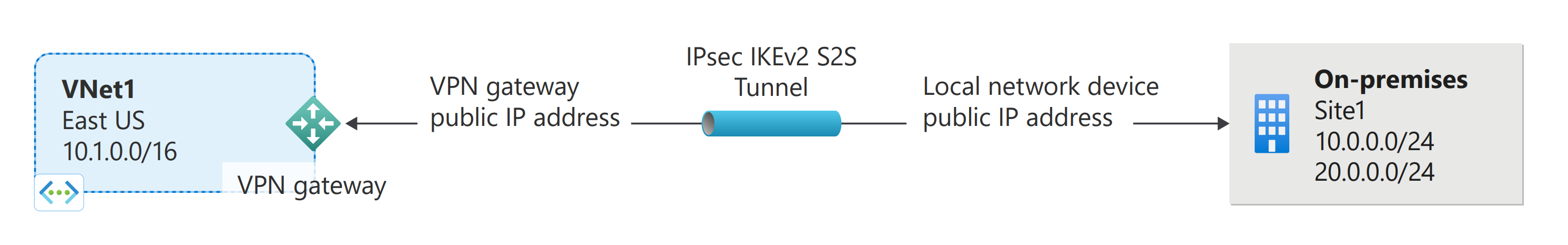

En este artículo, usará Azure Portal para crear una conexión de puerta de enlace de VPN de autenticación de certificado de sitio a sitio (S2S) entre la red local y la red virtual. Los pasos para esta configuración usan identidad administrada, Azure Key Vault y certificados. Si necesita crear una conexión VPN de sitio a sitio que use una clave compartida en su lugar, consulte Creación de una conexión VPN S2S.

Requisitos previos

Nota:

La autenticación de certificados de sitio a sitio no se admite en puertas de enlace de VPN de SKU básicas.

Ya tiene una red virtual y una puerta de enlace de VPN. Si no lo hace, siga los pasos para Crear una puerta de enlace de VPN, vuelva a esta página para configurar la conexión de autenticación de certificado de sitio a sitio.

Asegúrese de tener un dispositivo VPN compatible y alguien que pueda configurarlo. Para más información acerca de los dispositivos VPN compatibles y su configuración, consulte Acerca de los dispositivos VPN.

Compruebe que tiene una dirección IPv4 pública externa para el dispositivo VPN.

Si no está familiarizado con los intervalos de direcciones IP ubicados en la red local, necesita trabajar con alguien que pueda proporcionarle estos detalles. Al crear esta configuración, debe especificar los prefijos del intervalo de direcciones IP al que Azure enruta la ubicación local. Ninguna de las subredes de la red local puede superponerse con las subredes de la red virtual a la que desea conectarse.

Crear una identidad administrada

Esta configuración requiere una identidad administrada. Para más información sobre las identidades administradas, consulte el artículo sobre Qué son las identidades administradas para recursos de Azure. Si ya tiene una identidad administrada asignada por el usuario, puede usarla para este ejercicio. Si no es así, siga estos pasos para crear una identidad administrada.

- En Azure Portal, busque y seleccione Identidades administradas.

- Seleccione Crear.

- Escriba la información necesaria. Al crear el nombre, use algo intuitivo. Por ejemplo, administrados de sitio a sitio o administrados por vpngwy. Necesita el nombre de los pasos de configuración del almacén de claves. El grupo de recursos no tiene que ser el mismo que el grupo de recursos que se usa para la puerta de enlace de VPN.

- Seleccione Revisar + crear.

- Los valores se validan. Cuando se complete la validación, seleccione Crear.

Habilitación de VPN Gateway para Key Vault e identidad administrada

En esta sección, habilitará la puerta de enlace para Azure Key Vault y la identidad administrada que creó anteriormente. Para más información sobre Azure Key Vault, consulte Acerca de Azure Key Vault.

- En el portal, vaya a la puerta de enlace de red virtual (VPN Gateway).

- Vaya a Configuración:> Configuración. En la página Configuración, especifique las siguientes opciones de autenticación:

- Habilitar el acceso a Key Vault: Habilitado.

- Identidad administrada: Seleccione la Identidad administrada que creó anteriormente.

- Guarde la configuración.

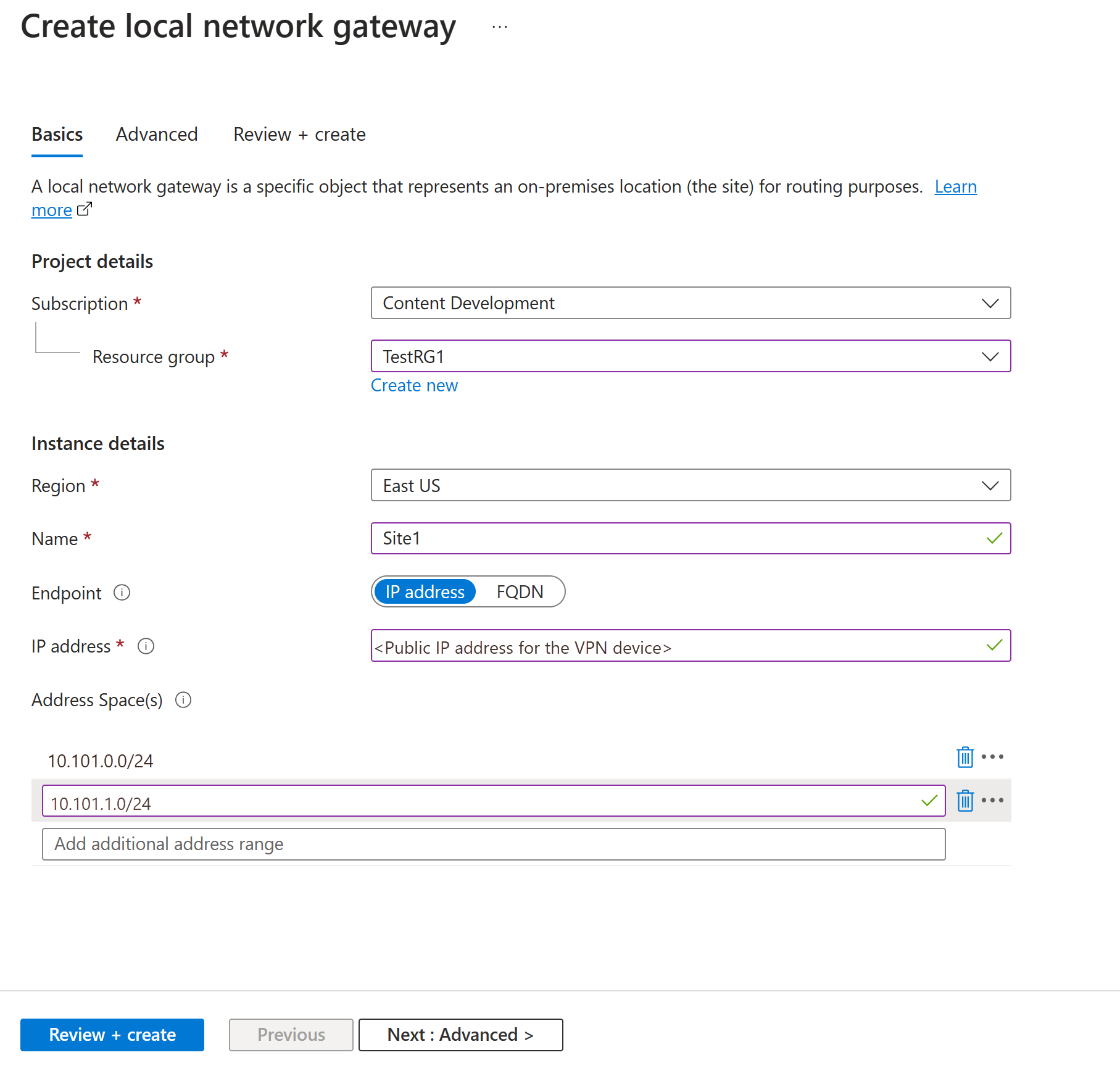

Creación de una puerta de enlace de red local

La puerta de enlace de red local es un objeto específico que representa la ubicación local (el sitio) para fines de enrutamiento. Asigne al sitio un nombre al que Azure pueda hacer referencia y, luego, especifique la dirección IP del dispositivo VPN local con la que crea una conexión. Especifique también los prefijos de dirección IP que se enrutan a través de la puerta de enlace VPN al dispositivo VPN. Los prefijos de dirección que especifique son los prefijos que se encuentran en la red local. Si la red local cambia o necesita cambiar la dirección IP pública del dispositivo VPN, puede actualizar fácilmente los valores más adelante.

Nota:

El objeto de puerta de enlace de red local se implementa en Azure, no en la ubicación local.

Cree una puerta de enlace de red local con los siguientes valores:

- Nombre: Site1

- Grupos de recursos: TestRG1

- Ubicación: Este de EE. UU.

Consideraciones de configuración:

- VPN Gateway solo admite una dirección IPv4 para cada FQDN. Si el nombre de dominio se resuelve en varias direcciones IP, VPN Gateway usará la primera dirección IP que devuelvan los servidores DNS. Para eliminar la incertidumbre, se recomienda que el nombre de dominio completo siempre se resuelva en una sola dirección IPv4. No se admite IPv6.

- VPN Gateway mantiene una caché DNS que se actualiza cada 5 minutos. La puerta de enlace intenta resolver los nombres de dominio completos solo para los túneles desconectados. Al restablecer la puerta de enlace también se desencadena la resolución del nombre de dominio completo.

- Aunque VPN Gateway admite varias conexiones a diferentes puertas de enlace de red local con distintos FQDN, todos los FQDN deben resolverse en diferentes direcciones IP.

En el portal, vaya a Puertas de enlace de red local y abra la página Crear puerta de enlace de red local.

En la pestaña Aspectos básicos, especifique los valores de la puerta de enlace de red local.

- Suscripción: compruebe que se muestra la suscripción correcta.

- Grupo de recursos:: seleccione el grupo de recursos que desee utilizar. Puede crear un grupo de recursos nuevo o seleccionar uno ya creado.

- Región: seleccione la región para este objeto. Es posible que quiera seleccionar la misma ubicación que la de la red virtual, pero no es necesario.

- Nombre: especifique el nombre del objeto de puerta de enlace de red local.

-

Punto de conexión: seleccione el tipo de punto de conexión para el dispositivo VPN local como dirección IP o FQDN (nombre de dominio completo).

- Dirección IP: si tuviera asignada una dirección IP pública estática de su proveedor de servicios de Internet (ISP) para el dispositivo VPN, seleccione la opción Dirección IP. Rellene la dirección IP como se muestra en el ejemplo. Esta es la dirección IP pública del dispositivo VPN al que desea que Azure VPN Gateway se conecte. Si no tuviera la dirección IP en este momento, use los valores que se muestran en el ejemplo. Después, deberá volver atrás y reemplazar la dirección IP del marcador de posición por la dirección IP pública del dispositivo VPN. De lo contrario, Azure no se podrá conectar.

- FQDN: si tiene una dirección IP pública dinámica que pudiera cambiar después de un cierto período de tiempo, que a menudo determina el ISP, use un nombre DNS constante con un servicio DNS dinámico que apunte a la dirección IP pública actual del dispositivo VPN. Azure VPN Gateway resuelve el nombre de dominio completo para determinar la dirección IP pública a la que se va a conectar.

- Espacio de direcciones: el espacio de direcciones hace referencia a los intervalos de direcciones de la red que representa esta red local. Puede agregar varios intervalos de espacios de direcciones. Asegúrese de que los intervalos que especifique aquí no se superpongan con los de otras redes a las que quiera conectarse. Azure enruta el intervalo de direcciones que especifique a la dirección IP del dispositivo VPN local. Use sus propios valores aquí, y no los mostrados en el ejemplo, si quiere conectarse a su sitio local.

En la pestaña Avanzado, es posible configurar los valores de BGP si fuera necesario.

Después de especificar los valores, seleccione Revisar y crear en la parte inferior de la página para validar la página.

Seleccione Crear para crear el objeto de la puerta de enlace de red local.

Certificados

La arquitectura de autenticación de certificados de sitio a sitio se basa en certificados entrantes y salientes.

Nota:

No es necesario generar los certificados entrantes y salientes a partir del mismo certificado raíz.

Certificado de salida

- El certificado de salida se usa para comprobar las conexiones procedentes de Azure al sitio local.

- El certificado se almacena en Azure Key Vault. Especifique el identificador de ruta de acceso de certificado saliente al configurar la conexión de sitio a sitio.

- Puede crear un certificado mediante una entidad de certificación de su elección o puede crear un certificado raíz autofirmado.

Al generar un certificado de salida, el certificado debe cumplir las instrucciones siguientes:

- Longitud mínima de clave de 2048 bits.

- Debe tener una clave privada.

- Debe tener autenticación de cliente y servidor.

- Debe tener un nombre de firmante.

Certificado de entrada

- El certificado de entrada se usa al conectarse desde la ubicación local a Azure.

- El valor del nombre del firmante se usa al configurar la conexión de sitio a sitio.

- La clave pública de la cadena de certificados se especifica al configurar la conexión de sitio a sitio.

Generación de certificados

Use PowerShell localmente en el equipo para generar certificados. Los pasos siguientes muestran cómo crear un certificado raíz autofirmado y certificados hoja (entrantes y salientes). Al usar los ejemplos siguientes, no cierre la ventana de PowerShell entre la creación de la Entidad de certificación raíz autofirmado y los certificados hoja.

Creación de un certificado raíz autofirmado

Use el cmdlet New-SelfSignedCertificate para crear un certificado raíz autofirmado. Para obtener más información sobre los parámetros, consulte New-SelfSignedCertificate.

En un equipo con Windows 10 o posterior, o con Windows Server 2016, abra una consola de Windows PowerShell con privilegios elevados.

Creación de un certificado raíz autofirmado. En el ejemplo siguiente se crea un certificado raíz autofirmado denominado "VPNRootCA01", que se instala automáticamente en "Certificates-Current User\Personal\Certificates". Una vez creado el certificado, puede verlo abriendo certmgr.msc, o Administrar certificados de usuario.

Realice las modificaciones necesarias antes de usar este ejemplo. El parámetro “NotAfter” es opcional. De forma predeterminada, sin este parámetro, el certificado expira en un año.

$params = @{ Type = 'Custom' Subject = 'CN=VPNRootCA01' KeySpec = 'Signature' KeyExportPolicy = 'Exportable' KeyUsage = 'CertSign' KeyUsageProperty = 'Sign' KeyLength = 2048 HashAlgorithm = 'sha256' NotAfter = (Get-Date).AddMonths(120) CertStoreLocation = 'Cert:\CurrentUser\My' TextExtension = @('2.5.29.19={critical}{text}ca=1&pathlength=4') } $cert = New-SelfSignedCertificate @paramsPara generar certificados hoja, deje abierta la consola de PowerShell y continúe con los pasos siguientes.

Generación de certificados hoja

En estos ejemplos se usa el cmdlet New-SelfSignedCertificate para generar certificados de hoja salientes e entrantes. Los certificados se instalan automáticamente en "Certificates - Current User\Personal\Certificates" en el equipo.

Certificado de salida

$params = @{

Type = 'Custom'

Subject = 'CN=Outbound-certificate'

KeySpec = 'Signature'

KeyExportPolicy = 'Exportable'

KeyLength = 2048

HashAlgorithm = 'sha256'

NotAfter = (Get-Date).AddMonths(120)

CertStoreLocation = 'Cert:\CurrentUser\My'

Signer = $cert

TextExtension = @(

'2.5.29.37={text}1.3.6.1.5.5.7.3.2,1.3.6.1.5.5.7.3.1')

}

New-SelfSignedCertificate @params

Certificado de entrada

$params = @{

Type = 'Custom'

Subject = 'CN=Inbound-certificate'

KeySpec = 'Signature'

KeyExportPolicy = 'Exportable'

KeyLength = 2048

HashAlgorithm = 'sha256'

NotAfter = (Get-Date).AddMonths(120)

CertStoreLocation = 'Cert:\CurrentUser\My'

Signer = $cert

TextExtension = @(

'2.5.29.37={text}1.3.6.1.5.5.7.3.2,1.3.6.1.5.5.7.3.1')

}

New-SelfSignedCertificate @params

Certificado saliente: exportación de datos de clave privada

Exporte la información del certificado de salida (con la clave privada) a un archivo .pfx o .pem. Esta información de certificado se carga de forma segura en Azure Key Vault en pasos posteriores. Para exportar a .pfx mediante Windows, siga estos pasos:

Para obtener el archivo .cer de certificado, abra Administrar certificados de usuario.

Busque el certificado de salida, normalmente en Certificados: Usuario actual\Personal\Certificados, y haga clic con el botón derecho. Seleccione Todas las tareas ->Exportar. Se abre el Asistente para exportar certificados.

En el asistente, seleccione Siguiente.

Seleccione Sí, exportar la clave privada y, después, haga clic en Siguiente.

En la página Exportar formato de archivo, seleccione Intercambio de información personal - PKCS #12 (PFX). Seleccione los siguientes elementos:

- Incluya todos los certificados en la ruta de certificación si es posible

- Exportar todas las propiedades extendidas

- Habilitar privacidad de certificado

Seleccione Siguiente. En la página Seguridad, seleccione Contraseña y un método de cifrado. Después, seleccione Siguiente.

Especifique un nombre de archivo y vaya a la ubicación a la que desea exportar.

Seleccione Finalizar para exportar el certificado.

Verá la confirmación La exportación se realizó correctamente.

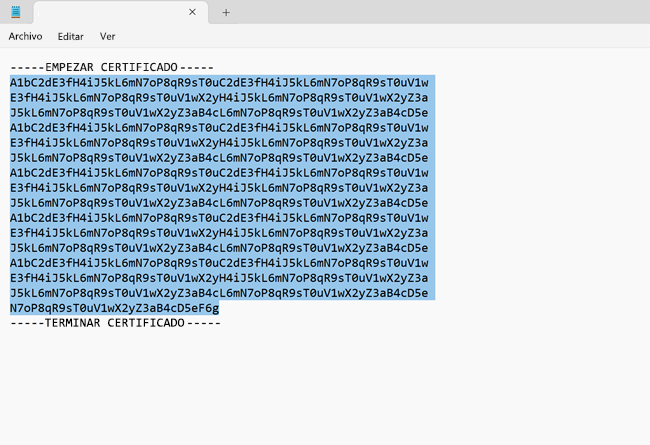

Certificado de entrada: exportación de datos de clave pública

Exporte los datos de clave pública para el certificado de entrada. La información del archivo se usa para el campo de cadena de certificados de entrada al configurar la conexión de sitio a sitio. Los archivos exportados deben tener el formato .cer. No cifre el valor del certificado.

- Para obtener el archivo .cer de certificado, abra Administrar certificados de usuario.

- Busque el certificado, normalmente en Certificados: Usuario actual\Personal\Certificados, y haga clic con el botón derecho. Seleccione Todas las tareas ->Exportar. Se abre el Asistente para exportar certificados.

- En el asistente, seleccione Siguiente.

- Seleccione No, no exporte la clave privada. Seleccione Siguiente.

- Seleccione X.509 codificado en Base-64 (.CER), seleccione Siguiente.

- Especifique un nombre de archivo y vaya a la ubicación a la que desea exportar.

- Seleccione Finalizar para exportar el certificado.

- Verá la confirmación La exportación se realizó correctamente.

- Este archivo

.cerse usa más adelante, al configurar la conexión.

Certificado raíz: exportación de datos de clave pública

Exporte los datos de clave pública del certificado raíz. Los archivos exportados deben tener el formato .cer. No cifre el valor del certificado.

- Para obtener el archivo .cer de certificado, abra Administrar certificados de usuario.

- Busque el certificado, normalmente en Certificados: Usuario actual\Personal\Certificados, y haga clic con el botón derecho. Seleccione Todas las tareas ->Exportar. Se abre el Asistente para exportar certificados.

- En el asistente, seleccione Siguiente.

- Seleccione No, no exporte la clave privada. Seleccione Siguiente.

- Seleccione X.509 codificado en Base-64 (.CER), seleccione Siguiente.

- Especifique un nombre de archivo y vaya a la ubicación a la que desea exportar.

- Seleccione Finalizar para exportar el certificado.

- Verá la confirmación La exportación se realizó correctamente.

- Este archivo

.cerse usa más adelante, al configurar la conexión.

Creación de un Almacén de claves

Esta configuración requiere Azure Key Vault. En los pasos siguientes se crea un almacén de claves. Agregue el certificado y la identidad administrada al almacén de claves más adelante. Para obtener pasos más completos, consulte Inicio rápido: Creación de un almacén de claves mediante Azure Portal.

- En Azure Portal, busque Key Vaults. En la página Almacenes de claves, seleccione +Crear.

- En la página Crear un almacén de claves, rellene la información necesaria. El grupo de recursos no tiene que ser el mismo que el grupo de recursos que usó para la puerta de enlace de VPN.

- En la pestaña Configuración de acceso, en Modelo de permisos, seleccione Directiva de acceso del almacén.

- No rellene ninguno de los demás campos.

- Seleccione Revisar y crear y, a continuación, Crear el almacén de claves.

Adición del archivo de certificado de salida al almacén de claves

Los pasos siguientes le ayudarán a cargar la información del certificado saliente en Azure Key Vault.

- Vaya al almacén de claves En el panel izquierdo, abra la página Certificados.

- En la página Certificados, seleccione + Generar o importar.

- Para Método de creación de certificados, seleccione Importar en la lista desplegable.

- Escriba un nombre de certificado intuitivo. No es necesario que sea el CN del certificado ni el nombre del archivo de certificado.

- Cargue el archivo de certificado de salida. El archivo de certificado debe tener uno de los siguientes formatos:

- .pfx

- .pfm

- Escriba la contraseña usada para proteger la información del certificado.

- Seleccione Crear para cargar el archivo de certificado.

Incorporación de la identidad administrada al almacén de claves

- Vaya al almacén de claves En el panel izquierdo, abra la página Directivas de acceso.

- Seleccione + Crear.

- En la página Crear una directiva de acceso, para Opciones de administración de secretos y Operaciones de administración de certificados, seleccione Seleccionar todos.

- Seleccione Siguiente para ir a la página Entidad de seguridad*.

- En la página Entidad de seguridad, busque y seleccione la identidad administrada que creó anteriormente.

- Seleccione Siguiente y avance a la página Revisar y crear. Seleccione Crear.

Configurar el dispositivo VPN

Las conexiones de sitio a sitio a una red local requieren un dispositivo VPN. En este paso, configure el dispositivo VPN. Al configurar el dispositivo VPN, necesita los siguientes valores:

- Certificado: Necesitará los datos del certificado que se usan para la autenticación. Este certificado también se usará como certificado de entrada al crear la conexión VPN.

- Valores de dirección IP pública de la puerta de enlace de red virtual: Para buscar la dirección IP pública de la instancia de máquina virtual de VPN Gateway mediante Azure Portal, vaya a la puerta de enlace de red virtual y busque en Configuración :>Propiedades. Si tiene una puerta de enlace en modo activo-activo (recomendado), asegúrese de configurar túneles en cada instancia de máquina virtual. Ambos túneles forman parte de la misma conexión. Las puertas de enlace de VPN en modo activo tienen dos direcciones IP públicas, una para cada instancia de máquina virtual de puerta de enlace.

En función del dispositivo VPN que tenga, es posible que pueda descargar un script de configuración del mismo. Para más información, consulte Descarga de scripts de configuración de dispositivos VPN para conexiones VPN S2S.

Para obtener más información de configuración, consulte los vínculos siguientes:

- Para obtener más información sobre dispositivos VPN compatibles, consulte Dispositivos VPN.

- Antes de configurar el dispositivo VPN, compruebe que no haya problemas conocidos de compatibilidad para el dispositivo VPN que desee usar.

- Para obtener vínculos a los valores de configuración del dispositivo, consulte Dispositivos VPN validados. Los vínculos de la configuración de dispositivos se proporcionan dentro de lo posible. Siempre es mejor ponerse en contacto con el fabricante del dispositivo para obtener la información de configuración más reciente. La lista muestra las versiones que hemos probado. Si su sistema operativo no está en esa lista, sigue siendo posible que la versión sea compatible. Póngase en contacto con el fabricante del dispositivo para comprobar que la versión del sistema operativo para el dispositivo VPN sea compatible.

- Para ver una introducción a la configuración de dispositivos VPN, consulte Información general sobre configuraciones de dispositivos VPN de terceros.

- Para obtener información sobre cómo modificar los ejemplos de configuración de dispositivo, consulte Edición de ejemplos.

- Para conocer los requisitos criptográficos, consulte About cryptographic requirements and Azure VPN gateways (Acerca de los requisitos criptográficos y la puertas de enlace de VPN de Azure).

- Para obtener información acerca de los parámetros de protocolo de seguridad de Internet/intercambio de claves por red, consulte Acerca de los dispositivos VPN y los parámetros de IPsec/IKE para conexiones de puerta de enlace de VPN de sitio a sitio. Este vínculo muestra información acerca de la versión de IKE, grupo Diffie-Hellman, método de autenticación, algoritmos de hash y cifrado, duración de SA, PFS y DPD, además de otra información de parámetros que necesarios para completar la configuración.

- Para conocer los pasos de la configuración de la directiva de protocolo de seguridad de Internet/intercambio de claves por red, consulte Configuración de la directiva de protocolo de seguridad de Internet/intercambio de claves por red para conexiones de red virtual a red virtual o VPN de sitio a sitio.

- Para conectar con dispositivos VPN basados en directivas, consulte Conexión de puertas de enlace Azure VPN Gateway a varios dispositivos VPN locales basados en directivas con PowerShell.

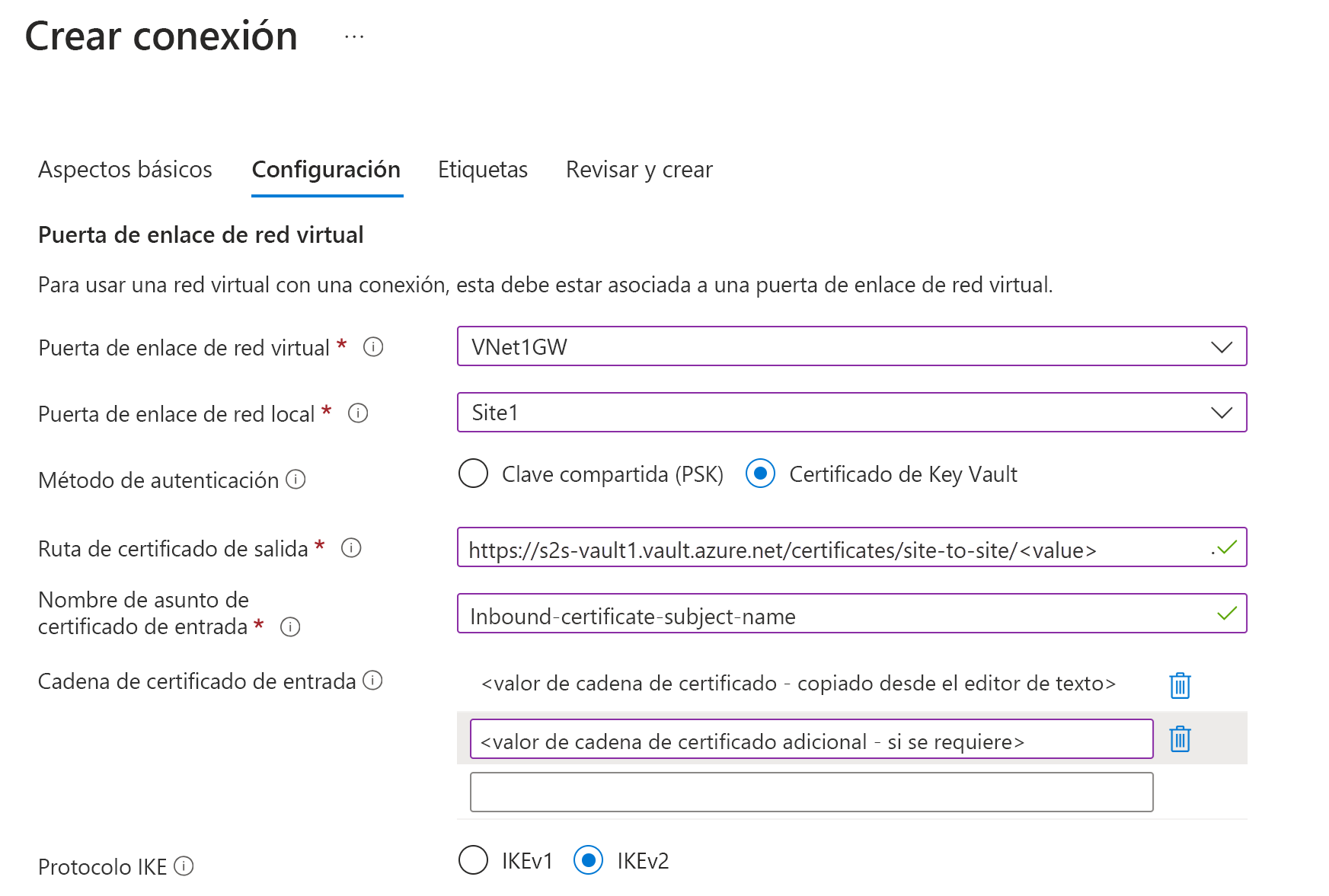

Creación de la conexión de sitio a sitio

En esta sección, creará una conexión VPN de sitio a sitio entre la puerta de enlace de red virtual y el dispositivo VPN local.

Recopilación de valores de configuración

Antes de avanzar, recopile la siguiente información para los valores de configuración necesarios.

Ruta de acceso de certificado saliente: Esta es la ruta de acceso al certificado de salida. El certificado de salida es el certificado que se usa al conectarse desde Azure a la ubicación local. Esta información procede del mismo certificado que cargó en Azure Key Vault.

- Vaya a Key Vaults y haga clic en el almacén de claves. En el panel izquierdo, expanda Objetos y seleccione Certificados.

- Busque y haga clic en el certificado para abrir la página del certificado.

- Haga clic en la línea de la versión del certificado.

- Copie la ruta de acceso junto a Identificador de clave. La ruta de acceso es específica del certificado.

Ejemplo:

https://s2s-vault1.vault.azure.net/certificates/site-to-site/<certificate-value>Nombre del firmante del certificado de entrada: Este es el CN para el certificado de entrada. Para buscar este valor:

- Si generó el certificado en el equipo Windows, puede encontrarlo mediante Administración de certificados.

- Vaya a la pestaña Detalles. Desplácese y haga clic en Asunto. Verá los valores en el panel inferior.

- No incluya CN= en el valor.

Cadena de certificados entrantes: Esta información de certificado solo se usa para comprobar el certificado entrante de entrada y no contiene claves privadas. Siempre debe tener al menos dos certificados en la sección certificado de entrada del portal.

Si tiene entidades de certificación intermedias en la cadena de certificados, agregue primero el certificado raíz como primer certificado intermedio y, a continuación, siga con el certificado intermedio de entrada.

Siga estos pasos para extraer datos de certificado en el formato necesario para el campo certificado de entrada.

Para extraer los datos del certificado, asegúrese de exportar el certificado de entrada como un archivo X.509 (.CER) codificado en Base-64 en los pasos anteriores. Debe exportar el certificado en este formato para poder abrirlo con un editor de texto.

Busque y abra el archivo de certificado

.cercon un editor de texto. Al copiar los datos del certificado, asegúrese de copiar el texto como una línea continua.Copie los datos que aparecen entre

-----BEGIN CERTIFICATE-----y-----END CERTIFICATE-----como una línea continua en el campo Cadena de certificados entrantes al crear una conexión.Ejemplo:

Crear una conexión

Vaya a la puerta de enlace de red virtual que creó y seleccione Conexiones.

En la parte superior de la página Conexiones, seleccione +Agregar para abrir la página Crear conexión.

En la página Crear conexión, en la pestaña Aspectos básicos, configure los valores de la conexión:

En Detalles del proyecto, seleccione la suscripción y el grupo de recursos donde se encuentren los recursos.

En Detalles de la instancia, configure las siguientes opciones:

- Tipo de conexión: Seleccione Sitio a sitio (IPSec) .

- Nombre: asigne un nombre a la conexión. Ejemplo: VNet-to-Site1.

- Región: Seleccione la región de esta conexión.

Seleccione la pestaña Configuración.

Configure los valores siguientes:

- Puerta de enlace de red virtual: seleccione la puerta de enlace de red virtual de la lista desplegable.

- Puerta de enlace de red local: seleccione la puerta de enlace de red local de la lista desplegable.

- Método de autenticación: Seleccione Certificado de Key Vault.

- Ruta de acceso de certificado saliente: La ruta de acceso al certificado de salida que se encuentra en Key Vault. El método para obtener esta información está al principio de esta sección.

- Nombre del firmante del certificado de entrada: CN para el certificado entrante. El método para obtener esta información está al principio de esta sección.

-

Cadena de certificados entrantes: Los datos del certificado que copió del archivo

.cer. Copie y pegue la información del certificado de entrada. El método para obtener esta información está al principio de esta sección. - Protocolo IKE: seleccione IKEv2.

- Usar la dirección IP privada de Azure: no seleccionar.

- Habilitar BGP: Solo se habilita si desea usar BGP.

- Directiva de IPsec/IKE: seleccione Valor predeterminado.

- Usar el selector de tráfico basado en directivas: seleccione Deshabilitar.

- Tiempo de expiración de DPD en segundos: seleccione 45.

- Modo de conexión: seleccione Predeterminado. Este valor se usa para especificar qué puerta de enlace puede iniciar la conexión. Para obtener más información, consulte Configuración de VPN Gateway: modos de conexión.

- En Asociaciones de reglas de NAT, deje tanto la opción Entrada como Salida en 0 seleccionadas.

Seleccione Revisar y crear para validar la configuración de conexión y, a continuación, seleccione Crear para crear la conexión.

Una vez que termine la implementación, podrá ver la conexión en la página Conexiones de la puerta de enlace de red virtual. El estado cambiará de Desconocido a Conectando y, después, a Correcto.

Pasos siguientes

Una vez completada la conexión, puede agregar máquinas virtuales a las redes virtuales. Consulte Virtual Machines para más información. Para más información acerca de las redes y las máquinas virtuales, consulte Información general sobre las redes de máquina virtual con Linux y Azure.

Para obtener información sobre solución de problemas de P2S, vea Solución de problemas: conexión de punto a sitio de Azure.