Como configurar la NAT de destino (DNAT) para un dispositivo virtual de red en un centro de Azure Virtual WAN

En el siguiente artículo se describe cómo configurar una NAT de destino para aplicaciones virtuales de red habilitadas para el firewall de próxima generación implementadas con el centro de Virtual WAN.

Importante

NAT de destino (DNAT) para aplicaciones virtuales de red integrada de Virtual WAN se encuentra actualmente en versión preliminar pública y se proporciona sin un contrato de nivel de servicio. No se debe utilizar para las cargas de trabajo de producción. Puede que algunas características no se admitan, que tengan funcionalidades limitadas o que no estén disponibles en todas las ubicaciones de Azure. Consulte Términos de uso complementarios para las versiones preliminares de Microsoft Azure para conocer los términos legales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado para que estén disponibles con carácter general.

Fondo

Las aplicaciones virtuales de red (NVA) con funcionalidades de firewall de próxima generación integradas con Virtual WAN permiten a los clientes proteger e inspeccionar el tráfico entre redes privadas conectadas a Virtual WAN.

La NAT de destino para aplicaciones virtuales de red en el centro Virtual WAN permite publicar aplicaciones a los usuarios de Internet sin exponer directamente la dirección IP pública de la aplicación o del servidor. Los consumidores acceden a las aplicaciones a través de una dirección IP pública asignada a una aplicación virtual de red de firewall. La aplicación virtual de red está configurada para filtrar y traducir el tráfico y controlar el acceso a las aplicaciones back-end.

La administración y programación de infraestructura para el caso de uso DNAT en Virtual WAN es automática. Programar la regla DNAT en la aplicación virtual de red mediante el software de orquestación de NVA o la línea de comandos de NVA programa automáticamente la infraestructura de Azure para aceptar y enrutar el tráfico DNAT para asociados de NVA compatibles. Consulte la sección limitaciones para obtener la lista de asociados de NVA admitidos.

Conceptos

Para habilitar el caso de uso de DNAT, asocie uno o varios recursos de dirección IP pública de Azure al recurso aplicación virtual de red. Estas direcciones IP se denominan entrantes de Internet o direcciones IP de entrada de Internet y son las direcciones IP de destino a las que los usuarios inician solicitudes de conexión para poder acceder a las aplicaciones detrás de la NVA. Después de configurar una regla DNAT en el orquestador y el software de administración de aplicaciones virtuales de red (consulte la guía de partners), el software de administración de NVA automáticamente:

- Programas software de dispositivo NVA que se ejecuta en Virtual WAN para inspeccionar y traducir el tráfico correspondiente (configurar reglas NAT y reglas de firewall en el dispositivo NVA). Las reglas programadas en la aplicación virtual de red se denominan reglas de DNAT de NVA.

- Interactúa con las API de Azure para crear y actualizar reglas de seguridad de entrada. El plano de control de Virtual WAN procesa reglas de seguridad de entrada y programas Componentes de infraestructura de NVA administrados por Azure y Virtual WAN para admitir el caso de uso de la NAT de destino.

Ejemplo

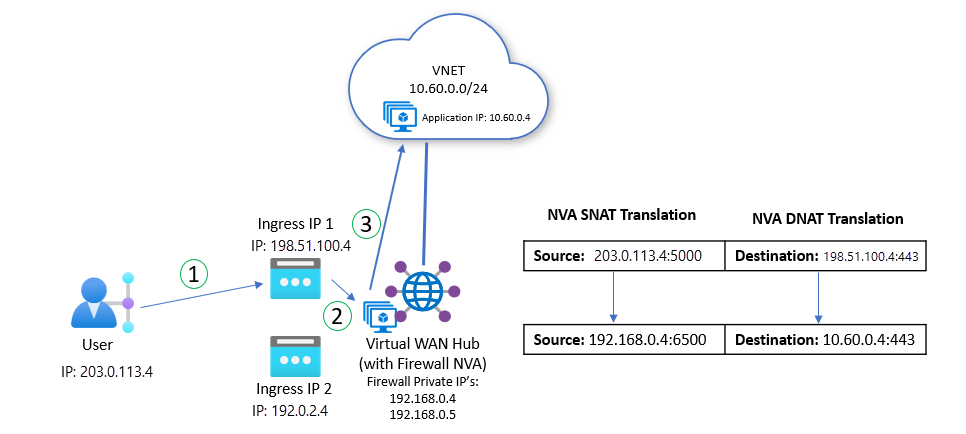

En el ejemplo siguiente, los usuarios acceden a una aplicación hospedada en una instancia de Azure Virtual Network (IP de aplicación 10.60.0.4) que se conecta a una dirección IP pública DNAT (198.51.100.4) asignada a la NVA en el puerto 443.

Se realizan las configuraciones siguientes:

- Las direcciones IP entrantes de Internet asignadas a la NVA son 198.51.100.4 y 192.0.2.4.

- La regla DNAT de NVA está programada para traducir el tráfico con el destino 198.51.100.4:443 a 10.60.0.4:443.

- Interfaces de orquestador de NVA con las API de Azure para crear reglas de seguridad de entrada y programas del plano de control de Virtual WAN de forma adecuada para admitir el flujo de tráfico.

Flujo de tráfico entrante

La lista siguiente se corresponde al diagrama anterior y describe el flujo de paquetes para la conexión entrante:

- El usuario inicia una conexión con una de las direcciones IP públicas usadas para DNAT asociadas a la NVA.

- La carga de Azure equilibra la solicitud de conexión a una de las instancias de NVA de firewall. El tráfico se envía a la interfaz externa o que no es de confianza de la aplicación virtual de red.

- NVA inspecciona el tráfico y traduce el paquete en función de la configuración de la regla. En este caso, la aplicación virtual de red se configura en NAT y reenvía el tráfico entrante a 10.60.0.4:443. El origen del paquete también se traduce a la dirección IP privada (IP de interfaz interna o de confianza) de la instancia de Firewall elegida para garantizar la simetría del flujo. La aplicación virtual de red reenvía el paquete y Virtual WAN enruta el paquete al destino final.

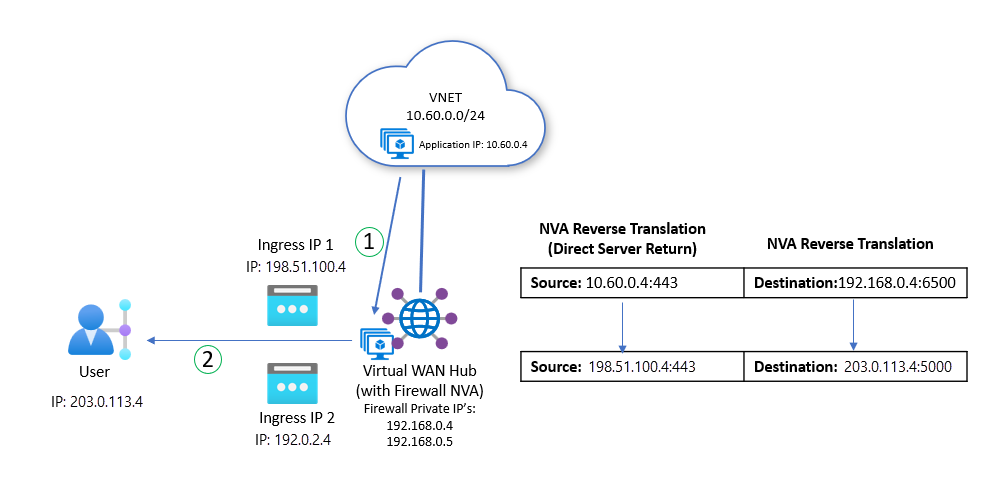

Flujo de tráfico saliente

La lista siguiente corresponde al diagrama anterior y describe el flujo de paquetes para la respuesta saliente:

- El servidor responde y envía los paquetes de respuesta a la instancia de firewall de NVA a través de la dirección IP privada del firewall.

- La traducción NAT se invierte y la respuesta se envía a la interfaz que no es de confianza. A continuación, Azure envía directamente el paquete al usuario.

Problemas conocidos, limitaciones y consideraciones

En la sección siguiente se describen los problemas conocidos, las limitaciones y las consideraciones asociados a la característica de entrada de Internet.

Problemas conocidos

En la tabla siguiente se describen los problemas conocidos relacionados con la característica entrante/DNAT de Internet.

| Problema | Descripción | Mitigación |

|---|---|---|

| El tráfico DNAT no se reenvía a la aplicación virtual de red después de asociar una dirección IP adicional. | Después de asociar direcciones IP adicionales a una NVA que ya tiene reglas de seguridad de entrada activas, el tráfico DNAT no se reenvía correctamente a la aplicación virtual de red debido a un defecto de código. | Use el software de orquestación y administración de asociados para modificar reglas de seguridad de entrada (así como crear o eliminar existentes) configuradas para restaurar la conectividad. |

| Escalabilidad de la configuración de reglas de seguridad de entrada | Es posible que se produzca un error en la configuración de reglas de seguridad de entrada cuando se configuren reglas de un gran número (aproximadamente 100). | Sin mitigación, póngase en contacto con el soporte técnico de Azure para corregir las escalas de tiempo. |

Limitaciones

- La NAT de destino solo se admite para las siguientes NVA: punto de control, fortinet-sdwan-and-ngfw y fortinet-ngfw.

- Las direcciones IP públicas que se usan para la NAT de destino deben cumplir los siguientes requisitos:

- Las direcciones IP públicas de la NAT de destino deben ser de la misma región que el recurso de NVA. Por ejemplo, si la aplicación virtual de red se implementa en la región Este de EE. UU., la dirección IP pública también debe ser de la región Este de EE. UU.

- Las direcciones IP públicas de la NAT de destino no pueden usarse con otro recurso de Azure. Por ejemplo, no puede usar una dirección IP en uso mediante una configuración IP de interfaz de red de máquina virtual o una configuración de front-end de Standard Load Balancer.

- Las direcciones IP públicas deben ser de espacios de direcciones IPv4. Virtual WAN no admite direcciones IPv6.

- Las direcciones IP públicas deben implementarse con SKU estándar. No se admiten direcciones IP públicas de SKU básicas.

- La NAT de destino solo se admite en nuevas implementaciones de NVA creadas con al menos una dirección IP pública NAT de destino. Las implementaciones de NVA existentes o las implementaciones de NVA que no tenían una dirección IP pública de la NAT de destino asociada en el momento de creación de NVA no son aptas para usar NAT de destino.

- El software de orquestación de NVA realiza automáticamente la programación de componentes de infraestructura de Azure para admitir escenarios DNAT cuando se crea una regla DNAT. Por lo tanto, no puede programar reglas de NVA a través de Azure Portal. Sin embargo, puede ver las reglas de seguridad de entrada asociadas a cada dirección IP pública entrante de Internet.

- El tráfico DNAT en Virtual WAN solo se puede enrutar a las conexiones al mismo centro que la NVA. No se admiten patrones de tráfico entre centros con DNAT.

Consideraciones

- El tráfico entrante se equilibra automáticamente la carga en todas las instancias correctas de la aplicación virtual de red.

- En la mayoría de los casos, las NVA deben realizar source-NAT en la dirección IP privada del firewall además de destination-NAT para garantizar la simetría del flujo. Es posible que determinados tipos de NVA no necesiten NAT de origen. Póngase en contacto con el proveedor de NVA para obtener procedimientos recomendados sobre source-NAT.

- El tiempo de espera de los flujos inactivos se establece automáticamente en 4 minutos.

- Puede asignar recursos de dirección IP individuales generados a partir de un prefijo de dirección IP a la NVA como direcciones IP entrantes de Internet. Asigne cada dirección IP del prefijo individualmente.

Administración de configuraciones de entrante de DNAT/Internet

En la sección siguiente se describe cómo administrar configuraciones de NVA relacionadas con entrantes de Internet y DNAT.

Vaya a su centro de Virtual WAN. Seleccione Aplicaciones virtuales de red, en Proveedores de terceros. Haga clic en Administrar configuraciones junto al NVA.

En Configuración, seleccione Entrada a Internet para abrir la página De entrada de Internet.

Asociación de una dirección IP a una NVA para entrantes de Internet

Si la NVA es apta para y no hay ninguna dirección IP de entrada de Internet actual asociada a la NVA, seleccione Habilitar entrante de Internet (NAT de destino) asociando una dirección IP pública a esta aplicación virtual de red. Si las direcciones IP ya están asociadas a esta aplicación virtual de red, seleccione Agregar.

Seleccione el grupo de recursos y el recurso de dirección IP que quiere usar para los entrantes de Internet en la lista desplegable.

Haga clic en Guardar.

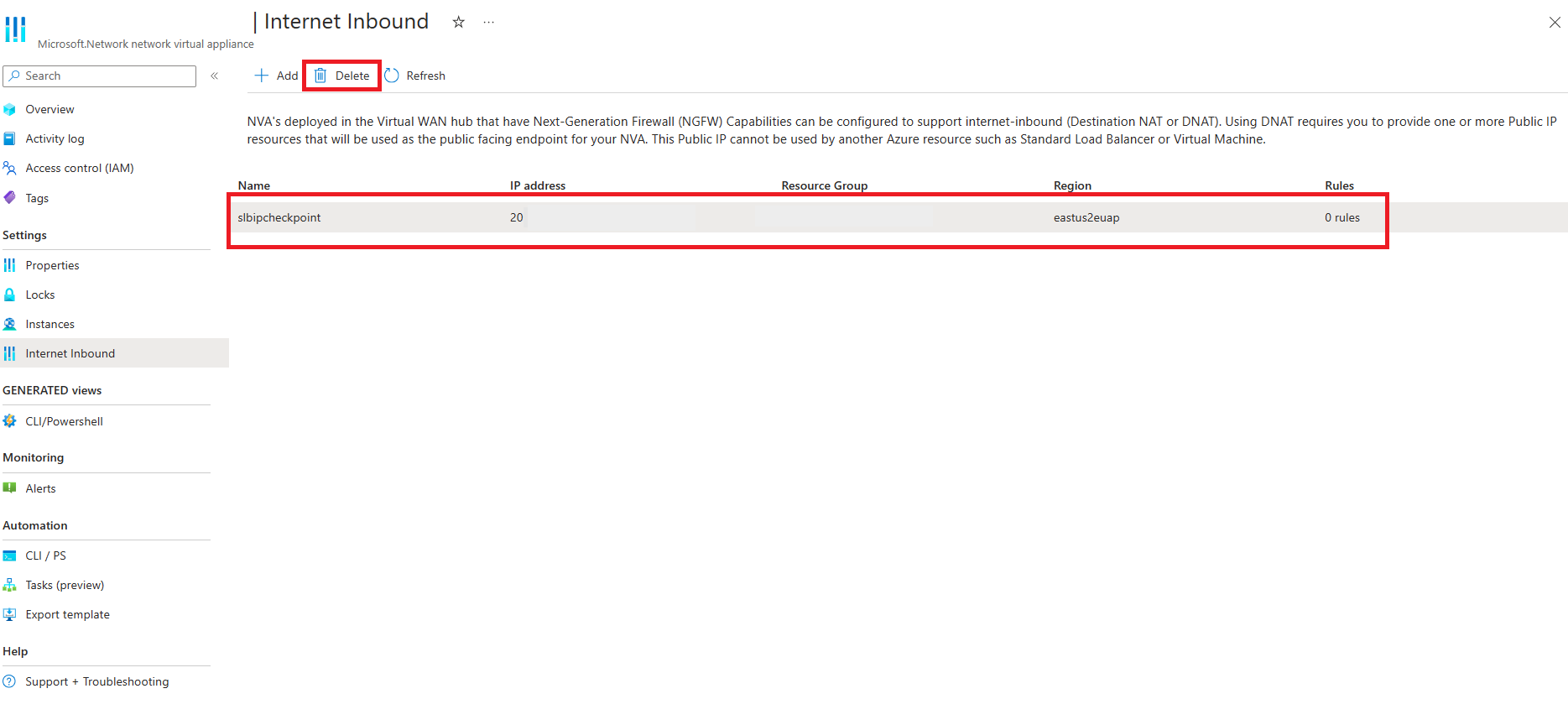

Visualización de reglas de seguridad de entrada activas mediante una dirección IP pública de entrante de Internet

- Busque la dirección IP pública que desea ver y haga clic en Ver reglas.

- Vea las reglas asociadas a la dirección IP pública.

Quitar la dirección IP pública de entrante de Internet de la aplicación virtual de red existente

Nota:

Las direcciones IP solo se pueden quitar si no hay ninguna regla asociada a esa dirección IP es 0. Quite todas las reglas asociadas a la dirección IP quitando las reglas DNAT asignadas a esa dirección IP del software de administración de NVA.

Seleccione la dirección IP que desea quitar de la cuadrícula y haga clic en Eliminar.

Programación de reglas DNAT

La siguiente sección contiene instrucciones específicas del proveedor de NVA sobre cómo configurar reglas DNAT con NVA en Virtual WAN

| Asociado | Instrucciones |

|---|---|

| checkpoint | Documentación de Check Point |

| fortinet-sdwan-and-ngfw | Documentación de Fortinet SD-WAN y NGFW |

| fortinet-ngfw | Documentación de Fortinet NGFW |

Solución de problemas

En la sección siguiente se describen algunas de los escenarios comunes para solucionar problemas.

Asociación o desasociación de IP pública

- Opción para asociar la IP al recurso de NVA no disponible a través de Azure Portal: solo las NVA creadas con direcciones IP entrantes de DNAT/Internet en el momento de la implementación son aptas para usar las funcionalidades DNAT. Elimine y vuelva a crear la aplicación virtual de red con una dirección IP de entrada de Internet asignada en el momento de la implementación.

- La dirección IP que no aparece en la lista desplegable de Azure Portal: las direcciones IP públicas solo se muestran en el menú desplegable si la dirección IP es IPv4, en la misma región que la NVA y no está en uso o asignada a otro recurso de Azure. Asegúrese de que la dirección IP que intenta usar cumple los requisitos anteriores o cree una.

- No se puede eliminar o desasociar la dirección IP pública de NVA: solo se pueden eliminar las direcciones IP que no tienen ninguna regla asociada. Use el software de orquestación de NVA para quitar las reglas DNAT asociadas a esa dirección IP.

- El estado de aprovisionamiento de NVA no se ha realizado correctamente: si hay operaciones en curso en la aplicación virtual de red o si el estado de aprovisionamiento de la aplicación virtual de red es no se realiza correctamente, se produce un error en la asociación de direcciones IP. Espere a que finalicen las operaciones existentes.

Sondeos de estado de Load Balancer

La aplicación virtual de red con funcionalidades de entrantes y DNAT de Internet se basa en la aplicación virtual de red que responde a tres sondeos de estado de Azure Load Balancer diferentes para asegurarse de que la aplicación virtual de red funciona según lo esperado y enrutar el tráfico. Las solicitudes de sondeo de estado siempre se realizan desde la dirección IP de Azure no públicamente enrutable 168.63.129.16. Debería ver un protocolo de enlace TCP triple realizado con 168.63.129.16 en los registros de NVA.

Para más información sobre los sondeos de estado de Azure Load Balancer, consulte Documentación de sondeo de estado.

Los sondeos de estado de Virtual WAN son:

Sondeo de estado entrante o DNAT de Internet: se usa para reenviar el tráfico entrante de Internet a interfaces no de confianza o externas de NVA. Este sondeo de estado comprueba el estado de la interfaz externa o que no es de confianza solo de la aplicación virtual de red.

Proveedor de NVA Port fortinet 8008 checkpoint 8117 Sondeo de estado de Datapath: se usa para reenviar el tráfico privado (VNET/local) a la aplicación virtual de red interfaces de internas o de confianza. Se requiere para las directivas de enrutamiento privado. Este sondeo de estado comprueba el estado de la interfaz interna o que es de confianza solo de la aplicación virtual de red.

Proveedor de NVA Port fortinet 8008 checkpoint 8117 Sondeo de estado de NVA: se usa para determinar el estado del conjunto de escalado de máquinas virtuales que ejecuta el software NVA. Este sondeo de estado comprueba el estado de todas las interfaces de la aplicación virtual de red (tanto externos o que no son de confianza e internas o de confianza).

Proveedor de NVA Port fortinet 8008 checkpoint 8117

Asegúrese de que la aplicación virtual de red está configurada para responder correctamente a los 3 sondeos de estado. Problemas comunes:

- La respuesta de sondeo de estado está establecida en un puerto incorrecto.

- La respuesta del sondeo de estado se establece incorrectamente en la interfaz interna o de confianza.

- Las reglas de firewall que impiden la respuesta del sondeo de estado.

Creación de reglas DNAT

Se produce un error en la creación de reglas DNAT: asegúrese de que el estado de aprovisionamiento de la aplicación virtual de red sea Correcto y de que todas las instancias de NVA estén en buen estado. Consulte la documentación del proveedor de la NVA para más información sobre cómo solucionar problemas, o bien póngase en contacto con el proveedor para obtener más soporte técnico.

Además, asegúrese de que la aplicación virtual de red responde a sondeos de estado de NVA en todas las interfaces. Consulte la sección sondeo de estado para obtener más información.

Datapath

NVA no ve paquetes después de que el usuario inicie la conexión a la dirección IP pública: asegúrese de que la aplicación virtual de red responde a sondeos de estado DNAT en la interfaz externa o que no es de confianza solo. Consulte la sección sondeo de estado para obtener más información.

El servidor de destino no ve paquetes después de la traducción de NVA: tenga en cuenta los siguientes mecanismos de solución de problemas si los paquetes no se reenvía al servidor de destino final.

- Problema de enrutamiento de Azure: use el portal de Azure Virtual WAN para comprobar las rutas efectivas de defaultRouteTable o las rutas efectivas de la aplicación virtual de red. Debería ver la subred de la aplicación de destino en las rutas efectivas.

- Problema de enrutamiento del sistema operativo NVA: compruebe la tabla de enrutamiento interna del sistema operativo NVA. Debería ver las rutas correspondientes a las subredes de destino aprendidas dinámicamente desde la NVA. Asegúrese de que no haya filtros o mapas de ruta que quitan los prefijos pertinentes.

- Destinos entre centros de conectividad no accesibles: no se admite el enrutamiento entre centros para casos de uso de DNAT. Asegúrese de que el recurso al que intenta acceder está conectado al mismo centro que la NVA que tiene configurada la regla de DNAT.

- Captura de paquetes en interfaces de NVA: realizar capturas de paquetes en las interfaces de NVA que no son de confianza y de confianza. En la interfaz que no es de confianza, debería ver el paquete original con la dirección IP de origen que es la dirección IP pública del usuario y la dirección IP de destino que es la dirección IP de entrada de Internet asignada a la NVA. En la interfaz de confianza, debería ver los paquetes traducidos posteriores a NAT (se aplican NAT de origen y de destino). Compare las capturas de paquetes antes y después de aplicar las reglas de firewall para garantizar la configuración de reglas de firewall adecuada.

- Agotamiento de puertos SNAT: para cada instancia de NVA, una conexión entrante a una sola aplicación back-end debe usar un puerto único para el tráfico NAT a la dirección IP privada de la instancia de NVA. Como resultado, cada instancia de la NVA puede controlar aproximadamente 65 000 conexiones simultáneas al mismo destino. Para casos de uso a gran escala, asegúrese de que la NVA esté configurada para reenviar a varias direcciones IP de aplicación a fin de facilitar la reutilización del puerto.

Devolver tráfico que no vuelve a NVA:

- Aplicación hospedada en Azure: use Azure Portal para comprobar las rutas efectivas del servidor de aplicaciones. Debería ver el espacio de direcciones del centro en las rutas efectivas del servidor de aplicaciones.

- Aplicación hospedada en el entorno local: asegúrese de que no haya ningún filtro de ruta en el lado local que filtre las rutas correspondientes al espacio de direcciones del centro. Como la NVA proporciona el tráfico NAT a una dirección IP privada del firewall, el entorno local debe aceptar el espacio de direcciones del centro.

- Centro interno de aplicaciones: no se admite el enrutamiento entre centros para casos de uso de DNAT. Asegúrese de que el recurso al que intenta acceder está conectado al mismo centro que la NVA que tiene configurada la regla de DNAT.

- Captura de paquetes en una interfaz de NVA: realizar capturas de paquetes en las interfaces de NVA de confianza. Debería ver que el servidor de aplicaciones envía tráfico devuelto directamente a la instancia de la NVA. Asegúrese de comparar las capturas de paquetes antes y después de aplicar las reglas de firewall para asegurarse de que los paquetes se ajusten a la configuración de reglas de firewall adecuadas.

Pasos siguientes

Para más información sobre Virtual WAN, consulte Preguntas más frecuentes acerca de Virtual WAN