Azure Disk Encryption para VM Linux

Precaución

En este artículo se hace referencia a CentOS, una distribución de Linux con un estado de finalización del servicio (EOL). Tenga en cuenta su uso y planifique en consecuencia. Para obtener más información, consulte la guía de fin de vida de CentOS.

Se aplica a: ✔️ máquinas virtuales Linux ✔️ conjuntos de escalado flexibles

Azure Disk Encryption ayuda a custodiar y proteger sus datos con el fin de satisfacer los compromisos de cumplimiento y seguridad de su organización. Usa la característica DM-Crypt de Linux para proporcionar cifrado de volumen tanto a los discos de datos como a los del sistema operativo de máquinas virtuales (VM) de Azure y se integra con Azure Key Vault para ayudarle a controlar y administrar las claves y los secretos del cifrado de disco.

Azure Disk Encryption es resistente a zona, de la misma manera que Virtual Machines. Para obtener detalles, vea Servicios de Azure compatibles con Availability Zones.

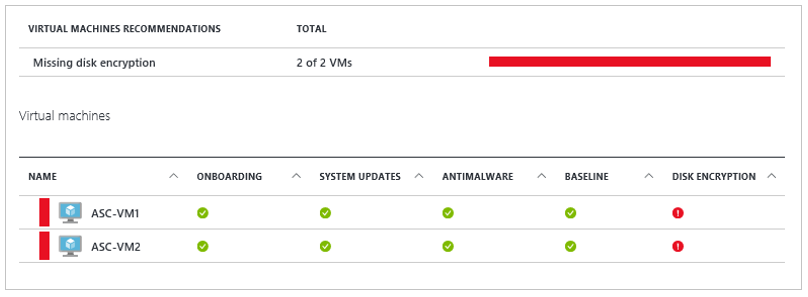

Si usa Microsoft Defender para la nube, se le avisará si tiene VM que no estén cifradas. Estas alertas se muestran con gravedad alta y se recomienda cifrar estas máquinas virtuales.

Advertencia

- Si ya ha usado Azure Disk Encryption con Microsoft Entra ID para cifrar una máquina virtual, debe seguir usando esta opción para cifrarla. Consulte Azure Disk Encryption con Microsoft Entra ID (versión anterior) para obtener más información.

- Algunas de las recomendaciones pueden provocar un aumento del uso de datos, de la red o de recursos de proceso, lo que incrementará los costes de las licencias o suscripciones. Para crear recursos en Azure en las regiones admitidas, debe tener una suscripción válida de Azure activa.

Para obtener información sobre los aspectos básicos de Azure Disk Encryption para Linux en unos minutos, consulte Inicio rápido: Creación y cifrado de una VM Linux con la CLI de Azure o Inicio rápido: Creación y cifrado de una VM Linux con Azure PowerShell.

VM y sistemas operativos compatibles

Máquinas virtuales admitidas

Las VM Linux están disponibles en una variedad de tamaños. Azure Disk Encryption es compatible con las máquinas virtuales de Gen1 y Gen2. Azure Disk Encryption también está disponible para las VM con almacenamiento Premium.

Consulte Tamaños de máquina virtual de Azure sin disco temporal local.

Azure Disk Encryption no está disponible en VM básicas de la serie A ni en máquinas virtuales que no cumplen estos requisitos de memoria mínimos:

Requisitos de memoria

| Máquina virtual | Requisito mínimo de memoria |

|---|---|

| VM de Linux cuando solo se cifran volúmenes de datos | 2 GB |

| VM de Linux cuando se cifran volúmenes de datos y del SO, y donde el uso del sistema de archivos raíz (/) es 4 GB o menos | 8 GB |

| VM de Linux cuando se cifran volúmenes de datos y del SO, y donde el uso del sistema de archivos raíz (/) es mayor que 4 GB | El uso del sistema de archivos raíz * 2. Por ejemplo, un uso de 16 GB del sistema de archivos raíz requiere al menos 32 GB de RAM |

Una vez completado el proceso de cifrado de disco del sistema operativo en las máquinas virtuales de Linux, la VM se puede configurar para que se ejecute con menos memoria.

Para ver más excepciones, consulte Azure Disk Encryption: Restricciones.

Sistemas operativos admitidos

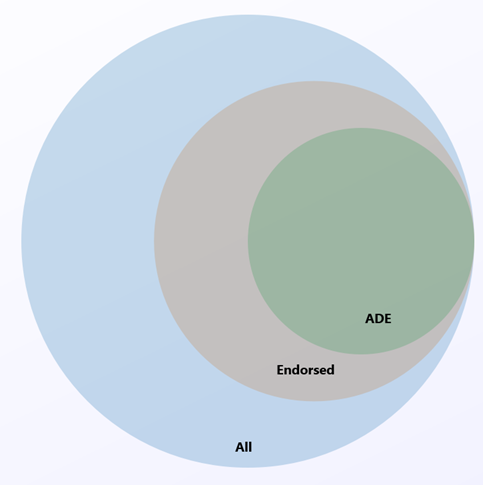

Azure Disk Encryption se admite en un subconjunto de las distribuciones de Linux aprobadas por Azure, que es en sí mismo un subconjunto de todas las posibles distribuciones de servidores Linux.

Las distribuciones de servidores Linux que no están aprobadas por Azure no admiten Azure Disk Encryption; de las que están aprobadas, solo las siguientes distribuciones y versiones admiten Azure Disk Encryption:

| Publicador | Oferta | SKU | URN | Tipo de volumen admitido para el cifrado |

|---|---|---|---|---|

| Canonical | Ubuntu | 24.04-LTS | Canonical:ubuntu-24_04-lts-daily:server-gen1:latest | Sistema operativo y disco de datos |

| Canonical | Ubuntu | 24.04-LTS Gen 2 | Canonical:ubuntu-24_04-lts:server:latest | Sistema operativo y disco de datos |

| Canonical | Ubuntu | 22.04-LTS | Canonical:0001-com-ubuntu-server-jammy:22_04-lts:latest | Sistema operativo y disco de datos |

| Canonical | Ubuntu | 22.04-LTS Gen2 | Canonical:0001-com-ubuntu-server-jammy:22_04-lts-gen2:latest | Sistema operativo y disco de datos |

| Canonical | Ubuntu | 20.04-LTS | Canonical:0001-com-ubuntu-server-focal:20_04-lts:latest | Sistema operativo y disco de datos |

| Canonical | Ubuntu | 20.04-DAILY-LTS | Canonical:0001-com-ubuntu-server-focal-daily:20_04-daily-lts:latest | Sistema operativo y disco de datos |

| Canonical | Ubuntu | 20.04-LTS Gen2 | Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest | Sistema operativo y disco de datos |

| Canonical | Ubuntu | 20.04-DAILY-LTS Gen2 | Canonical:0001-com-ubuntu-server-focal-daily:20_04-daily-lts-gen2:latest | Sistema operativo y disco de datos |

| Canonical | Ubuntu | 18.04-LTS | Canonical:UbuntuServer:18.04-LTS:latest | Sistema operativo y disco de datos |

| Canonical | Ubuntu 18.04 | 18.04-DAILY-LTS | Canonical:UbuntuServer:18.04-DAILY-LTS:latest | Sistema operativo y disco de datos |

| MicrosoftCBLMariner | cbl-mariner | cbl-mariner-2 | MicrosoftCBLMariner:cbl-mariner:cbl-mariner-2:latest* | Sistema operativo y disco de datos |

| MicrosoftCBLMariner | cbl-mariner | cbl-mariner-2-gen2 | MicrosoftCBLMariner:cbl-mariner:cbl-mariner-2-gen2:latest* | Sistema operativo y disco de datos |

| OpenLogic | CentOS 8-LVM | 8-LVM | OpenLogic:CentOS-LVM:8-LVM:latest | Sistema operativo y disco de datos |

| OpenLogic | CentOS 8.4 | 8_4 | OpenLogic:CentOS:8_4:latest | Sistema operativo y disco de datos |

| OpenLogic | CentOS 8.3 | 8_3 | OpenLogic:CentOS:8_3:latest | Sistema operativo y disco de datos |

| OpenLogic | CentOS 8.2 | 8_2 | OpenLogic:CentOS:8_2:latest | Sistema operativo y disco de datos |

| OpenLogic | CentOS 7-LVM | 7-LVM | OpenLogic:CentOS-LVM:7-LVM:7.9.2021020400 | Sistema operativo y disco de datos |

| OpenLogic | CentOS 7.9 | 7_9 | OpenLogic:CentOS:7_9:latest | Sistema operativo y disco de datos |

| OpenLogic | CentOS 7.8 | 7_8 | OpenLogic:CentOS:7_8:latest | Sistema operativo y disco de datos |

| OpenLogic | CentOS 7.7 | 7,7 | OpenLogic:CentOS:7.7:latest | Sistema operativo y disco de datos |

| OpenLogic | CentOS 7.6 | 7.6 | OpenLogic:CentOS:7.6:latest | Sistema operativo y disco de datos |

| OpenLogic | CentOS 7.5 | 7.5 | OpenLogic:CentOS:7.5:latest | Sistema operativo y disco de datos |

| OpenLogic | CentOS 7.4 | 7.4 | OpenLogic:CentOS:7.4:latest | Sistema operativo y disco de datos |

| OpenLogic | CentOS 6.8 | 6,8 | OpenLogic:CentOS:6.8:latest | Solo el disco de datos |

| Oracle | Oracle Linux 8.6 | 8,6 | Oracle:Oracle-Linux:ol86-lvm:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| Oracle | Oracle Linux 8.6 Gen 2 | 8,6 | Oracle:Oracle-Linux:ol86-lvm-gen2:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| Oracle | Oracle Linux 8.5 | 8.5 | Oracle:Oracle-Linux:ol85-lvm:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| Oracle | Oracle Linux 8.5 Gen 2 | 8.5 | Oracle:Oracle-Linux:ol85-lvm-gen2:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 9.4 | 9,4 | RedHat:RHEL:9_4:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 9.4 Gen 2 | 9,4 | RedHat:RHEL:94_gen2:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 9.3 | 9.3 | RedHat:RHEL:9_3:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 9.3 Gen 2 | 9.3 | RedHat:RHEL:93-gen2:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 9.2 | 9.2 | RedHat:RHEL:9_2:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 9.2 Gen 2 | 9.2 | RedHat:RHEL:92-gen2:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 9.0 | 9.0 | RedHat:RHEL:9_0:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 9.0 Gen 2 | 9.0 | RedHat:RHEL:90-gen2:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 9-lvm | 9-lvm | RedHat:RHEL:9-lvm:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 9-lvm Gen 2 | 9-lvm-gen2 | RedHat:RHEL:9-lvm-gen2:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 8.9 | 8,9 | RedHat:RHEL:8_9:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 8.9 Gen 2 | 8,9 | RedHat:RHEL:89-gen2:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 8.8 | 8.8 | RedHat:RHEL:8_8:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 8.8 Gen 2 | 8.8 | RedHat:RHEL:88-gen2:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 8.7 | 8,7 | RedHat:RHEL:8_7:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 8.7 Gen 2 | 8,7 | RedHat:RHEL:87-gen2:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 8.6 | 8,6 | RedHat:RHEL:8_6:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 8.6 Gen 2 | 8,6 | RedHat:RHEL:86-gen2:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 8.5 | 8.5 | RedHat:RHEL:8_5:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 8.5 Gen 2 | 8.5 | RedHat:RHEL:85-gen2:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 8.4 | 8,4 | RedHat:RHEL:8.4:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 8.3 | 8.3 | RedHat:RHEL:8.3:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 8-LVM | 8-LVM | RedHat:RHEL:8-LVM:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 8-LVM Gen 2 | 8-lvm-gen2 | RedHat:RHEL:8-lvm-gen2:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 8.2 | 8,2 | RedHat:RHEL:8.2:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 8.1 | 8.1 | RedHat:RHEL:8.1:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 7-LVM | 7-LVM | RedHat:RHEL:7-LVM:7.9.2020111202 | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 7.9 | 7_9 | RedHat:RHEL:7_9:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 7.8 | 7.8 | RedHat:RHEL:7.8:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 7.7 | 7,7 | RedHat:RHEL:7.7:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 7.6 | 7.6 | RedHat:RHEL:7.6:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 7.5 | 7.5 | RedHat:RHEL:7.5:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 7.4 | 7.4 | RedHat:RHEL:7.4:latest | Sistema operativo y disco de datos (véase la nota siguiente) |

| RedHat | RHEL 6.8 | 6,8 | RedHat:RHEL:6.8:latest | Disco de datos (véase la nota siguiente) |

| RedHat | RHEL 6.7 | 6.7 | RedHat:RHEL:6.7:latest | Disco de datos (véase la nota siguiente) |

| SUSE | openSUSE 42.3 | 42.3 | SUSE:openSUSE-Leap:42.3:latest | Solo el disco de datos |

| SUSE | SLES 12-SP4 | 12-SP4 | SUSE:SLES:12-SP4:latest | Solo el disco de datos |

| SUSE | SLES HPC 12-SP3 | 12-SP3 | SUSE:SLES-HPC:12-SP3:latest | Solo el disco de datos |

* Para las versiones de imagen mayores o iguales que mayo de 2023.

Nota

RHEL:

- La nueva implementación de Azure Disk Encryption se admite para el sistema operativo RHEL y el disco de datos para las imágenes de Pago por uso de RHEL7.

- ADE también es compatible con las imágenes Gold de tipo Traiga su propia suscripción de RHEL, pero solo después de registrar la suscripción. Para más información, consulte Imágenes Gold de tipo Traiga su propia suscripción (BYOS) de Red Hat Enterprise Linux en Azure.

Todas las distribuciones:

- La compatibilidad de ADE con un tipo de oferta determinado no se extiende más allá de la fecha de finalización del ciclo de vida proporcionada por el editor.

- La solución ADE heredada (con credenciales de Microsoft Entra) no se recomienda para las nuevas máquinas virtuales y no es compatible con versiones de RHEL posteriores a RHEL 7.8 o con Python 3 como lenguaje predeterminado.

Requisitos adicionales de VM

Azure Disk Encryption requiere que los módulos dm-crypt y vfat estén presentes en el sistema. Quitar o deshabilitar vfat desde la imagen predeterminada impedirá que el sistema lea el volumen clave y obtenga la clave necesaria para desbloquear los discos en los reinicios posteriores. Los pasos de protección del sistema que quitan el módulo vfat del sistema o aplican la expansión de las carpetas montaje del sistema operativo en las unidades de datos no son compatibles con Azure Disk Encryption.

Antes de habilitar el cifrado, los discos de datos que se van a cifrar deben aparecer correctamente en /etc/fstab. Use la opción "nofail" al crear entradas y elija un nombre de dispositivo de bloque persistente (dado que los nombres de dispositivo en el formato "/dev/sdX" podrían no asociarse al mismo disco en los diferentes reinicios, especialmente después del cifrado; para obtener más información sobre este comportamiento, vea: Solución de problemas de cambio de nombre de dispositivo de las máquinas virtuales Linux).

Asegúrese de que el valor /etc/fstab está configurado correctamente para el montaje. Para configurar estos valores, ejecute el comando mount -a o reinicie la máquina virtual y desencadene el nuevo montaje de ese modo. Cuando haya finalizado, revise la salida del comando lsblk para comprobar que la unidad sigue montada.

- Si el archivo/etc/fstab no monta la unidad correctamente antes de habilitar el cifrado, Azure Disk Encryption no podrá montarla correctamente.

- El proceso de Azure Disk Encryption sacará la información de montaje de/etc/fstab y la colocará en su propio archivo de configuración como parte del proceso de cifrado. No se alarme si ve que falta la entrada de/etc/fstab después de que se completa el cifrado de la unidad de datos.

- Antes de iniciar el cifrado, asegúrese de detener todos los servicios y procesos que se podrían estar escribiendo en los discos de datos montados y deshabilítelos de modo que no se reinicien automáticamente tras un reinicio. Estos podrían mantener los archivos abiertos en estas particiones, lo que impediría que el procedimiento de cifrado los vuelva a montar, provocando un error de cifrado.

- Después del reinicio, el proceso de Azure Disk Encryption tardará un tiempo en montar los discos recién cifrados. No estarán disponibles inmediatamente después de un reinicio. El proceso necesita tiempo para iniciar, desbloquear y montar las unidades cifradas antes de que estén disponibles para que otros procesos tengan acceso a ellas. Este proceso puede tardar más de un minuto después del reinicio, dependiendo de las características del sistema.

Este es un ejemplo de los comandos que se usan para montar los discos de datos y crear las entradas de /etc/fstab necesarias:

sudo UUID0="$(blkid -s UUID -o value /dev/sda1)"

sudo UUID1="$(blkid -s UUID -o value /dev/sda2)"

sudo mkdir /data0

sudo mkdir /data1

sudo echo "UUID=$UUID0 /data0 ext4 defaults,nofail 0 0" >>/etc/fstab

sudo echo "UUID=$UUID1 /data1 ext4 defaults,nofail 0 0" >>/etc/fstab

sudo mount -a

Requisitos de red

Para habilitar la característica Azure Disk Encryption, las VM Linux deben cumplir los siguientes requisitos de configuración de puntos de conexión de red:

- La VM Linux debe poder conectarse al punto de conexión de Azure Storage que hospeda el repositorio de extensiones de Azure y la cuenta de Azure Storage que hospeda los archivos VHD.

- Si su directiva de seguridad limita el acceso desde máquinas virtuales de Azure a Internet, puede resolver el URI anterior y configurar una regla concreta para permitir la conectividad de salida para las direcciones IP. Para más información, consulte Azure Key Vault detrás de un firewall.

Requisitos de almacenamiento de la clave de cifrado

Azure Disk Encryption requiere Azure Key Vault para controlar y administrar las claves y los secretos de cifrado de discos. El almacén de claves y las máquinas virtuales deben residir en la misma región y suscripción de Azure.

Para obtener más información, consulte Creación y configuración de un almacén de claves para Azure Disk Encryption.

Terminología

En la siguiente tabla se definen algunos de los términos comunes que se usan en la documentación de cifrado de disco de Azure:

| Terminología | Definición |

|---|---|

| Azure Key Vault | Key Vault es un servicio de administración de claves criptográficas basado en módulos de seguridad de hardware validados por el Estándar federal de procesamiento de información (FIPS). Estos estándares ayudan a proteger las claves criptográficas y los secretos confidenciales. Para obtener más información, consulte la documentación de Azure Key Vault y Creación y configuración de un almacén de claves para Azure Disk Encryption. |

| Azure CLI | La CLI de Azure está optimizada para administrar recursos de Azure desde la línea de comandos. |

| DM-Crypt | DM-Crypt es el subsistema de cifrado transparente de disco basado en Linux que se usa para habilitar el cifrado de disco en las VM Linux. |

| Clave de cifrado de claves (KEK) | La clave asimétrica (RSA 2048) que puede usar para proteger o encapsular el secreto. Puede proporcionar una clave protegida mediante módulos de seguridad de hardware (HSM) o una clave protegida mediante software. Para obtener más información, consulte la documentación de Azure Key Vault y Creación y configuración de un almacén de claves para Azure Disk Encryption. |

| Cmdlets de PowerShell | Para más información, consulte Cmdlets de Azure PowerShell. |

Pasos siguientes

- Inicio rápido: Creación y cifrado de una VM Linux con la CLI de Azure

- Inicio rápido: Creación y cifrado de una máquina virtual Linux en Azure con Azure PowerShell

- Escenarios de Azure Disk Encryption en VM Linux

- Script de la CLI de requisitos previos de Azure Disk Encryption

- Script de PowerShell de requisitos previos de Azure Disk Encryption

- Creación y configuración de un almacén de claves para Azure Disk Encryption