Configuración de RDP Shortpath para Azure Virtual Desktop

Importante

- RDP Shortpath para redes públicas mediante STUN para Azure Virtual Desktop está disponible en la nube pública de Azure y en la nube de Azure Government.

- RDP Shortpath para redes públicas a través de TURN para Azure Virtual Desktop solo está disponible en la nube pública de Azure.

Los usuarios pueden conectarse a una sesión remota desde Azure Virtual Desktop mediante el Protocolo de escritorio remoto (RDP) con un transporte basado en UDP o TCP. RDP Shortpath establece un transporte basado en UDP entre una Windows App de dispositivo local o la aplicación Escritorio remoto en plataformas admitidas y host de sesión.

El transporte basado en UDP ofrece una mejor fiabilidad de conexión y una latencia más coherente. Este transporte proporciona la mejor compatibilidad con varias configuraciones de red y tiene una alta tasa de éxito para establecer conexiones RDP. Si no se puede establecer una conexión UDP, se usa un transporte de conexión inversa basado en TCP como método de conexión de reserva.

Hay cuatro opciones para RDP Shortpath que proporcionan flexibilidad para cómo desea que los dispositivos cliente se usen en una sesión remota mediante UDP:

RDP Shortpath para redes administradas: una conexión UDP directa entre un dispositivo cliente y un host de sesión mediante una conexión privada, como el emparejamiento privado de ExpressRoute o una red privada virtual (VPN). Habilite el agente de escucha de RDP Shortpath en los hosts de sesión y permita que un puerto de entrada acepte conexiones.

RDP Shortpath para redes administradas con ICE/STUN: una conexión UDP directa entre un dispositivo cliente y un host de sesión mediante una conexión privada, como el emparejamiento privado de ExpressRoute o una red privada virtual (VPN). Cuando el agente de escucha RDP Shortpath no está habilitado en hosts de sesión y no se permite un puerto de entrada, ICE/STUN se usa para detectar direcciones IP disponibles y un puerto dinámico que se puede usar para una conexión. El intervalo de puertos es configurable.

RDP Shortpath para redes públicas con ICE/STUN: una conexión UDP directa entre un dispositivo cliente y un host de sesión mediante una conexión pública. ICE/STUN se usa para detectar direcciones IP disponibles y un puerto dinámico que se puede usar para una conexión. No se requiere ni el agente de escucha de RDP Shortpath ni el puerto de entrada. El intervalo de puertos es configurable.

RDP Shortpath para redes públicas mediante TURN: Una conexión UDP retransmitida entre un dispositivo cliente y un host de sesión mediante una conexión pública donde TURN retransmite el tráfico a través de un servidor intermedio entre un cliente y un host de sesión. Un ejemplo de cuándo se usa esta opción es si una conexión usa NAT simétrica. Se usa un puerto dinámico para una conexión; el intervalo de puertos es configurable. Para obtener una lista de las regiones de Azure en que TURN está disponible, consulte regiones de Azure admitidas con disponibilidad TURN. La conexión desde el dispositivo del cliente debe estar también dentro de una ubicación compatible. No se requiere ni el agente de escucha de RDP Shortpath ni el puerto de entrada.

De su configuración de red también depende cuál de las cuatro opciones pueden usar los dispositivos cliente. Para obtener más información sobre cómo funciona RDP Shortpath, junto con algunos escenarios de ejemplo, consulte RDP Shortpath.

En este artículo se muestra la configuración predeterminada para cada una de las cuatro opciones y cómo configurarlas. También proporciona pasos para comprobar que RDP Shortpath funciona y cómo deshabilitarlo si es necesario.

Sugerencia

RDP Shortpath para redes públicas con STUN o TURN funcionará automáticamente, sin ninguna configuración adicional, siempre que las redes y los firewalls permitan el tráfico y que la configuración de transporte de RDP en el sistema operativo Windows para los hosts de sesión y los clientes usen sus valores predeterminados.

Configuración predeterminada

Los hosts de sesión, la configuración de red del grupo de hosts relacionado y los dispositivos cliente deben configurarse para RDP Shortpath. Lo que necesita configurar depende de las cuatro opciones de RDP Shortpath que quiera usar y también de la topología de red y la configuración de los dispositivos cliente.

Estos son los comportamientos predeterminados para cada opción y lo que necesita configurar:

| Opción RDP Shortpath | Configuración del host de sesión | Configuración de red del grupo de hosts | Configuración del dispositivo cliente |

|---|---|---|---|

| RDP Shortpath para redes administradas | UDP y TCP están habilitados en Windows de forma predeterminada. Debe habilitar el agente de escucha de RDP Shortpath en hosts de sesión mediante Microsoft Intune o la directiva de grupo y permitir que un puerto de entrada acepte conexiones. |

Valor predeterminado (habilitado) | UDP y TCP están habilitados en Windows de forma predeterminada. |

| RDP Shortpath para redes administradas con ICE/STUN | UDP y TCP están habilitados en Windows de forma predeterminada. No necesita ninguna configuración adicional, pero puede limitar el intervalo de puertos usado. |

Valor predeterminado (habilitado) | UDP y TCP están habilitados en Windows de forma predeterminada. |

| RDP Shortpath para redes públicas con ICE/STUN | UDP y TCP están habilitados en Windows de forma predeterminada. No necesita ninguna configuración adicional, pero puede limitar el intervalo de puertos usado. |

Valor predeterminado (habilitado) | UDP y TCP están habilitados en Windows de forma predeterminada. |

| RDP Shortpath para redes públicas mediante TURN | UDP y TCP están habilitados en Windows de forma predeterminada. No necesita ninguna configuración adicional, pero puede limitar el intervalo de puertos usado. |

Valor predeterminado (habilitado) | UDP y TCP están habilitados en Windows de forma predeterminada. |

Requisitos previos

Antes de habilitar RDP Shortpath, necesita lo siguiente:

Un dispositivo cliente que ejecute una de las siguientes aplicaciones:

Windows App en las siguientes plataformas:

- Windows

- macOS

- iOS/iPadOS

- Sistema operativo Android/Chrome (versión preliminar)

Aplicación de Escritorio remoto en las siguientes plataformas:

- Windows, versión 1.2.3488 o posterior

- macOS

- iOS/iPadOS

- Sistema operativo Android/Chrome

Con RDP Shortpath para redes administradas, necesita conectividad directa entre el cliente y el host de sesión. Esto significa que el cliente puede conectarse directamente al host de sesión en el puerto 3390 (valor predeterminado) y no está bloqueado por firewalls (incluido el Firewall de Windows) o un grupo de seguridad de red. Algunos ejemplos de una red administrada son emparejamiento privado de ExpressRoute o una VPN de sitio a sitio o de punto a sitio (IPsec), como Azure VPN Gateway.

Para RDP Shortpath para redes públicas, necesita:

Acceso a Internet para los clientes y los hosts de sesión. Los hosts de sesión requieren conectividad UDP saliente desde los hosts de sesión a Internet o conexiones a servidores STUN y TURN. Para reducir el número de puertos necesarios, puede limitar el intervalo de puertos usado con STUN y TURN.

Asegúrese de que los hosts de sesión y los clientes pueden conectarse a los servidores STUN y TURN. Puede encontrar detalles de las subredes IP, los puertos y los protocolos usados por los servidores STUN y TURN en Configuración de red.

Si quiere usar Azure PowerShell localmente, consulte Uso de la CLI de Azure y Azure PowerShell con Azure Virtual Desktop para asegurarse de tener instalado el módulo Az.DesktopVirtualization de PowerShell. Como alternativa, puede usar Azure Cloud Shell.

Los parámetros para configurar RDP Shortpath mediante Azure PowerShell se agregan en la versión preliminar 5.2.1 del módulo Az.DesktopVirtualization. Puede descargarlo e instalarlo desde la Galería de PowerShell.

Habilitación del agente de escucha de RDP Shortpath para RDP Shortpath para redes administradas

Para la opción RDP Shortpath para redes administradas, debe habilitar el agente de escucha de RDP Shortpath en los hosts de sesión y abrir un puerto de entrada para aceptar conexiones. Puede hacerlo mediante Microsoft Intune o la directiva de grupo en un dominio de Active Directory.

Importante

No es necesario habilitar el agente de escucha de RDP Shortpath para las otras tres opciones de RDP Shortpath, ya que usan ICE/STUN o TURN para detectar direcciones IP disponibles y un puerto dinámico que se usa para una conexión.

Seleccione la pestaña correspondiente a su escenario.

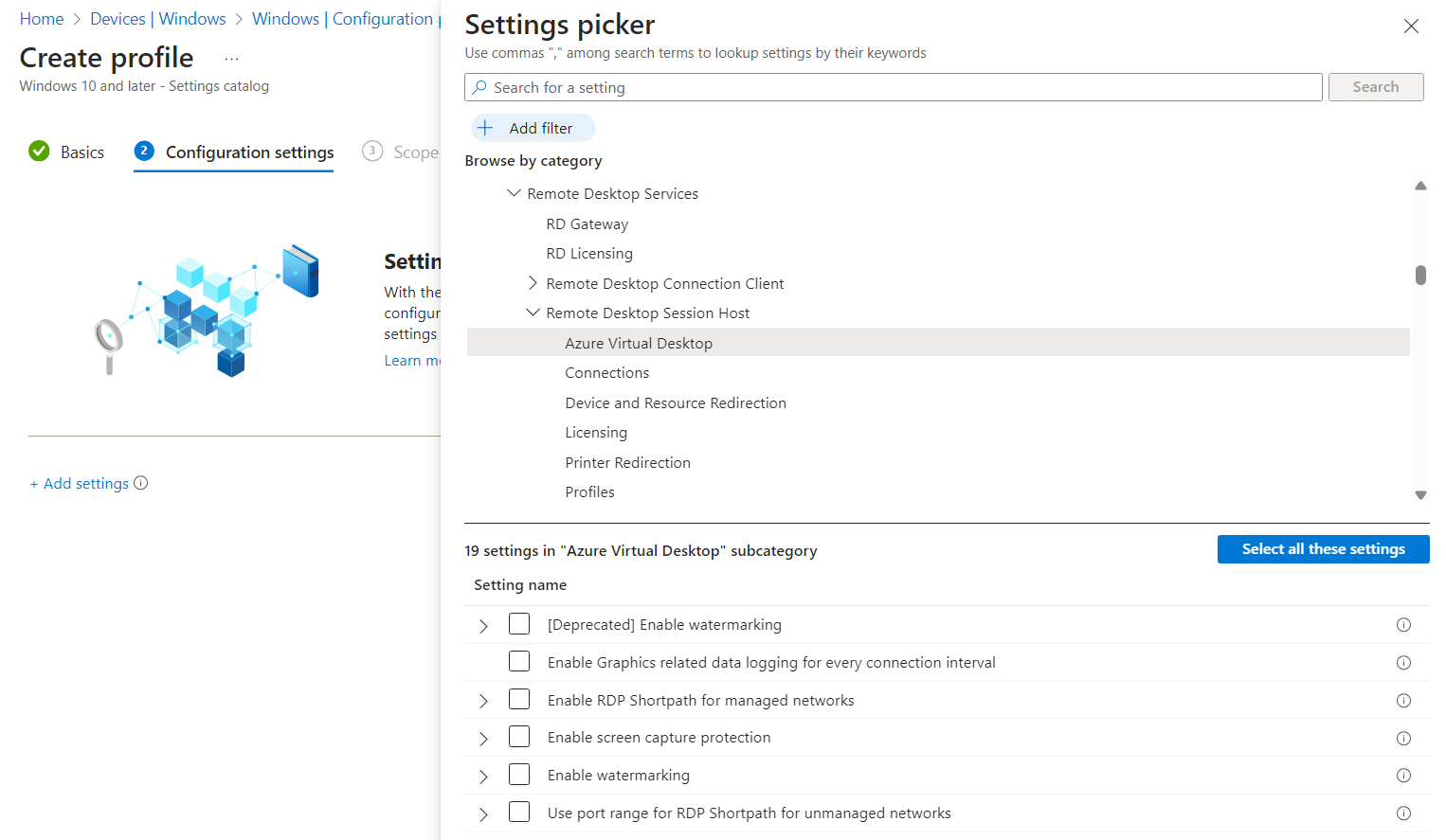

Para habilitar el agente de escucha de RDP Shortpath en los hosts de sesión mediante Microsoft Intune:

Inicie sesión en el Centro de administración de Microsoft Intune.

Cree o edite un perfil de configuración para Windows 10 y dispositivos posteriores, con el tipo de perfil Catálogo de configuración.

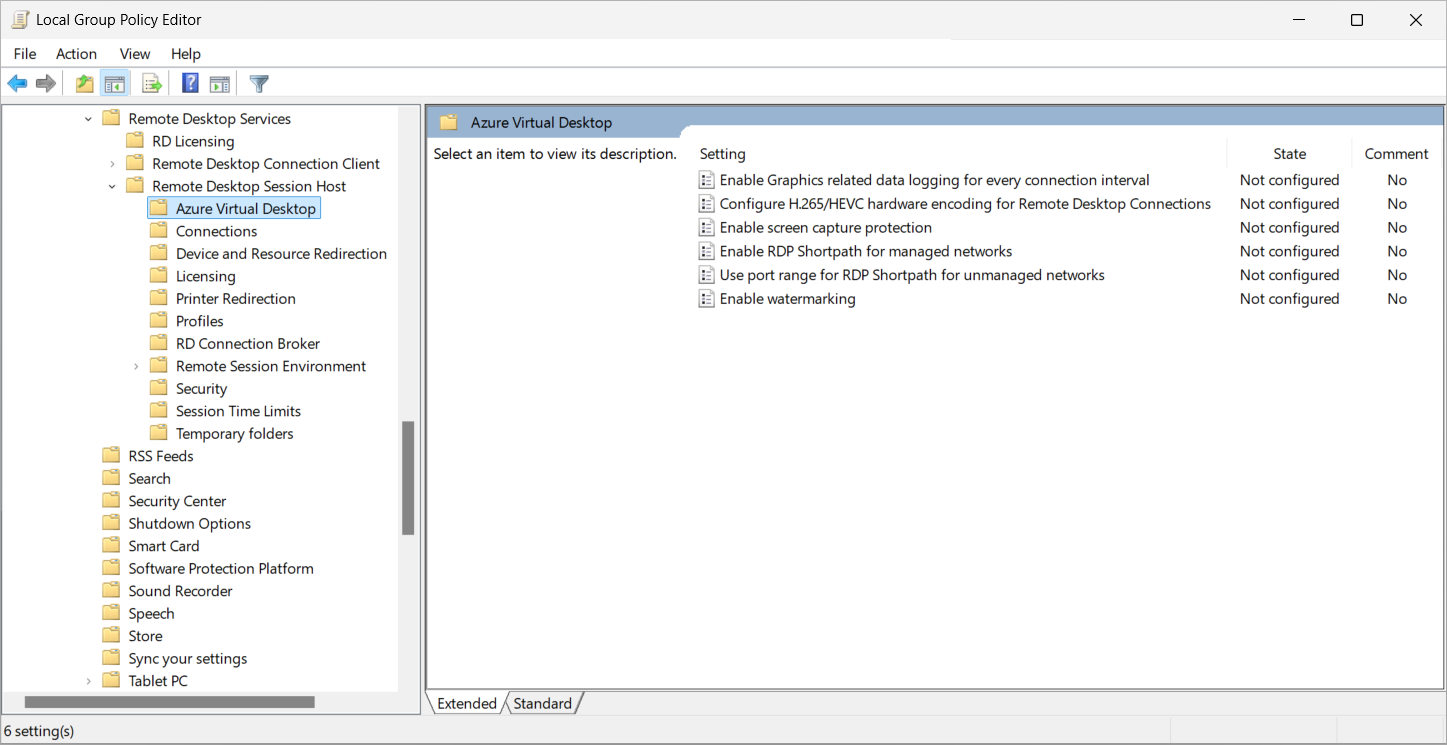

En el selector de configuración, vaya a Plantillas administrativas>Componentes de Windows>Servicios de Escritorio remoto>Host de sesión de Escritorio remoto>Azure Virtual Desktop.

Active la casilla de Habilitar RDP Shortpath para redes administradasy, a continuación, cierre el selector de configuración.

Expanda la categoría Plantillas administrativas y, a continuación, cambie el modificador de Habilitar RDP Shortpath para redes administradas a Habilitado.

Seleccione Siguiente.

Opcional: en la pestaña Etiquetas de ámbito, seleccione una etiqueta de ámbito para filtrar el perfil. Para obtener más información sobre las etiquetas de ámbito, consulte Utilizar el control de acceso basado en funciones (RBAC) y las etiquetas de alcance para la TI distribuida.

En la pestaña Asignaciones, seleccione el grupo que contiene los ordenadores que proporcionan una sesión remota que desea configurar y, a continuación, seleccione Siguiente.

En la pestaña Revisar y crear, examine la configuración y seleccione Crear.

Asegúrese de que Firewall de Windows y cualquier otro firewall que tenga permita el puerto que configuró de entrada a los hosts de sesión. Siga los pasos descritos en Directiva de firewall para la seguridad de los puntos de conexión en Intune.

Una vez que la directiva se aplica a los ordenadores que proporcionan una sesión remota, reiníciela para que la configuración surta efecto.

Comprobación de que el UDP está habilitado en hosts de sesión

En el caso de los hosts de sesión, el UDP está habilitado de forma predeterminada en Windows. Si desea conocer la configuración de protocolos de transporte de RDP en el Registro de Windows para comprobar que UDP está habilitado:

Abra un símbolo del sistema de PowerShell en un host de sesión.

Ejecute los siguientes comandos, que comprueban el registro y generan la configuración actual de los protocolos de transporte RDP:

$regKey = Get-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" If ($regKey.PSObject.Properties.name -contains "SelectTransport" -eq "True") { If (($regkey | Select-Object -ExpandProperty "SelectTransport") -eq 1) { Write-Output "The RDP transport protocols setting has changed. Its value is: Use only TCP." } elseif (($regkey | Select-Object -ExpandProperty "SelectTransport") -eq 2) { Write-Output "The default RDP transport protocols setting has changed. Its value is: Use either UDP or TCP." } } else { Write-Output "The RDP transport protocols setting hasn't been changed from its default value. UDP is enabled." }La salida debe ser similar a la del siguiente ejemplo:

The RDP transport protocols setting hasn't been changed from its default value.Si la salida indica que el valor es Usar solo TCP es probable que Microsoft Intune o la directiva de grupo haya cambiado el valor en un dominio de Active Directory. Debe habilitar UDP de una de las maneras siguientes:

Edite la directiva de Microsoft Intune existente o la directiva de grupo de Active Directory que tiene como destino los hosts de sesión. La configuración de directiva se encuentra en una de estas ubicaciones:

Para la directiva de Intune: Plantillas administrativas>Componentes de Windows>Servicios de Escritorio remoto>Host de sesión de Escritorio remoto>Conexiones>Seleccionar protocolos de transporte de RDP.

Para la directiva de grupo: Configuración de equipo>Directivas>Plantillas administrativas>Componentes de Windows>Servicios de Escritorio remoto>Host de sesión de Escritorio remoto>Conexiones>Seleccionar protocolos de transporte de RDP.

Establezca la opción en No configurado o establézcala en Habilitado y, después, en Seleccionar tipo de transporte, seleccione Usar tanto UDP como TCP.

Actualice la directiva en los hosts de sesión y, a continuación, reiníciela para que la configuración surta efecto.

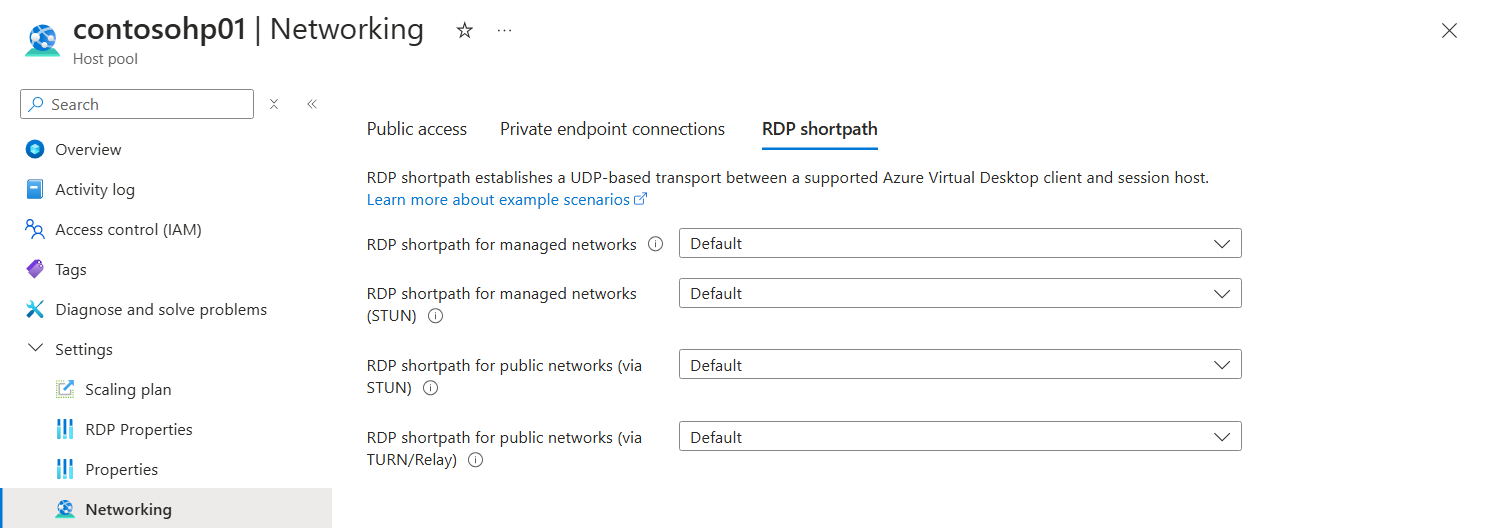

Configuración de las redes del grupo de hosts

Puede controlar de forma pormenorizada cómo se usa RDP Shortpath mediante la configuración de red de un grupo host con Azure Portal o Azure PowerShell. La configuración de RDP Shortpath en el grupo de hosts le permite establecer opcionalmente cuál de las cuatro opciones de RDP Shortpath desea usar y se emplea junto con la configuración del host de sesión.

Cuando hay un conflicto entre el grupo de hosts y la configuración del host de sesión, se usa la configuración más restrictiva. Por ejemplo, si RDP Shortpath para administrar redes está configurada —donde el agente de escucha está habilitado en el host de sesión y el grupo de hosts está establecido en deshabilitado— RDP Shortpath para redes administradas no funcionará.

Seleccione la pestaña correspondiente a su escenario.

Aquí se muestra cómo configurar RDP Shortpath en la configuración de red del grupo de hosts mediante Azure Portal:

Inicie sesión en Azure Portal.

En la barra de búsqueda, escriba Azure Virtual Desktop y seleccione la entrada de servicio coincidente.

Vaya a Grupos de hosts y, a continuación, seleccione el grupo de hosts que quiere usar.

En Configuración, seleccione Redes y a continuación, seleccione RDP Shortpath.

Para cada opción, seleccione un valor en la lista desplegable. Seleccione cada una en función de sus requisitos. El valor Predeterminado es Habilitado para cada opción.

Seleccione Guardar.

Comprobación de que UDP está habilitado en dispositivos de cliente de Windows

En el caso de los dispositivos de cliente de Windows, UDP está habilitado de forma predeterminada. Para comprobar que UDP está habilitado en el Registro de Windows:

Abra un símbolo del sistema de PowerShell en un dispositivo cliente de Windows.

Ejecute los siguientes comandos, que comprueban el registro y generan la configuración actual:

$regKey = Get-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services\Client" If ($regKey.PSObject.Properties.name -contains "fClientDisableUDP" -eq "True") { If (($regkey | Select-Object -ExpandProperty "fClientDisableUDP") -eq 1) { Write-Output "The default setting has changed. UDP is disabled." } elseif (($regkey | Select-Object -ExpandProperty "fClientDisableUDP") -eq 0) { Write-Output "The default setting has changed, but UDP is enabled." } } else { Write-Output "The default setting hasn't been changed from its default value. UDP is enabled." }La salida debe ser similar a la del siguiente ejemplo:

The default setting hasn't been changed from its default value. UDP is enabled.Si la salida indica que UDP está deshabilitado, es probable que Microsoft Intune o la directiva de grupo hayan cambiado el valor en un dominio de Active Directory. Debe habilitar UDP de una de las maneras siguientes:

Edite la directiva de Microsoft Intune existente o la directiva de grupo de Active Directory que tiene como destino los hosts de sesión. La configuración de directiva se encuentra en una de estas ubicaciones:

Para la directiva de Intune: Plantillas administrativas>Componentes de Windows>Servicios de Escritorio remoto>Cliente de conexión a Escritorio remoto>Desactivar UDP en el cliente.

Para la directiva de grupo: Configuración del equipo>Directivas>Plantillas administrativas>Componentes de Windows>Servicios de Escritorio remoto>Cliente de conexión a Escritorio remoto>Deshabilitar UDP en el cliente.

Establezca el valor en No configurado o en Deshabilitado.

Actualice la directiva en los dispositivos de cliente y, a continuación, reiníciela para que la configuración surta efecto.

Comprobación de la conectividad del servidor STUN/TURN del dispositivo cliente y el tipo NAT

Puede validar que un dispositivo de clientes se pueda conectar a STUN/TURN, si se usa la NAT y cuál es su tipo, y comprobar que la funcionalidad básica de UDP funciona mediante la ejecución del archivo ejecutable avdnettest.exe. Este es un vínculo de descarga a la versión más reciente de avdnettest.exe.

Para ejecutar avdnettest.exe, haga doble clic en el archivo o ejecútelo desde la línea de comandos. Si la conectividad se realiza correctamente debería ver una salida similar a la siguiente:

Checking DNS service ... OK

Checking TURN support ... OK

Checking ACS server 20.202.68.109:3478 ... OK

Checking ACS server 20.202.21.66:3478 ... OK

You have access to TURN servers and your NAT type appears to be 'cone shaped'.

Shortpath for public networks is very likely to work on this host.

Si el entorno usa NAT simétrico, puede usar una conexión retransmitida con TURN. Para más información para configurar firewalls y grupos de seguridad de red, consulte Configuraciones de red para RDP Shortpath.

Opcional: Habilitación de la compatibilidad con Teredo

Aunque no es necesario para RDP Shortpath, Teredo agrega candidatos de recorrido NAT adicionales y aumenta la posibilidad de que la conexión RDP Shortpath sea correcta en redes de solo IPv4. Puede habilitar Teredo en hosts de sesión y clientes con PowerShell:

Abra un símbolo del sistema de PowerShell como administrador.

Ejecute el siguiente comando:

Set-NetTeredoConfiguration -Type EnterpriseclientReinicie los hosts de sesión y los dispositivos cliente para que la configuración surta efecto.

Limitar el intervalo de puertos usado con STUN y TURN

De forma predeterminada, las opciones de RDP Shortpath que usan STUN o TURN emplean un intervalo de puertos efímeros de 49152 a 65535 para establecer una ruta de acceso directa entre el servidor y el cliente. Sin embargo, es posible que quiera configurar los hosts de sesión para que usen un intervalo de puertos más pequeño y predecible.

Puede establecer un intervalo predeterminado más pequeño de puertos, comprendido entre el 38300 y el 39299, o bien puede especificar su propio intervalo de puertos que se vaya a usar. Cuando se habilita en los hosts de sesión, la Windows App o la aplicación de Escritorio remoto seleccionan aleatoriamente el puerto del intervalo que especifique para cada conexión. Si se agota este intervalo, las conexiones recurrirán al intervalo de puertos predeterminado (49 152-65 535).

Al elegir el tamaño de base y de grupo, tenga en cuenta el número de puertos que necesita. El intervalo debe estar comprendido entre 1024 y 49151, después del cual comienza el intervalo de puertos efímeros.

Puede limitar el intervalo de puertos mediante Microsoft Intune o la directiva de grupo en un dominio de Active Directory. Seleccione la pestaña correspondiente a su escenario.

Para limitar el intervalo de puertos usado con STUN y TURN mediante Microsoft Intune:

Inicie sesión en el Centro de administración de Microsoft Intune.

Cree o edite un perfil de configuración para Windows 10 y dispositivos posteriores, con el tipo de perfil Catálogo de configuración.

En el selector de configuración, vaya a Plantillas administrativas>Componentes de Windows>Servicios de Escritorio remoto>Host de sesión de Escritorio remoto>Azure Virtual Desktop.

Active la casilla de Usar intervalo de puertos para RDP Shortpath para redes no administradas y, a continuación, cierre el selector de configuración.

Expanda la categoría Plantillas administrativas y, a continuación, cambie el modificador de Usar intervalo de puertos para RDP Shortpath para redes no administradas a Habilitado.

Escriba valores para tamaño del grupo de puertos (dispositivo) y puerto base UDP (dispositivo). Los valores predeterminados son 1000 y 38 300 respectivamente.

Seleccione Siguiente.

Opcional: en la pestaña Etiquetas de ámbito, seleccione una etiqueta de ámbito para filtrar el perfil. Para obtener más información sobre las etiquetas de ámbito, consulte Utilizar el control de acceso basado en funciones (RBAC) y las etiquetas de alcance para la TI distribuida.

En la pestaña Asignaciones, seleccione el grupo que contiene los ordenadores que proporcionan una sesión remota que desea configurar y, a continuación, seleccione Siguiente.

En la pestaña Revisar y crear, examine la configuración y seleccione Crear.

Una vez que la directiva se aplica a los ordenadores que proporcionan una sesión remota, reiníciela para que la configuración surta efecto.

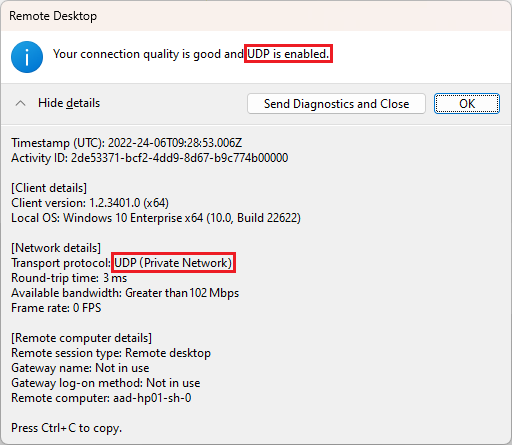

Comprobación de que RDP Shortpath funciona

Una vez configurado RDP Shortpath, conéctese a una sesión remota desde un dispositivo cliente y compruebe que la conexión usa UDP. Puede comprobar el transporte en uso con el cuadro de diálogo Información de conexión desde la Windows App o la aplicación de Escritorio remoto, los registros del Visor de eventos en el dispositivo cliente o mediante Log Analytics en Azure Portal.

Seleccione la pestaña correspondiente a su escenario.

Para asegurarse de que las conexiones usan RDP Shortpath, puede comprobar la información de conexión en el cliente:

Conectar en una sesión remota.

Abra el cuadro de diálogo Información de conexión. Para ello, vaya a la barra de herramientas Conexión de la parte superior de la pantalla y seleccione el icono de intensidad de la señal, como se muestra en la captura de pantalla siguiente:

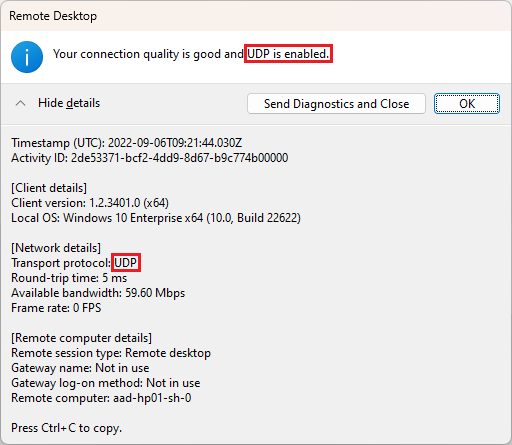

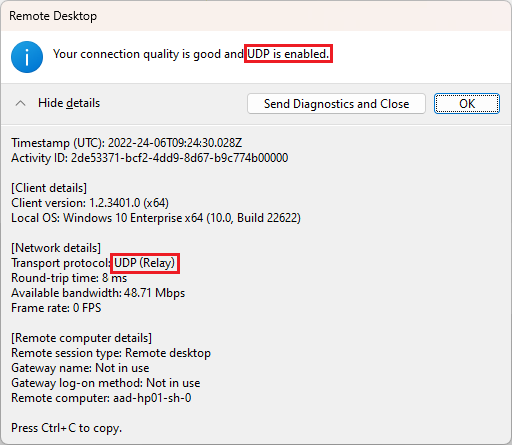

Puede comprobar en la salida que UDP esté habilitado, como se muestra en los recortes de pantalla siguientes:

Si se usa una conexión directa con RDP Shortpath para redes administradas, el protocolo de transporte tiene el valor UDP (red privada):

Si se usa STUN, el protocolo de transporte tiene el valor UDP:

Si se usa TURN, el protocolo de transporte tiene el valor UDP (retransmisión):

Contenido relacionado

Si tiene problemas para establecer una conexión mediante el transporte de RDP Shortpath para redes públicas, consulte Solución de problemas de RDP Shortpath.