Habilitación de la autenticación de Microsoft Entra Domain Services en Azure Files

Azure Files admite la autenticación basada en identidades para recursos compartidos de archivos de Windows a través del Bloque de mensajes del servidor (SMB) con el protocolo de autenticación Kerberos mediante los métodos siguientes:

- Active Directory Domain Services (AD DS) local

- Servicios de dominio de Microsoft Entra

- Microsoft Entra Kerberos para identidades de usuario híbrido

Este artículo se centra en habilitar Microsoft Entra Domain Services (anteriormente Azure Active Directory Domain Services) para la autenticación basada en identidades con recursos compartidos de archivos de Azure. En este escenario de autenticación, las credenciales de Microsoft Entra y las credenciales de Microsoft Entra Domain Services son las mismas y se pueden usar indistintamente.

Se recomienda encarecidamente consultar la sección Funcionamiento para seleccionar el origen de AD adecuado para la cuenta de almacenamiento. La instalación difiere en función del origen de AD que se elija.

Si no está familiarizado con Azure Files, se recomienda que lea la guía de planeamiento antes de este artículo.

Nota:

Azure Files admite la autenticación de Kerberos con Microsoft Entra Domain Services mediante el cifrado RC4-HMAC y AES-256. Se recomienda usar AES-256.

Azure Files admite la autenticación de Microsoft Entra Domain Services con sincronización completa o parcial (con ámbito) con Microsoft Entra ID. En el caso de los entornos con sincronización con ámbito presente, los administradores deben tener en cuenta que Azure Files solo respeta las asignaciones de roles de RBAC de Azure que se conceden a las entidades de seguridad que están sincronizadas. El servicio Azure Files omitirá las asignaciones de roles concedidas a identidades que no se sincronicen de Microsoft Entra ID a Microsoft Entra Domain Services.

Se aplica a

| Tipo de recurso compartido de archivos | SMB | NFS |

|---|---|---|

| Recursos compartidos de archivos Estándar (GPv2), LRS/ZRS | ||

| Recursos compartidos de archivos Estándar (GPv2), GRS/GZRS | ||

| Recursos compartidos de archivos Premium (FileStorage), LRS/ZRS |

Requisitos previos

Antes de habilitar Microsoft Entra Domain Services con SMB para los recursos compartidos de archivos de Azure, asegúrese de que ha completado los requisitos previos siguientes:

Seleccionar o crear un inquilino de Microsoft Entra.

Puede usar un inquilino nuevo o uno existente. El inquilino y el recurso compartido de archivos a los que desea acceder deben asociarse con la misma suscripción.

Para crear un nuevo inquilino de Microsoft Entra, puede Agregar un inquilino de Microsoft Entra y una suscripción de Microsoft Entra. Si ya tiene un inquilino de Microsoft Entra, pero desea crear otro para usarlo con los recursos compartido de archivos de Azure, consulte Creación de un inquilino de Microsoft Entra.

Habilitar Microsoft Entra Domain Services en el inquilino de Microsoft Entra.

Para admitir la autenticación con credenciales de Microsoft Entra, debe habilitar Microsoft Entra Domain Services para su inquilino de Microsoft Entra. Si no es el administrador del inquilino de Microsoft Entra, póngase en contacto con el administrador y siga las instrucciones paso a paso para habilitar Microsoft Entra Domain Services mediante Azure Portal.

Suele tardar unos 15 minutos en completarse una implementación de Microsoft Entra Domain Services. Confirme que el estado de mantenimiento de Microsoft Entra Domain Services muestra En ejecución, con la sincronización de hash de contraseña habilitada, antes de continuar con el paso siguiente.

Unión a dominio de una máquina virtual de Azure con Microsoft Entra Domain Services.

Para acceder a un recurso compartido de archivos de Azure mediante las credenciales de Microsoft Entra desde una VM, esta debe unirse a un dominio con Microsoft Entra Domain Services. Para más información sobre cómo unir a un dominio una máquina virtual, consulte Unión de una máquina virtual de Windows Server a un dominio administrado. La autenticación de Microsoft Entra Domain Services a través de SMB con recursos compartido de archivos de Azure solo se admite en máquinas virtuales de Azure que se ejecutan en versiones del sistema operativo posteriores a Windows 7 o Windows Server 2008 R2.

Nota:

Las VM no unidas a un dominio pueden acceder a los recursos compartidos de archivos de Azure mediante la autenticación de Microsoft Entra Domain Services solo si la VM tiene conectividad de red no impedida a los controladores de dominio para Microsoft Entra Domain Services. Normalmente, esto requiere una VPN de sitio a sitio o de punto a sitio.

Seleccione o cree un recurso compartido de archivos.

Seleccione un recurso compartido de archivos nuevo o existente que esté asociado con la misma suscripción que el inquilino de Microsoft Entra. Para información acerca de cómo crear un nuevo recurso compartido de archivos, consulte Creación de un recurso compartido de archivos en Azure Files. Para obtener un rendimiento óptimo, se recomienda que el recurso compartido de archivos esté en la misma región que la máquina virtual desde la que vaya a acceder al recurso compartido.

Compruebe la conectividad de Azure Files; para ello, monte los recursos compartidos de archivos de Azure con la clave de su cuenta de almacenamiento.

Para comprobar que el recurso compartido de archivos y de la máquina virtual están configurados correctamente, intente montar el recurso compartido de archivos con la clave de la cuenta de almacenamiento. Para más información, consulte Montaje de un recurso compartido de archivos de Azure y acceso al recurso compartido en Windows.

Disponibilidad regional

La autenticación de Azure Files con Microsoft Entra Domain Services está disponible en todas las regiones públicas, de Azure Government y de China.

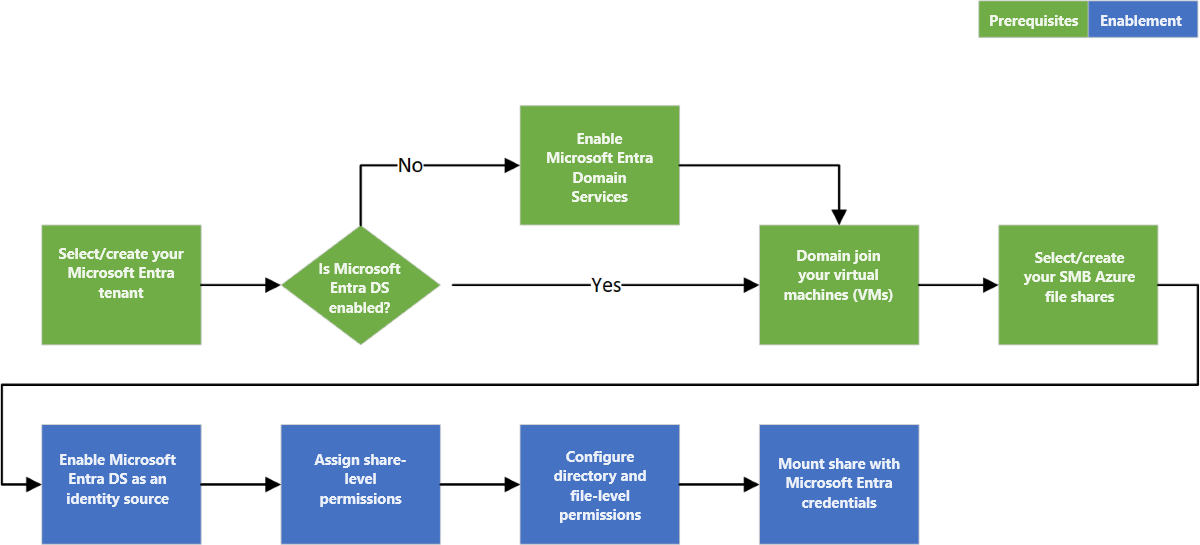

Información general del flujo de trabajo

En el diagrama siguiente se ilustra el flujo de trabajo de un extremo a otro para habilitar la autenticación de Microsoft Entra Domain Services a través de SMB para Azure Files.

Habilitación de la autenticación de Microsoft Entra Domain Services para su cuenta

Para habilitar la autenticación de Microsoft Entra Domain Services a través de SMB para Azure Files, puede establecer una propiedad en las cuentas de almacenamiento mediante Azure Portal, Azure PowerShell o la CLI de Azure. Al establecer esta propiedad "une a un dominio" implícitamente la cuenta de almacenamiento con la implementación de Microsoft Entra Domain Services asociada. La autenticación de Microsoft Entra Domain Services a través de SMB se habilita entonces para todos los recursos compartidos de archivos nuevos y existentes de la cuenta de almacenamiento.

Tenga en cuenta que puede habilitar la autenticación de Microsoft Entra Domain Services a través de SMB solo después de haber implementado correctamente Microsoft Entra Domain Services en su inquilino de Microsoft Entra. Para más información, consulte la sección los requisitos previos.

Para habilitar la autenticación de Microsoft Entra Domain Services a través de SMB mediante Azure Portal, siga estos pasos:

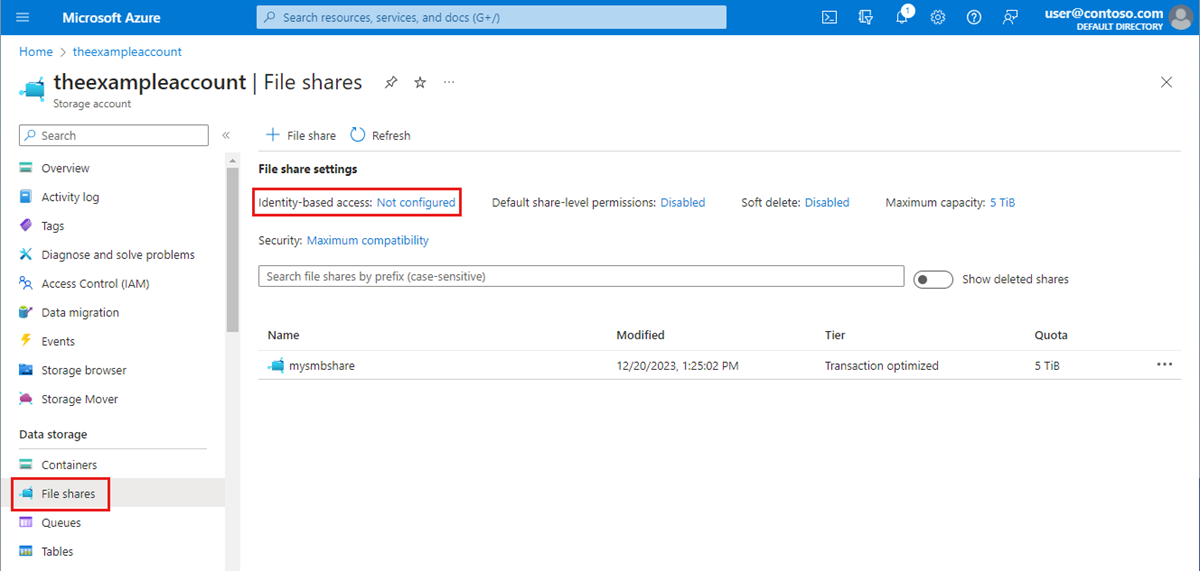

En Azure Portal, vaya a la cuenta de almacenamiento existente o cree una.

Seleccione Almacenamiento de datos>Recursos compartido de archivos.

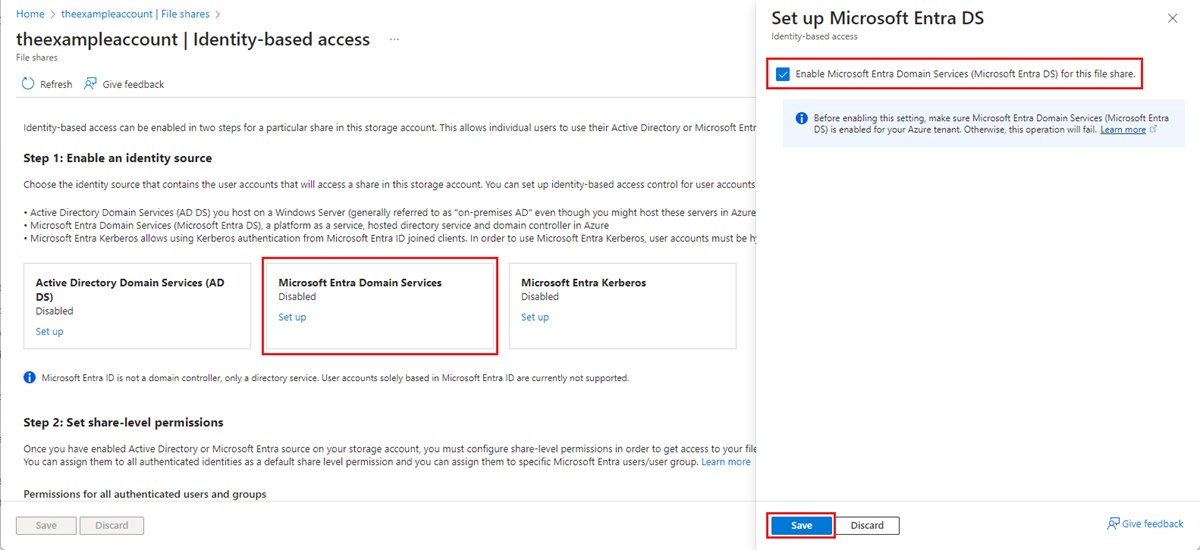

En la sección Configuración del recurso compartido de archivos, seleccione Acceso basado en identidad: no configurado.

En Microsoft Entra Domain Services, seleccione Configurar y luego marque la casilla para habilitar la característica.

Seleccione Guardar.

Recomendado: uso del cifrado AES-256

De forma predeterminada, la autenticación de Microsoft Entra Domain Services usa el cifrado Kerberos RC4. Se recomienda configurarlo para usar, en su lugar, el cifrado AES-256 de Kerberos. Para ello, siga estas instrucciones.

La acción requiere ejecutar una operación en el dominio de Active Directory administrado por Microsoft Entra Domain Services para acceder a un controlador de dominio para solicitar un cambio de propiedad en el objeto de dominio. Los siguientes cmdlets son cmdlets de PowerShell de Windows Server Active Directory, no de Azure PowerShell. Por este motivo, estos comandos de PowerShell deben ejecutarse en una máquina cliente unida a un dominio de Microsoft Entra Domain Services.

Importante

Los cmdlets de PowerShell de Windows Server Active Directory de esta sección deben ejecutarse en Windows PowerShell 5.1 desde una máquina cliente unida a un dominio de Microsoft Entra Domain Services. PowerShell 7.x y Azure Cloud Shell no funcionarán en este escenario.

Inicie sesión en la máquina de cliente unida a un dominio como usuario de Microsoft Entra Domain Services con los permisos necesarios. Debe tener acceso de escritura al atributo msDS-SupportedEncryptionTypes del objeto de dominio. Por lo general, los miembros del grupo Administradores de controlador de dominio de AAD tendrán los permisos necesarios. Abra una sesión normal (sin privilegios elevados) de PowerShell y ejecute los comandos siguientes.

# 1. Find the service account in your managed domain that represents the storage account.

$storageAccountName= “<InsertStorageAccountNameHere>”

$searchFilter = "Name -like '*{0}*'" -f $storageAccountName

$userObject = Get-ADUser -filter $searchFilter

if ($userObject -eq $null)

{

Write-Error "Cannot find AD object for storage account:$storageAccountName" -ErrorAction Stop

}

# 2. Set the KerberosEncryptionType of the object

Set-ADUser $userObject -KerberosEncryptionType AES256

# 3. Validate that the object now has the expected (AES256) encryption type.

Get-ADUser $userObject -properties KerberosEncryptionType

Importante

Si anteriormente usaba el cifrado RC4 y actualizaba la cuenta de almacenamiento para usar AES-256, debe ejecutar klist purge en el cliente y, a continuación, volver a montar el recurso compartido de archivos para obtener nuevos vales Kerberos con AES-256.

Paso siguiente

- Si desea conceder a los usuarios acceso al recurso compartido de archivos, siga las instrucciones que aparecen en Asignación de permisos de nivel de recurso compartido.