Configuración del inicio de sesión único con Microsoft Entra ID para Spring Cloud Gateway y API Portal

Nota:

Los planes de Básico, Estándar y Enterprise quedarán en desuso a partir de mediados de marzo de 2025, con un período de retiro de 3 años. Se recomienda realizar la transición a Azure Container Apps. Para más información, consulte el anuncio de retirada de Azure Spring Apps.

El plan de consumo estándar y dedicado quedará obsoleto a partir del 30 de septiembre de 2024, con un cierre completo al cabo de seis meses. Se recomienda realizar la transición a Azure Container Apps. Para obtener más información, consulte Migrar el plan de consumo y dedicado Azure Spring Apps Standard a Azure Container Apps.

Este artículo se aplica a: ❎ Básico/Estándar ✅ Enterprise

Este artículo muestra cómo configurar el inicio de sesión único (SSO) para Spring Cloud Gateway o API Portal utilizando Microsoft Entra ID como proveedor de identificación OpenID.

Requisitos previos

- Una instancia de plan Enterprise con Spring Cloud Gateway o el portal de API habilitados. Para más información, consulte Inicio rápido: Compilación e implementación de aplicaciones en Azure Spring Apps con el plan Enterprise.

- Permisos suficientes para administrar aplicaciones de Microsoft Entra.

Para habilitar el inicio de sesión único (SSO) para Spring Cloud Gateway o Portal de API, tiene que configurar las cuatro propiedades siguientes:

| Propiedad de SSO | Configuración de Microsoft Entra |

|---|---|

| clientId | Consulte Registro de aplicación. |

| clientSecret | Consulte Creación de un secreto de cliente. |

| scope | Consulte Configuración del ámbito. |

| issuerUri | Consulte Generación del URI del emisor. |

En los siguientes pasos configurará las propiedades de Microsoft Entra ID.

Asignación de un punto de conexión para Spring Cloud Gateway o Portal de API

En primer lugar, tiene que obtener el punto de conexión público asignado para Spring Cloud Gateway y Portal de API según estos pasos:

- Abra la instancia de servicio del plan Enterprise en Azure Portal.

- Seleccione Spring Cloud Gateway o Portal de API en Componentes de VMware Tanzu en el menú izquierdo.

- Seleccione Sí junto a Asignar punto de conexión.

- Copie la dirección URL para usarla en la sección siguiente de este artículo.

Creación de un registro de aplicación de Microsoft Entra

Registre la aplicación para establecer una relación de confianza entre la aplicación y la Plataforma de identidad de Microsoft según los pasos a continuación:

- En la pantalla Inicio, seleccione Microsoft Entra ID en el menú de la izquierda.

- Seleccione Registros de aplicaciones en Administrar y, a continuación, seleccione Nuevo registro.

- Escriba un nombre para mostrar para la aplicación en Nombre y, a continuación, seleccione un tipo de cuenta para registrarse en Tipos de cuenta admitidos.

- En URI de redirección (opcional) seleccione Web y, a continuación, escriba en el cuadro de texto la dirección URL de la sección anterior. El URI de redirección es la ubicación donde Microsoft Entra ID redirige al cliente y envía tokens de seguridad luego de la autenticación.

- Seleccione Registrar para terminar de registrar la aplicación.

Cuando finalice el registro, verá el Id. de aplicación (cliente) en la pantalla Información general de la página Registros de aplicaciones*.

Adición de un URI de redirección tras el registro de aplicación

También puede agregar URI de redirección después del registro de la aplicación según estos pasos:

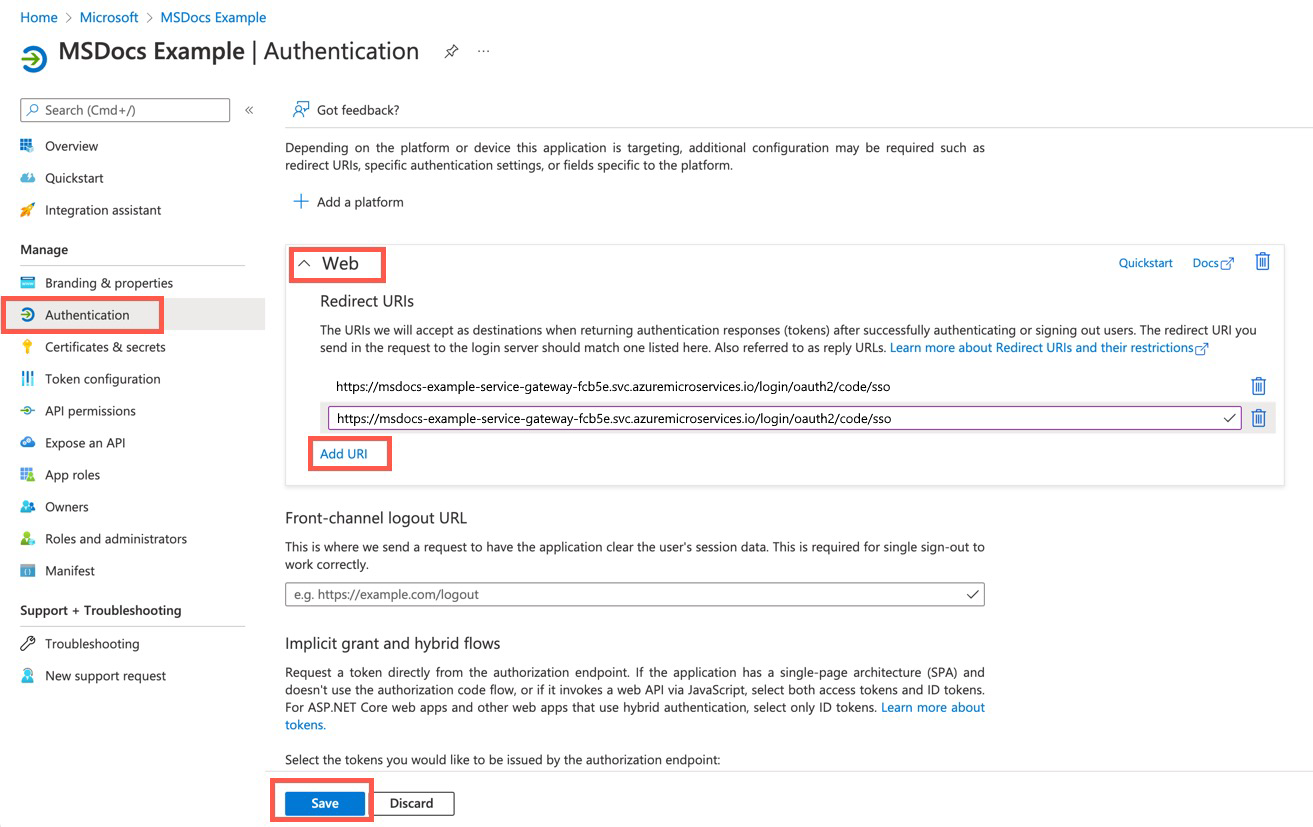

- En la información general de la aplicación, en Administrar en el menú izquierdo, seleccione Autenticación.

- Seleccione Web y, luego, seleccione Agregar URI en URI de redirección.

- Agregue un nuevo URI de redirección y, luego, seleccione Guardar.

Para obtener más información sobre el registro de aplicación, consulte Inicio rápido: Registrar una solicitud en la plataforma de identidades de Microsoft.

Agregar un secreto de cliente

La aplicación usa un secreto de cliente para autenticarse en el flujo de trabajo de SSO. Para agregar un secreto de cliente, puede seguir los pasos a continuación:

- En la información general de la aplicación, en Administrar en el menú izquierdo, seleccione Certificados y secretos.

- Seleccione Secretos de cliente y, luego, Nuevo secreto de cliente.

- Escriba una descripción para el secreto de cliente y establezca una fecha de expiración.

- Seleccione Agregar.

Advertencia

Recuerde guardar el secreto de cliente en un lugar seguro. No podrá recuperarlo después de salir de esta página. El secreto de cliente debe proporcionarse con el identificador de cliente al iniciar sesión como la aplicación.

Configuración del ámbito

La propiedad scope de SSO es una lista de ámbitos que se tendrán que incluir en los tokens de identidad de JWT. A menudo se conocen como permisos. La plataforma de identidad admite varios ámbitos de OpenID Connect, como openid,email yprofile. Para obtener más información, consulte la sección Ámbitos y permisos de OpenID Connect en la plataforma de identidad de Microsoft.

Configuración del URI del emisor

El URI del emisor es el URI que se declara como identificador del emisor. Por ejemplo, si el URI del emisor proporcionado es https://example.com, se hará una solicitud de configuración del proveedor OpenID a https://example.com/.well-known/openid-configuration.

El URI emisor de Microsoft Entra ID es como <authentication-endpoint>/<Your-TenantID>/v2.0. Reemplace <authentication-endpoint> por el punto de conexión de autenticación del entorno en la nube (por ejemplo, https://login.microsoftonline.com para Azure global), y reemplace <Your-TenantID> por el identificador de directorio (inquilino) donde se registró la aplicación.

Configuración del inicio de sesión único

Después de configurar la aplicación Microsoft Entra, puede configurar las propiedades de SSO de Spring Cloud Gateway o el Portal de API siguiendo estos pasos:

- Seleccione Spring Cloud Gateway o Portal de API en Componentes de VMware Tanzu en el menú izquierdo y, luego, seleccione Configuración.

- Escriba

Scope,Client Id,Client SecretyIssuer URIen los campos adecuados. Separe los distintos ámbitos con coma. - Seleccione Guardar para habilitar la configuración de SSO.

Nota:

Después de configurar las propiedades de SSO, recuerde que, para habilitar el SSO para las rutas de Spring Cloud Gateway, tiene que establecer ssoEnabled=true. Para obtener más información, consulte Configuración de rutas.