Exposición de las aplicaciones de Azure Spring Apps a Internet desde una red pública

Nota:

Los planes de Básico, Estándar y Enterprise quedarán en desuso a partir de mediados de marzo de 2025, con un período de retiro de 3 años. Se recomienda realizar la transición a Azure Container Apps. Para más información, consulte el anuncio de retirada de Azure Spring Apps.

El plan de consumo estándar y dedicado quedará obsoleto a partir del 30 de septiembre de 2024, con un cierre completo al cabo de seis meses. Se recomienda realizar la transición a Azure Container Apps. Para más información, consulte Migrar el plan Estándar por consumo y dedicado de Azure Spring Apps a Azure Container Apps.

En este artículo se describe cómo exponer las aplicaciones de Azure Spring Apps a Internet desde una red pública.

Puede exponer las aplicaciones a Internet con terminación TLS o TLS de un extremo a otro mediante Application Gateway. Estos enfoques se describen en Exposición de aplicaciones a Internet con terminación de Seguridad de la capa de transporte (TLS) en Application Gateway y Exposición de aplicaciones con TLS de un extremo a otro en una red virtual. Estos enfoques funcionan bien, pero Application Gateway pueden implicar una configuración complicada y gastos adicionales.

Si no desea usar Application Gateway para operaciones avanzadas, puede exponer las aplicaciones a Internet con un solo clic mediante Azure Portal o un comando mediante la CLI de Azure. El único gasto adicional es una dirección IP pública estándar para una instancia del servicio Azure Spring Apps, independientemente del número de aplicaciones que quiera exponer.

Requisitos previos

- Una instancia del servicio Azure Spring Apps implementada en una red virtual y una aplicación creada en ella. Para obtener más información, consulte Implementación de Azure Spring Apps en una red virtual.

Asignación de un nombre de dominio completo (FQDN) público a la aplicación en una instancia de inyección de red virtual

Siga estos pasos para asignar un nombre de dominio completo público a la aplicación.

Seleccione la instancia del servicio Azure Spring Apps implementada en la red virtual y, a continuación, abra la pestaña Aplicaciones en el menú de la izquierda.

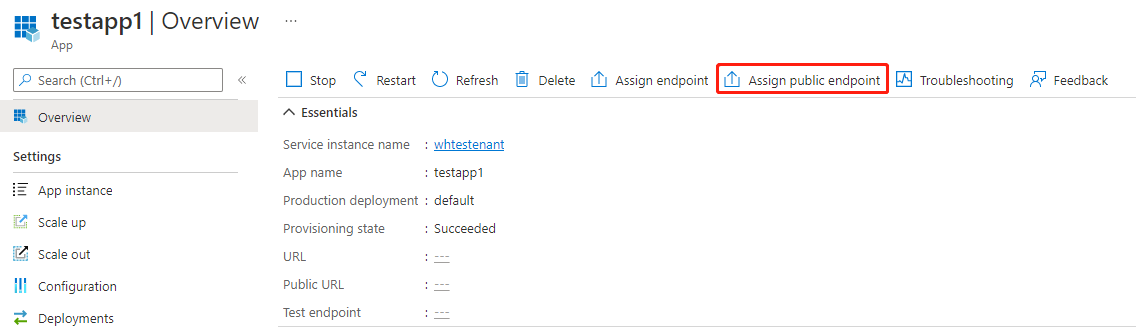

Seleccione la aplicación para mostrar la página Información general.

Seleccione Asignar punto de conexión público para asignar un nombre de dominio completo público a la aplicación. La asignación de un FQDN puede tardar unos minutos.

Ya está disponible el nombre de dominio completo público asignado (con la etiqueta URL). Solo se puede tener acceso a él en la red pública.

Uso de una dirección URL pública para acceder a la aplicación tanto desde la red virtual como desde fuera de ella

Puede usar una dirección URL pública para acceder a la aplicación tanto desde la red virtual como desde fuera de ella. Siga los pasos descritos en Acceso a una aplicación en una red privada para enlazar el dominio .private.azuremicroservices.io a la dirección IP privada de la subred del entorno de ejecución del servicio en la zona DNS privada al tiempo que mantiene Asignar punto de conexión en estado de deshabilitación. Después, puede acceder a la aplicación mediante la dirección URL pública tanto desde la red virtual como desde fuera de ella.

Protección del tráfico al punto de conexión público

Para garantizar la seguridad de las aplicaciones al exponer un punto de conexión público para ellas, proteja el punto de conexión filtrando el tráfico de red al servicio con un grupo de seguridad de red. Para obtener más información, consulte el Tutorial: Filtrado del tráfico de red con un grupo de seguridad de red mediante Azure Portal. Un grupo de seguridad de red contiene reglas de seguridad que permiten o deniegan el tráfico de red entrante o el tráfico de red saliente de varios tipos de recursos de Azure. En todas las reglas, puede especificar un origen y destino, un puerto y un protocolo.

Nota:

Si no pudo acceder a la aplicación en la instancia de inyección de red virtual desde Internet después de haber asignado un nombre de dominio completo público, compruebe primero el grupo de seguridad de red para ver si ha permitido este tráfico entrante.