Acceder a una aplicación en Azure Spring Apps en una red virtual

Nota:

Los planes de Básico, Estándar y Enterprise quedarán en desuso a partir de mediados de marzo de 2025, con un período de retiro de 3 años. Se recomienda realizar la transición a Azure Container Apps. Para más información, consulte el anuncio de retirada de Azure Spring Apps.

El plan de consumo estándar y dedicado quedará obsoleto a partir del 30 de septiembre de 2024, con un cierre completo al cabo de seis meses. Se recomienda realizar la transición a Azure Container Apps. Para obtener más información, consulte Migrar el plan de consumo y dedicado Azure Spring Apps Standard a Azure Container Apps.

Este artículo se aplica a:✅ Basic/Standard ✅ Enterprise

En este documento se explica cómo acceder a un punto de conexión de la aplicación en una red privada.

Al asignar un punto de conexión en una aplicación en una instancia de servicio de Azure Spring Apps implementada en la red virtual, el punto de conexión usa un nombre de dominio completo (FQDN) privado. Solo se puede tener acceso al dominio en la red privada. Las aplicaciones y los servicios usan el punto de conexión de la aplicación. Incluyen el punto de conexión de prueba descrito en la sección Visualización de aplicaciones e implementaciones de Configuración de un entorno de ensayo en Azure Spring Apps. El streaming de registro, que se describe en Streaming de registros de aplicaciones de Azure Spring Apps en tiempo real, también funcionan solo dentro de la red privada.

Las dos opciones siguientes están disponibles para hacer que el punto de conexión al que haya asignado sea accesible:

Cree su propia zona privada del Servicio de nombres de dominio (DNS) y vincúlela a Azure Spring Apps. Este método se recomienda encarecidamente, ya que Azure Spring Apps vincula automáticamente la zona DNS con la red virtual y administra el registro DNS para el punto de conexión de la aplicación.

Cree su propia zona DNS privada y administre manualmente el vínculo de red virtual y los registros DNS, siguiendo las instrucciones para buscar la dirección IP del equilibrador de carga (LB) de la instancia de servicio de Azure Spring Apps.

Requisitos previos

- Suscripción a Azure. Si no tiene una suscripción, cree una cuenta gratuita antes de empezar.

- (Opcional) CLI de Azure, versión 2.45.0 o posterior.

- Una aplicación existente en una instancia de servicio de Azure Spring Apps implementada en una red virtual. Para obtener más información, consulte Implementación de Azure Spring Apps en una red virtual.

Crear una zona DNS privada

Siga estos pasos para crear una zona DNS privada para una aplicación en la red privada:

Abra Azure Portal. Con el cuadro de búsqueda, busque Zonas DNS privadas. Seleccione Zonas DNS privadas de los resultados de la búsqueda.

En la página Zonas DNS privadas, seleccione Agregar.

Rellene el formulario en la página Crear zona DNS privada. En Nombre, escriba private.azuremicroservices.io.

Seleccione Revisar + crear.

Seleccione Crear.

La creación de la zona puede tardar unos minutos.

Configuración de la zona DNS privada para administrar automáticamente los puntos de conexión

Después de crear una zona DNS privada, puede usar Azure Spring Apps para administrar las zonas DNS privadas. Este enfoque simplifica el proceso de control de vínculos de red virtual y registros DNS. Este enfoque es especialmente útil en entornos con varias instancias dentro de una sola red virtual o en entornos que usan emparejamientos de red virtual. Azure Spring Apps automatiza la administración de vínculos de red virtual y la adición o eliminación dinámica de registros "A" de DNS a medida que se asignan o no se asignan puntos de conexión.

Nota:

Azure Spring Apps no administra automáticamente los puntos de conexión asignados antes de la adición de la zona DNS privada. Para habilitar la administración de registros DNS para estos puntos de conexión, desasigne y, a continuación, vuelva a asignar los puntos de conexión.

Concesión de permiso a la zona DNS privada

Siga estos pasos para conceder el permiso:

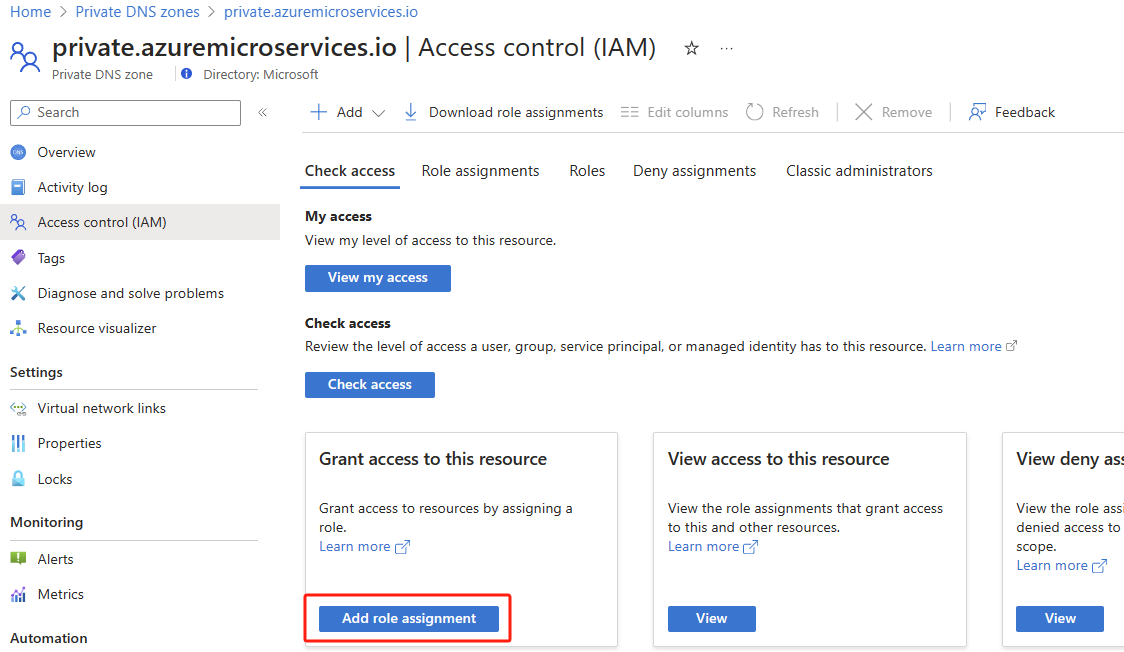

Seleccione el recurso de zona DNS privada que creó (por ejemplo, private.azuremicroservices.io).

Seleccione Control de acceso (IAM) y, después, seleccione Agregar> asignación de roles.

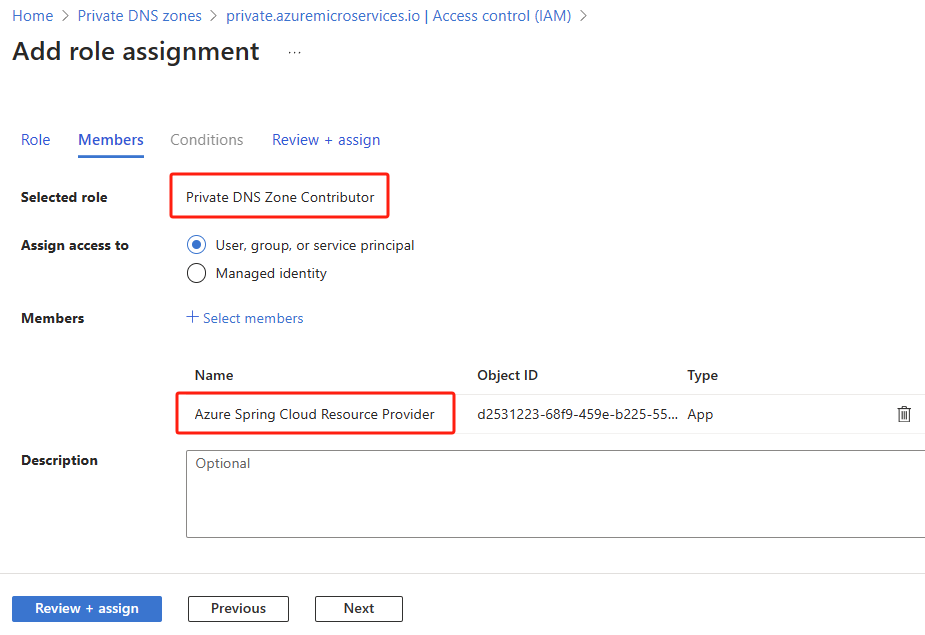

Asigne el rol

Private DNS Zone Contributoral Proveedor de recursos de Azure Spring Apps. Para más información, consulte Asignación de roles de Azure mediante Azure Portal.Nota:

Si no encuentra el Proveedor de recursos de Azure Spring Apps, busque Proveedor de recursos de Azure Spring Cloud.

Vinculación de la zona DNS privada con Azure Spring Apps

Para vincular la zona DNS privada con la instancia de servicio de Azure Spring Apps, use la CLI de Azure. Este paso implica especificar el grupo de recursos, el nombre de la instancia de Azure Spring Apps y el identificador de recurso de la zona DNS privada.

Use el comando siguiente para configurar la zona DNS privada con Azure Spring Apps. Esta configuración permite a Azure Spring Apps crear automáticamente un vínculo de red virtual en la zona DNS privada y administrar la adición o eliminación de registros "A" de DNS como puntos de conexión asignados o sin asignar.

az spring private-dns-zone add \

--resource-group $RESOURCE_GROUP \

--service $AZURE_SPRING_APPS_INSTANCE_NAME \

--zone-id $PRIVATE_DNS_ZONE_RESOURCE_ID

Si desea desvincular la instancia de Azure Spring Apps desde la zona DNS privada y detener la administración automática de registros "A" de DNS, puede limpiar la configuración. Use el siguiente comando para limpiar la zona DNS privada configurada con Azure Spring Apps:

az spring private-dns-zone clean \

--resource-group $RESOURCE_GROUP \

--service $AZURE_SPRING_APPS_INSTANCE_NAME

Configuración manual de la zona DNS privada

Si prefiere tener control total sobre la zona DNS privada, en las secciones siguientes se muestra cómo configurarla manualmente.

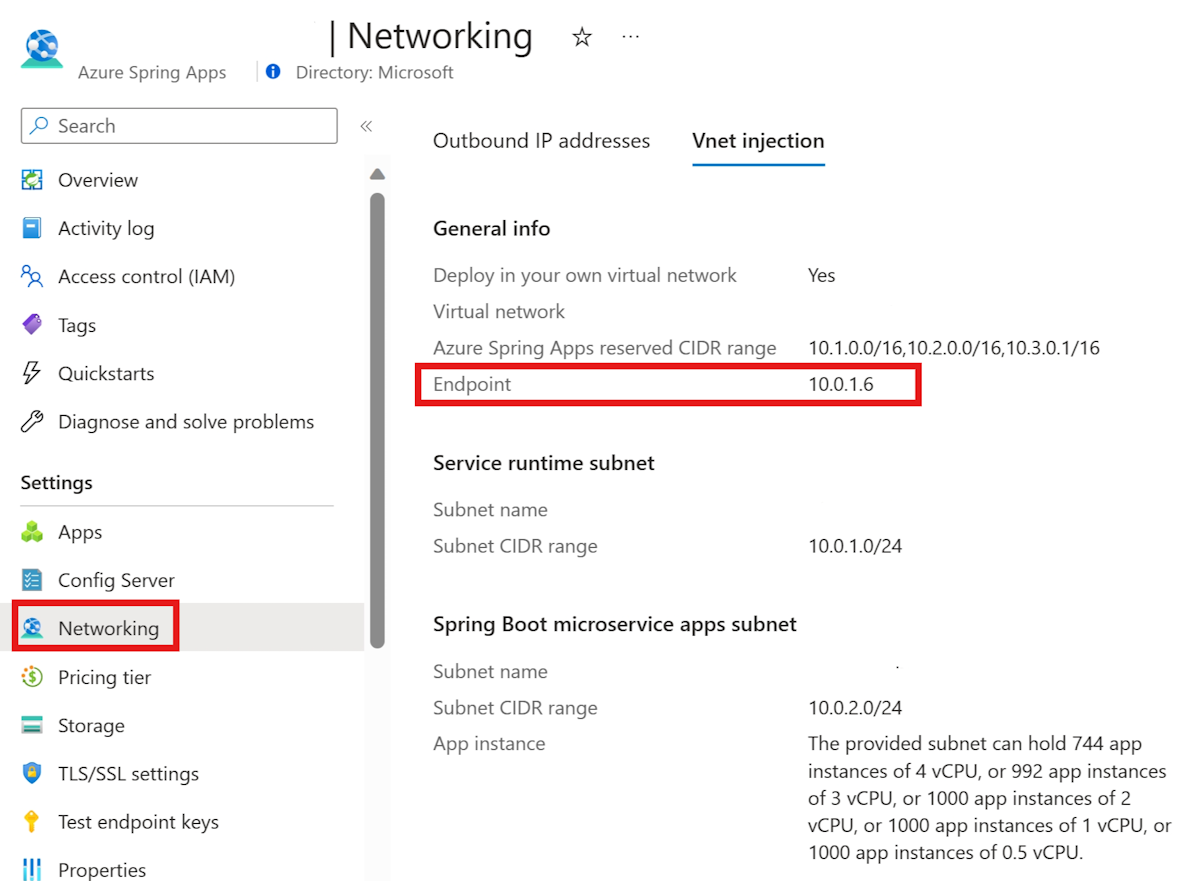

Búsqueda de la dirección IP de la aplicación

Siga estos pasos para buscar la dirección IP de la aplicación:

Adición de un DNS para la dirección IP

Si tiene su propia solución DNS para la red virtual, como Controlador de dominio de Active Directory, Infoblox u otra, debe apuntar el dominio *.private.azuremicroservices.io a la dirección IP. De lo contrario, use las instrucciones siguientes para crear una zona DNS privada de Azure en la suscripción para traducir o resolver el FQDN privado en su dirección IP.

Nota:

Si usa Microsoft Azure operado por 21Vianet, asegúrese de reemplazar private.azuremicroservices.io por private.microservices.azure.cn en este artículo. Para más información, consulte la sección Comprobación de puntos de conexión en Azure en la guía para desarrolladores de Azure China.

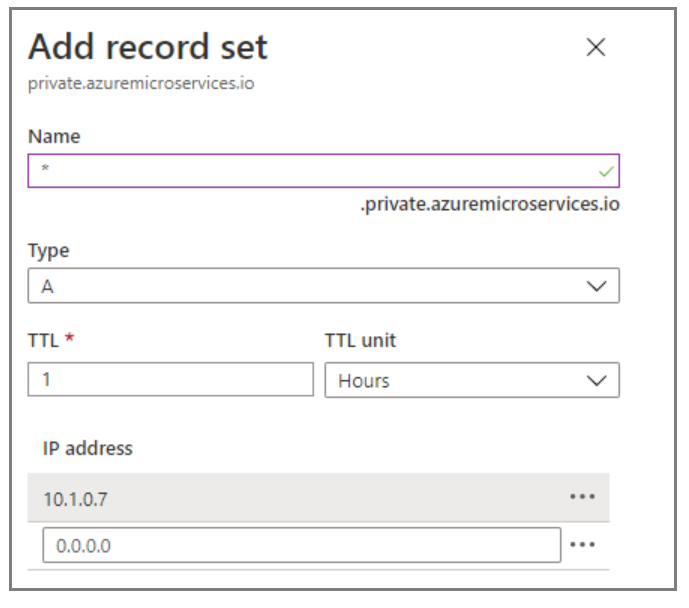

Creación del registro DNS

Debe crear un registro de tipo "A" en la zona DNS privada.

Siga estos pasos para usar la zona DNS privada para traducir o resolver DNS:

Seleccione el recurso de zona DNS privada que creó (por ejemplo, private.azuremicroservices.io).

Seleccione Conjunto de registros.

En Agregar conjunto de registros, escriba o seleccione la siguiente información:

Configuración Valor Nombre Escriba *. Tipo seleccione A. TTL Especifique 1. Unidad de TTL seleccione Horas. Dirección IP Especifique la dirección IP. En la captura de pantalla siguiente se usa la dirección IP 10.1.0.7. Seleccione Aceptar.

Vínculo de la zona DNS privada a una red virtual

Para vincular la zona DNS privada a una red virtual, debe crear un vínculo de red virtual.

Siga estos pasos para vincular la zona DNS privada que creó a la red virtual que contiene el servicio Azure Spring Apps:

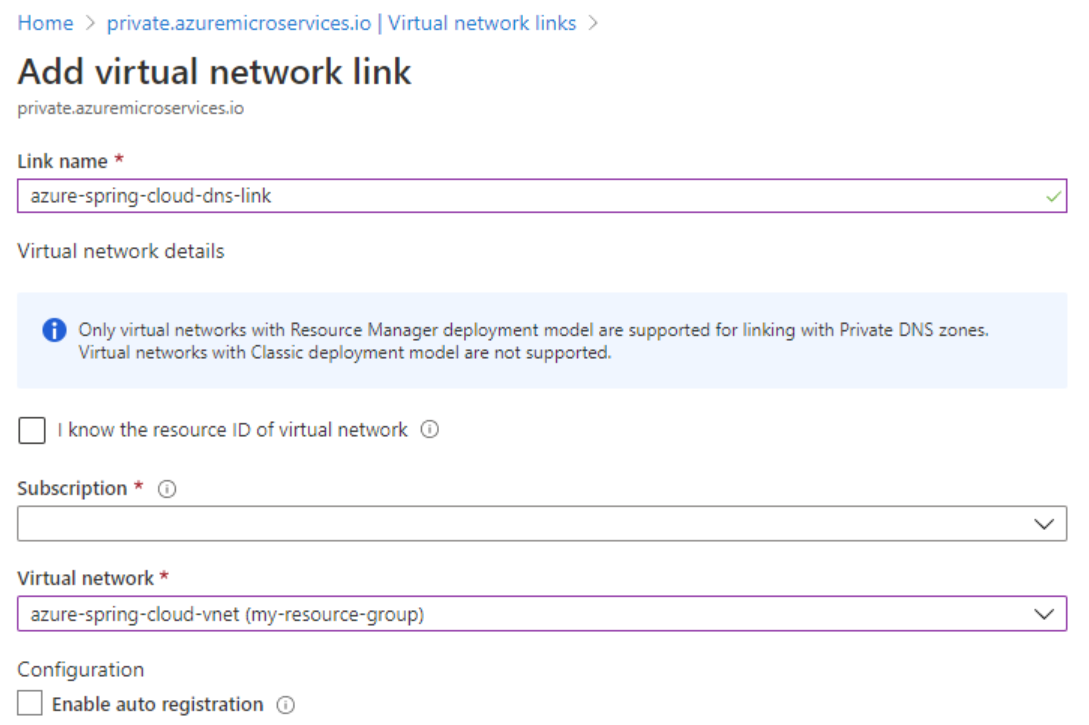

Seleccione el recurso de zona DNS privada que creó (por ejemplo, private.azuremicroservices.io).

Seleccione Vínculos de red virtual y, a continuación, seleccione Agregar.

En Nombre del vínculo, escriba azure-spring-apps-dns-link.

Para red virtual, seleccione la red virtual que creó anteriormente.

Seleccione Aceptar.

Asignación de un FQDN privado para la aplicación

Después de configurar la zona DNS privada e implementar Azure Spring Apps en una red virtual, puede asignar un FQDN privado para la aplicación. Para obtener más información, consulte Implementación de Azure Spring Apps en una red virtual.

Siga estos pasos para asignar un FQDN privado:

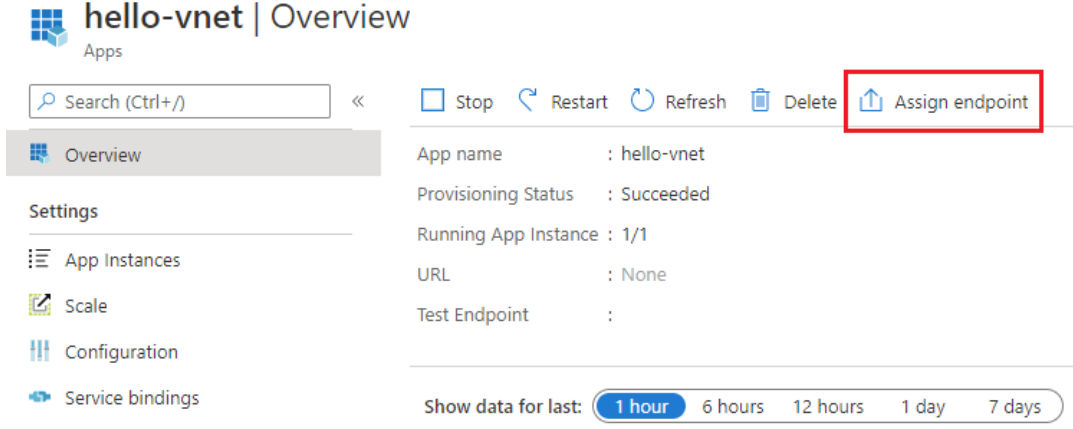

Seleccione la instancia del servicio Azure Spring Apps implementada en la red virtual y abra la pestaña Aplicaciones.

Seleccione la aplicación para abrir la página de Información general.

Seleccione Assign Endpoint (Asignar punto de conexión) para asignar un FQDN privado a la aplicación. La asignación de un FQDN puede tardar unos minutos.

Ya está disponible el FQDN privado asignado (con la etiqueta URL). Solo puede acceder a la dirección URL dentro de la red privada, pero no en Internet.

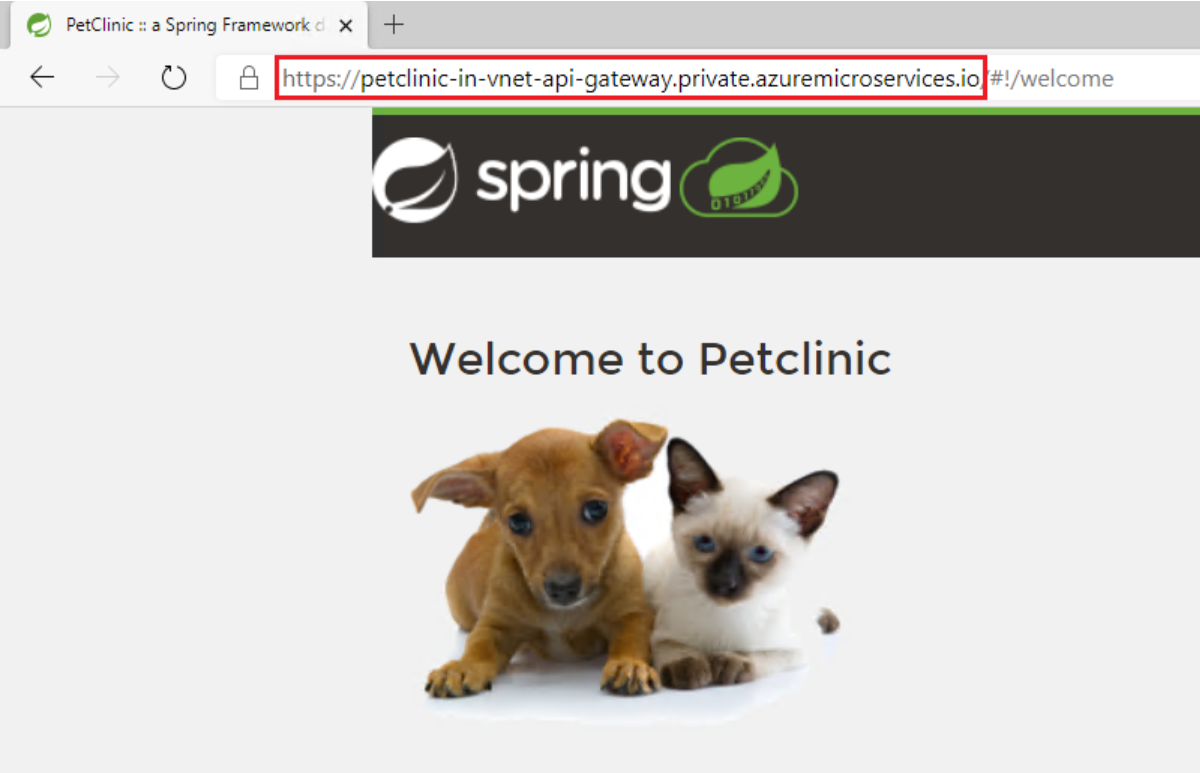

Acceso al FQDN privado de la aplicación

Después de la asignación, puede acceder al FQDN privado de la aplicación en la red privada. Por ejemplo, puede crear una máquina jumpbox en la misma red virtual o una red virtual emparejada. A continuación, en esa jumpbox o máquina virtual, puede acceder al FQDN privado.

Limpieza de recursos

Si planea seguir trabajando en otros artículos, considere la posibilidad de dejar estos recursos activos. Cuando ya no los necesite, elimine el grupo de recursos, con lo que se eliminan los recursos que contiene. Para eliminar el grupo de recursos mediante la CLI de Azure, use el siguiente comando:

az group delete --name $RESOURCE_GROUP