Trabajar con reglas de análisis de detección casi en tiempo real (NRT) en Microsoft Sentinel

Las reglas de análisis casi en tiempo real de Microsoft Sentinel ofrecen una detección de amenazas al minuto integrada. Este tipo de regla se diseñó para tener una gran capacidad de respuesta mediante la ejecución de su consulta a intervalos de un minuto de diferencia.

Por el momento, estas plantillas tienen una aplicación limitada, como se describe a continuación, pero la tecnología está evolucionando y creciendo rápidamente.

Importante

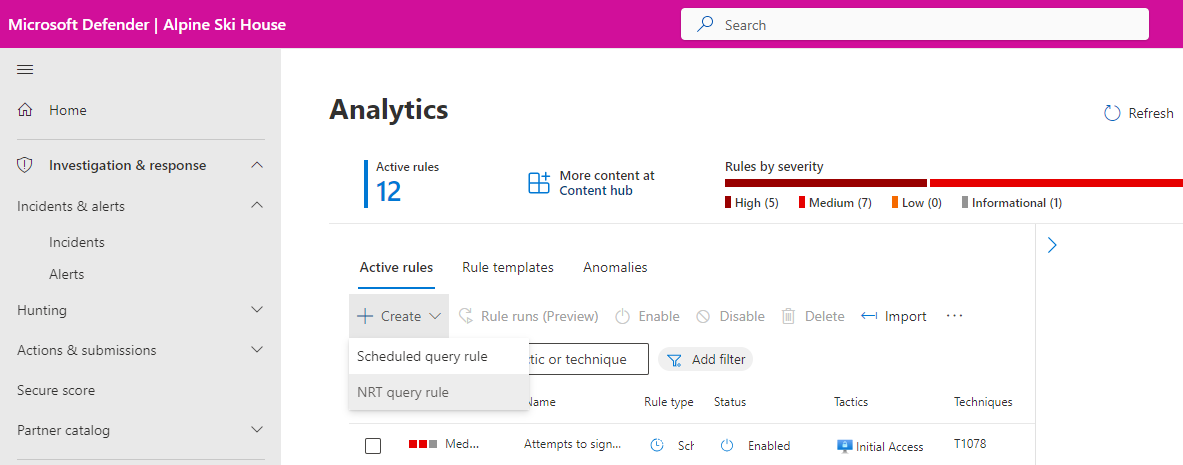

Microsoft Sentinel está disponible con carácter general en la plataforma de operaciones de seguridad unificada de Microsoft en el portal de Microsoft Defender. Para la versión preliminar, Microsoft Sentinel está disponible en el portal de Microsoft Defender sin Microsoft Defender XDR ni una licencia E5. Para obtener más información, consulte Microsoft Sentinel en el portal de Microsoft Defender.

Visualización de reglas casi en tiempo real (NRT)

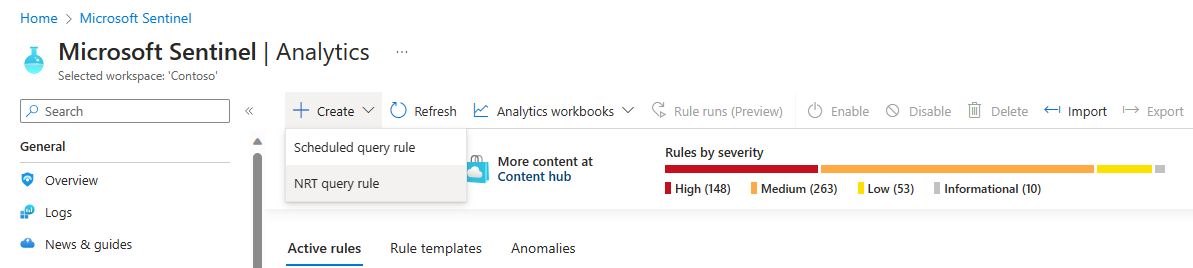

En la sección Configuración del menú de navegación de Microsoft Sentinel, seleccione Analytics.

En la pantalla de Analytics, con la pestaña reglas activas de seleccionada, filtre la lista para plantillas de NRT:

Seleccione Agregar de filtro y elija Tipo de regla en la lista de filtros.

En la lista resultante, seleccione NRT. Luego, seleccione Aplicar.

Crear reglas de NRT

Las reglas de NRT se crean de la misma manera que se crean reglas de análisis de consultas programadas normales:

Siga las instrucciones del asistente para reglas de análisis.

La configuración de las reglas de NRT es, en la mayoría de los casos, la misma que la de las reglas de análisis programadas.

Puede hacer referencia a varias tablas y Listas de reproducción en su lógica de consulta.

Puede usar todos los métodos de enriquecimiento de alertas: asignación de entidades, detalles personalizados y detalles de alerta.

Puede elegir cómo agrupar alertas en incidentes y suprimir una consulta cuando se ha generado un resultado determinado.

Puede automatizar las respuestas a alertas e incidentes.

Puede ejecutar la consulta de reglas en varias áreas de trabajo.

Sin embargo, debido a la naturaleza y las limitaciones de las reglas de NRT, las siguientes características de las reglas de análisis programadas no estarán disponibles en el asistente:

- La programación de consultas no es configurable, ya que las consultas se programan automáticamente para ejecutarse una vez por minuto con un período de retroceso de un minuto.

- El umbral de alerta es irrelevante, ya que siempre se genera una alerta.

- La configuración de agrupación de eventos ya está disponible, aunque con ciertas limitaciones. Puede hacer que una regla NRT genere una alerta para cada evento hasta un máximo de 30 eventos. Si elige esta opción y la regla da como resultado más de 30 eventos, se generarán alertas de evento único para los primeros 29 eventos. En la alerta número 30, se resumirán todos los eventos del conjunto de resultados.

Además, debido a los límites de tamaño de las alertas, la consulta debe usar instrucciones

projectpara incluir solo los campos necesarios de la tabla. De lo contrario, la información que quiere mostrar puede acabar truncándose.

Pasos siguientes

En este documento, ha aprendido a crear reglas de análisis casi en tiempo real (NRT) en Microsoft Sentinel.

- Más información sobre las reglas de análisis casi en tiempo real (NRT) en Microsoft Sentinel.

- Explore otros tipos de reglas de análisis.