Procedimientos recomendados de Microsoft Sentinel

Se proporcionan instrucciones de procedimientos recomendados en toda la documentación técnica de Microsoft Sentinel. En este artículo se resaltan algunas instrucciones clave que se deben usar al implementar, administrar y usar Microsoft Sentinel.

Importante

Microsoft Sentinel está disponible de forma general dentro de la plataforma unificada de operaciones de seguridad de Microsoft en el portal de Microsoft Defender. Para la versión preliminar, Microsoft Sentinel está disponible en el portal de Microsoft Defender sin Microsoft Defender XDR ni una licencia E5. Para obtener más información, consulte Microsoft Sentinel en el portal de Microsoft Defender.

Configuración de Microsoft Sentinel

Comience con la guía de implementación de Microsoft Sentinel. En la guía de implementación se describen los pasos generales para planear, implementar y ajustar la implementación de Microsoft Sentinel. En esa guía, seleccione los vínculos proporcionados para encontrar instrucciones detalladas para cada fase de la implementación.

Integraciones de servicios de seguridad de Microsoft

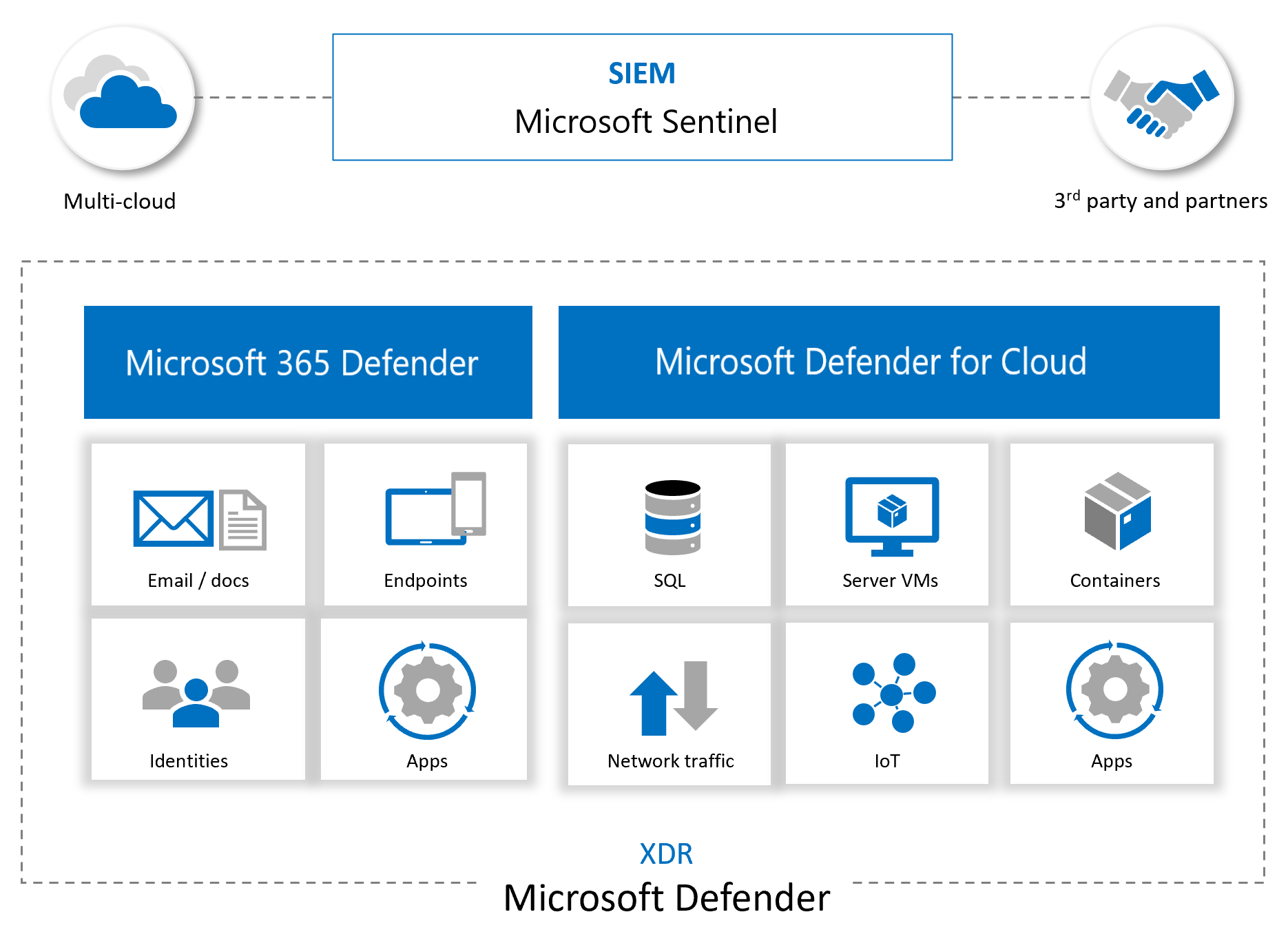

Microsoft Sentinel está potenciado por los componentes que envían datos al área de trabajo y se fortalece mediante integraciones con otras servicios Microsoft. Los registros ingeridos en productos, como Microsoft Defender for Cloud Apps, Microsoft Defender para punto de conexión y Microsoft Defender for Identity, permiten que estos servicios creen detecciones y, a su vez, proporcionen esas detecciones a Microsoft Sentinel. Los registros también se pueden ingerir directamente en Microsoft Sentinel para proporcionar una imagen más completa de eventos e incidentes.

Por ejemplo, en la imagen siguiente se muestra cómo Microsoft Sentinel ingiere datos de otros servicios de Microsoft y plataformas multinube y asociados para proporcionar cobertura para su entorno:

Además de ingerir alertas y registros de otros orígenes, Microsoft Sentinel también:

- Usa la información que ingiere con aprendizaje automático que permite una mejor correlación de eventos, agregación de alertas, detección de anomalías, etc.

- Compila y presenta objetos visuales interactivos a través de libros que muestran tendencias, información relacionada y datos clave usados para tareas de administración e investigaciones.

- Ejecuta cuadernos de estrategias para actuar sobre las alertas recopilando información, realizando acciones sobre los elementos y enviando notificaciones a distintas plataformas.

- Se integra con plataformas de asociados, como ServiceNow y Jira, para proporcionar servicios esenciales a los equipos de SOC.

- Ingiere y recupera datos de fuentes de enriquecimiento de las plataformas de inteligencia sobre amenazas para aportar datos valiosos de investigación.

Para obtener más información sobre la integración de datos de otros servicios o proveedores, consulte conectores de datos de Microsoft Sentinel.

Considere la posibilidad de incorporar Microsoft Sentinel al portal de Microsoft Defender para unificar funcionalidades con XDR de Microsoft Defender, como la administración de incidentes y la búsqueda avanzada. Vea los siguientes artículos para más información:

- Conexión de Microsoft Sentinel a Microsoft Defender XDR

- Microsoft Sentinel en el portal de Microsoft Defender

Administración y respuesta de incidentes

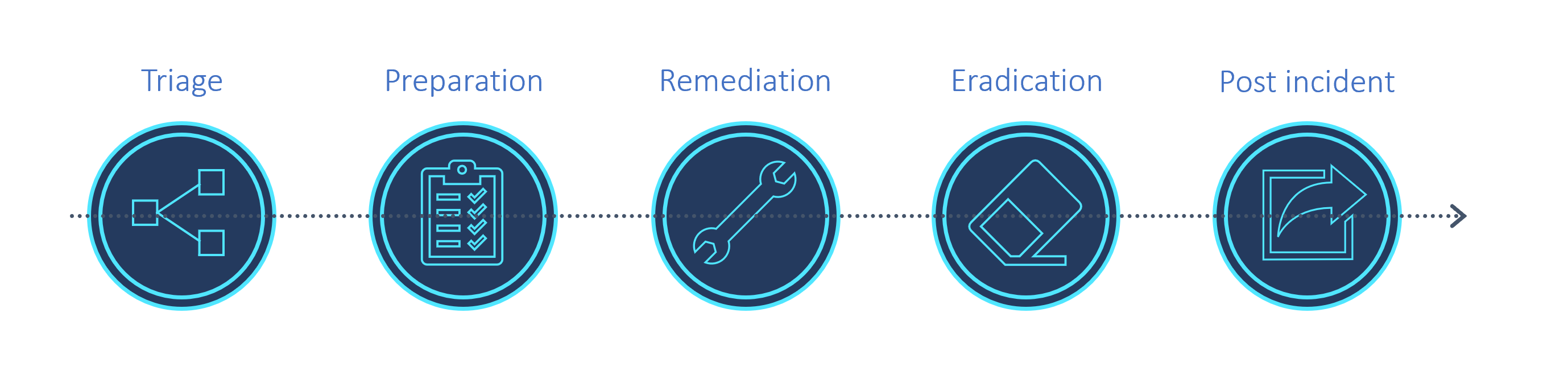

En la imagen siguiente se muestran los pasos recomendados en un proceso de administración de incidentes y respuesta a los mismos.

En la tabla siguiente se proporcionan descripciones de alto nivel sobre cómo usar las características de Microsoft Sentinel para la administración y respuesta de incidentes. Para más información, consulte el documento Investigación de incidentes con Microsoft Sentinel.

| Funcionalidad | Procedimiento recomendado |

|---|---|

| Incidentes | Los incidentes generados se muestran en la página Incidentes, que actúa como ubicación central para la evaluación de prioridades e investigación temprana. En la página Incidentes se enumera el título, la gravedad y las alertas relacionadas, los registros y cualquier entidad de interés. Los incidentes también proporcionan un salto rápido a los registros recopilados y a cualquier herramienta relacionada con el incidente. |

| Grafo de investigación | La página Incidentes funciona junto con el Gráfico de investigación, una herramienta interactiva que permite a los usuarios explorar y profundizar en una alerta para mostrar el alcance completo de un ataque. A continuación, los usuarios pueden construir una escala de tiempo de eventos y detectar la extensión de una cadena de amenazas. Detecte entidades clave, como cuentas, direcciones URL, direcciones IP, nombres de host, actividades, escala de tiempo, etc. Use estos datos para saber si hay un falso positivo, en cuyo caso puede cerrar el incidente directamente. Si descubre que el incidente es un verdadero positivo, actúe directamente desde la página Incidentes para investigar los registros y las entidades y explorar la cadena de amenazas. Después de identificar la amenaza y crear un plan de acción, use otras herramientas de Microsoft Sentinel y otros servicios de seguridad de Microsoft para continuar investigando. |

| Visualización de información | Para visualizar y obtener análisis de lo que sucede en su entorno, en primer lugar, eche un vistazo al panel de información general de Microsoft Sentinel para obtener una idea de la posición de seguridad de su organización. Para obtener más información, consulte Visualización de datos recopilados. Además de información y tendencias en la página de información general de Microsoft Sentinel, los libros son herramientas de investigación valiosas. Por ejemplo, use el libro Investigation Insights (Ideas de investigación) para investigar incidentes específicos junto con las entidades y alertas asociadas. Este libro le permite profundizar más en las entidades mediante la presentación de registros, acciones y alertas relacionados. |

| Búsqueda de amenazas | Al investigar y buscar las causas principales, ejecute consultas de búsqueda de amenazas integradas y compruebe los resultados de los indicadores de riesgo. Para obtener más información, consulte Búsqueda de amenazas en Microsoft Sentinel. Durante una investigación, o después de haber tomado medidas para corregir y erradicar la amenaza, use Livestream. Livestream le permite supervisar, en tiempo real, si hay algún evento malintencionado persistente o si los eventos malintencionados siguen continuando. |

| Comportamiento de la entidad | El comportamiento de las entidades en Microsoft Sentinel permite a los usuarios revisar e investigar acciones y alertas para entidades específicas, como investigar cuentas y nombres de host. Para más información, vea: - Habilitación del análisis de comportamiento de usuarios y entidades (UEBA) en Microsoft Sentinel - Investigación de incidentes con datos de UEBA - Referencia de enriquecimientos de UEBA de Microsoft Sentinel |

| Listas de seguimiento | Use una lista de reproducción que combine datos de los datos ingeridos y los orígenes externos, por ejemplo, datos de enriquecimiento. Por ejemplo, cree listas de intervalos de direcciones IP usados por su organización o de empleados despedidos recientemente. Use listas de reproducción con cuadernos de estrategias para recopilar datos de enriquecimiento, como agregar direcciones IP malintencionadas a listas de reproducción para usarlas durante la detección, la búsqueda de amenazas y las investigaciones. Durante un incidente, use listas de reproducción para contener datos de investigación y, a continuación, elimínelas cuando se realice la investigación para asegurarse de que los datos confidenciales no permanecen en la vista. Para obtener más información, consulte Listas de reproducción en Microsoft Sentinel. |