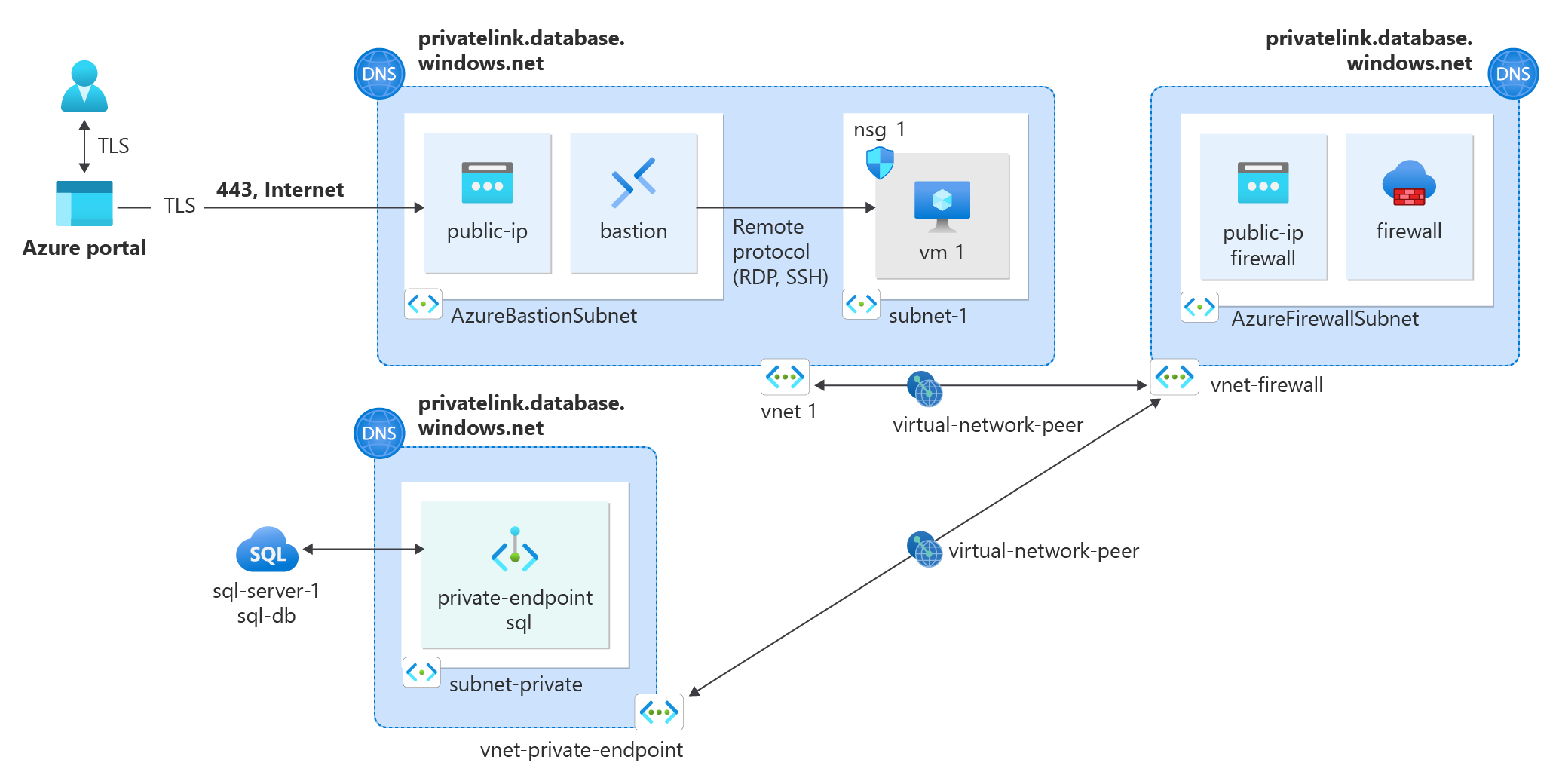

Tutorial para inspeccionar el tráfico del punto de conexión privado con Azure Firewall

Un punto de conexión privado de Azure es el bloque de creación fundamental para Azure Private Link. Los puntos de conexión privados permiten que los recursos de Azure implementados en una red virtual se comuniquen de forma privada con recursos de Private Link.

Los puntos de conexión privados permiten a los recursos el acceso al servicio Private Link implementado en una red virtual. El acceso al punto de conexión privado a través del emparejamiento de red virtual y las conexiones de red locales amplía la conectividad.

Es posible que tenga que inspeccionar o bloquear el tráfico de los clientes a los servicios expuestos a través de puntos de conexión privados. Complete esta inspección mediante Azure Firewall o una aplicación virtual de red de terceros.

Para obtener más información y escenarios que usan puntos de conexión privados y Azure Firewall, consulte escenarios de Azure Firewall para inspeccionar el tráfico destinado a un punto de conexión privado.

En este tutorial, aprenderá a:

- Cree una red virtual y un host bastión para la máquina virtual de prueba.

- Cree una red virtual de punto de conexión privado.

- Cree una máquina virtual de prueba.

- Implementar Azure Firewall

- Crear una base de datos Azure SQL.

- Cree un punto de conexión privado para Azure SQL.

- Cree un par de red entre la red virtual del punto de conexión privado y la red virtual de máquina virtual de prueba.

- Vincule las redes virtuales a la zona DNS privada.

- Configure las reglas de aplicación en Azure Firewall para Azure SQL.

- Enrute el tráfico entre la máquina virtual y el punto de conexión privado a través de Azure Firewall.

- Pruebe la conexión a Azure SQL y haga la validación en los registros de Azure Firewall.

Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

Requisitos previos

Una cuenta de Azure con una suscripción activa.

Un área de trabajo de Log Analytics. Para obtener más información sobre la creación de un área de trabajo de Log Analytics, vea Creación de un área de trabajo de Log Analytics en Azure Portal.

Inicio de sesión en Azure Portal

Inicie sesión en Azure Portal.

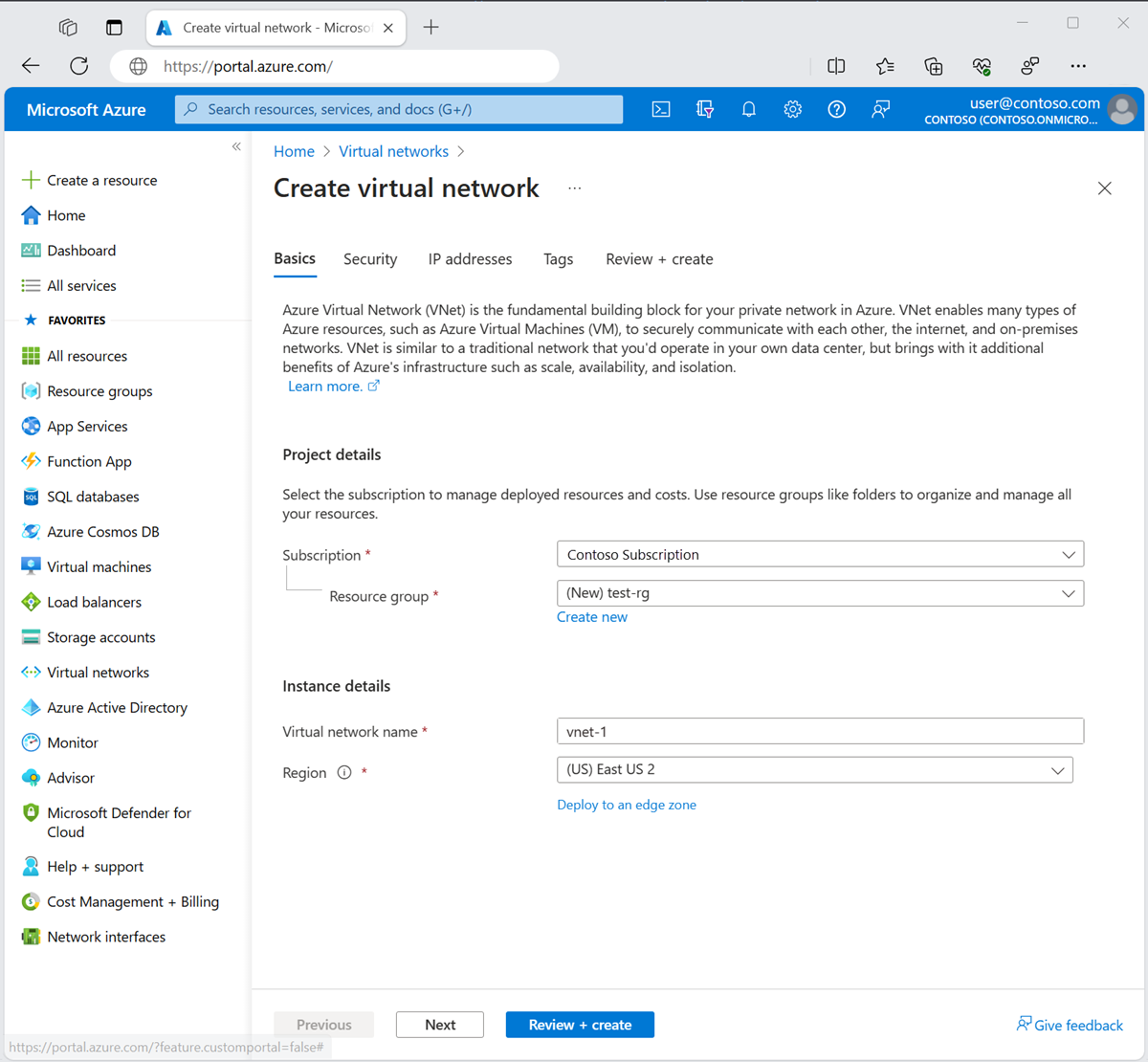

Crear una red virtual y un host de Azure Bastion

El procedimiento siguiente crea una red virtual con una subred de recursos, una subred de Azure Bastion y un host de Bastion:

En el portal, busque y seleccione Redes virtuales.

En la página Redes virtuales, seleccione y Crear.

En la pestaña Datos básicos de Crear red virtual, escriba o seleccione la siguiente información:

Configuración Valor Detalles del proyecto Suscripción Selecciona tu suscripción. Resource group Seleccione Crear nuevo.

Escriba test-rg para el nombre.

Seleccione Aceptar.Detalles de instancia Nombre Escriba vnet-1. Region Seleccione Este de EE. UU. 2.

Seleccione Siguiente para ir a la pestaña Seguridad.

En la sección Azure Bastion, seleccione Habilitar Azure Bastion.

Bastion usa el explorador para conectarse a las máquinas virtuales de la red virtual a través del shell seguro (SSH) o el protocolo de escritorio remoto (RDP) mediante sus direcciones IP privadas. Las máquinas virtuales no necesitan direcciones IP públicas, software cliente ni configuración especial. Para más información, consulte ¿Qué es Azure Bastion?.

Nota:

Los precios por hora comienzan desde el momento en que se implementa Bastion, independientemente del uso de datos salientes. Para más información, consulte Precios y SKU. Si va a implementar Bastion como parte de un tutorial o prueba, se recomienda eliminar este recurso una vez que haya terminado de usarlo.

En Azure Bastion, escriba o seleccione la información siguiente:

Configuración Valor Nombre de host de Azure Bastion Escriba bastión. Dirección IP pública de Azure Bastion Seleccione Crear una dirección IP pública.

Escriba public-ip-bastion en Nombre.

Seleccione Aceptar.

Seleccione Siguiente para continuar a la pestaña Direcciones IP.

En el cuadro espacio de direcciones de Subredes, seleccione la subred predeterminada.

En Agregar subred, escriba o seleccione la información siguiente:

Configuración Valor Propósito de la subred Deje el valor predeterminado Predeterminado. Nombre Escriba subnet-1. IPv4 Intervalo de direcciones IPv4 Deje el valor predeterminado de 10.0.0.0/16. Dirección inicial Deje el valor predeterminado de 10.0.0.0. Size Deje el valor predeterminado de /24 (256 direcciones). Seleccione Guardar.

En la parte inferior de la ventana, seleccione Revisar y crear. Cuando se supera la validación, seleccione Crear.

Creación de una red virtual para un punto de conexión privado

El siguiente procedimiento crea una red virtual con una subred.

En el portal, busque y seleccione Redes virtuales.

En la página Redes virtuales, seleccione y Crear.

En la pestaña Datos básicos de Crear una red virtual, introduce o selecciona la siguiente información:

Configuración Valor Detalles del proyecto Suscripción Selecciona tu suscripción. Resource group Seleccione test-rg. Detalles de instancia Nombre Escriba vnet-private-endpoint. Region Seleccione Este de EE. UU. 2. Seleccione Siguiente para ir a la pestaña Seguridad.

Seleccione Siguiente para continuar a la pestaña Direcciones IP.

Seleccione Eliminar espacio de direcciones con el icono de papelera para quitar el espacio de direcciones predeterminado.

Seleccione Agregar espacio de direcciones IPv4.

Escriba 10.1.0.0 y deje el cuadro desplegable en el valor predeterminado de /16 (65.536 direcciones).

Seleccione + Agregar una subred.

En Agregar subred, escriba o seleccione la información siguiente.

Configuración Valor Detalles de subred Plantilla de subred Deje el valor predeterminado. Nombre Escriba subnet-private. Dirección inicial Deje el valor predeterminado de 10.1.0.0. Tamaño de la subred Deje el valor predeterminado de /24(256 direcciones). Seleccione Agregar.

Seleccione Revisar y crear en la parte inferior de la pantalla y, cuando se supere la validación, seleccione Crear.

Creación de una máquina virtual de prueba

El procedimiento siguiente crea una máquina virtual (VM) de prueba denominada vm-1 en la red virtual.

En el portal, busque y seleccione Máquinas virtuales.

En Máquinas virtuales, seleccione + Crear y, después, Máquina virtual de Azure.

En la pestaña Datos básicos de Crear una máquina virtual, escriba o seleccione la siguiente información:

Configuración Valor Detalles del proyecto Suscripción Selecciona tu suscripción. Resource group Seleccione test-rg. Detalles de instancia Nombre de la máquina virtual Escriba vm-1. Region Seleccione Este de EE. UU. 2. Opciones de disponibilidad Seleccione No se requiere redundancia de la infraestructura. Tipo de seguridad Deje el valor predeterminado Estándar. Imagen Seleccione Ubuntu Server 22.04 LTS: x64 Gen2. Arquitectura VM Deje el valor predeterminado, x64. Size Seleccione un tamaño. Cuenta de administrador Tipo de autenticación Seleccione Contraseña. Nombre de usuario escriba usuarioazure. Contraseña Escriba una contraseña. Confirmar contraseña Reescriba la contraseña. Reglas de puerto de entrada Puertos de entrada públicos Seleccione Ninguno. Seleccione la pestaña Redes en la parte superior de la página.

En la pestaña Redes, escriba o seleccione la siguiente información:

Parámetro Valor Interfaz de red Virtual network Seleccione vnet-1. Subnet Seleccione subnet-1 (10.0.0.0/24). Dirección IP pública Selecciona Ninguno. Grupo de seguridad de red de NIC Seleccione Advanced (Avanzadas). Configuración del grupo de seguridad de red Seleccione Crear nuevo.

Escriba nsg-1 como nombre.

Deje el resto de los valores predeterminados y seleccione Aceptar.Deje el resto de las opciones en sus valores predeterminados y luego seleccione Revisar + crear.

Revise la configuración y seleccione Crear.

Nota

Las máquinas virtuales de una red virtual con un host bastión no necesitarán direcciones IP públicas. Bastion proporcionará la dirección IP pública y las máquinas virtuales usarán direcciones IP privadas para comunicarse dentro de la red. Es posible quitar las direcciones IP públicas de cualquier máquina virtual en redes virtuales hospedadas por Bastion. Para obtener más información, consulte Desasociación de una dirección IP pública de una máquina virtual de Azure.

Nota:

Azure proporciona una dirección IP de acceso de salida predeterminada para las máquinas virtuales que no tienen asignada una dirección IP pública o están en el grupo back-end de un equilibrador de carga de Azure básico interno. El mecanismo de dirección IP de acceso de salida predeterminado proporciona una dirección IP de salida que no se puede configurar.

La dirección IP de acceso de salida predeterminada está deshabilitada cuando se produce uno de los siguientes eventos:

- Se asigna una dirección IP pública a la máquina virtual.

- La máquina virtual se coloca en el grupo back-end de un equilibrador de carga estándar, con o sin reglas de salida.

- Se asigna un recurso de Azure NAT Gateway a la subred de la máquina virtual.

Las máquinas virtuales creadas mediante conjuntos de escalado de máquinas virtuales en modo de orquestación flexible no tienen acceso de salida predeterminado.

Para más información sobre las conexiones de salida en Azure, vea Acceso de salida predeterminado en Azure y Uso de traducción de direcciones de red (SNAT) de origen para conexiones de salida.

Implementación de Azure Firewall

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Firewall. En los resultados de la búsqueda, seleccione Firewalls.

En Firewalls, seleccione + Crear.

En la pestaña Aspectos básicos de Crear firewall, escriba o seleccione la información siguiente:

Configuración Valor Detalles del proyecto Suscripción Selecciona tu suscripción. Resource group Seleccione test-rg. Detalles de instancia Nombre Escriba firewall. Region Seleccione Este de EE. UU. 2. Zona de disponibilidad Seleccione Ninguno. SKU del firewall Seleccione Estándar. Administración del firewall Seleccione Usar una directiva de firewall para administrar este firewall. Directiva de firewall Seleccione Agregar nuevo.

Escriba firewall-policy en Nombre de directiva.

Seleccione Este de EE. UU. 2 en el campo de región.

Seleccione Aceptar.Elegir una red virtual Seleccione Crear nuevo. Nombre de la red virtual Escriba vnet-firewall. Espacio de direcciones Escriba 10.2.0.0/16. Espacio de direcciones de subred Escriba 10.2.1.0/26. Dirección IP pública Seleccione Agregar nuevo.

Escriba public-ip-firewall en Nombre.

Seleccione Aceptar.Seleccione Revisar + crear.

Seleccione Crear.

Espere a que se complete la implementación del firewall antes de continuar.

Habilitación de registros de firewall

En esta sección, habilitará los registros de firewall y los enviará al área de trabajo de Log Analytics.

Nota:

Debe tener un área de trabajo de Log Analytics en la suscripción para poder habilitar los registros de firewall. Para obtener más información, consulte Requisitos previos.

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Firewall. En los resultados de la búsqueda, seleccione Firewalls.

Seleccione firewall.

En Supervisión, seleccione Configuración de diagnóstico.

Seleccione + Agregar configuración de diagnóstico.

En Configuración de diagnóstico, escriba o seleccione la información siguiente:

Configuración Value Nombre de la configuración de diagnóstico Escriba diagnostic-setting-firewall. Registros Categorías Seleccione Regla de aplicación de Azure Firewall (heredado de Azure Diagnostics) y Regla de red de Azure Firewall (heredado de Azure Diagnostics). Detalles de destino Destination Seleccione Enviar al área de trabajo de Log Analytics. Suscripción Seleccione su suscripción. Área de trabajo de Log Analytics Seleccione el área de trabajo de Log Analytics. Seleccione Guardar.

Crear una base de datos de Azure SQL

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba SQL. Seleccione Bases de datos SQL en los resultados de la búsqueda.

En Bases de datos SQL, seleccione + Crear.

En la pestaña Aspectos básicos de Crear base de datos SQL, escriba o seleccione la información siguiente:

Configuración Valor Detalles del proyecto Suscripción Selecciona tu suscripción. Resource group Seleccione test-rg. Detalles de la base de datos Nombre de la base de datos Escriba sql-db. Servidor Seleccione Crear nuevo.

Escriba nombre de servidor en Nombre del servidor (Los nombres de servidor deben ser únicos, reemplace nombre de servidor por un valor único).

Seleccione (US) Este de EE. UU. 2 en Ubicación.

Seleccione Uso de la autenticación de SQL.

Escriba un inicio de sesión y una contraseña de administrador del servidor.

Seleccione Aceptar.¿Quiere usar un grupo elástico de SQL? así que seleccione No. Entorno de la carga de trabajo Deje el valor predeterminado de Producción. Redundancia del almacenamiento de copia de seguridad Redundancia del almacenamiento de copia de seguridad Seleccione Almacenamiento de copias de seguridad con redundancia local. Seleccione Siguiente: Redes.

En la pestaña Redes de Crear base de datos SQL, escriba o seleccione la información siguiente:

Configuración Valor Conectividad de red Método de conectividad Seleccione Punto de conexión privado. Puntos de conexión privados Seleccione +Agregar punto de conexión privado. Cree un punto de conexión privado Suscripción Selecciona tu suscripción. Resource group Seleccione test-rg. Location Seleccione Este de EE. UU. 2. Nombre Escriba private-endpoint-sql. Subrecurso de destino Seleccione SqlServer. Redes Virtual network Seleccione vnet-private-endpoint. Subnet Seleccione subnet-private-endpoint. Integración de DNS privado Integración con una zona DNS privada Seleccione Sí. Zona DNS privada Deje el valor predeterminado privatelink.database.windows.net. Seleccione Aceptar.

Seleccione Revisar + crear.

Seleccione Crear.

Conexión de redes virtuales con el emparejamiento de red virtual

En esta sección, conectará las redes virtuales con el emparejamiento de redes virtuales. Las redes vnet-1 y vnet-private-endpoint están conectadas a vnet-firewall. No hay conexión directa entre vnet-1 y vnet-private-endpoint.

En el cuadro de búsqueda de la parte superior del portal, escriba Redes virtuales. En los resultados de la búsqueda, seleccione Redes virtuales.

Seleccione vnet-firewall.

En Configuración, seleccione Emparejamientos.

En Emparejamientos, seleccione +Agregar.

En Agregar emparejamiento, escriba o seleccione la información siguiente:

Configuración Valor Esta red virtual Nombre del vínculo de emparejamiento Escriba vnet-firewall-to-vnet-1. Tráfico hacia la red virtual remota Seleccione Permitir (valor predeterminado). Tráfico reenviado desde la red virtual remota Seleccione Permitir (valor predeterminado). Servidor de rutas o puerta de enlace de la red virtual Seleccione Ninguno (valor predeterminado). Red virtual remota Nombre del vínculo de emparejamiento Escriba vnet-1-to-vnet-firewall. Modelo de implementación de red virtual Seleccione Administrador de recursos. Suscripción Seleccione su suscripción. Virtual network Seleccione vnet-1. Tráfico hacia la red virtual remota Seleccione Permitir (valor predeterminado). Tráfico reenviado desde la red virtual remota Seleccione Permitir (valor predeterminado). Servidor de rutas o puerta de enlace de la red virtual Seleccione Ninguno (valor predeterminado). Seleccione Agregar.

En Emparejamientos, seleccione +Agregar.

En Agregar emparejamiento, escriba o seleccione la información siguiente:

Configuración Valor Esta red virtual Nombre del vínculo de emparejamiento Escriba vnet-firewall-to-vnet-private-endpoint. Permitir que "vnet-1" acceda a "vnet-private-endpoint" Deje el valor predeterminado de seleccionado. Permitir que "vnet-1" reciba tráfico reenviado desde "vnet-private-endpoint" Seleccionar la casilla. Permitir que la puerta de enlace en "vnet-1" reenvíe el tráfico a "vnet-private-endpoint" Deje el valor predeterminado de Desactivado. Habilite "vnet-1" para usar la puerta de enlace remota "vnet-private-endpoint" Deje el valor predeterminado de Desactivado. Red virtual remota Nombre del vínculo de emparejamiento Escriba vnet-private-endpoint-to-vnet-firewall. Modelo de implementación de red virtual Seleccione Administrador de recursos. Suscripción Seleccione su suscripción. Virtual network Seleccione vnet-private-endpoint. Permitir que "vnet-private-endpoint" acceda a "vnet-1" Deje el valor predeterminado de seleccionado. Permitir que "vnet-private-endpoint" reciba tráfico reenviado de "vnet-1" Seleccionar la casilla. Permitir que la puerta de enlace en "vnet-private-endpoint" reenvíe el tráfico a "vnet-1" Deje el valor predeterminado de Desactivado. Habilite "vnet-private-endpoint" para usar la puerta de enlace remota "vnet-1" Deje el valor predeterminado de Desactivado. Seleccione Agregar.

Compruebe que el Estado de emparejamiento muestre Conectado para ambos sistemas del mismo nivel de red.

Vincular las redes virtuales a la zona DNS privada

La zona DNS privada creada durante la creación del punto de conexión privado en la sección anterior debe estar vinculada a las redes virtuales vnet-1 y vnet-firewall.

En el cuadro de búsqueda de la parte superior del portal, escriba Zona DNS privada. Seleccione Zonas DNS privadas en los resultados de la búsqueda.

Seleccione privatelink.database.windows.net.

En Configuración, seleccione Vínculos de red virtual.

Seleccione +Agregar.

En Agregar el vínculo de red virtual, escriba o seleccione la siguiente información:

Configuración Valor Vínculo de red virtual Nombre del vínculo de red virtual Escriba link-to-vnet-1. Suscripción Seleccione su suscripción. Virtual network Seleccione vnet-1 (test-rg). Configuración Deje el valor predeterminado de desactivado para Habilitar el registro automático. Seleccione Aceptar.

Seleccione +Agregar.

En Agregar el vínculo de red virtual, escriba o seleccione la siguiente información:

Configuración Valor Vínculo de red virtual Nombre del vínculo de red virtual Escriba link-to-vnet-firewall. Suscripción Seleccione su suscripción. Virtual network Seleccione vnet-firewall (test-rg). Configuración Deje el valor predeterminado de desactivado para Habilitar el registro automático. Seleccione Aceptar.

Creación de una ruta entre vnet-1 y vnet-private-endpoint

No existe un vínculo de red entre vnet-1 y vnet-private-endpoint. Debe crear una ruta para permitir que el tráfico fluya entre las redes virtuales a través de Azure Firewall.

La ruta envía el tráfico desde vnet-1 al espacio de direcciones de la red virtual vnet-private-endpoint, a través de Azure Firewall.

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Tablas de rutas. Seleccione Tablas de rutas en los resultados de la búsqueda.

Seleccione + Create (+ Crear).

En Crear tabla de rutas, en la pestaña Conceptos básicos, escriba o seleccione la siguiente información:

Configuración Valor Detalles del proyecto Suscripción Selecciona tu suscripción. Resource group Seleccione test-rg. Detalles de instancia Region Seleccione Este de EE. UU. 2. Nombre Escriba vnet-1-to-vnet-firewall. Propagar las rutas de la puerta de enlace Deje el valor predeterminado de Sí. Seleccione Revisar + crear.

Seleccione Crear.

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Tablas de rutas. Seleccione Tablas de rutas en los resultados de la búsqueda.

Seleccione vnet-1-to-vnet-firewall.

En Configuración, seleccione Rutas.

Seleccione +Agregar.

En Agregar ruta, escriba o seleccione la información siguiente:

Configuración Value Nombre de ruta Escriba subnet-1-to-subnet-private-endpoint. Tipo de destino Seleccione Direcciones IP. Intervalos de direcciones IP de destino y CIDR Escriba 10.1.0.0/16. Tipo de próximo salto Seleccione Aplicación virtual. Siguiente dirección de salto Escriba 10.2.1.4. Seleccione Agregar.

En Configuración, seleccione Subredes.

Seleccione + Asociar.

En Asociar subred, escriba o seleccione la información siguiente:

Configuración Value Virtual network Seleccione vnet-1(test-rg). Subnet Seleccione subnet-1. Seleccione Aceptar.

Configuración de una regla de aplicación en Azure Firewall

Cree una regla de aplicación para permitir la comunicación desde vnet-1 al punto final privado del servidor Azure SQL nombre-servidor.base-de-datos.windows.net. Sustituya nombre-servidor por el nombre de su servidor Azure SQL.

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Firewall. Seleccione Directivas de firewall en los resultados de la búsqueda.

En Directivas de firewall, seleccione firewall-policy.

En Configuración, seleccione Reglas de aplicación.

Seleccione + Agregar una colección de reglas.

En Agregar una colección de reglas, escriba o seleccione la siguiente información:

Configuración Value Nombre Escriba rule-collection-sql. Tipo de colección de reglas Deje la selección de Aplicación. Priority Escriba 100. Acción de colección de reglas seleccione Permitir. Grupo de colección de reglas Deje el valor predeterminado en DefaultApplicationRuleCollectionGroup. Reglas Regla 1 Nombre Escriba SQLPrivateEndpoint. Tipo de origen Seleccione Dirección IP. Origen Escriba 10.0.0.0/16 Protocolo Escriba mssql:1433 Tipo de destino Seleccione FQDN. Destino Introduzca nombre-servidor.base-de-datos.windows.net. Seleccione Agregar.

Probar la conexión a Azure SQL desde la máquina virtual

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Máquina virtual. En los resultados de la búsqueda, selecciona Máquinas virtuales.

Seleccione vm-1.

En Operaciones, seleccione Bastion.

Escriba el nombre de usuario y la contraseña para la máquina virtual.

Seleccione Conectar.

Para comprobar la resolución de nombres del punto de conexión privado, escriba el siguiente comando en la ventana del terminal:

nslookup server-name.database.windows.netRecibirá un mensaje parecido al texto siguiente. La dirección IP devuelta es la dirección IP privada del punto de conexión privado.

Server: 127.0.0.53 Address: 127.0.0.53#53 Non-authoritative answer: sql-server-8675.database.windows.netcanonical name = sql-server-8675.privatelink.database.windows.net. Name:sql-server-8675.privatelink.database.windows.net Address: 10.1.0.4Instale las herramientas de línea de comandos de SQL Server desde Instalación de las herramientas de línea de comandos de SQL Server sqlcmd y bcp en Linux. Continúe con los pasos siguientes una vez completada la instalación.

Use los siguientes comandos para conectarse al servidor SQL Server que creó en los pasos anteriores.

Reemplace <server-admin> por el nombre de usuario del administrador que escribió durante la creación de SQL Server.

Reemplace <admin-password> por la contraseña de administrador que escribió durante la creación de SQL Server.

Reemplace el nombre del servidor por el nombre de su servidor SQL.

sqlcmd -S server-name.database.windows.net -U '<server-admin>' -P '<admin-password>'Se muestra un símbolo del sistema SQL al iniciar sesión correctamente. Escriba salir para salir de la herramienta sqlcmd.

Validar el tráfico en registros de Azure Firewall

En el cuadro de búsqueda situado en la parte superior del portal, escriba Log Analytics. Seleccione Log Analytics en los resultados de la búsqueda.

Seleccione el área de trabajo de Log Analytics. En este ejemplo, el área de trabajo se denomina log-analytics-workspace.

En la configuración General, seleccione Registros.

En el ejemplo Consultas, vaya al cuadro de búsqueda y escriba Regla de aplicación. En los resultados devueltos en Red, seleccione el botón Ejecutar para datos de registro de reglas de aplicación.

En el resultado de la consulta de registro, compruebe que server-name.database.windows.net aparece en FQDN y que SQLPrivateEndpoint aparece en Regla.

Cuando termine de usar los recursos que creó, puede eliminar el grupo de recursos y todos sus recursos.

En Azure Portal, busque y seleccione Grupos de recursos.

En la página Grupos de recursos, seleccione el grupo de recursos test-rg.

En la página test-rg, elija Eliminar grupo de recursos.

Escriba test-rg en Introducir nombre del grupo de recursos para confirmar la eliminación y, luego, seleccione Eliminar.

Pasos siguientes

Pase al siguiente artículo para aprender a usar un punto de conexión privado con Azure Private Resolver: