Inspeccionar y analizar archivos de captura de paquetes de Network Watcher

Mediante la característica de captura de paquetes de Azure Network Watcher, puede iniciar y administrar sesiones de captura en las máquinas virtuales (VM) de Azure y los conjuntos de escalado de máquinas virtuales:

- Desde Azure Portal, PowerShell y la CLI de Azure.

- Mediante programación a través del SDK y la API de REST.

Con la captura de paquetes puede abordar escenarios en los que se requieren datos de nivel de paquete y poder leer la información en un formato fácil de usar. Con las herramientas disponibles gratuitamente para inspeccionar los datos, puede examinar las comunicaciones enviadas a y desde las máquinas virtuales o conjuntos de escalado para obtener datos detallados sobre el tráfico de red. Algunos ejemplos de uso de datos de captura de paquetes son: investigación de los problemas de la red o de las aplicaciones, detección del uso incorrecto de la red y de los intentos de intrusión o mantenimiento del cumplimiento normativo.

En este artículo, aprenderá a usar una herramienta de código abierto popular para abrir un archivo de captura de paquetes proporcionado por Network Watcher. También aprenderá a calcular la latencia de una conexión, identificar el tráfico anómalo y examinar las estadísticas de red.

Requisitos previos

Un archivo de captura de paquetes creado mediante Network Watcher. Para obtener más información, consulte Administrar capturas de paquetes para máquinas virtuales mediante Azure Portal.

Wireshark. Para obtener más información, consulte el sitio web de Wireshark.

Calcular la latencia de red

En este escenario, aprenderá cómo ver el tiempo de ida y vuelta (RTT) inicial de una conversación de Protocolo de control de transmisión (TCP) que se produce entre dos puntos de conexión.

Cuando se establece una conexión TCP, los primeros tres paquetes enviados en la conexión siguen un patrón denominado protocolo de enlace de tres vías. Mediante el examen de los dos primeros paquetes enviados en este protocolo de enlace, una solicitud inicial del cliente y una respuesta del servidor, es posible calcular la latencia. Esta latencia es el RTT. Para obtener más información sobre el protocolo TCP y el protocolo de enlace triple, consulte Explicación del protocolo de enlace triple a través de TCP/IP.

Inicie WireShark.

Cargue el archivo .cap desde la sesión de captura de paquetes.

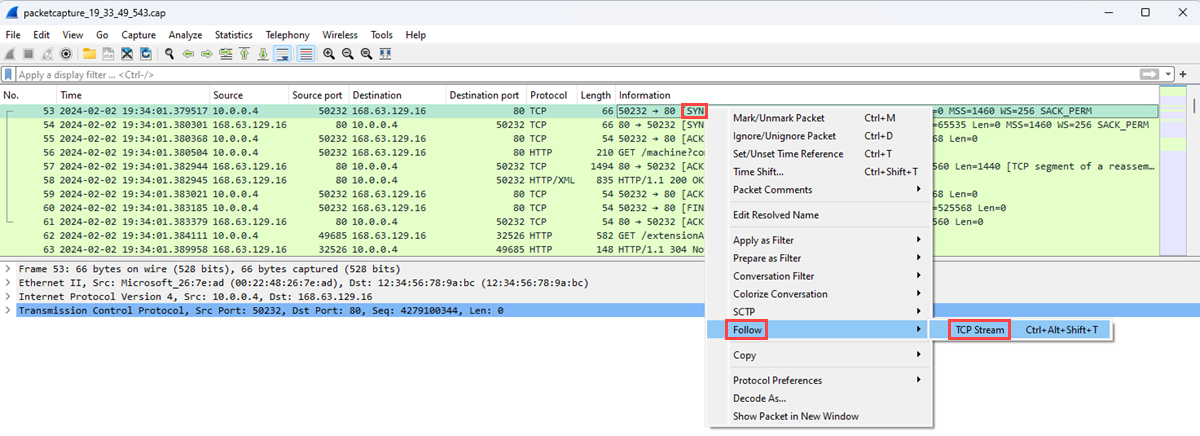

Seleccione un paquete [SYN] en la captura. Este paquete es el primer paquete enviado por el cliente para iniciar una conexión TCP.

Haga clic con el botón derecho en el paquete, seleccione Seguir y, a continuación, seleccione Flujo TCP.

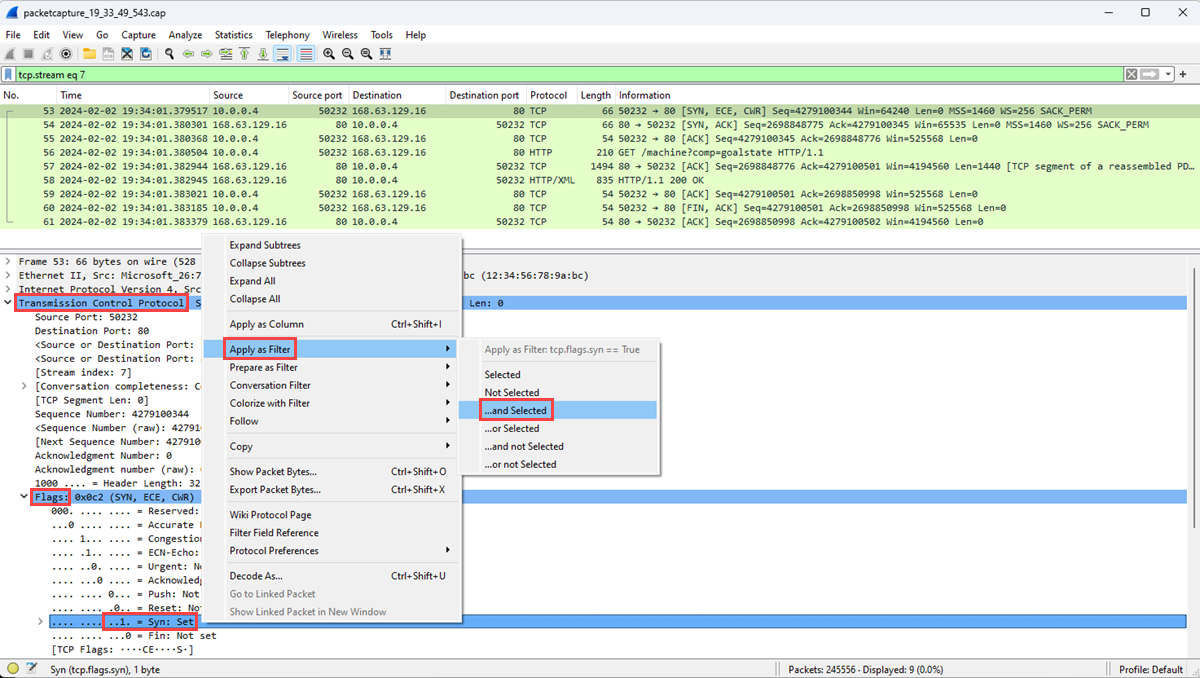

Expanda la sección Protocolo de control de transmisión del paquete [SYN] y, a continuación, la sección Marcas.

Confirme que el bit Syn está establecido en 1 y, a continuación, haga clic con el botón derecho en él.

Seleccione Aplicar como filtro y, a continuación, seleccione ... y seleccionado para mostrar los paquetes con el bit Syn establecido en 1 dentro del flujo TCP.

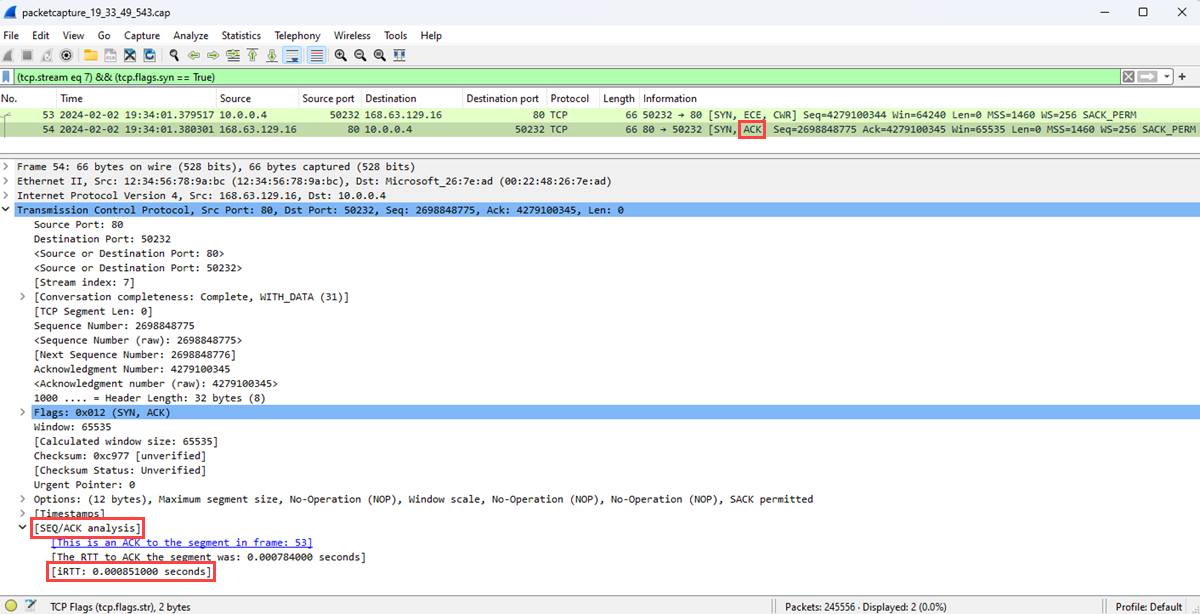

Los dos primeros paquetes implicados en el protocolo de enlace TCP son los paquetes [SYN] y [SYN, ACK]. No necesita el último paquete del protocolo de enlace, que es el paquete [ACK]. El cliente envía el paquete [SYN]. Una vez que el servidor recibe el paquete [SYN], envía el paquete [ACK] como confirmación de la recepción del paquete [SYN] del cliente.

Seleccione el paquete [SCK].

Expanda la sección análisis SEQ/ACK para mostrar el RTT inicial en segundos.

Búsqueda de protocolos no deseados

Puede tener muchas aplicaciones que se ejecutan en una máquina virtual de Azure. Muchas de estas aplicaciones se comunican a través de la red, a veces sin su permiso explícito. Mediante la captura de paquetes para registrar la comunicación de red, puede investigar cómo se comunican las aplicaciones a través de la red. La investigación le ayuda a identificar y solucionar los posibles problemas.

En este ejemplo, aprenderá a analizar una captura de paquetes para buscar protocolos no deseados que podrían indicar una comunicación no autorizada desde una aplicación que se ejecuta en la máquina virtual.

Abra Wireshark.

Cargue el archivo .cap desde la sesión de captura de paquetes.

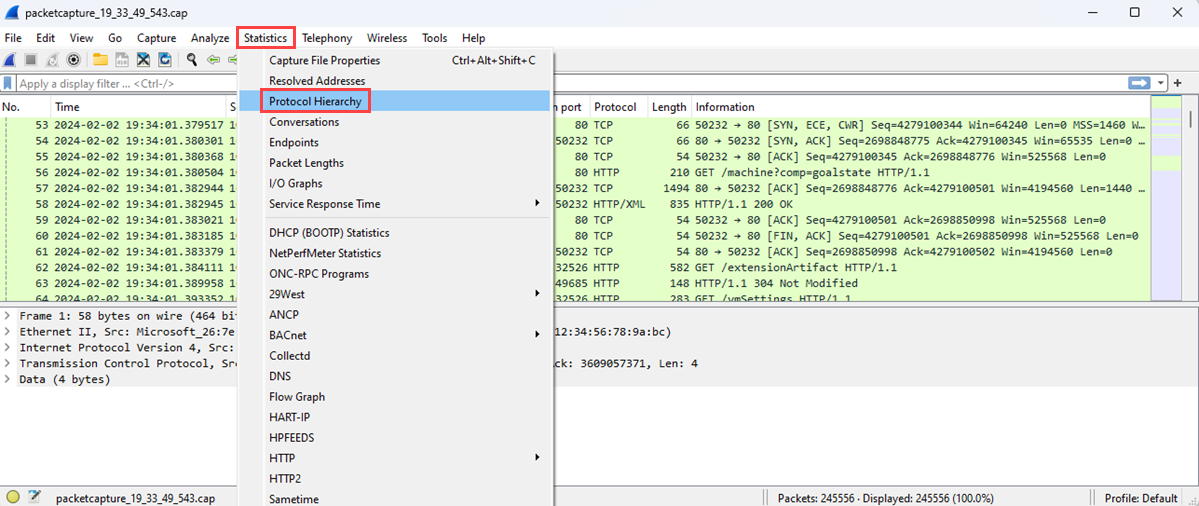

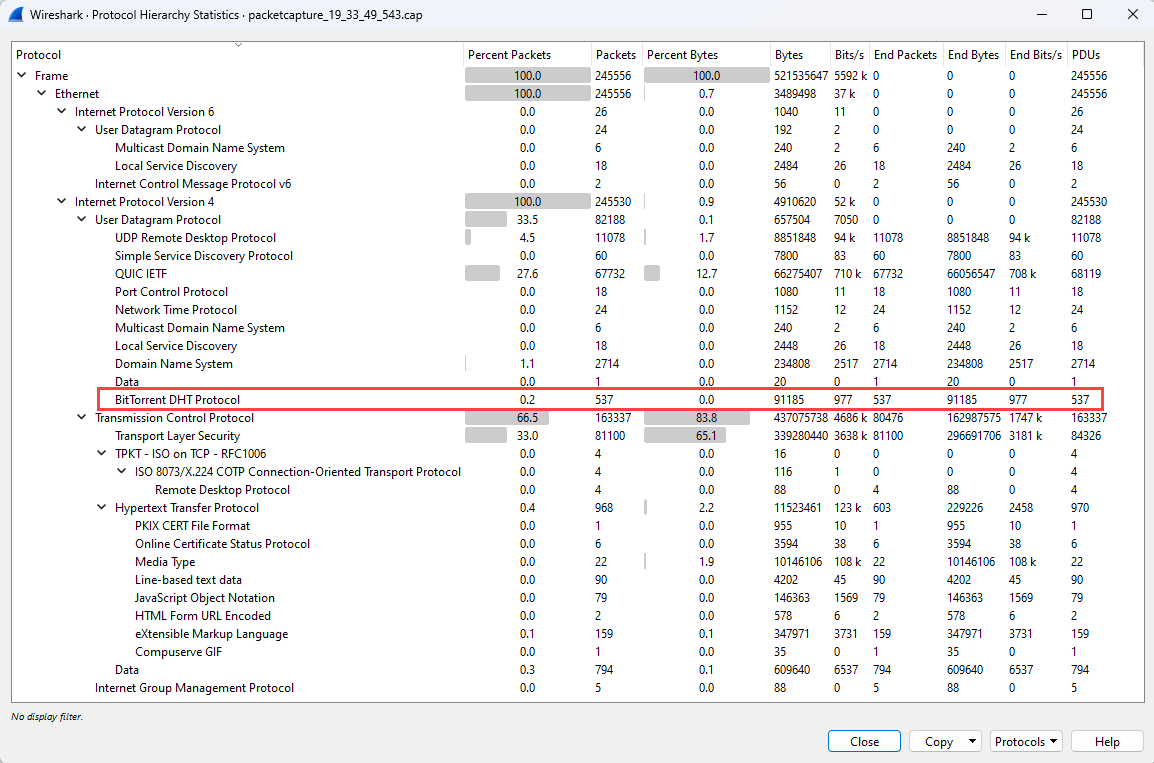

En el menú Estadísticas, seleccione Jerarquía de protocolos.

La ventana Estadísticas de jerarquía de protocolos enumera todos los protocolos que estaban en uso durante la sesión de captura y el número de paquetes transmitidos y recibidos para cada protocolo. Esta vista es útil para buscar el tráfico de red no deseado en las máquinas virtuales o la red.

En este ejemplo se muestra el tráfico del protocolo BitTorrent, que se usa para el uso compartido de archivos de punto a punto. Como administrador, si no espera ver el tráfico de BitTorrent en esta máquina virtual, puede:

- Quitar el software punto a punto que está instalado en esta máquina virtual.

- Bloquear el tráfico mediante un grupo de seguridad de red o un firewall.

Buscar destinos y puertos

Comprender los tipos de tráfico, los puntos de conexión y los puertos para la comunicación es importante al supervisar las aplicaciones y los recursos en la red y solucionar los problemas asociados. Mediante el análisis de un archivo de captura de paquetes, puede aprender los destinos principales con los que se comunica la máquina virtual y los puertos que se usaron.

Inicie WireShark.

Cargue el archivo .cap desde la sesión de captura de paquetes.

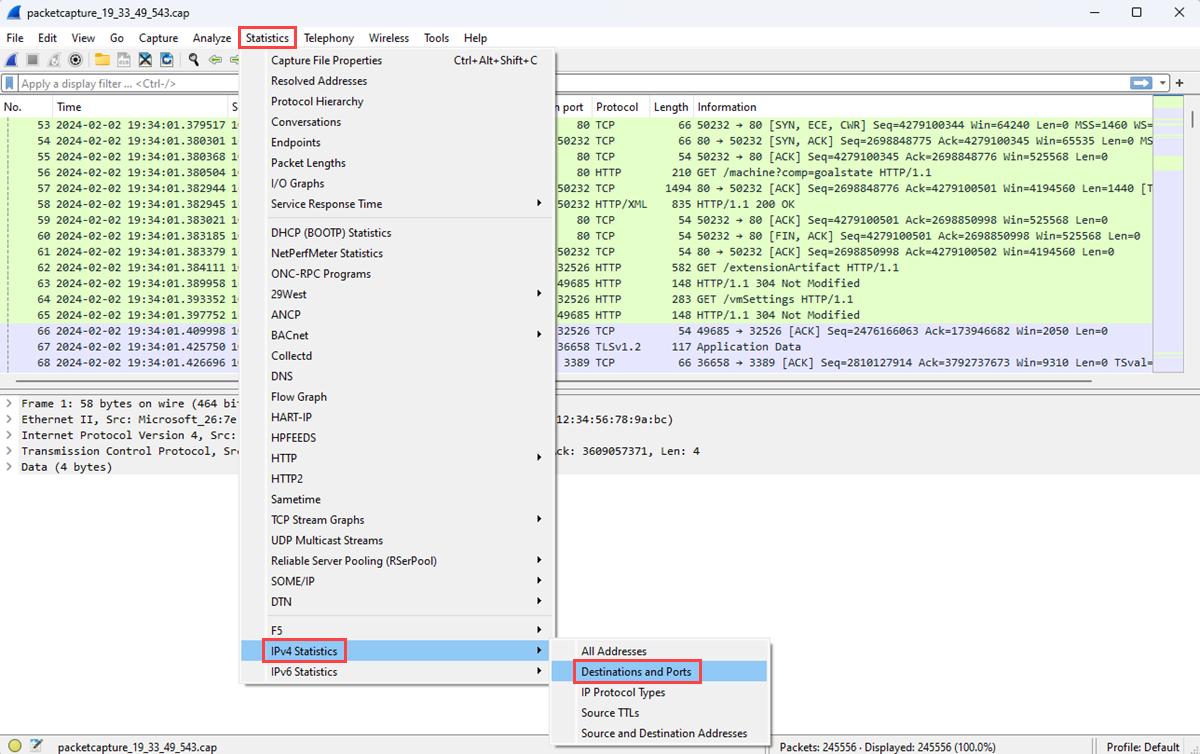

En el menú Estadísticas, seleccione Estadísticas IPv4 y, después, Destinos y puertos.

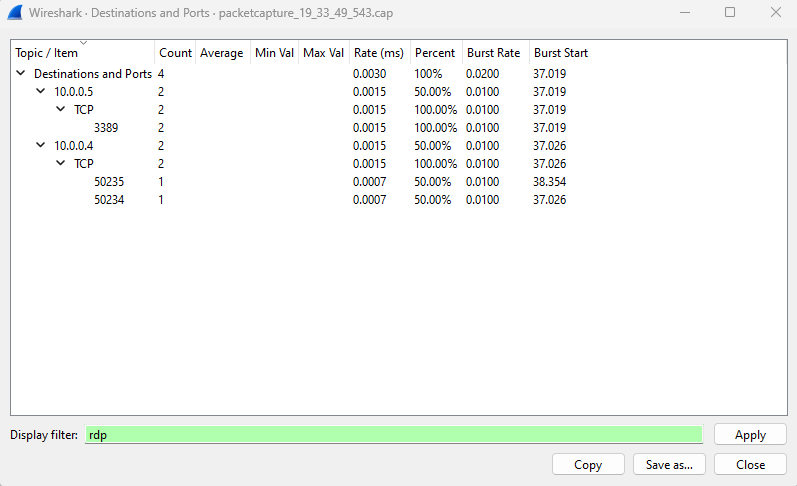

En la ventana Destinos y puertos se enumeran los principales destinos y puertos con los que se comunica la máquina virtual durante la sesión de captura. Solo se muestra la comunicación con un protocolo específico mediante un filtro. Por ejemplo, puede ver si alguna comunicación usa el Protocolo de escritorio remoto (RDP) escribiendo rdp en el cuadro Mostrar filtro.

Del mismo modo, puede filtrar por otros protocolos que le interesen.

Paso siguiente

Para obtener información sobre las otras herramientas de diagnóstico de red de Network Watcher, consulte: