Uso de IP de salida deterministas

En esta guía, aprenderá a activar la compatibilidad con IP de salida determinista que usa Azure Managed Grafana para comunicarse con orígenes de datos, deshabilitar el acceso público y configurar una regla de firewall para permitir solicitudes entrantes desde el área de trabajo de Grafana.

Nota:

La característica direcciones IP de salida deterministas solo es accesible para los clientes con un plan Estándar. Para obtener más información sobre los planes, vaya a planes de precios.

Requisitos previos

- Una cuenta de Azure con una suscripción activa. Cree una cuenta gratuita.

- Origen de datos. Por ejemplo, una base de datos de Azure Data Explorer.

Habilitación de direcciones IP de salida deterministas

La compatibilidad con direcciones IP de salida deterministas está deshabilitada de forma predeterminada en Azure Managed Grafana. Puede habilitar esta característica durante la creación del área de trabajo o activarla en un área de trabajo existente.

Creación de un área de trabajo de Azure Managed Grafana con direcciones IP de salida deterministas habilitadas

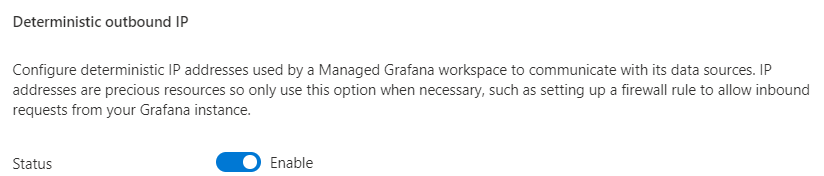

Al crear un área de trabajo, seleccione el plan de precios Estándar y, a continuación, en la pestaña Avanzado, establezca IP de salida determinista en Habilitar.

Para más información sobre cómo crear un área de trabajo, ir a Inicio rápido: Creación de un área de trabajo de Azure Managed Grafana.

Activación de direcciones IP de salida deterministas en un área de trabajo de Azure Managed Grafana existente

En Azure Portal, en Configuración seleccione Configuracióny, después, en Configuración general>IP de salida determinista, seleccione Habilitar.

Seleccione Guardar para confirmar la activación de direcciones IP de salida deterministas.

Seleccione Actualizar para mostrar la lista de direcciones IP en Dirección IP estática.

Deshabilitar el acceso público a un origen de datos y permitir direcciones IP de Azure Managed Grafana

En este ejemplo se muestra cómo deshabilitar el acceso público a Azure Data Explorer y configurar puntos de conexión privados. Este proceso es similar al de otros orígenes de datos de Azure.

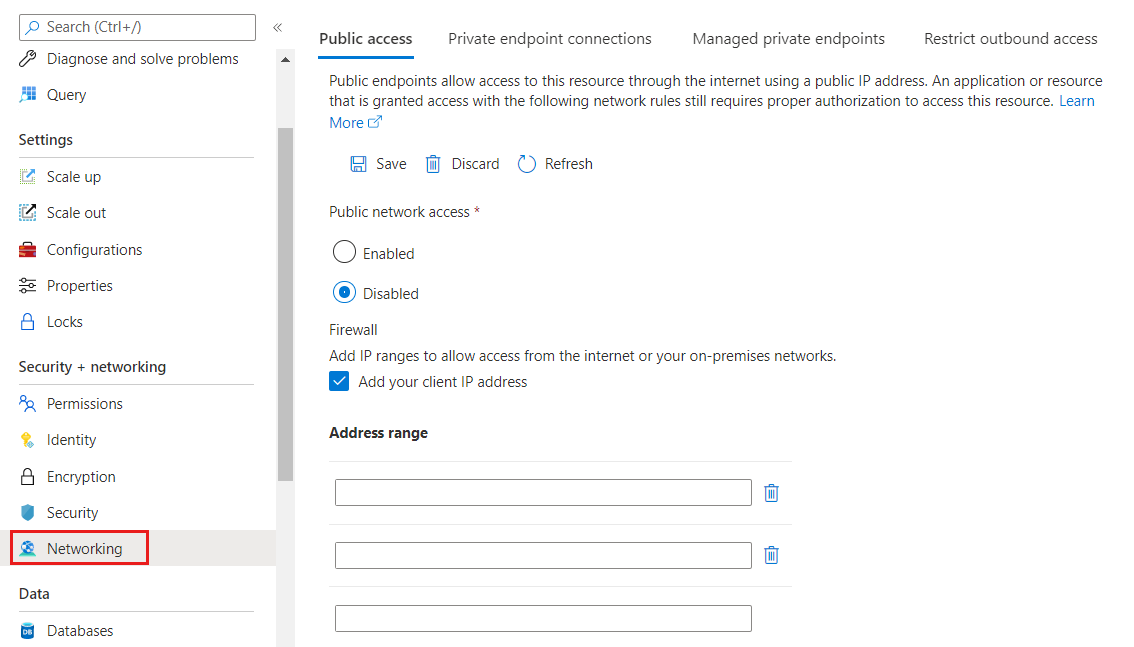

Abra un clúster de Azure Data Explorer en Azure Portal y, en Configuración, seleccione Redes.

En la pestaña Acceso público, seleccione Deshabilitado para deshabilitar el acceso público al origen de datos.

En Firewall, active la casilla Agregar la dirección IP del cliente y, en Intervalo de direcciones, escriba las direcciones IP que se encuentran en el área de trabajo de Azure Managed Grafana.

Seleccione Guardar para terminar de agregar las direcciones IP de salida de Azure Managed Grafana a la lista de permitidos.

Tiene acceso limitado al origen de datos deshabilitando el acceso público, activando un firewall y permitiendo el acceso desde direcciones IP de Azure Managed Grafana.

Comprobación del acceso al origen de datos

Compruebe si el punto de conexión de Azure Managed Grafana todavía puede acceder al origen de datos.

En Azure Portal, vaya a la páginaInformación generaldel área de trabajo y seleccione la dirección URL de Punto de conexión.

Vaya a Configuración > Origen de datos > origen de datos de Azure Data Explorer > Configuración y, en la parte inferior de la página, seleccione Guardar y probar:

- Si se muestra el mensaje "Success", Azure Managed Grafana puede acceder al origen de datos.

- Si se muestra el siguiente mensaje de error, Azure Managed Grafana no puede acceder al origen de datos:

Post "https://<Azure-Data-Explorer-URI>/v1/rest/query": dial tcp ...: i/o timeout. Asegúrese de que ha escrito correctamente las direcciones IP en la lista de permitidos del firewall del origen de datos.