Conexión de un plan de laboratorio a una red virtual con redes avanzadas

Importante

Azure Lab Services se retirará el 28 de junio de 2027. Para más información, consulte la guía de retirada.

En este artículo se describe cómo conectar un plan de laboratorio a una red virtual con redes avanzadas de Azure Lab Services. Con las redes avanzadas, tiene más control sobre la configuración de red virtual de los laboratorios. Por ejemplo, para conectarse a recursos locales, como servidores de licencias, o para usar rutas definidas por el usuario (UDR). Obtenga más información sobre los escenarios y topologías de red admitidos para redes avanzadas.

Las redes avanzadas para planes de laboratorio reemplazan emparejamiento de red virtual de Azure Lab Services que se usa con cuentas de laboratorio.

Siga estos pasos para configurar las redes avanzadas para el plan de laboratorio:

- Delegue la subred de red virtual a los planes de laboratorio de Azure Lab Services. La delegación permite a Azure Lab Services crear la plantilla de laboratorio y las máquinas virtuales de laboratorio en la red virtual.

- Configure el grupo de seguridad de red para permitir el tráfico RDP o SSH entrante a la máquina virtual de plantilla de laboratorio y a las máquinas virtuales de laboratorio.

- Cree un plan de laboratorio con redes avanzadas para asociarlo a la subred de red virtual.

- (Opcional) Configure la red virtual.

Las redes avanzadas solo se pueden habilitar al crear un plan de laboratorio. Las redes avanzadas no son una configuración que se puede actualizar más adelante.

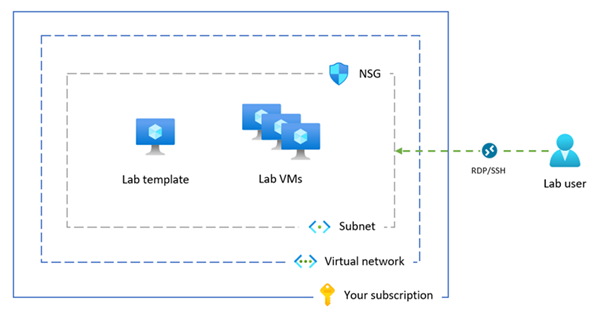

En el diagrama siguiente se muestra información general sobre la configuración avanzada de redes de Azure Lab Services. A la plantilla de laboratorio y a las máquinas virtuales de laboratorio se les asigna una dirección IP en la subred y el grupo de seguridad de red permite a los usuarios del laboratorio conectarse a las máquinas virtuales del laboratorio mediante RDP o SSH.

Nota:

Si su organización necesita realizar el filtrado de contenido, por ejemplo, para el cumplimiento de la Ley de Protección de Internet (CIPA) de niños, deberá usar software de terceros. Para obtener más información, lea las instrucciones sobre el filtrado de contenido en los escenarios de red admitidos.

Requisitos previos

- Una cuenta de Azure con una suscripción activa. Cree una cuenta gratuita.

- La cuenta de Azure tiene el rol de Colaborador de red, o un elemento primario de este rol, en la red virtual.

- Una red virtual de Azure y una subred en la misma región de Azure que donde se crea el plan de laboratorio. Aprenda a crear una red virtual y subred.

- La subred tiene suficientes direcciones IP libres para las máquinas virtuales de plantilla y las máquinas virtuales de laboratorio para todos los laboratorios (cada laboratorio usa 512 direcciones IP) en el plan de laboratorio.

1. Delegar la subred de red virtual

Para usar la subred de red virtual para redes avanzadas en Azure Lab Services, debe delegar la subred a los planes de laboratorio de Azure Lab Services. La delegación de subred proporciona permisos explícitos a Azure Lab Services para crear recursos específicos del servicio, como máquinas virtuales de laboratorio, en la subred.

Solo puede delegar un plan de laboratorio a la vez para su uso con una subred.

Siga estos pasos para delegar la subred para su uso con un plan de laboratorio:

Inicie sesión en Azure Portal.

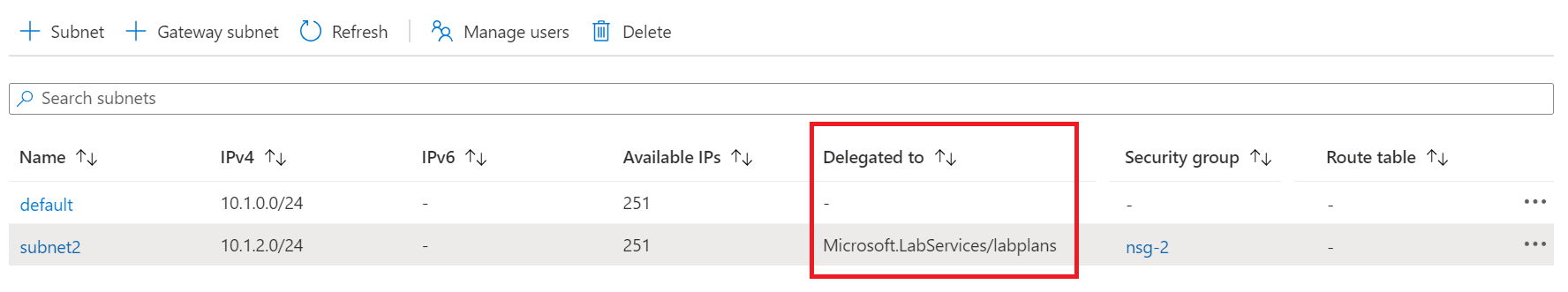

Vaya a la red virtual y seleccione Subredes.

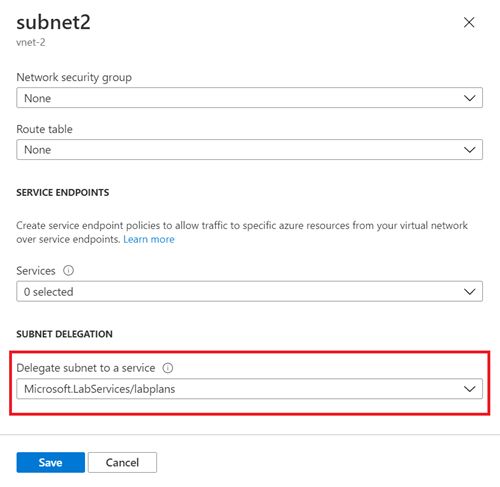

Seleccione una subred dedicada que quiera delegar en Azure Lab Services.

Importante

La subred que usa para Azure Lab Services aún no debe usarse para una puerta de enlace de red virtual o Azure Bastion.

En Delegar subred en un servicio, seleccione Microsoft.LabServices/labplansy, a continuación, seleccione Guardar.

Compruebe que Microsoft.LabServices/labplans aparece en la columna Delegado para la subred.

2. Configuración de un grupo de seguridad de red

Al conectar el plan de laboratorio a una red virtual, debe configurar un grupo de seguridad de red (NSG) para permitir el tráfico RDP/SSH entrante desde el equipo del usuario a la máquina virtual de plantilla y a las máquinas virtuales del laboratorio. Un grupo de seguridad de red contiene reglas de control de acceso que permitan o denieguen el tráfico según la dirección del tráfico, el protocolo, la dirección de origen y el puerto, y la dirección de destino y el puerto.

Las reglas de un grupo de seguridad de red pueden cambiarse en cualquier momento; los cambios se aplican a todas las instancias asociadas. Los cambios del grupo de seguridad de red pueden tardar hasta 10 minutos en ser efectivos.

Importante

Si no configura un grupo de seguridad de red, no podrá acceder a la máquina virtual de plantilla de laboratorio ni a las máquinas virtuales de laboratorio a través de RDP o SSH.

La configuración del grupo de seguridad de red para redes avanzadas consta de dos pasos:

- Creación de un grupo de seguridad de red que permita el tráfico RDP/SSH

- Asociación del grupo de seguridad de red a la subred de red virtual

Puede usar un grupo de seguridad de red para controlar el tráfico a una o más máquinas virtuales, instancias de rol, adaptadores de red o subredes de su red virtual. Un grupo de seguridad de red contiene reglas de control de acceso que permitan o denieguen el tráfico según la dirección del tráfico, el protocolo, la dirección de origen y el puerto, y la dirección de destino y el puerto. Las reglas de un grupo de seguridad de red pueden cambiarse en cualquier momento; los cambios se aplican a todas las instancias asociadas.

Para obtener más información sobre NSG, visite ¿Qué es un NSG.

Puede usar un grupo de seguridad de red para controlar el tráfico a una o más máquinas virtuales, instancias de rol, adaptadores de red o subredes de su red virtual. Un grupo de seguridad de red contiene reglas de control de acceso que permitan o denieguen el tráfico según la dirección del tráfico, el protocolo, la dirección de origen y el puerto, y la dirección de destino y el puerto. Las reglas de un grupo de seguridad de red pueden cambiarse en cualquier momento; los cambios se aplican a todas las instancias asociadas.

Para obtener más información sobre NSG, visite ¿Qué es un NSG.

Creación de un grupo de seguridad de red para permitir el tráfico

Siga estos pasos para crear un grupo de seguridad de red y permitir el tráfico RDP o SSH entrante:

Si aún no tiene un grupo de seguridad de red, siga estos pasos para crear un grupo de seguridad de red (NSG).

Asegúrese de crear el grupo de seguridad de red en la misma región de Azure que la red virtual y el plan de laboratorio.

Cree una regla de seguridad de entrada para permitir el tráfico RDP y SSH.

Vaya al grupo de seguridad de red en Azure Portal.

Seleccione Reglas de seguridad de entrada y, luego, seleccione + Agregar.

Escriba los detalles de la nueva regla de seguridad de entrada:

Configuración Valor Origen Seleccione Cualquiera. Intervalos de puertos de origen Escriba *. Destino Seleccione Direcciones IP. Intervalos de direcciones IP de destino y CIDR Seleccione el intervalo de la subred de la red virtual. Servicio seleccione Personalizada. Intervalos de puertos de destino Escriba 22, 3389. El puerto 22 es para el protocolo Secure Shell (SSH). El puerto 3389 es para el Protocolo de escritorio remoto (RDP). Protocolo Seleccione Cualquiera. Action seleccione Permitir. Prioridad Escriba 1000. La prioridad debe ser mayor que otras reglas de Denegar para RDP o SSH. Nombre Escriba AllowRdpSshForLabs. Seleccione Agregar para agregar la regla de seguridad de entrada al grupo de seguridad de red.

Asociación de la subred con el grupo de seguridad de red

A continuación, asocie el grupo de seguridad de red a la subred de red virtual para aplicar las reglas de tráfico al tráfico de red virtual.

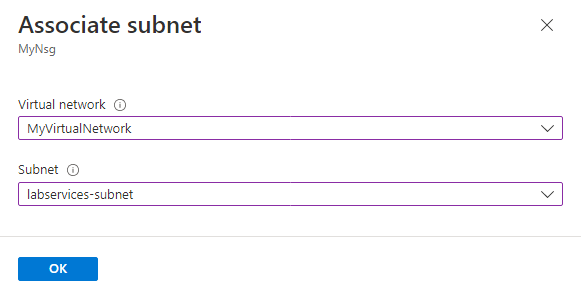

Vaya al grupo de seguridad de red y seleccione Subredes.

Seleccione + Asociar en la barra de menús superior.

En Red virtual, seleccione la red virtual.

En Subred, seleccione la subred de la red virtual.

Seleccione Aceptar para asociar la subred de red virtual al grupo de seguridad de red.

3. Creación de un plan de laboratorio con redes avanzadas

Ahora que ha configurado la subred y el grupo de seguridad de red, puede crear el plan de laboratorio con redes avanzadas. Al crear un nuevo laboratorio en el plan de laboratorio, Azure Lab Services crea la plantilla de laboratorio y las máquinas virtuales de laboratorio en la subred de red virtual.

Importante

Debe configurar redes avanzadas al crear un plan de laboratorio. No se pueden habilitar redes avanzadas en una fase posterior.

Para crear un plan de laboratorio con redes avanzadas en Azure Portal:

Inicie sesión en Azure Portal.

Seleccione Crear un recurso en la esquina superior izquierda de Azure Portal y busque plan de laboratorio.

Escriba la información en la pestaña Aspectos básicos de la página Crear un plan de laboratorio.

Para más información, vea Creación de un plan de laboratorio con Azure Lab Services.

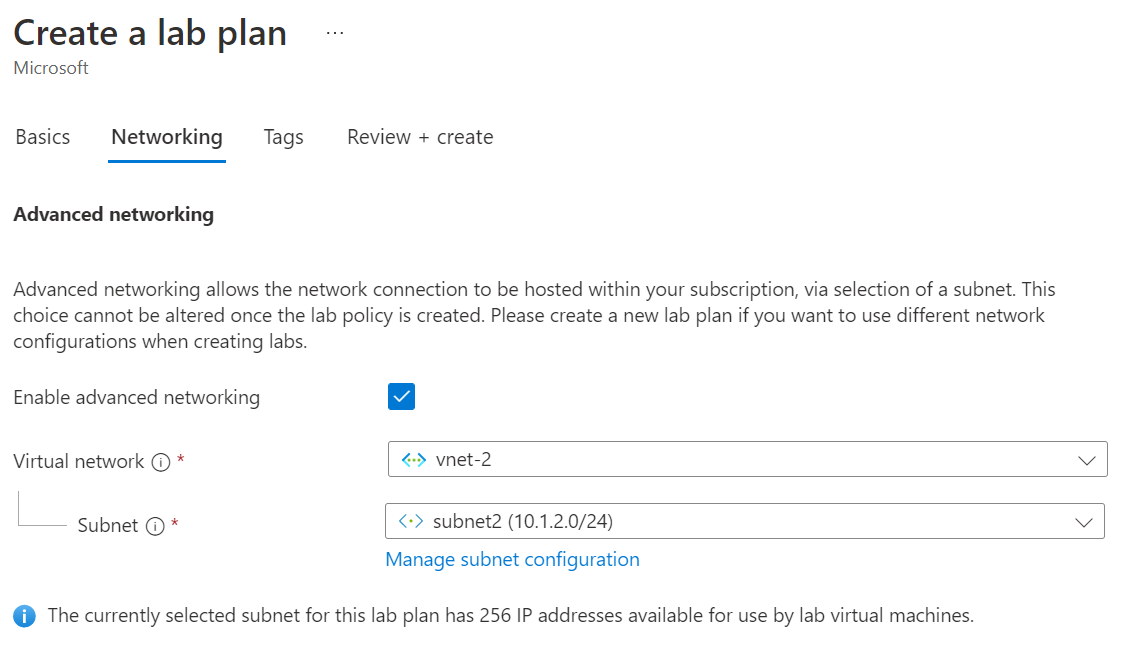

En la pestaña Redes, seleccione Habilitar redes avanzadas para configurar la subred de red virtual.

En Red virtual, seleccione la red virtual. En Subred, seleccione la subred de la red virtual.

Si la red virtual no aparece en la lista, compruebe que el plan de laboratorio está en la misma región de Azure que la red virtual, que ha delegado la subred a Azure Lab Services, y que la cuenta de Azure tiene los permisos necesarios.

Seleccione Revisar y crear para crear el plan de laboratorio con redes avanzadas.

Los usuarios del laboratorio y los administradores de laboratorio ahora pueden conectarse a sus máquinas virtuales de laboratorio o a una máquina virtual de plantilla de laboratorio mediante RDP o SSH.

Al crear un laboratorio, todas las máquinas virtuales se crean en la red virtual y se les asigna una dirección IP dentro del intervalo de subredes.

4. (Opcional) Actualización de las opciones de configuración de red

Se recomienda usar las opciones de configuración predeterminadas para la red virtual y la subred cuando use redes avanzadas en Azure Lab Services.

Para escenarios de red específicos, es posible que tenga que actualizar la configuración de red. Obtenga más información sobre las arquitecturas y topologías de red admitidas en Azure Lab Services y la configuración de red correspondiente.

Puede modificar la configuración de red virtual después de crear el plan de laboratorio con redes avanzadas. Sin embargo, al cambiar la configuración de DNS en la red virtual, debe reiniciar las máquinas virtuales de laboratorio en ejecución. Si las máquinas virtuales del laboratorio se detienen, recibirán automáticamente la configuración de DNS actualizada cuando se inicien.

Precaución

No se admiten los siguientes cambios de configuración de red después de configurar redes avanzadas:

- Elimine la red virtual o subred asociada al plan de laboratorio. Esto hace que los laboratorios dejen de funcionar.

- Cambie el intervalo de direcciones de subred cuando haya máquinas virtuales creadas (VM de plantilla o máquinas virtuales de laboratorio).

- Cambie la etiqueta DNS en la dirección IP pública. Esto hace que el botón Conectar para las máquinas virtuales de laboratorio deje de funcionar.

- Cambie la configuración de IP de front-end en el equilibrador de carga de Azure. Esto hace que el botón Conectar para las máquinas virtuales de laboratorio deje de funcionar.

- Cambie el FQDN en la dirección IP pública.

- Use una tabla de rutas con una ruta predeterminada para la subred (tunelización forzada). Esto hace que los usuarios pierdan la conectividad a su laboratorio.

- No se admite el uso de Azure Firewall o Azure Bastion.