Integrar Azure Key Vault con Azure Policy

Azure Policy es una herramienta de gobernanza que ofrece a los usuarios la posibilidad de auditar y administrar su entorno de Azure a escala, permitiéndoles colocar límites de protección en los recursos Azure para garantizar que cumplen las reglas de directiva asignadas. Permite a los usuarios realizar tareas de auditoría, aplicación en tiempo real y corrección de su entorno de Azure. Los resultados de las auditorías realizadas por la directiva están disponibles para los usuarios en un panel de cumplimiento, donde pueden ver un desglose de qué recursos y componentes cumplen y cuáles no. Para obtener más información, consulte la Información general del servicio Azure Policy.

Escenarios de uso de ejemplo:

- Quiere mejorar la postura de seguridad de su empresa mediante la implementación de requisitos en torno a los tamaños de clave mínimos y los períodos de validez máximos de los certificados de los almacenes de claves de su empresa, pero no sabe cuáles equipos serán compatibles y cuáles no.

- Actualmente no tiene ninguna solución para realizar una auditoría en toda la organización o lleva a cabo auditorías manuales del entorno pidiendo a los equipos individuales de su organización que informen de su cumplimiento. Busca una manera de automatizar esta tarea, realizar auditorías en tiempo real y garantizar la precisión de la auditoría.

- Quiere aplicar las directivas de seguridad de la empresa y evitar que los usuarios creen certificados autofirmados, pero no dispone de una forma automatizada de bloquear su creación.

- Quiere relajar algunos requisitos para los equipos de pruebas, pero desea mantener controles estrechos en el entorno de producción. Necesita una manera automatizada y sencilla de separar la aplicación de los recursos.

- Quiere asegurarse de que puede revertir la aplicación de nuevas directivas en caso de que se produzca un problema en el sitio activo. Necesita una solución de un solo clic para desactivar la aplicación de la directiva.

- Se basa en una solución de terceros para la auditoría de su entorno y desea usar una oferta interna de Microsoft.

Tipos de instrucciones y efectos de directivas

Al aplicar una directiva, puede determinar su efecto sobre la evaluación resultante. Cada definición de directiva le permite elegir uno de entre varios efectos. Por lo tanto, la aplicación de directivas puede comportarse de forma diferente en función del tipo de operación que esté evaluando. En general, entre los efectos de las directivas que se integran con Key Vault se incluyen:

Audit: cuando el efecto de una directiva se establece en

Audit, la directiva no producirá ningún cambio importante en el entorno. Solo le avisará de los componentes, como los certificados que no cumplan las definiciones de directiva dentro de un ámbito especificado, marcando estos componentes como no conformes en el panel de cumplimiento de directivas. La auditoría es predeterminada si no se selecciona ningún efecto de directiva.Denegar: cuando el efecto de una directiva se establece en

Deny, la directiva bloquea la creación de nuevos componentes (como certificados) y bloquea nuevas versiones de componentes existentes que no cumplen con la definición de la directiva. Los recursos existentes no conformes dentro de un almacén de claves no se ven afectados. Las capacidades de ' auditoría ' seguirán funcionando.Disabled: cuando el efecto de una directiva se establece en

Disabled, la directiva se seguirá evaluando, pero su aplicación no surtirá efecto, cumpliéndose así la condición del efectoDisabled. Esto resulta útil para deshabilitar la directiva para una condición específica en lugar de todas las condiciones.Modify: cuando el efecto de una directiva se establece en

Modify, puede realizar la adición de etiquetas de recursos como, por ejemplo, agregar la etiquetaDenya una red. Esto resulta útil para deshabilitar el acceso a una red pública para HSM administrado de Azure Key Vault. Es necesario configurar una identidad administrada para la definición de directiva mediante el parámetroroleDefinitionIdspara utilizar el efectoModify.DeployIfNotExists: cuando el efecto de una directiva se establece en

DeployIfNotExists, se ejecuta una plantilla de implementación cuando se cumple la condición. Esto se puede usar para configurar las opciones de diagnóstico de Key Vault en el área de trabajo de Log Analytics. Es necesario configurar una identidad administrada para la definición de directiva mediante el parámetroroleDefinitionIdspara utilizar el efectoDeployIfNotExists.AuditIfNotExists: si el efecto de una directiva se establece en

AuditIfNotExists, puede identificar los recursos que carecen de las propiedades especificadas en los detalles de la condición de la directiva. Esto resulta útil para identificar los almacenes de claves que no tienen habilitados registros de recursos. Es necesario configurar una identidad administrada para la definición de directiva mediante el parámetroroleDefinitionIdspara utilizar el efectoDeployIfNotExists.

Definiciones de directiva "integradas" disponibles

Las directivas predeterminadas, denominadas "integradas", facilitan la gobernanza sobre los almacenes de claves para que no tenga que escribir directivas personalizadas en formato JSON para aplicar reglas de uso común asociadas a los procedimientos de seguridad recomendados. Aunque las integradas se incluyen de forma predeterminada, ciertas directivas requieren que defina parámetros. Por ejemplo, al definir el efecto de la directiva, puede auditar el almacén de claves y sus objetos antes de aplicar una operación deny para evitar interrupciones. Las directivas integradas actuales de Azure Key Vault se clasifican en cuatro grupos principales: almacén de claves, certificados, claves y administración de secretos. Dentro de cada categoría, las directivas se agrupan para impulsar objetivos de seguridad específicos.

Almacenes de claves

Control de acceso

Con el servicio Azure Policy, puede gobernar la migración al modelo de permisos RBAC en todos los almacenes. Más información en Migración desde la directiva de acceso de almacén a un modelo de permisos de control de acceso basado en rol de Azure

| Directiva | Efectos |

|---|---|

| Azure Key Vault debe usar el modelo de permisos RBAC | Audit (valor predeterminado), Deny, Disabled |

Acceso de red

Para reducir el riesgo de pérdida de datos, restrinja el acceso a la red pública, habilite las conexiones de Azure Private Link, cree zonas DNS privadas para invalidar la resolución de DNS de un punto de conexión privado y habilite la protección del firewall para que el almacén de claves no sea accesible de manera predeterminada por ninguna dirección IP pública.

Protección de eliminación

Para evitar la pérdida permanente de datos del almacén de claves y sus objetos, habilite la eliminación temporal y la protección contra operaciones de purga. Mientras que la eliminación temporal le permite recuperar un almacén de claves eliminado accidentalmente durante un período de retención configurable, la protección de purga le protege de ataques internos mediante la aplicación de un período de retención obligatorio para almacenes de claves eliminados temporalmente. La protección de purga solo se puede habilitar una vez habilitada la eliminación temporal. Ningún usuario de su organización o Microsoft pueden purgar los almacenes de claves durante el período de retención de eliminación temporal.

| Directiva | Efectos |

|---|---|

| Los almacenes de claves deben tener habilitada la eliminación temporal. | Audit (valor predeterminado), Deny, Disabled |

| Los almacenes de claves deben tener habilitada la protección contra operaciones de purga. | Audit (valor predeterminado), Deny, Disabled |

| El HSM administrado de Azure Key Vault debe tener habilitada la protección contra purgas. | Audit (valor predeterminado), Deny, Disabled |

Diagnóstico

Impulse la habilitación de registros de recursos para volver a crear seguimientos de actividad con fines de investigación si se produce un incidente de seguridad o la red se encuentra en peligro.

| Directiva | Efectos |

|---|---|

| Implementación de la configuración de diagnóstico para instancias de Key Vault en Event Hubs | DeployIfNotExists (valor predeterminado) |

| Implementación - Configuración de las opciones de diagnóstico de HSM administrados por Key Vault en Event Hubs | DeployIfNotExists (valor predeterminado), Disabled |

| Implementación: Configurar las opciones de diagnóstico de instancias de Key Vault en el área de trabajo de Log Analytics | DeployIfNotExists (valor predeterminado), Disabled |

| Los registros de recursos de instancias de Key Vault deben estar habilitados. | AuditIfNotExists (valor predeterminado), Disabled |

| Los registros de recursos de HSM administrados de Key Vault deben estar habilitados. | AuditIfNotExists (valor predeterminado), Disabled |

Certificados

Ciclo de vida de los certificados

Para promover el uso de certificados de corta duración para mitigar los ataques no detectados, minimice el período de tiempo de daño continuo y reduzca el valor del certificado para los atacantes. Al implementar certificados de corta duración, se recomienda supervisar regularmente su fecha de expiración para evitar interrupciones, de modo que se puedan rotar adecuadamente antes de la expiración. Puede controlar también la acción de duración especificada para los certificados que están dentro de un número determinado de días de expiración o que han alcanzado un porcentaje determinado de su vida útil.

| Directiva | Efectos |

|---|---|

| [Versión preliminar]: los certificados deben tener el período de validez máximo especificado | Efectos: Audit (valor predeterminado), Deny, Disabled |

| [Versión preliminar]: Los certificados no deben expirar en el número de días especificado | Efectos: Audit (valor predeterminado), Deny, Disabled |

| Los certificados deben disponer de los desencadenadores de acciones de duración que se hayan especificado | Efectos: Audit (valor predeterminado), Deny, Disabled |

Nota:

Se recomienda aplicar la directiva de expiración de certificados varias veces con umbrales de expiración diferentes, por ejemplo, en los umbrales de 180, 90, 60 y 30 días.

Entidad de certificación

Audite o aplique la selección de una entidad de certificación específica para emitir sus certificados, ya sea basándose en una de las entidades de certificación integradas de Azure Key Vault (Digicert o GlobalSign) o en una entidad de certificación no integrada de su preferencia. También puede auditar o denegar la creación de certificados autofirmados.

| Directiva | Efectos |

|---|---|

| Los certificados debe emitirlos la entidad de certificación integrada que se haya especificado | Audit (valor predeterminado), Deny, Disabled |

| Los certificados debe emitirlos la entidad de certificación no integrada que se haya especificado | Audit (valor predeterminado), Deny, Disabled |

Atributos de certificado

Restrinja el tipo de certificados del almacén de claves para que estén respaldados por RSA, ECC o HSM. Si usa certificados de criptografía de curva elíptica o ECC, puede personalizar y seleccionar nombres de curva como P-256, P-256K, P-384 y P-521. Si usa certificados RSA, puede elegir un tamaño de clave mínimo para los certificados de 2048 bits, 3072 bits o 4096 bits.

| Directiva | Efectos |

|---|---|

| Los certificados deben utilizar tipos de clave admitidos | Audit (valor predeterminado), Deny, Disabled |

| Los certificados que usan la criptografía de curva elíptica deben tener nombres de curva admitidos | Audit (valor predeterminado), Deny, Disabled |

| Los certificados que usan la criptografía RSA deben tener el tamaño de clave mínimo que se haya especificado | Audit (valor predeterminado), Deny, Disabled |

Claves

Claves con respaldo de HSM

Un HSM es un módulo de seguridad de hardware que almacena claves. Un HSM proporciona una capa física de protección para las claves criptográficas. La clave criptográfica no puede salir de un HSM físico que proporcione un mayor nivel de seguridad que una clave de software. Algunas organizaciones tienen requisitos de cumplimiento que exigen el uso de claves de HSM. Puede usar esta directiva para auditar las claves almacenadas en el almacén de claves que no estén respaldadas por HSM. También puede usar esta directiva para bloquear la creación de claves que no están respaldadas por HSM. Esta directiva se aplicará a todos los tipos de clave, incluidos RSA y ECC.

| Directiva | Efectos |

|---|---|

| Las claves deben estar respaldadas por un módulo de seguridad de hardware (HSM) | Audit (valor predeterminado), Deny, Disabled |

Ciclo de vida de las claves

Con los componentes integrados de administración del ciclo de vida, puede marcar o bloquear las claves que no tengan fecha de expiración, recibir alertas cuando los retrasos en la rotación de claves puedan provocar una interrupción, evitar la creación de nuevas claves cercan de la fecha de expiración, limitar la vigencia y el estado activo de las claves para impulsar la rotación de claves y evitar que las claves estén activas durante un número de días mayor al especificado.

| Directiva | Efectos |

|---|---|

| Las claves deben tener una directiva que garantice una rotación programada dentro del número de días especificado después de la creación | Audit (Valor predeterminado), Disabled |

| Las claves de Key Vault deben tener una fecha de expiración | Audit (valor predeterminado), Deny, Disabled |

| [Versión preliminar]: Las claves de HSM administrados deben tener una fecha de expiración | Audit (valor predeterminado), Deny, Disabled |

| Las claves deben tener más días que los especificados en la expiración | Audit (valor predeterminado), Deny, Disabled |

| [Versión preliminar]: Las claves de los HSM administrados de Azure Key Vault deben tener más días de los especificados antes de la expiración | Audit (valor predeterminado), Deny, Disabled |

| Las claves deben tener un período de validez máximo especificado | Audit (valor predeterminado), Deny, Disabled |

| Las claves no deben estar activas durante más tiempo que el número especificado de días | Audit (valor predeterminado), Deny, Disabled |

Importante

Si la clave tiene establecida una fecha de activación, la directiva anterior calculará el número de días transcurridos desde la fecha de activación de la clave hasta la fecha actual. Si el número de días supera el umbral establecido, la clave se marcará como no compatible con la directiva. Si la clave no tiene establecida una fecha de activación, la directiva calculará el número de días transcurridos desde la fecha de creación de la clave hasta la fecha actual. Si el número de días supera el umbral establecido, la clave se marcará como no compatible con la directiva.

Atributos clave

Restrinja el tipo de claves del almacén de claves para que estén respaldados por RSA, ECC o HSM. Si usa claves de criptografía de curva elíptica o ECC, puede personalizar y seleccionar nombres de curva como P-256, P-256K, P-384 y P-521. Si usa claves RSA, puede exigir el uso de un tamaño de clave mínimo para las claves actuales y las nuevas, de 2048, 3072 o 4096 bits. Tenga en cuenta que el uso de claves RSA con tamaños de clave más pequeños no es un procedimiento de diseño seguro, por lo que se recomienda bloquear la creación de nuevas claves que no cumplan el requisito de tamaño mínimo.

| Directiva | Efectos |

|---|---|

| Las claves deben ser del tipo criptográfico especificado, RSA o EC | Audit (valor predeterminado), Deny, Disabled |

| Las claves que usan criptografía de curva elíptica deben tener especificados los nombres de curva | Audit (valor predeterminado), Deny, Disabled |

| [Versión preliminar]: Las claves HSM administradas de Azure Key Vault que utilizan criptografía de curva elíptica deben tener los nombres de curva especificados | Audit (valor predeterminado), Deny, Disabled |

| Las claves que usan la criptografía RSA deben tener el tamaño de clave mínimo que se haya especificado | Audit (valor predeterminado), Deny, Disabled |

| [Versión preliminar]: Las claves HSM administradas de Azure Key Vault que utilizan criptografía RSA deben tener un tamaño de clave mínimo especificado | Audit (valor predeterminado), Deny, Disabled |

Secretos

Ciclo de vida de secretos

Con los componentes integrados de administración del ciclo de vida, puede marcar o bloquear secretos que no tengan fecha de expiración, recibir alertas cuando los retrasos en la rotación de secretos puedan provocar una interrupción, evitar la creación de nuevas claves cerca de la fecha de expiración, limitar la vigencia y el estado activo de las claves para impulsar la rotación de claves y evitar que las claves estén activas durante un número de días mayor al especificado.

| Directiva | Efectos |

|---|---|

| Los secretos deben tener una fecha de expiración | Audit (valor predeterminado), Deny, Disabled |

| Los secretos deben tener más días que los especificados en la expiración | Audit (valor predeterminado), Deny, Disabled |

| Los secretos deben tener un período de validez máximo especificado | Audit (valor predeterminado), Deny, Disabled |

| Los secretos no deben estar activos durante más tiempo que el número especificado de días | Audit (valor predeterminado), Deny, Disabled |

Importante

Si el secreto tiene establecida una fecha de activación, la directiva anterior calculará el número de días transcurridos desde la fecha de activación del secreto hasta la fecha actual. Si el número de días supera el umbral establecido, el secreto se marcará como no compatible con la directiva. Si el secreto no tiene establecida una fecha de activación, esta directiva calculará el número de días transcurridos desde la fecha de creación del secreto hasta la fecha actual. Si el número de días supera el umbral establecido, el secreto se marcará como no compatible con la directiva.

Atributos del secreto

Cualquier archivo de texto sin formato o codificado se puede almacenar como un secreto de Azure Key Vault. Sin embargo, puede que la organización quiera establecer diferentes directivas de rotación y restricciones en las contraseñas, las cadenas de conexión o los certificados almacenados como claves. Una etiqueta de tipo de contenido puede ayudar a un usuario a ver lo que se almacena en un objeto de secreto sin leer el valor del secreto. Puede auditar secretos que no tengan establecida una etiqueta de tipo de contenido o impedir que se creen nuevos secretos si no tienen establecida dicha etiqueta.

| Directiva | Efectos |

|---|---|

| Los secretos deben tener establecido el tipo de contenido | Audit (valor predeterminado), Deny, Disabled |

Escenario de ejemplo

Puede administrar un almacén de claves usado por varios equipos que contengan 100 certificados y desea asegurarse de que ninguno de los certificados del almacén de claves sea válido durante más de 2 años.

- Asigne la directiva Los certificados deben tener el período de validez máximo especificado, especifique que el período de validez máximo de un certificado es de 24 meses y establezca el efecto de la directiva en "auditoría".

- Ve el informe de cumplimiento en Azure Portal y detecta que 20 certificados no son compatibles y son válidos durante > 2 años, y que los certificados restantes son conformes.

- Contacte a los propietarios de estos certificados y comuníqueles el nuevo requisito de seguridad que los certificados no pueden ser válidos por más de 2 años. Algunos equipos responden y 15 de los certificados se renovaron con un período de validez máximo de 2 años o menos. Otros equipos no responden y todavía tiene 5 certificados no compatibles en el almacén de claves.

- Cambia el efecto de la directiva asignada a "denegar". Los 5 certificados no compatibles no se revocan y continúan funcionando. Sin embargo, no se pueden renovar con un período de validez superior a 2 años.

Habilitación y administración de una directiva de Key Vault a través de Azure Portal

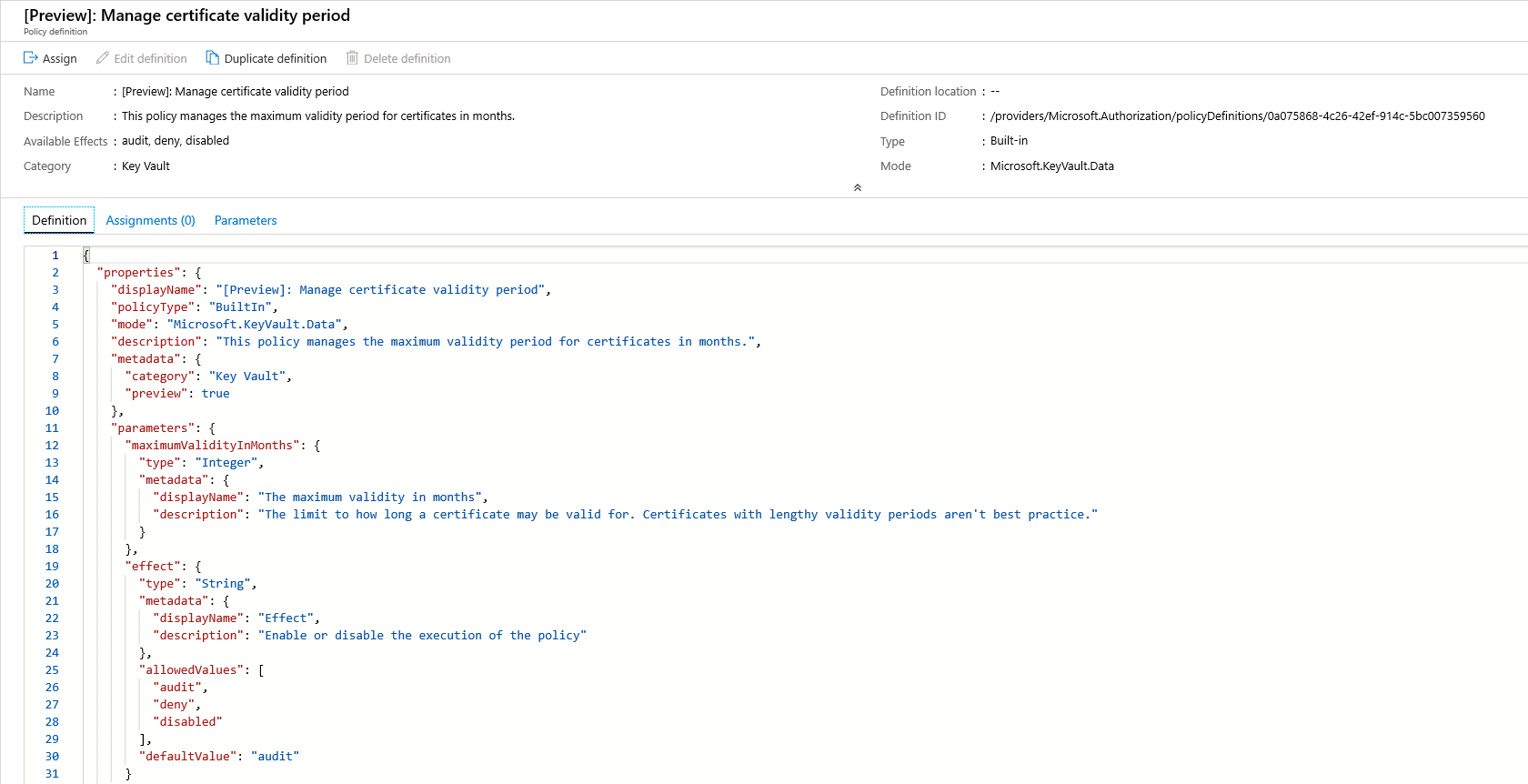

Seleccione una definición de Directiva

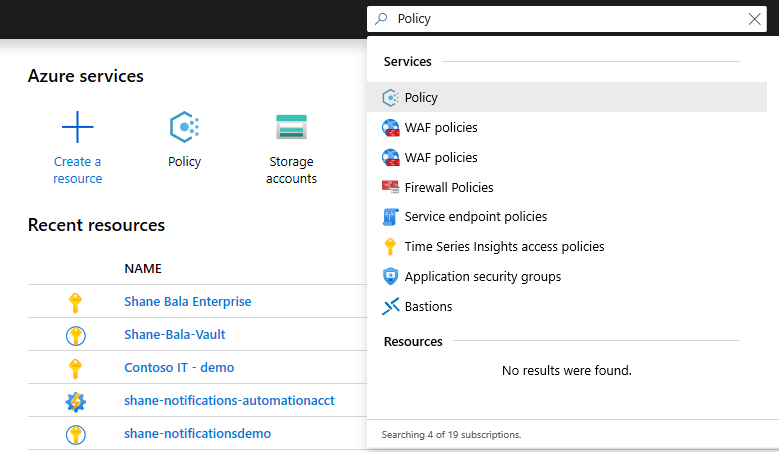

Inicie sesión en el Portal de Azure.

Busque "Directiva" en la barra de búsqueda y seleccione Directiva.

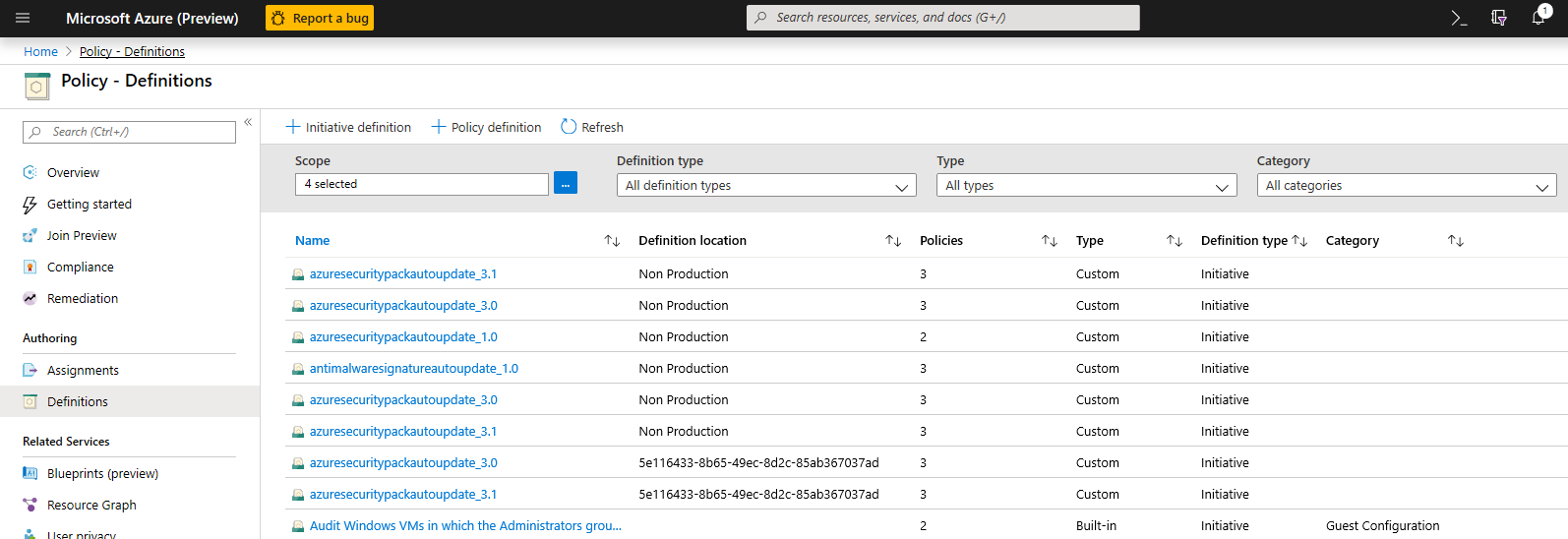

En la ventana Directiva, seleccione Definiciones.

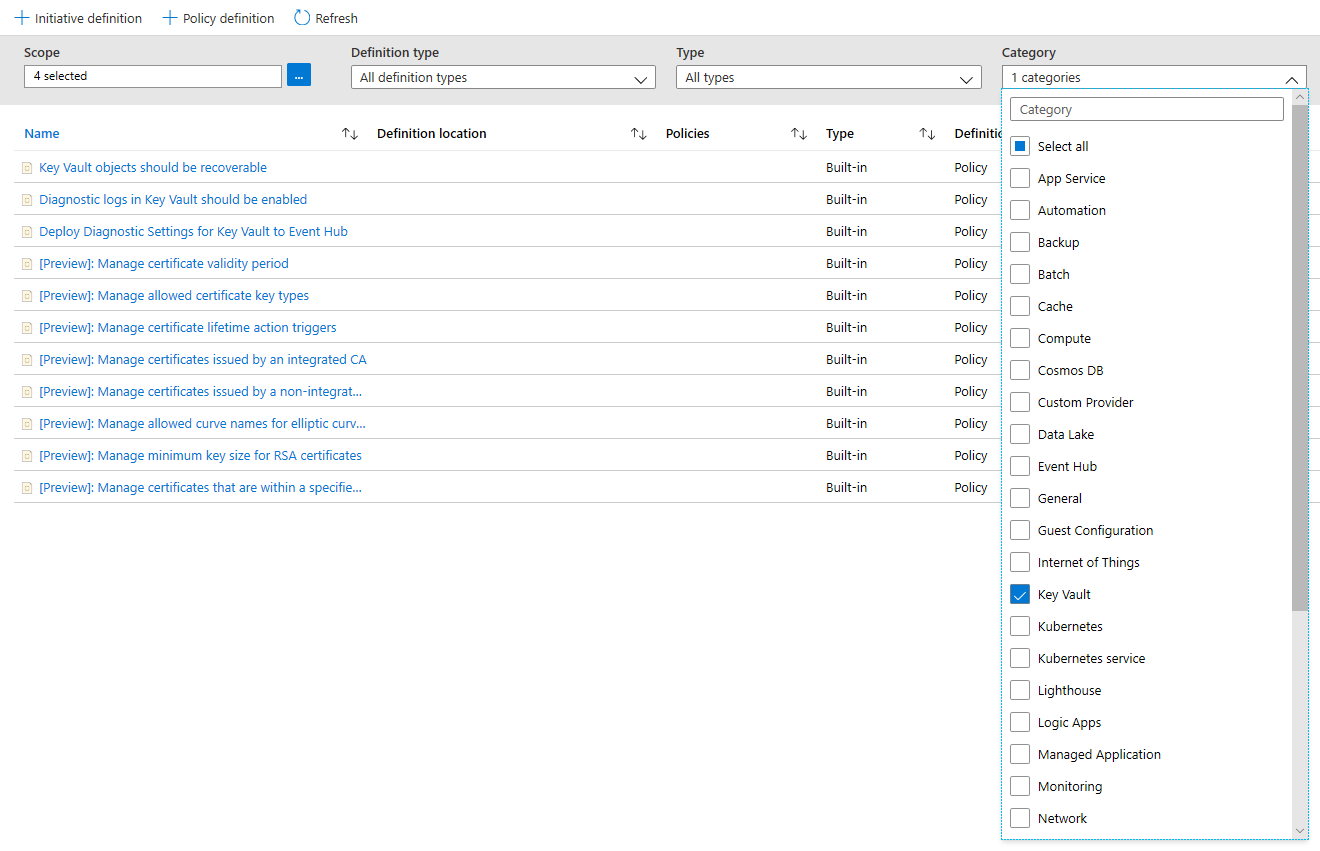

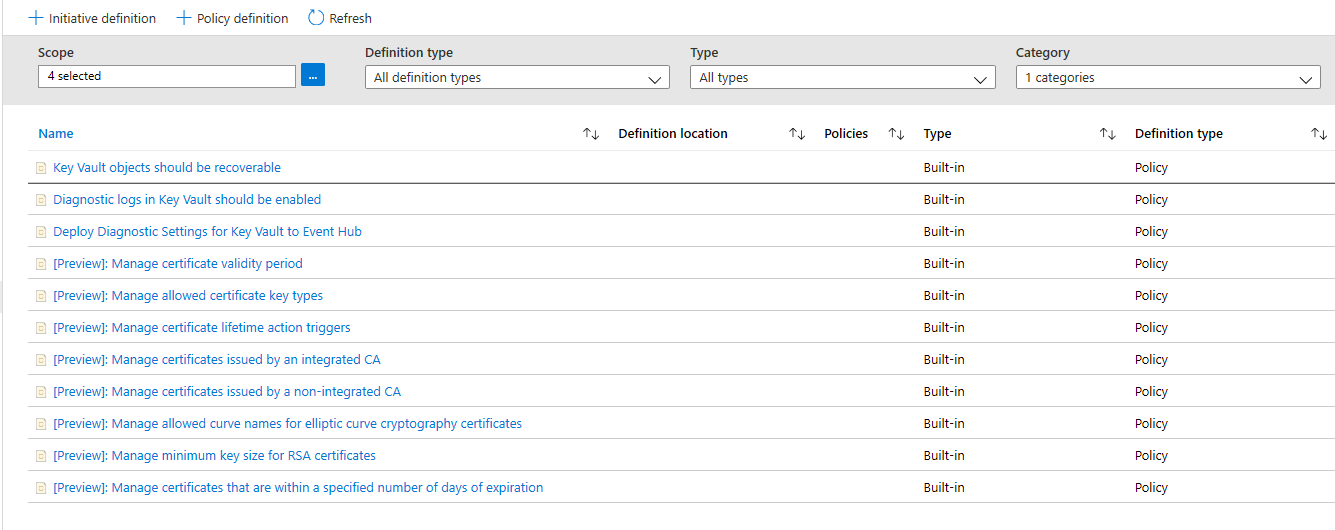

En el Filtro de categoría, anule la selección de Seleccionar todos y seleccione Almacén de claves.

Ahora debería poder ver todas las directivas disponibles para la Versión preliminar pública, por Azure Key Vault. Asegúrese de leer y comprender la sección de instrucciones de directiva anterior y seleccionar una directiva que desee asignar a un ámbito.

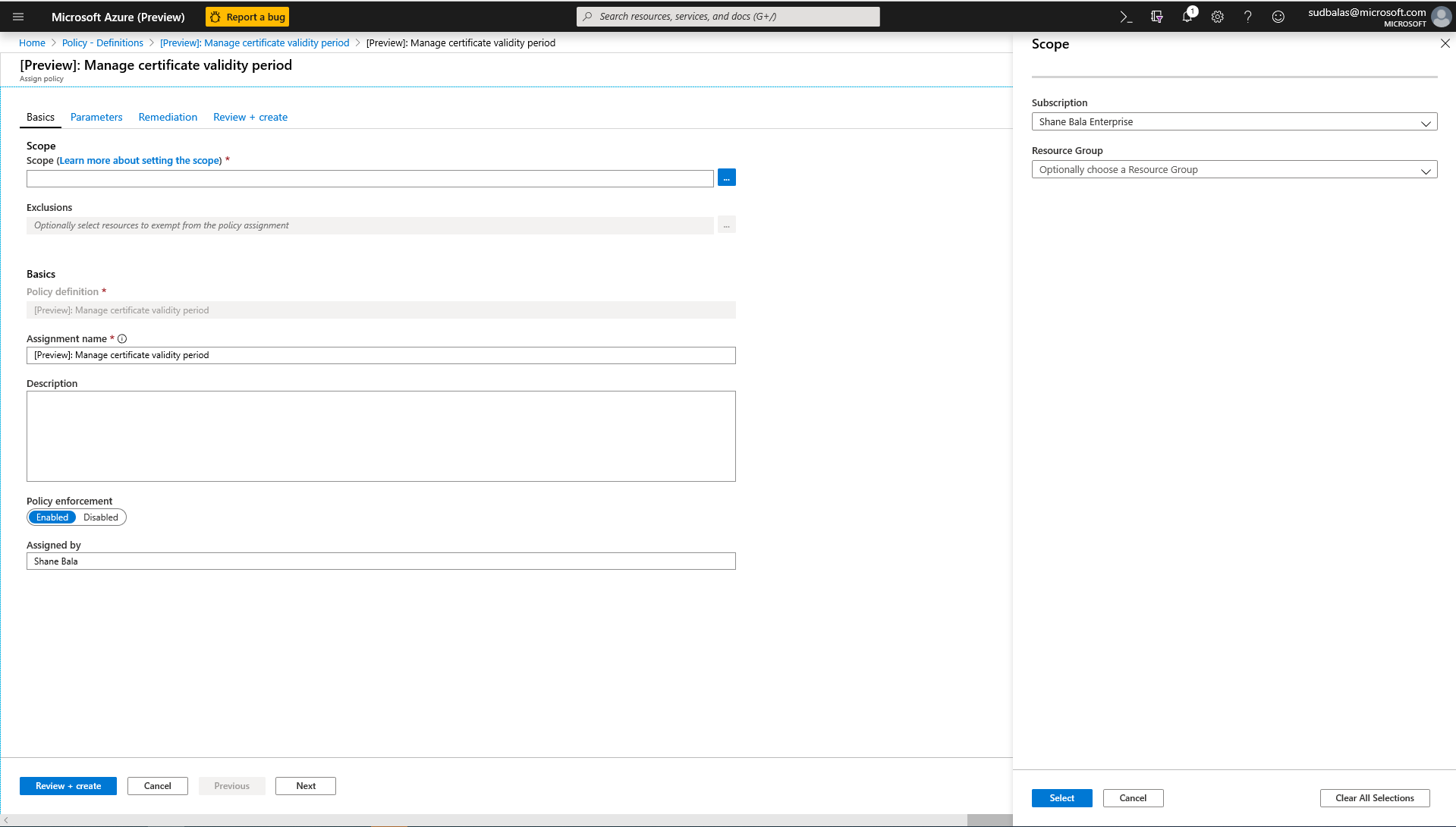

Asignar una Directiva a un Ámbito

Seleccione la directiva que quiere aplicar en este ejemplo, se muestra la directiva Administrar el período de validez del certificado. Haga clic en el botón asignar situado en la esquina superior izquierda.

Seleccione la suscripción en la que desea que se aplique la directiva. Puede optar por restringir el ámbito a un solo grupo de recursos dentro de una suscripción. Si desea aplicar la directiva a toda la suscripción y excluir algunos grupos de recursos, también puede configurar una lista de exclusión. Establezca el selector de cumplimiento de directivas en Habilitado si quiere que se produzca el efecto de la directiva (auditoría o denegación) o Deshabilitado para desactivar el efecto (auditoría o denegación).

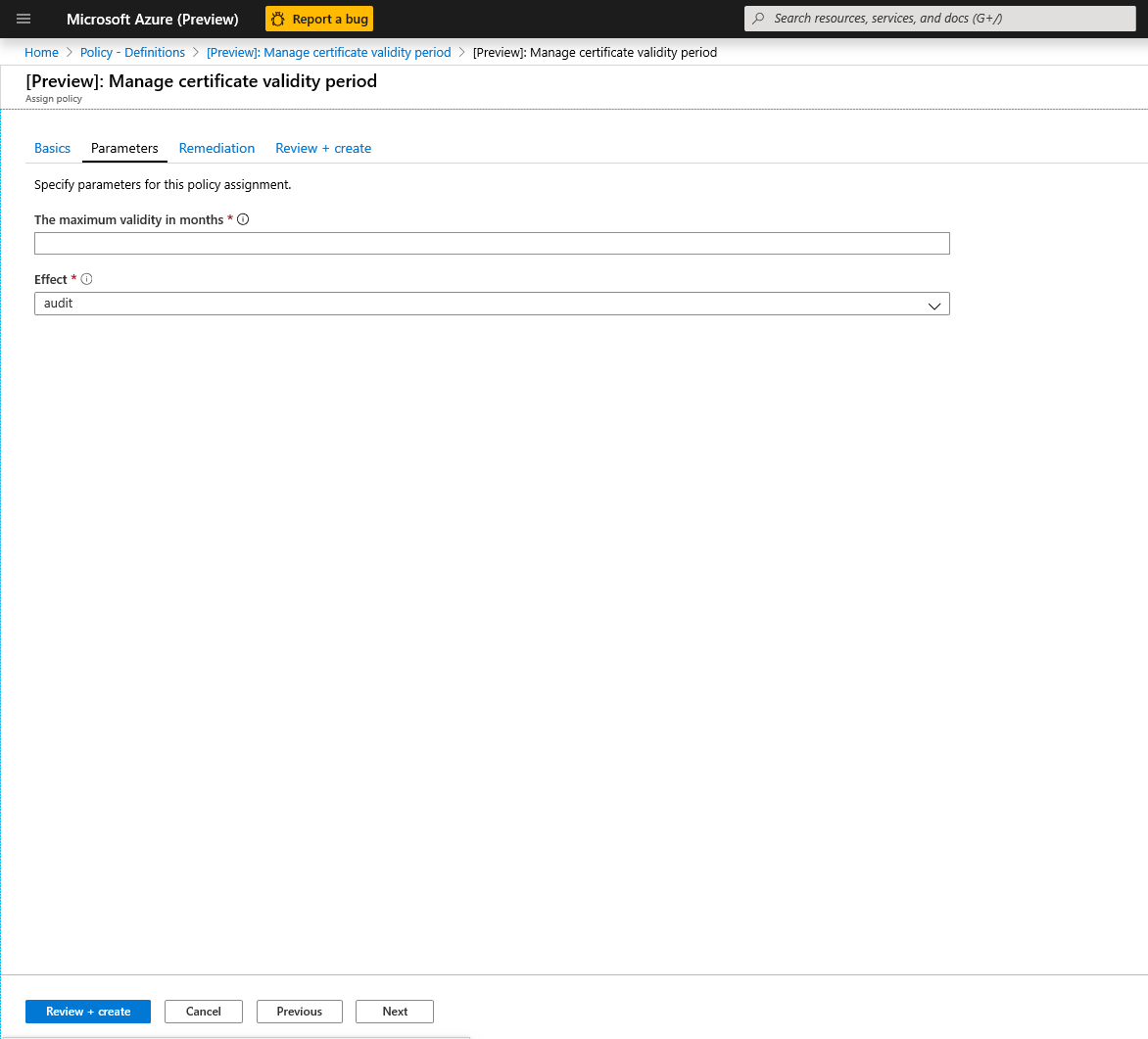

Haga clic en la pestaña parámetros en la parte superior de la pantalla para especificar el período de validez máximo en meses que desee. Si necesita introducir los parámetros, puede desactivar la opción "Mostrar solo los parámetros que necesitan entrada o revisión". Seleccione auditoría o denegar para el efecto de la directiva siguiendo las instrucciones de las secciones anteriores. Después, seleccione el botón revisar y crear.

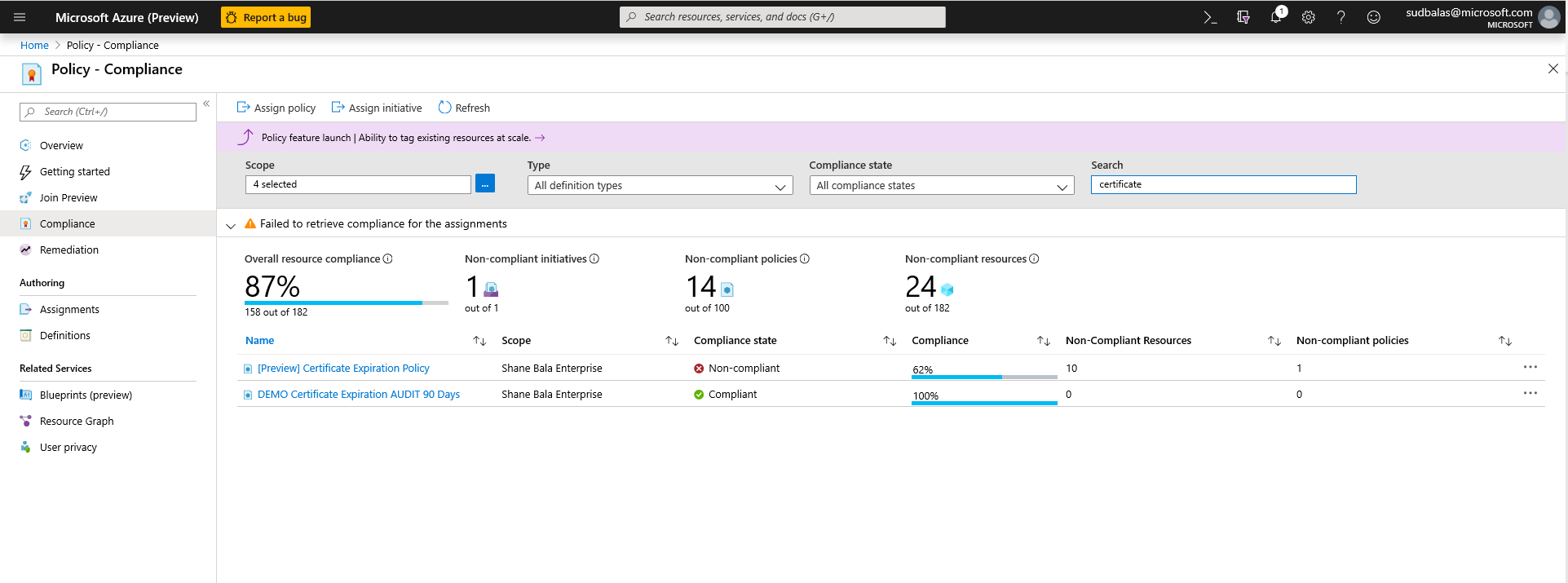

Ver Resultados de Cumplimiento

Vuelva a la hoja Directiva y seleccione la pestaña cumplimiento. Haga clic en la asignación de directiva para la que quiere ver los resultados de cumplimiento.

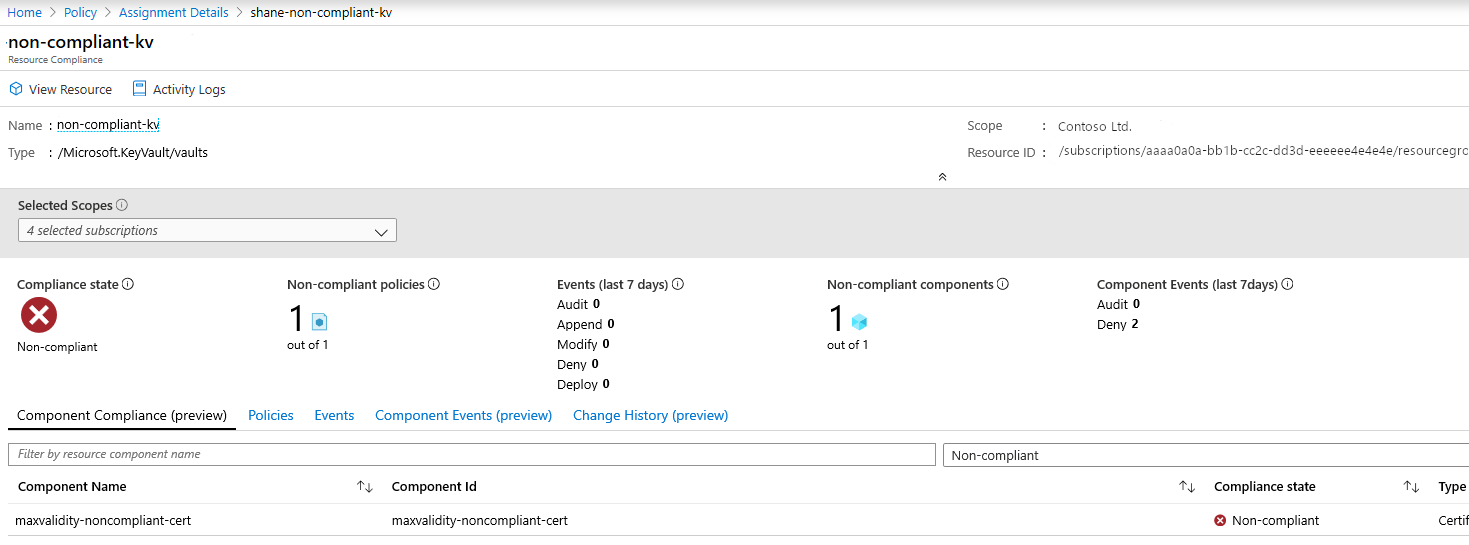

En esta página puede filtrar los resultados por almacenes compatibles o no compatibles. Aquí puede ver una lista de almacenes de claves no compatibles dentro del ámbito de la asignación de directiva. Un almacén se considera no compatible si alguno de los componentes (certificados) del almacén no es compatible. Puede seleccionar un almacén individual para ver los componentes individuales no compatibles (certificados).

Ver el nombre de los componentes de un almacén que no son compatibles

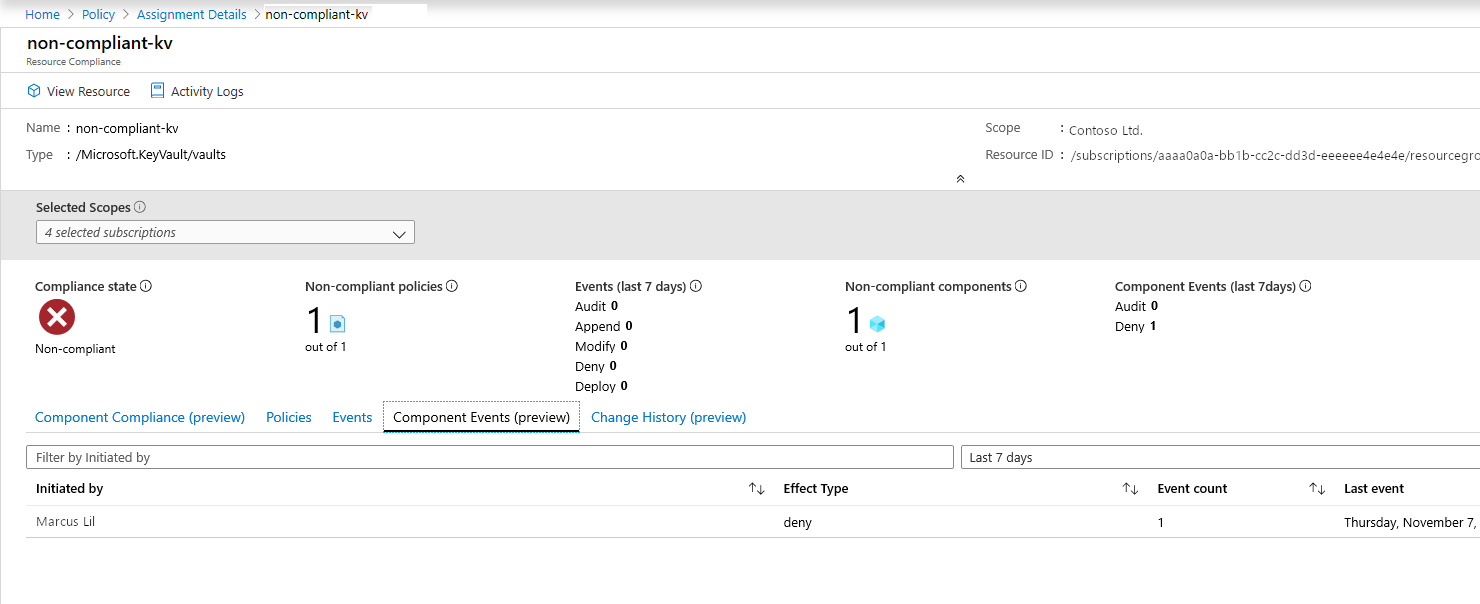

Si tiene que comprobar si se deniega a los usuarios la posibilidad de crear recursos en el almacén de claves, puede hacer clic en la pestaña Eventos de componentes (versión preliminar) para ver un resumen de las operaciones de certificado denegado con el solicitante y las marcas de tiempo de las solicitudes.

Limitaciones de característica

Asignar una directiva con un efecto de "denegación" puede tardar hasta 30 minutos (caso promedio) y 1 hora (peor de los casos) para empezar a denegar la creación de recursos no compatibles. El retraso hace referencia a los siguientes escenarios:

- Asignación de una nueva directiva.

- Cambio de una asignación de directiva existente.

- Creación de un nuevo KeyVault (recurso) en un ámbito con directivas existentes.

La evaluación de la directiva de los componentes existentes en un almacén puede tardar hasta 1 hora (caso promedio) y 2 horas (peor de los casos) antes de que se puedan ver los resultados de cumplimiento en la interfaz de usuario del portal.

Si los resultados de cumplimiento se muestran como "No iniciado", puede deberse a los siguientes motivos:

- La valoración de la directiva no se ha completado todavía. La latencia de evaluación inicial puede tardar hasta 2 horas en el peor de los casos.

- No hay almacén de claves en el ámbito de la asignación de directiva.

- No hay almacén de claves con certificados dentro del ámbito de la asignación de directivas.

Nota:

Los modos de proveedor de recursos de Azure Policy, como los de Azure Key Vault, proporcionan información sobre el cumplimiento en la página Compatibilidad de componentes.

Pasos siguientes

- Registro y preguntas más frecuentes sobre la directiva de Azure para Key Vault

- Para más información sobre el servicio de Azure Policy

- Vea ejemplos de Key Vault: Definiciones de directivas integradas en Key Vault

- Más información sobre Microsoft Cloud Security Benchmark en Key Vault