Uso de Azure Front Door con blobs de Azure Storage

Azure Front Door mejora la entrega de contenido estático de blobs de Azure Storage y proporciona una arquitectura segura y escalable. Esta configuración es ideal para varios casos de uso, como el hospedaje de sitios web y la entrega de archivos.

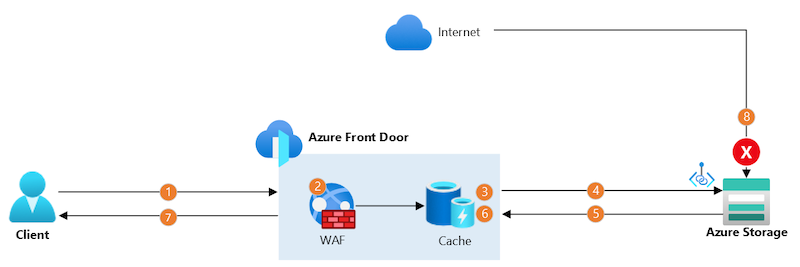

Arquitectura

En esta arquitectura de referencia, se implementan una cuenta de almacenamiento y un perfil de Azure Front Door con un único origen.

Flujo de datos

Los datos fluyen por el escenario de la siguiente manera:

- El cliente establece una conexión segura a Azure Front Door mediante un nombre de dominio personalizado y un certificado TLS proporcionado por Front Door. La conexión finaliza en un punto de presencia (PoP) cercano de Front Door.

- El firewall de aplicaciones web (WAF) de Azure Front Door examina la solicitud. Si WAF determina que la solicitud es demasiado arriesgada, bloquea la solicitud y devuelve una respuesta de error HTTP 403.

- Si la memoria caché del PoP de Front Door incluye una respuesta válida, Front Door devuelve la respuesta inmediatamente.

- Si no es así, el PoP envía la solicitud a la cuenta de almacenamiento de origen mediante la red troncal de Microsoft, mediante una conexión TCP independiente de larga duración. En este escenario, Private Link se conecta de forma segura a la cuenta de almacenamiento.

- La cuenta de almacenamiento envía una respuesta al PoP de Front Door.

- El PoP almacena la respuesta en su memoria caché para futuras solicitudes.

- El PoP devuelve la respuesta al cliente.

- Las solicitudes directas a la cuenta de almacenamiento a través de Internet se bloquean mediante el firewall de Azure Storage.

Componentes

- Azure Storage: almacena contenido estático en blobs.

- Azure Front Door: recibe conexiones entrantes de clientes, las examina con WAF, reenvía de forma segura la solicitud a la cuenta de almacenamiento y almacena en caché las respuestas.

Alternativas

Si almacena archivos estáticos con otro proveedor de almacenamiento en la nube o en su propia infraestructura, este escenario todavía se aplica en gran medida. Sin embargo, debe asegurarse de que se comprueba que el tráfico entrante al servidor de origen pase por Front Door. Si el proveedor de almacenamiento no admite Private Link, considere la posibilidad de usar un enfoque alternativo, como incluir la lista de permitidos de la etiqueta de servicio de Front Door e inspeccionar el encabezado X-Azure-FDID.

Detalles del escenario

La entrega de contenido estático es beneficiosa en muchas situaciones, como:

- Entrega de imágenes, archivos CSS y archivos JavaScript para una aplicación web.

- Proporcionar archivos y documentos, como archivos PDF o JSON.

- Entrega de vídeo sin streaming.

Normalmente, el contenido estático no cambia con frecuencia y puede tener un tamaño grande, lo que hace que sea ideal para el almacenamiento en caché para mejorar el rendimiento y reducir los costos.

En escenarios complejos, un único perfil de Front Door puede servir contenido estático y dinámico. Puede usar grupos de origen independientes para cada tipo de contenido y usar las funcionalidades de enrutamiento para dirigir las solicitudes entrantes al origen adecuado.

Consideraciones

Escalabilidad y rendimiento

Azure Front Door actúa como una red de entrega de contenido (CDN), almacenando contenido en caché en sus PoP distribuidos globalmente. Cuando hay disponible una respuesta almacenada en caché, Azure Front Door la atiende rápidamente, lo que mejora el rendimiento y reduce la carga en el origen. Si el PoP carece de una respuesta almacenada en caché válida, las funcionalidades de aceleración del tráfico de Azure Front Door aceleran la entrega de contenido desde el origen.

Seguridad

Autenticación

Azure Front Door está diseñado para escenarios accesibles desde Internet y está optimizado para blobs accesibles públicamente. Para autenticar el acceso a blobs, considere la posibilidad de usar firmas de acceso compartido (SAS). Asegúrese de habilitar el comportamiento Usar cadena de consulta para evitar que Azure Front Door sirva las solicitudes a clientes no autenticados. Este enfoque podría limitar la eficacia del almacenamiento en caché, ya que cada solicitud con una SAS diferente debe enviarse al origen.

Seguridad de origen

- Si está usando el nivel premium, Azure Front Door puede conectarse de forma segura a la cuenta de Azure Storage usando Private Link. La cuenta de almacenamiento se puede configurar para denegar el acceso a la red pública, permitiendo solicitudes solo a través del punto de conexión privado usado por Azure Front Door. Esta configuración garantiza que Azure Front Door procese todas las solicitudes, lo que protege la cuenta de almacenamiento frente a la exposición directa a Internet.

- Si está usando el nivel estándar, puede proteger las solicitudes con una firma de acceso compartido (SAS) y hacer que los clientes incluyan la SAS en sus solicitudes o usar el motor de reglas de Azure Front Door para adjuntarla. Tenga en cuenta que el acceso a la red de la cuenta de almacenamiento debe ser de acceso público (desde todas las redes o desde las direcciones IP de Front Door en la etiqueta de servicio AzureFrontDoor.Backend).

Nombres de dominio personalizados

Azure Front Door admite nombres de dominio personalizados y puede administrar certificados TLS para estos dominios. El uso de dominios personalizados garantiza que los clientes reciban archivos de un origen de confianza, con TLS cifrando cada conexión a Azure Front Door. La administración de certificados TLS de Azure Front Door ayuda a evitar interrupciones y problemas de seguridad de certificados no válidos o obsoletos.

Firewall de aplicaciones web

Los conjuntos de reglas administradas de WAF de Azure Front Door examinan las solicitudes en busca de amenazas de seguridad comunes y emergentes. Se recomienda usar WAF y reglas administradas para aplicaciones tanto estáticas como dinámicas.

Además, el WAF de Azure Front Door puede realizar la limitación de velocidad y el filtrado geográfico si es necesario.

Resistencia

Azure Front Door es un servicio de alta disponibilidad con una arquitectura distribuida globalmente, lo que hace que sea resistente a errores en regiones individuales de Azure y POP.

El uso de la caché de Azure Front Door reduce la carga en la cuenta de almacenamiento. Si la cuenta de almacenamiento deja de estar disponible, Azure Front Door podría seguir atendiendo respuestas almacenadas en caché hasta que se recupere la aplicación.

Para mejorar aún más la resistencia, tenga en cuenta la redundancia de la cuenta de almacenamiento. Para más información, vea Redundancia de Azure Storage. Como alternativa, implemente varias cuentas de almacenamiento y configure varios orígenes en el grupo de orígenes de Azure Front Door. Configure la conmutación por error entre orígenes mediante la configuración de la prioridad de cada origen. Para obtener más información, consulte Orígenes y grupos de orígenes en Azure Front Door.

Optimización de costos

El almacenamiento en caché ayuda a reducir el costo de entregar contenido estático. Los PoP de Azure Front Door almacenan copias de respuestas y pueden entregar estas respuestas almacenadas en caché para las solicitudes posteriores, lo que reduce la carga de solicitudes en el origen. En soluciones de contenido estático a gran escala, especialmente aquellas que ofrecen archivos grandes, el almacenamiento en caché puede reducir significativamente los costos de tráfico.

Para usar Private Link en esta solución, debe implementar el nivel Premium de Azure Front Door. El nivel estándar se puede usar si no es necesario bloquear el tráfico directo a la cuenta de almacenamiento. Para obtener más información, vea Seguridad de origen.

Implementación de este escenario

Para implementar este escenario mediante plantillas de ARM JSON o Bicep, vea este inicio rápido.

Para implementar este escenario mediante Terraform, vea este inicio rápido.

Pasos siguientes

Aprenda a crear un perfil de Azure Front Door.