Configuración de HTTPS en un dominio personalizado de Azure Front Door (clásico)

Importante

Azure Front Door (clásico) se retirará el 31 de marzo de 2027. Para evitar cualquier interrupción del servicio, es importante migrar los perfiles de Azure Front Door (clásico) al nivel Estándar o Premium de Azure Front Door para marzo de 2027. Para obtener más información, consulte retirada de Azure Front Door (clásico).

En este artículo se explica cómo habilitar HTTPS para un dominio personalizado asociado a Front Door (clásico). El uso de HTTPS en el dominio personalizado (por ejemplo, https://www.contoso.com) garantiza la transmisión de datos segura mediante el cifrado TLS/SSL. Cuando un explorador web se conecta a un sitio web mediante HTTPS, valida el certificado de seguridad del sitio web y comprueba su legitimidad, lo que proporciona seguridad y protege las aplicaciones web frente a ataques malintencionados.

De manera predeterminada, Azure Front Door admite HTTPS en su nombre de host predeterminado (por ejemplo, https://contoso.azurefd.net). Pero debe habilitar HTTPS por separado para dominios personalizados como www.contoso.com.

Entre los atributos clave de la característica de HTTPS personalizado se incluyen los siguientes:

- Sin costo adicional: la adquisición o renovación de certificados, y el tráfico HTTPS no tiene costos.

- Habilitación simple: aprovisionamiento con selección única desde Azure Portal, API REST u otras herramientas de desarrollo.

- Administración completa de certificados: adquisición y renovación automáticas de certificados, lo que elimina el riesgo de interrupción del servicio debido a certificados expirados.

En este tutorial, aprenderá a:

- Habilite HTTPS en el dominio personalizado.

- Use un certificado administrado por AFD.

- Use un certificado TLS/SSL propio.

- Validar el dominio

- Deshabilite HTTPS en el dominio personalizado.

Nota:

Se recomienda usar el módulo Azure Az de PowerShell para interactuar con Azure. Para comenzar, consulte Instalación de Azure PowerShell. Para más información sobre cómo migrar al módulo Az de PowerShell, consulte Migración de Azure PowerShell de AzureRM a Az.

Requisitos previos

Antes de empezar, asegúrese de tener una instancia de Front Door con al menos un dominio personalizado incorporado. Para más información, consulte el Tutorial: Incorporación de un dominio personalizado a Front Door.

Certificados TLS/SSL

Para habilitar HTTPS en un dominio personalizado de Front Door (clásico), necesita un certificado TLS/SSL. Puede usar un certificado que administrado por Azure Front Door o bien uno propio.

Opción 1 (valor predeterminado): use un certificado administrado por Front Door

El uso de un certificado administrado por Azure Front Door permite habilitar HTTPS con algunos cambios de configuración. Azure Front Door controla todas las tareas de administración de certificados, incluidas las de adquisición y renovación. Si el dominio personalizado ya está asignado al host de front-end predeterminado de Front Door ({hostname}.azurefd.net), no es necesario realizar ninguna otra acción. De lo contrario, debe validar la propiedad del dominio mediante correo electrónico.

Para habilitar HTTPS en un dominio personalizado:

En Azure Portal, vaya al perfil de Front Door.

En la lista de hosts de front-end, seleccione el dominio personalizado para el que quiera habilitar HTTPS.

En HTTPS de dominio personalizado, seleccione Habilitado y Front Door administrado como origen del certificado.

Seleccione Guardar.

Continúe y valide el dominio.

Nota:

- Para los certificados administrados por Azure Front Door se aplica el límite de 64 caracteres de DigiCert. Se producirá un error de validación si se supera este límite.

- No se admite la habilitación de HTTPS mediante un certificado administrado por Front Door para los dominios apex o raíz (por ejemplo, contoso.com). Use un certificado propio para este escenario (vea la Opción 2).

Opción 2: Usar su propio certificado

Puede usar un certificado propio mediante una integración con Azure Key Vault. Asegúrese de que el certificado procede de un lista de entidades de certificación de confianza de Microsoft y de que tenga una cadena de certificados completa.

Preparación del almacén de claves y el certificado

- Cree una cuenta de Key Vault en la misma suscripción de Azure que la instancia de Front Door.

- Configure el almacén de claves para permitir que los servicios de Microsoft de confianza eludan el firewall, si se han habilitado restricciones de acceso a la red.

- Use el modelo de permisos de Directiva de acceso de Key Vault.

- Cargue el certificado como un objeto de certificado, no como un secreto.

Nota:

Front Door no admite certificados con algoritmos de criptografía de curva elíptica (EC). El certificado debe tener una cadena de certificados completa con certificados de hoja e intermedios, y la CA raíz debe formar parte de la lista de CA de confianza de Microsoft.

Registro en Azure Front Door

Registre la entidad de servicio para Azure Front Door en Microsoft Entra ID mediante Azure PowerShell o la CLI de Azure.

Azure PowerShell

Instale Azure PowerShell si es necesario.

Ejecute el siguiente comando:

New-AzADServicePrincipal -ApplicationId "ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037"

CLI de Azure

Instale la CLI de Azure si es necesario.

Ejecute el siguiente comando:

az ad sp create --id ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037

Concesión a Azure Front Door de acceso al almacén de claves

En la cuenta del almacén de claves, seleccione Directivas de acceso.

Seleccione Crear para crear una directiva de acceso.

En Permisos de los secretos, seleccione Obtener.

En Permisos de los certificados, seleccione Obtener.

En Seleccionar la entidad de seguridad, busque ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037 y seleccione Microsoft.Azure.Frontdoor. Seleccione Siguiente.

Seleccione Siguiente en Aplicación.

Seleccione Crear en Revisar y crear.

Nota:

Si el almacén de claves tiene restricciones de acceso a la red, permita que los servicios Microsoft de confianza accedan al almacén de claves.

Selección del certificado de Azure Front Door que se va a implementar

Vuelva a su instancia de Front Door en el portal.

Seleccione el dominio personalizado para el que quiera habilitar HTTPS.

En Tipo de administración de certificados, seleccione Usar mi propio certificado.

Seleccione un almacén de claves, un secreto y una versión del secreto.

Nota:

Para habilitar la rotación automática de certificados, establezca la versión del secreto en "Más reciente". Si se selecciona una versión específica, debe actualizarla manualmente para la rotación de certificados.

Advertencia

Asegúrese de que la entidad de servicio tenga un permiso GET en la instancia de Key Vault. Para ver el certificado en la lista desplegable del portal, la cuenta de usuario debe tener permisos LIST y GET en la instancia de Key Vault.

Si usa un certificado propio, no se requiere la validación del dominio. Continúe con Esperar a la propagación.

Validar el dominio

Si el dominio personalizado está asignado al punto de conexión personalizado con un registro CNAME, o bien si usa un certificado propio, continúe con El dominio personalizado está asignado a la instancia de Front Door. De lo contrario, siga las instrucciones de El dominio personalizado no está asignado a la instancia de Front Door.

El dominio personalizado está asignado a la instancia de Front Door mediante un registro CNAME

Si el registro CNAME aún existe y no contiene el subdominio afdverify, DigiCert valida automáticamente la propiedad del dominio personalizado.

El registro CNAME debería tener el siguiente formato:

| Nombre | Tipo | Value |

|---|---|---|

| <www.contoso.com> | CNAME | contoso.azurefd.net |

Para obtener más información sobre los registros CNAME, consulte Creación de los registros DNS de CNAME.

Si el registro CNAME tiene el formato correcto, DigiCert comprueba automáticamente el dominio personalizado y crea un certificado dedicado. El certificado tiene una validez de un año y se renueva automáticamente antes de expirar. Continúe con Esperar a la propagación.

Nota:

Si tiene un registro de autorización de entidad de certificación (CAA) con el proveedor de DNS, debe incluir DigiCert como entidad de certificación válida. Para más información, vea Administración de registros CAA.

El dominio personalizado no está asignado a su instancia de Front Door

Si la entrada del registro CNAME para el punto de conexión ya no existe o contiene el subdominio afdverify, siga estas instrucciones.

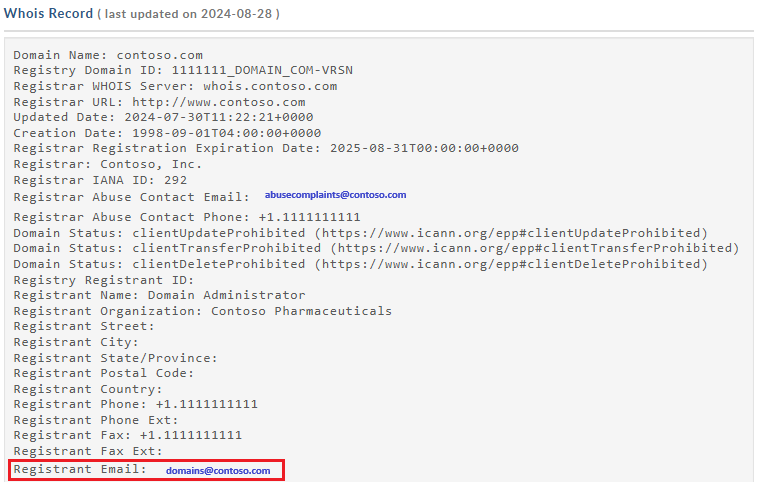

Después de habilitar HTTPS en el dominio personalizado, DigiCert valida la propiedad poniéndose en contacto con el registrador del dominio mediante el correo electrónico o el teléfono indicados en el registro WHOIS. Debe completar la validación de dominio en un plazo de seis días laborables. La validación de dominios de DigiCert funciona en el nivel de subdominio.

DigiCert también envía un correo electrónico de verificación a las siguientes direcciones si la información del registrador de WHOIS es privada:

- admin@<su-nombre-de-dominio.com>

- administrator@<su-nombre-de-dominio.com>

- webmaster@<su-nombre-de-dominio.com>

- hostmaster@<su-nombre-de-dominio.com>

- postmaster@<su-nombre-de-dominio.com>

Debería recibir un correo electrónico en el que se le pide que apruebe la solicitud. Si no recibe un correo electrónico en 24 horas, póngase en contacto con el equipo de soporte técnico de Microsoft.

Tras la aprobación, DigiCert completa la creación del certificado. El certificado es válido durante un año y se renueva automáticamente si el registro CNAME está asignado al nombre de host predeterminado de la instancia de Azure Front Door.

Nota:

El autorenewal de certificado administrado requiere que el dominio personalizado se asigne directamente al nombre de host .azurefd.net predeterminado de Front Door mediante un registro CNAME.

Esperar a la propagación

Después de la validación del dominio, la característica HTTPS para el dominio personalizado puede tardar entre 6 y 8 horas en activarse. Cuando termine, el estado de "personalizar HTTPS" en Azure Portal se establece en Habilitado.

Progreso de la operación

En la tabla siguiente se muestra el progreso de la operación al habilitar HTTPS:

| Paso de la operación | Detalles del subpaso de la operación |

|---|---|

| 1. Envío de la solicitud | Envío de la solicitud |

| Se está enviando la solicitud HTTPS. | |

| La solicitud HTTPS se ha enviado correctamente. | |

| 2. Validación del dominio | El dominio se valida automáticamente si CNAME está asignado al host de front-end .azurefd.net predeterminado. En caso contrario, se envía una solicitud de verificación al correo electrónico que aparece en el registro de su dominio (registrante WHOIS). Compruebe el dominio lo antes posible. |

| La propiedad del dominio se ha validado correctamente. | |

| La solicitud de validación de la propiedad del dominio ha expirado (el cliente probablemente no ha respondido dentro del plazo de seis días). HTTPS no se ha habilitado en el dominio. * | |

| El cliente rechazó la solicitud de validación de la propiedad del dominio. HTTPS no se ha habilitado en el dominio. * | |

| 3. Aprovisionamiento del certificado | La entidad de certificación emite el certificado necesario para habilitar HTTPS en el dominio. |

| El certificado se ha emitido y se va a implementar en la instancia de Front Door. Este proceso podría tardar entre varios minutos y una hora. | |

| El certificado se ha implementado correctamente en la instancia de Front Door. | |

| 4. Completar | HTTPS se ha habilitado correctamente en el dominio. |

* Este mensaje solo aparece si se produce un error.

Si se produce un error antes de que se envíe la solicitud, verá el mensaje de error siguiente:

We encountered an unexpected error while processing your HTTPS request. Please try again and contact support if the issue persists.

Preguntas más frecuentes

¿Quién es el proveedor de certificados y qué tipo de certificado se utiliza?

Se ha usado un certificado único o dedicado, proporcionado por DigiCert, para el dominio personalizado.

¿Usa TLS/SSL basado en IP o SNI?

Azure Front Door usa SNI TLS/SSL.

¿Qué debo hacer si no recibo el correo electrónico de comprobación de dominio de DigiCert?

Si tiene una entrada CNAME para el dominio personalizado que apunte directamente al nombre de host del punto de conexión y no utiliza el nombre de subdominio afdverify, no recibirá un correo electrónico de verificación del dominio. La validación se produce automáticamente. De lo contrario, si no tiene una entrada CNAME y no ha recibido un correo electrónico en 24 horas, póngase en contacto con el servicio de soporte técnico de Microsoft.

¿Son menos seguros los certificados SAN que los certificados dedicados?

Los certificados SAN siguen los mismos estándares de cifrado y seguridad que los certificados dedicados. Todos los certificados TLS/SSL emitidos usan SHA-256 para mejorar la seguridad del servidor.

¿Necesito un registro de autorización de entidad de certificación con mi proveedor de DNS?

Actualmente no se requiere un registro de autorización de entidad de certificación. Pero si tiene uno, debe incluir DigiCert como entidad de certificación válida.

Limpieza de recursos

Para deshabilitar HTTPS en el dominio personalizado:

Deshabilitación de la característica HTTPS

En Azure Portal, vaya a la configuración de Azure Front Door.

Seleccione el dominio personalizado para el que quiera deshabilitar HTTPS.

Seleccione Deshabilitado y, luego, Guardar.

Esperar a la propagación

Después de deshabilitar la característica HTTPS del dominio personalizado, puede tardar hasta 6 a 8 horas para que surta efecto. Cuando termine, el estado de HTTPS personalizado en Azure Portal se establece en Deshabilitado.

Progreso de la operación

En la tabla siguiente se muestra el progreso de la operación al deshabilitar HTTPS:

| Progreso de la operación | Detalles de la operación |

|---|---|

| 1. Envío de la solicitud | Enviando la solicitud |

| 2. Desaprovisionamiento del certificado | Eliminando certificado |

| 3. Completar | Certificado eliminado |

Pasos siguientes

Para obtener información sobre cómo configurar una directiva de filtrado geográfico para Front Door, vaya al siguiente tutorial.