Implementación y configuración de certificados de entidad de certificación de empresa para Azure Firewall

En Azure Firewall Premium se incluye una característica de inspección de TLS, que requiere una cadena de autenticación de certificado. En el caso de las implementaciones de producción, debe usar una infraestructura de clave pública de la organización para generar los certificados que se usan con Azure Firewall Prémium. Use este artículo para crear y administrar un certificado de entidad de certificación intermedio para Azure Firewall Premium.

Para más información sobre los certificados que usa Azure Firewall Premium, consulte Certificados de Azure Firewall Premium.

Requisitos previos

Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

Para usar una entidad de certificación de empresa para generar un certificado para usarlo con Azure Firewall Premium, debe tener los siguientes recursos:

- un bosque de Active Directory

- una entidad de certificación raíz de servicios de certificación de Active Directory con inscripción en web habilitada

- una instancia de Azure Firewall Prémium con directiva de firewall de nivel Prémium

- una instancia de Azure Key Vault

- una identidad administrada con permisos de lectura para los certificados y secretos definidos en la directiva de acceso de Key Vault

Crear una nueva plantilla de certificado subordinado

Ejecute

certtmpl.mscpara abrir la consola de plantillas de certificado.Busque la plantilla Entidad de certificación subordinada en la consola.

Haga clic con el botón derecho en la plantilla Entidad de certificación subordinada y seleccione Plantilla duplicada.

En la ventana Propiedades de la nueva plantilla, vaya a la pestaña Compatibilidad y establezca la configuración de compatibilidad adecuada o déjela como predeterminada.

Vaya a la pestaña General, establezca el Nombre para mostrar de plantilla (por ejemplo:

My Subordinate CA) y ajuste el período de validez si es necesario. Opcionalmente, active la casilla Publicar certificado en Active Directory.En la pestaña Configuración, asegúrese de que los usuarios y grupos necesarios tengan permisos de lectura y

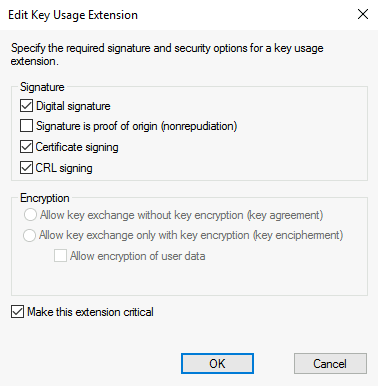

enroll.Vaya a la pestaña Extensiones, seleccione Uso de claves y seleccione Editar.

- Asegúrese de que las casillas Firma digital, Firma de certificado y Firma CRL están activadas.

- Active la casilla Haga que esta extensión sea crítica y seleccione Aceptar.

Seleccione Aceptar para guardar la nueva plantilla de certificado.

Asegúrese de que la nueva plantilla está habilitada para que se pueda usar para emitir certificados.

Solicitar y exportar un certificado

- Obtenga acceso al sitio de inscripción en web en la entidad de certificación raíz, normalmente

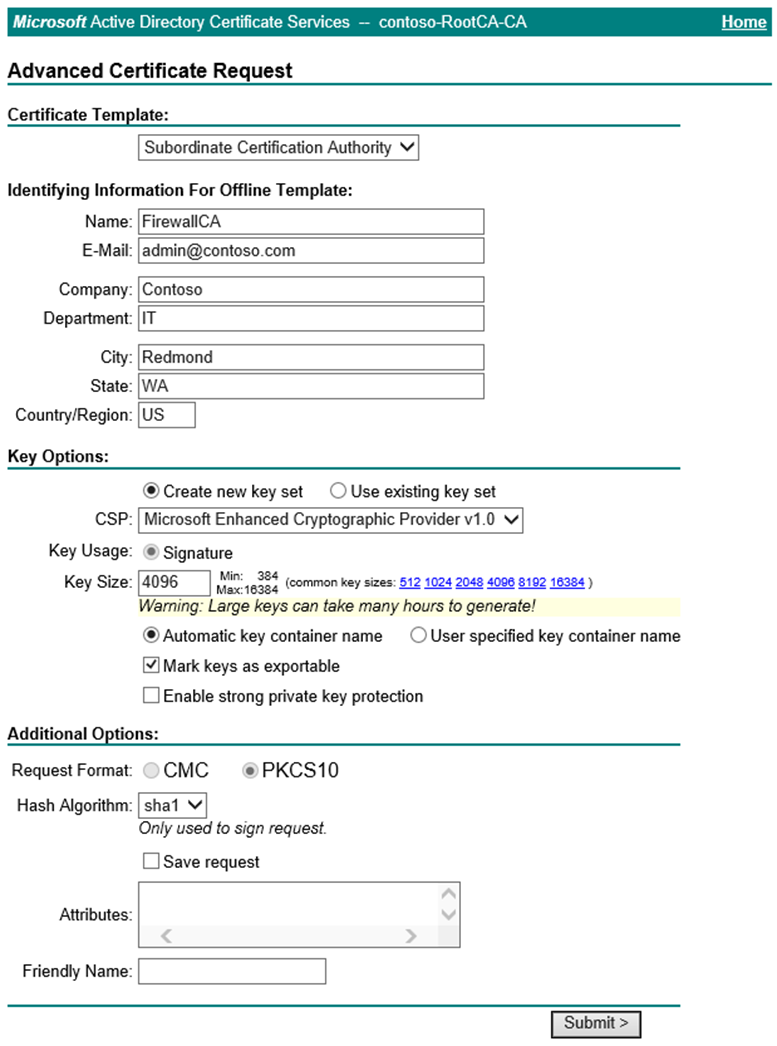

https://<servername>/certsrv, y seleccione Solicitar un certificado. - Seleccione Solicitud de certificado avanzada.

- Seleccione Crear y enviar una solicitud a esta CA.

- Rellene el formulario con la plantilla Entidad de certificación subordinada creada en la sección anterior.

- Envíe la solicitud e instale el certificado.

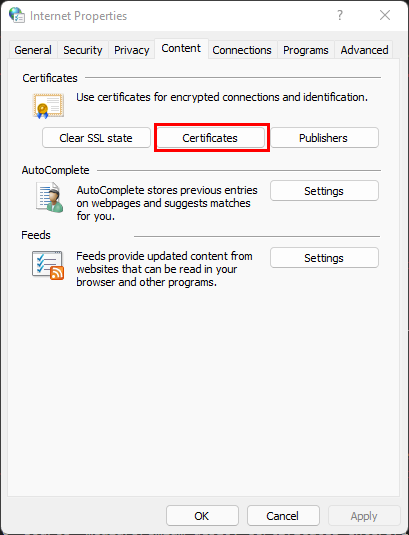

- Suponiendo que esta solicitud se realice desde una instancia de Windows Server con Internet Explorer, abra Opciones de Internet.

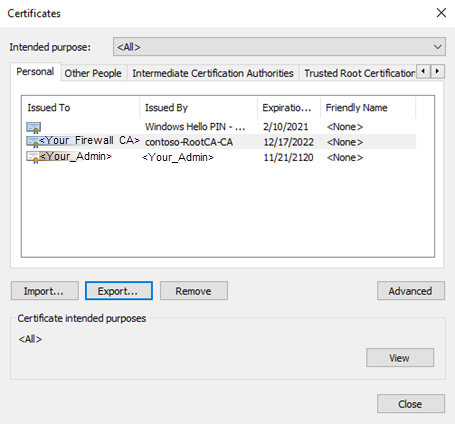

- Vaya a la pestaña Contenido y seleccione Certificados.

- Seleccione el certificado que acaba de emitir y, a continuación, seleccione Exportar.

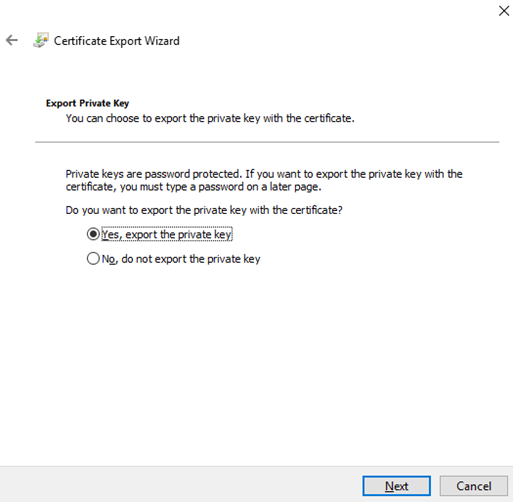

- Seleccione Siguiente para iniciar el asistente. Seleccione Sí, exportar la clave privada y, después, haga clic en Siguiente.

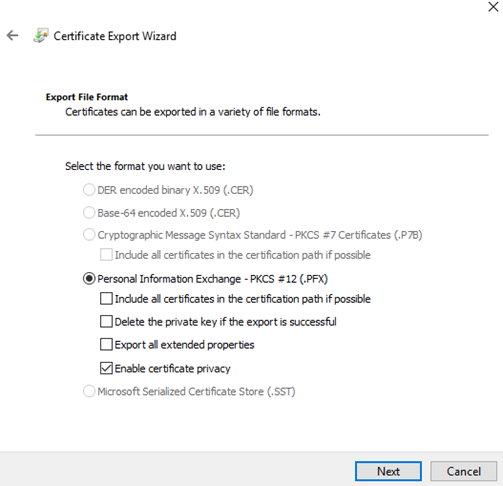

- El formato de archivo .pfx está seleccionado de forma predeterminada. Desactive Incluir todos los certificados en la ruta de certificación si es posible. Si exporta toda la cadena de certificados, se producirá un error en el proceso de importación a Azure Firewall.

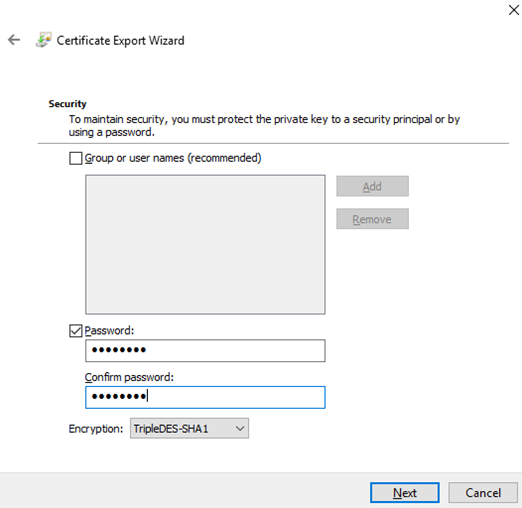

- Asigne y confirme una contraseña para proteger la clave y, a continuación, seleccione Siguiente.

- Elija un nombre de archivo y una ubicación de exportación y, a continuación, seleccione Siguiente.

- Seleccione Finalizar y mueva el certificado exportado a una ubicación segura.

Agregar el certificado a una directiva de firewall

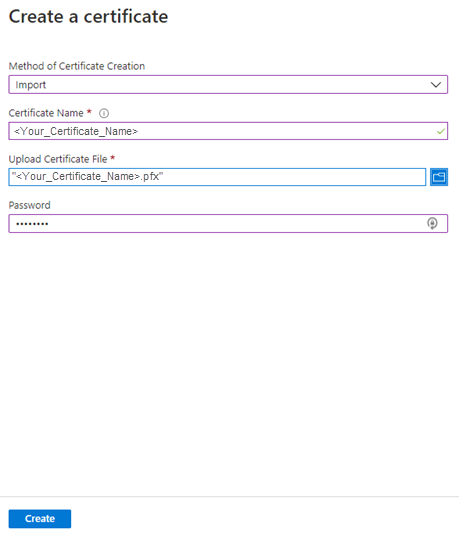

- En Azure Portal, vaya a la página Certificados de su instancia de Key Vault y seleccione Generar o importar.

- Seleccione Importar como método de creación, asigne un nombre al certificado, seleccione el archivo .pfx exportado, escriba la contraseña y, después, seleccione Crear.

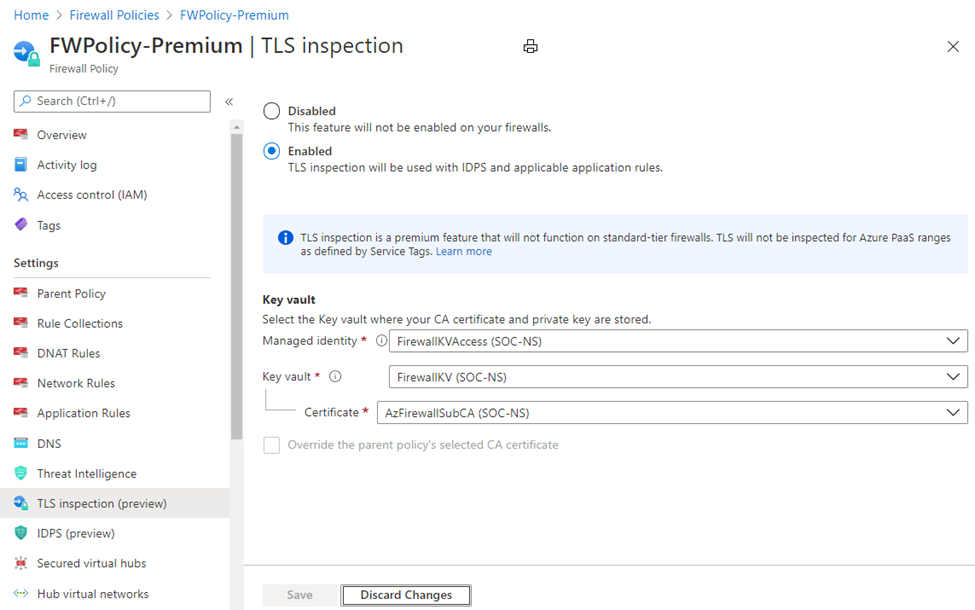

- Vaya a la página Inspección de TLS de la directiva de firewall y seleccione la identidad administrada, Key Vault y el certificado.

- Seleccione Guardar.

Validar la inspección de TLS

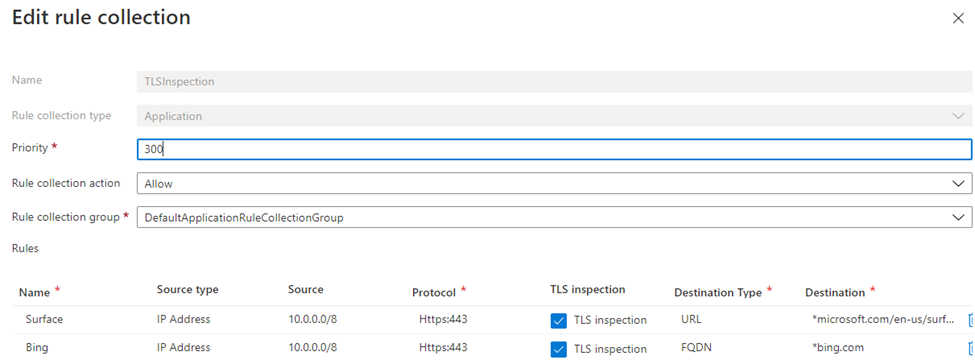

- Cree una regla de aplicación mediante la inspección de TLS en la dirección URL de destino o el nombre de dominio completo que elija. Por ejemplo:

*bing.com.

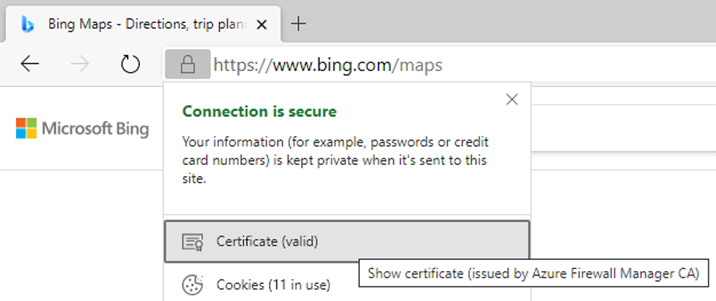

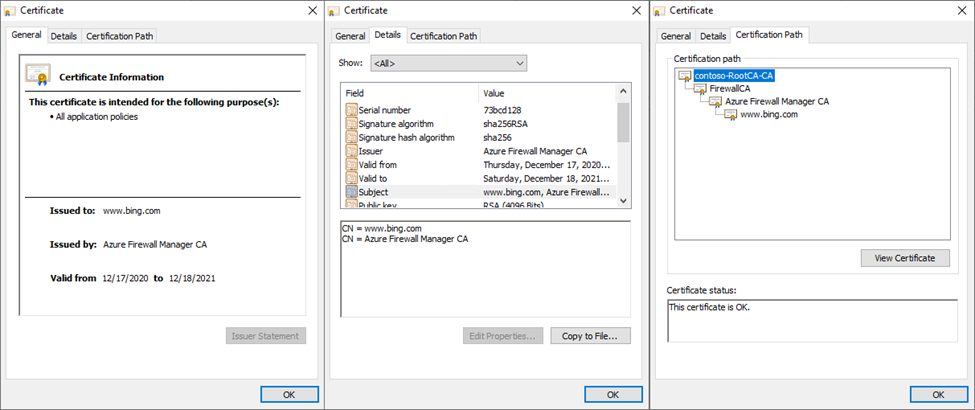

- En un equipo unido a un dominio dentro del intervalo de origen de la regla, vaya a su destino y seleccione el símbolo de bloqueo situado junto a la barra de direcciones del explorador. El certificado debe mostrar que lo emitió la entidad de certificación de empresa en lugar de una entidad de certificación pública.

- Muestre el certificado para mostrar más detalles, incluida la ruta de acceso del certificado.

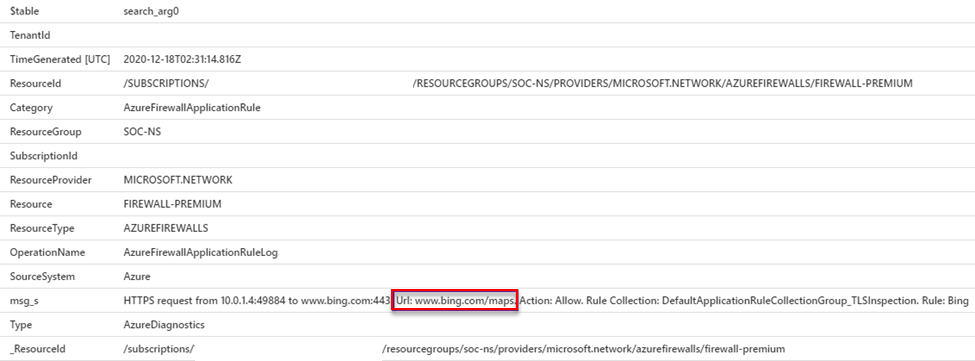

- En Log Analytics, ejecute la siguiente consulta de KQL para devolver todas las solicitudes que han estado sujetas a la inspección de TLS:

En el resultado se muestra la dirección URL completa del tráfico inspeccionado:AzureDiagnostics | where ResourceType == "AZUREFIREWALLS" | where Category == "AzureFirewallApplicationRule" | where msg_s contains "Url:" | sort by TimeGenerated desc