NIC de administración de Azure Firewall

Nota:

Esta característica se llamó anteriormente tunelización forzada. Originalmente, solo se requería una NIC de administración para la tunelización forzada. Sin embargo, ciertas próximas características del firewall también requerirán una NIC de administración, por lo que se ha desacoplado de la tunelización forzada. Se ha actualizado toda la documentación pertinente para reflejar esto.

Una NIC de administración de Azure Firewall separa el tráfico de administración del firewall del tráfico del cliente. Ciertas próximas características de Firewall también requerirán una NIC de administración. Para admitir cualquiera de estas funcionalidades, debe crear una instancia de Azure Firewall con la NIC de administración de firewalls habilitada o habilitarla en una instancia existente de Azure Firewall para evitar interrupciones del servicio.

Qué ocurre cuando habilita la NIC de administración

Si habilita una NIC de administración, el firewall enruta su tráfico de administración a través de AzureFirewallManagementSubnet (tamaño mínimo de subred /26) con su dirección IP pública asociada. Asigne esta dirección IP pública para que el firewall administre el tráfico. Todo el tráfico necesario para fines operativos de firewall se incorpora a AzureFirewallManagementSubnet.

De forma predeterminada, el servicio asocia una tabla de rutas proporcionada por el sistema a la subred de administración. La única ruta permitida en esta subred es una ruta predeterminada a Internet y Propagar las rutas de la puerta de enlace se debe deshabilitar. Evite asociar tablas de rutas de cliente a la subred Administración, ya que esto puede provocar interrupciones del servicio si se configura incorrectamente. Si asocia una tabla de rutas, asegúrese de que tiene una ruta predeterminada a Internet para evitar interrupciones del servicio.

Habilitación de la NIC de administración en firewalls existentes

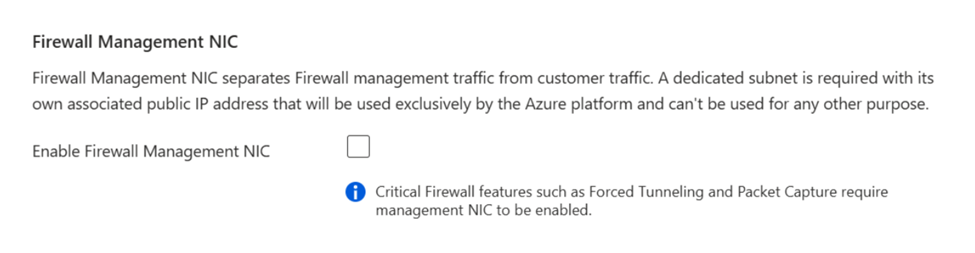

En el caso de las versiones de firewall Estándar y Premium, la NIC de administración de firewalls debe habilitarse manualmente durante el proceso de creación, como se mostró anteriormente, pero todas las versiones básicas del firewall y todos los firewalls del centro protegido siempre tienen habilitada una NIC de administración.

Para un firewall preexistente, debe detener el firewall y, a continuación, reiniciarlo con la NIC de administración de firewall habilitada para admitir la tunelización forzada. La detención o inicio del firewall se puede usar para habilitar la NIC de administración de firewalls sin necesidad de eliminar un firewall existente y volver a implementar uno nuevo. Siempre debe iniciar o detener el firewall durante las horas de mantenimiento para evitar interrupciones, incluido al intentar habilitar la NIC de administración de firewalls.

Sigue estos pasos:

Cree el

AzureFirewallManagementSubneten Azure Portal y use el intervalo de direcciones IP adecuado para la red virtual.

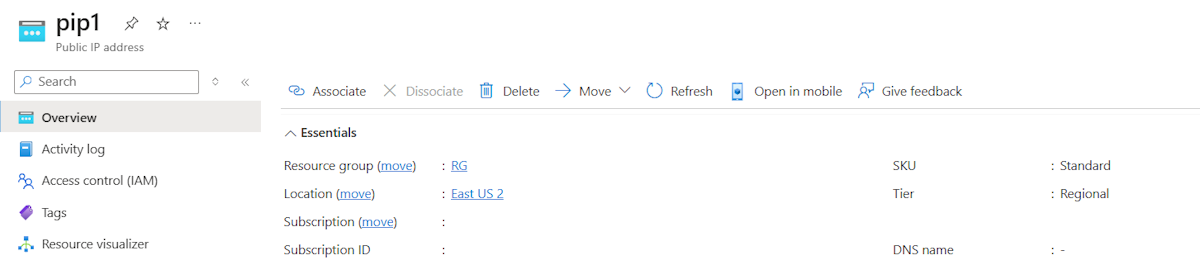

Cree la nueva dirección IP pública de administración con las mismas propiedades que la dirección IP pública del firewall existente: SKU, Nivel y Ubicación.

Detenga el firewall

Use la información de preguntas más frecuentes de Azure Firewall para detener el firewall:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $azfw.Deallocate() Set-AzFirewall -AzureFirewall $azfwInicie el firewall con la dirección IP pública de administración y la subred.

Inicie un firewall con una dirección IP pública y una dirección IP pública de administración:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $vnet = Get-AzVirtualNetwork -Name "VNet Name" -ResourceGroupName "RG Name" $pip = Get-AzPublicIpAddress -Name "azfwpublicip" -ResourceGroupName "RG Name" $mgmtPip = Get-AzPublicIpAddress -Name "mgmtpip" -ResourceGroupName "RG Name" $azfw.Allocate($vnet, $pip, $mgmtPip) $azfw | Set-AzFirewallInicie un firewall con dos direcciones IP públicas y una dirección IP pública de administración:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $vnet = Get-AzVirtualNetwork -Name "VNet Name" -ResourceGroupName "RG Name" $pip1 = Get-AzPublicIpAddress -Name "azfwpublicip" -ResourceGroupName "RG Name" $pip2 = Get-AzPublicIpAddress -Name "azfwpublicip2" -ResourceGroupName "RG Name" $mgmtPip = Get-AzPublicIpAddress -Name "mgmtpip" -ResourceGroupName "RG Name" $azfw.Allocate($vnet,@($pip1,$pip2), $mgmtPip) $azfw | Set-AzFirewallNota:

Debe reasignar un firewall y una dirección IP pública al grupo de recursos y la suscripción originales. Cuando se realiza la detención o inicio, la dirección IP privada del firewall puede cambiar a otra dirección IP dentro de la subred. Esto puede afectar a la conectividad de las tablas de rutas configuradas anteriormente.

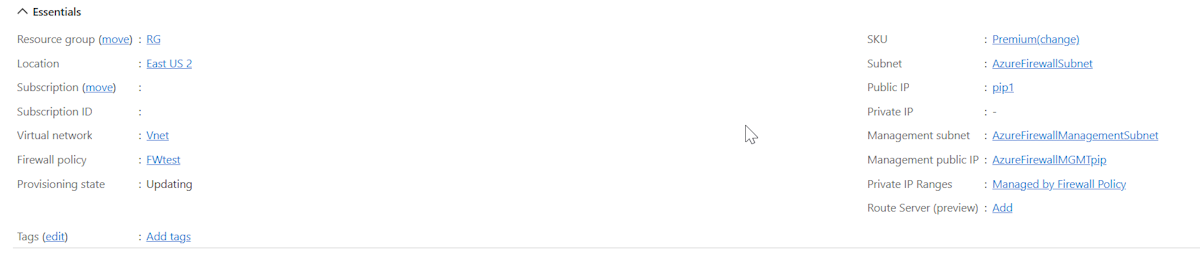

Ahora, cuando vea el firewall en Azure Portal, verá la dirección IP pública de administración asignada:

Nota:

Si quita el resto de configuraciones de dirección IP del firewall, también se quitará la configuración de dirección IP de administración y se desasignará el firewall. No se puede quitar la dirección IP pública asignada a la configuración de dirección IP de administración, pero puede asignar una dirección IP pública diferente.

Implementación de una nueva instancia de Azure Firewall con la NIC de administración para la tunelización forzada

Si prefiere implementar una nueva instancia de Azure Firewall en lugar del método Stop/Start, asegúrese de incluir una subred de administración y una NIC de administración como parte de la configuración.

Nota importante

- Un solo firewall por red virtual (VNET): dado que dos firewalls no pueden existir dentro de la misma red virtual, se recomienda eliminar el firewall anterior antes de iniciar la nueva implementación si se planea reutilizar la misma red virtual.

- Creación previa de subred: asegúrese de crear AzureFirewallManagementSubnet de antemano para evitar problemas de implementación al usar una red virtual existente.

Requisitos previos

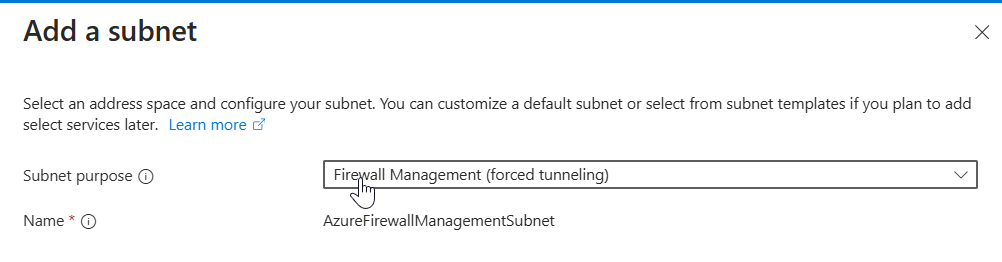

- Creación de AzureFirewallManagementSubnet:

- Tamaño mínimo de subred: /26

- Ejemplo: 10.0.1.0/26

Pasos de implementación

- En Azure Portal, vaya a Crear un recurso.

- Busque Firewall y seleccione Crear.

- En la página Crear un firewall, configure lo siguiente:

- Suscripción: seleccione su suscripción.

- Grupo de recursos: seleccione o cree un nuevo grupo de recursos.

- Nombre: escriba un nombre para el firewall.

- Región: elija su región.

- SKU del firewall: seleccione entre Básica, Estándar o Premium.

- Red virtual: cree una nueva red virtual o use una existente.

- Espacio de direcciones: por ejemplo, 10.0.0.0/16

- Subred para AzureFirewallSubnet: por ejemplo, 10.0.0.0/26

- IP pública: añada una nueva IP pública.

- Nombre: por ejemplo, FW-PIP

- NIC de administración de firewall

- Seleccione Habilitar NIC de administración de firewall.

- Subred para AzureFirewallManagementSubnet: por ejemplo, 10.0.1.0/24

- Cree una IP pública de administración: por ejemplo, Mgmt-PIP

- Seleccione Habilitar NIC de administración de firewall.

- Seleccione Revisar y crear para validar e implementar el firewall. Esto tarda unos minutos en implementarse.