Referencia de datos de supervisión de Azure Firewall

Este artículo contiene toda la información de referencia de supervisión de este servicio.

Consulte Supervisión de Azure Firewall para más información sobre los datos que puede recopilar para Azure Firewall y cómo usarlo.

Métricas

En esta sección se indican todas las métricas de la plataforma recopiladas automáticamente para este servicio. Estas métricas también forman parte de la lista global de todas las métricas de plataforma admitidas en Azure Monitor.

Para obtener información sobre la retención de métricas, consulte Información general sobre las métricas de Azure Monitor.

Métricas admitidas para Microsoft.Network/azureFirewalls

En la tabla siguiente se enumeran las métricas disponibles para el tipo de recurso Microsoft.Network/azureFirewalls.

- Es posible que todas las columnas no estén presentes en todas las tablas.

- Es posible que algunas columnas estén fuera del área de visualización de la página. Seleccione Expandir tabla para ver todas las columnas disponibles.

Encabezados de tabla

- Categoría: el grupo de métricas o la clasificación.

- Métrica: el nombre para mostrar de la métrica tal como aparece en Azure Portal.

- Nombre en la API REST: el nombre de la métrica por el que se conoce en la API REST.

- Unidad: unidad de medida.

- Agregación: el tipo de agregación predeterminado. Valores válidos: promedio (Avg), mínimo (Min), máximo (Max), total (Sum), recuento.

- Dimensiones - : dimensiones disponibles para la métrica.

- Intervalos de agregación - : intervalos en los que se obtiene una muestra de la métrica. Por ejemplo,

PT1Mindica que la métrica se muestrea cada minuto,PT30Mcada 30 minutos,PT1Hcada hora, etc. - Exportación de DS: indica si la métrica se puede exportar a los registros de Azure Monitor a través de la configuración de diagnóstico. Para obtener más información, consulte Creación de configuración de diagnóstico en Azure Monitor.

| Métrica | Nombre en la API de REST | Unidad | Agregación | Dimensiones | Intervalos de agregación | Exportación de DS |

|---|---|---|---|---|---|---|

| Número de aciertos de reglas de aplicación Número de veces que se llamó a las reglas de aplicación |

ApplicationRuleHit |

Count | Total (Suma) | Status, , Reason, Protocol |

PT1M | Sí |

| Datos procesados Cantidad total de datos procesados por este firewall |

DataProcessed |

Bytes | Total (Suma) | <none> | PT1M | Sí |

| Estado de mantenimiento del firewall Indica el mantenimiento general de este firewall |

FirewallHealth |

Percent | Average | Status, Reason |

PT1M | Sí |

| Sondeo de latencia Estimación de la latencia media del firewall que mide el sondeo de latencia |

FirewallLatencyPng |

Milisegundos | Average | <none> | PT1M | Sí |

| Recuento de aciertos de reglas de red Número de veces que se llamó a las reglas de red |

NetworkRuleHit |

Count | Total (Suma) | Status, , Reason, Protocol |

PT1M | Sí |

| Uso del puerto SNAT Porcentaje de puertos SNAT salientes actualmente en uso |

SNATPortUtilization |

Porcentaje | Promedio, máximo | Protocol |

PT1M | Sí |

| Rendimiento Rendimiento procesado por este firewall |

Throughput |

BitsPerSecond | Average | <none> | PT1M | No |

Firewall health state (Estado de mantenimiento del firewall)

En la tabla anterior, la métrica estado de mantenimiento del firewall tiene dos dimensiones:

- Estado: los valores posibles son Correcto, Degradado e Incorrecto.

- Motivo: indica el motivo del estado correspondiente del firewall.

Si los puertos SNAT se usan más del 95 %, se consideran agotados y el estado es del 50 % con status=Degradado y reason=puerto SNAT. El firewall sigue procesando el tráfico y las conexiones existentes no se ven afectadas. Sin embargo, es posible que las nuevas conexiones no se establezcan de forma intermitente.

Si se usan puertos SNAT menos del 95 %, el firewall se considera correcto y el mantenimiento se muestra como 100 %.

Si no hay informe sobre el uso de puertos SNAT, el mantenimiento se muestra como 0 %.

SNAT port utilization (Uso de puertos SNAT)

Para la métrica de uso de puertos SNAT, al agregar más direcciones IP públicas al firewall, hay más puertos SNAT disponibles, lo que reduce el uso de puertos SNAT. Además, cuando el firewall se escala horizontalmente por diferentes motivos (por ejemplo, CPU o rendimiento), también estarán disponibles más puertos SNAT.

De hecho, un porcentaje determinado del uso de puertos SNAT podría reducirse sin agregar ninguna dirección IP pública, solo porque el servicio se ha escalado horizontalmente. Puede controlar directamente el número de direcciones IP públicas disponibles para aumentar los puertos disponibles en el firewall. Sin embargo, no puede controlar directamente el escalado del firewall.

Si el firewall agota los puertos SNAT, debe agregar al menos cinco direcciones IP públicas. Así se aumenta el número de puertos SNAT disponibles. Para más información, consulte Características de Azure Firewall.

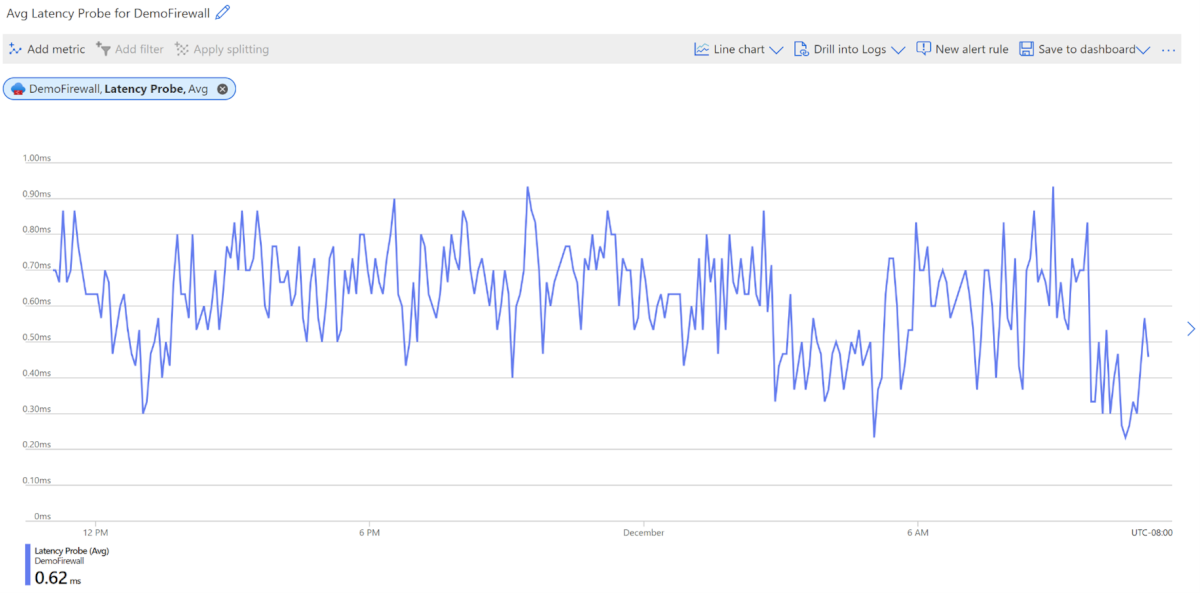

Sondeo de latencia de AZFW

La métrica de sondeo de latencia de AZFW mide la latencia general o media de Azure Firewall en milisegundos. Los administradores pueden usar esta métrica para los siguientes fines:

- Diagnosticar si Azure Firewall es la causa de la latencia en la red

- Supervisar y alertar si hay alguna incidencia de latencia o rendimiento, por consiguiente los equipos de TI pueden interactuar en forma proactiva.

- Puede haber varias razones que pueden provocar una latencia alta en Azure Firewall. Por ejemplo, un uso elevado de la CPU, un alto rendimiento o un posible problema de red.

Qué medidas métricas de sondeo de latencia de AZFW (y no):

- Qué mide: la latencia de Azure Firewall dentro de la plataforma Azure

- Lo que no mide: la métrica no captura la latencia de un extremo a otro para toda la ruta de acceso de red. En su lugar, refleja el rendimiento dentro del firewall, en lugar de la latencia que Azure Firewall introduce en la red.

- Informes de errores: si la métrica de latencia no funciona correctamente, notifica un valor de 0 en el panel de métricas, lo que indica un error de sondeo o una interrupción.

Factores que afectan a la latencia:

- Uso elevado de CPU

- Alto rendimiento o carga de tráfico

- Problemas de red dentro de la plataforma Azure

Sondeos de latencia: de ICMP a TCP El sondeo de latencia usa actualmente la tecnología Ping Mesh de Microsoft, que se basa en ICMP (Protocolo de mensajes de control de Internet). ICMP es adecuado para comprobaciones rápidas de estado, como las solicitudes de ping, pero puede que no represente con precisión el tráfico de aplicaciones del mundo real, que normalmente vuelve a usar TCP. Sin embargo, los sondeos ICMP priorizan de forma diferente en la plataforma Azure, lo que puede dar lugar a una variación entre SKU. Para reducir estas discrepancias, Azure Firewall planea realizar la transición a sondeos basados en TCP.

- Picos de latencia: con los sondeos ICMP, los picos intermitentes son normales y forman parte del comportamiento estándar de la red host. Estos problemas no deben interpretarse incorrectamente como problemas de firewall a menos que sean persistentes.

- Latencia media: en promedio, se espera que la latencia de Azure Firewall oscila entre 1 ms y 10 ms, en función de la SKU del firewall y el tamaño de implementación.

Procedimientos recomendados para supervisar la latencia

Establecer una línea base: establezca una línea base de latencia en condiciones de tráfico ligero para comparaciones precisas durante el uso normal o máximo.

Supervisión de patrones: espere picos de latencia ocasionales como parte de las operaciones normales. Si la latencia alta persiste más allá de estas variaciones normales, puede indicar un problema más profundo que requiere investigación.

Umbral de latencia recomendado: una guía recomendada es que la latencia no debe superar 3 veces la línea base. Si se cruza este umbral, se recomienda realizar una investigación adicional.

Compruebe el límite de reglas: asegúrese de que las reglas de red están dentro del límite de reglas de 20 000. Superar este límite puede afectar al rendimiento.

Nueva incorporación de aplicaciones: compruebe si hay aplicaciones recién incorporadas que podrían agregar una carga significativa o causar problemas de latencia.

Solicitud de soporte técnico: si observa una degradación continua de la latencia que no se alinea con el comportamiento esperado, considere la posibilidad de presentar una incidencia de soporte técnico para obtener más ayuda.

Dimensiones de métricas

Para obtener más información sobre las dimensiones de métricas, consulte Métricas multidimensionales.

Este servicio tiene las siguientes dimensiones asociadas a sus métricas.

- Protocolo

- Motivo

- Estado

Registros del recurso

En esta sección se enumeran los tipos de registros de recursos que se pueden recopilar para este servicio. La sección extrae de la lista de todos los tipos de categorías de registros admitidos en Azure Monitor.

Registros de recursos admitidos para Microsoft.Network/azureFirewalls

| Category | Nombre para mostrar de categoría | Tabla de registro | Admite el plan de registro básico | Admite la transformación en tiempo de ingesta | Consultas de ejemplo | Costos para exportar |

|---|---|---|---|---|---|---|

AZFWApplicationRule |

Regla de aplicación de Azure Firewall | AzureDiagnostics Registros de varios recursos de Azure. |

No | No | Consultas | Sí |

AZFWApplicationRuleAggregation |

Agregación de reglas de red de Azure Firewall (análisis de directivas) | AzureDiagnostics Registros de varios recursos de Azure. |

No | No | Consultas | Sí |

AZFWDnsQuery |

Consulta de DNS de Azure Firewall | AzureDiagnostics Registros de varios recursos de Azure. |

No | No | Consultas | Sí |

AZFWFatFlow |

Registro de flujo FAT de Azure Firewall | AzureDiagnostics Registros de varios recursos de Azure. |

No | No | Consultas | Sí |

AZFWFlowTrace |

Registro de seguimiento de flujo de Azure Firewall | AzureDiagnostics Registros de varios recursos de Azure. |

No | No | Consultas | Sí |

AZFWFqdnResolveFailure |

Error de resolución de FQDN de Azure Firewall | AzureDiagnostics Registros de varios recursos de Azure. |

No | No | Consultas | Sí |

AZFWIdpsSignature |

Firma de IDPS de Azure Firewall | AzureDiagnostics Registros de varios recursos de Azure. |

No | No | Consultas | Sí |

AZFWNatRule |

Regla de NAT de Azure Firewall | AzureDiagnostics Registros de varios recursos de Azure. |

No | No | Consultas | Sí |

AZFWNatRuleAggregation |

Agregación de reglas de NAT de Azure Firewall (análisis de directivas) | AzureDiagnostics Registros de varios recursos de Azure. |

No | No | Consultas | Sí |

AZFWNetworkRule |

Regla de red de Azure Firewall | AzureDiagnostics Registros de varios recursos de Azure. |

No | No | Consultas | Sí |

AZFWNetworkRuleAggregation |

Agregación de reglas de aplicación de Azure Firewall (análisis de directivas) | AzureDiagnostics Registros de varios recursos de Azure. |

No | No | Consultas | Sí |

AZFWThreatIntel |

Inteligencia sobre amenazas de Azure Firewall | AzureDiagnostics Registros de varios recursos de Azure. |

No | No | Consultas | Sí |

AzureFirewallApplicationRule |

Regla de aplicación de Azure Firewall (Azure Diagnostics heredado) | AzureDiagnostics Registros de varios recursos de Azure. |

No | No | Consultas | No |

AzureFirewallDnsProxy |

Proxy DNS de Azure Firewall (Azure Diagnostics heredado) | AzureDiagnostics Registros de varios recursos de Azure. |

No | No | Consultas | No |

AzureFirewallNetworkRule |

Regla de red de Azure Firewall (Azure Diagnostics heredado) | AzureDiagnostics Registros de varios recursos de Azure. |

No | No | Consultas | No |

Azure Firewall tiene dos nuevos registros de diagnóstico que pueden ayudar a supervisar el firewall, pero estos registros actualmente no muestran los detalles de las reglas de aplicación.

- Flujos principales

- Seguimiento de flujo

Flujos principales

El registro de flujos principales se conoce en el sector como registro de flujo de grasa y, en la tabla anterior, como registro de flujo de grasa de Azure Firewall. El registro de flujos principales muestra las conexiones principales que contribuyen al mayor rendimiento a través del firewall.

Sugerencia

Los registros de Top Flows solo deben activarse cuando se solucionan problemas concretos con el fin de evitar un uso excesivo de la CPU por parte de Azure Firewall.

La velocidad de flujo se define como la velocidad de transmisión de datos en megabits por segundo unidades. Es una medida de la cantidad de datos digitales que se pueden transmitir a través de una red en un período de tiempo a través del firewall. El protocolo Top Flows se ejecuta periódicamente cada tres minutos. El umbral mínimo que se va a considerar un flujo superior es de 1 Mbps.

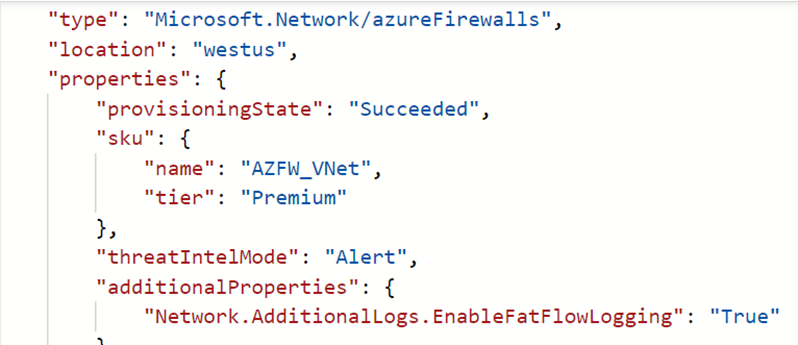

Habilite el registro de flujos principales mediante los siguientes comandos de Azure PowerShell:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $true

Set-AzFirewall -AzureFirewall $firewall

Para deshabilitar los registros, use el mismo comando anterior de Azure PowerShell y establezca el valor en False.

Por ejemplo:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $false

Set-AzFirewall -AzureFirewall $firewall

Hay algunas formas de comprobar que la actualización se realizó correctamente, pero puedes ir a Descripción general del firewall y seleccionar la Vista JSON en la esquina superior derecha. Veamos un ejemplo:

Para crear una configuración de diagnóstico y habilitar la tabla específica del recurso, consulte Creación de una configuración de diagnóstico en Azure Monitor.

Seguimiento de flujo

Los registros de firewall muestran el tráfico a través del firewall en el primer intento de una conexión TCP, conocida como paquete SYN . Sin embargo, esta entrada no muestra el recorrido completo del paquete en el protocolo de enlace TCP. Como resultado, es difícil solucionar los problemas si se pierde un paquete o se produce un enrutamiento asimétrico. El registro de seguimiento de Flujo de Azure Firewall soluciona este problema.

Sugerencia

Para evitar el uso excesivo del disco que provocan los registros de seguimiento de flujo en Azure Firewall con muchas conexiones de corta duración, active los registros solo cuando vaya a solucionar un problema concreto con fines de diagnóstico.

Se pueden agregar las siguientes propiedades:

SYN-ACK: marca ACK que indica la confirmación del paquete SYN.

FIN: marca finalizada del flujo de paquetes original. No se transmiten más datos en el flujo TCP.

FIN-ACK: marca ACK que indica la confirmación del paquete FIN.

RST: el restablecimiento de la marca indica que el remitente original no recibe más datos.

INVALID (flujos): indica que el paquete no se puede identificar o no tiene ningún estado.

Por ejemplo:

- Un paquete TCP llega a una instancia de Microsoft Azure Virtual Machine Scale Sets que no tiene ningún historial anterior para este paquete.

- Paquetes de CheckSum incorrectos

- La entrada de la tabla de seguimiento de conexiones está llena y no se pueden aceptar nuevas conexiones

- Paquetes de ACK demasiado retrasados

Habilite el registro de seguimiento de Flow mediante los siguientes comandos de Azure PowerShell o vaya al portal y busque Habilitar el registro de conexiones TCP:

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

Register-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

Este cambio puede tardar varios minutos en surtir efecto. Una vez registrada la función, considere la posibilidad de realizar una actualización en Azure Firewall para que el cambio surta efecto inmediatamente.

Para comprobar el estado del registro de AzResourceProvider, puede ejecutar el comando de Azure PowerShell:

Get-AzProviderFeature -FeatureName "AFWEnableTcpConnectionLogging" -ProviderNamespace "Microsoft.Network"

Para deshabilitar el registro, puede anular el registro mediante el siguiente comando o seleccionar anular el registro en el ejemplo anterior del portal.

Unregister-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Para crear una configuración de diagnóstico y habilitar la tabla específica del recurso, consulte Creación de una configuración de diagnóstico en Azure Monitor.

Tablas de registros de Azure Monitor

En esta sección, se enumeran todas las tablas de registros de Azure Monitor relacionadas con este servicio y que están disponibles para consulta mediante Log Analytics con consultas de Kusto. Las tablas contienen datos de registro de recursos y, posiblemente, más dependiendo de lo que se recopila y se enrutan a ellos.

Azure Firewall Microsoft.Network/azureFirewalls

- AZFWNetworkRule

- AZFWFatFlow

- AZFWFlowTrace

- AZFWApplicationRule

- AZFWThreatIntel

- AZFWNatRule

- AZFWIdpsSignature

- AZFWDnsQuery

- AZFWInternalFqdnResolutionFailure

- AZFWNetworkRuleAggregation

- AZFWApplicationRuleAggregation

- AZFWNatRuleAggregation

- AzureActivity

- AzureMetrics

- AzureDiagnostics

Registro de actividad

En la tabla vinculada se enumeran las operaciones que se pueden registrar en el registro de actividad de este servicio. Estas operaciones son un subconjunto de todas las posibles operaciones del proveedor de recursos en el registro de actividad.

Para obtener más información sobre el esquema de las entradas del registro de actividad, consulte Esquema del registro de actividad.

Contenido relacionado

- Consulte Supervisión de Azure Firewall para obtener una descripción de la supervisión de Azure Firewall.

- Consulte Supervisión de los recursos de Azure con Azure Monitor para obtener información sobre la supervisión de los recursos de Azure.