Descripción de los recursos de inventario

Administración de superficie expuesta a ataques externos de Microsoft Defender (Defender EASM) usa tecnología de detección propietaria de Microsoft para buscar de forma recursiva la infraestructura con conexiones observadas a recursos legítimos conocidos (valores de inicialización de detección). Realiza inferencias sobre la relación de esa infraestructura con la organización para descubrir propiedades desconocidas y no supervisadas previamente.

La detección de Defender EASM incluye los siguientes tipos de recursos:

- Dominios

- Bloques de direcciones IP

- Hosts

- Contactos de correo electrónico

- Números de sistema autónomo (ASN)

- Organizaciones WHOIS

Estos tipos de recursos forman el inventario de la superficie expuesta a ataques en Defender EASM. La solución detecta recursos orientados externamente que se exponen a Internet de forma abierta fuera de la protección tradicional del firewall. Los recursos externos se deben supervisar y mantener para minimizar el riesgo y mejorar la posición de seguridad de la organización. Defender EASM detecta y supervisa activamente los recursos y, después, expone información clave que le ayuda a solucionar de forma eficaz las vulnerabilidades de la organización.

Estado de los recursos

Todos los recursos se etiquetan con uno de los siguientes estados:

| Nombre del estado | Descripción |

|---|---|

| Inventario aprobado | Un elemento que forma parte de la superficie expuesta a ataques de su propiedad. Es un elemento del que es responsable directamente. |

| Dependencia | Infraestructura que es propiedad de un tercero, pero que forma parte de la superficie expuesta a ataques porque admite directamente el funcionamiento de los recursos de su propiedad. Por ejemplo, puede depender de un proveedor de TI para hospedar el contenido web. El dominio, el nombre de host y las páginas formarán parte del inventario aprobado, por lo que es posible que quiera tratar la dirección IP que ejecuta el host como una dependencia. |

| Solo supervisar | Un recurso que es relevante para la superficie expuesta a ataques, pero que no está controlado directamente ni es una dependencia técnica. Por ejemplo, las franquicias independientes o los recursos que pertenecen a empresas relacionadas podrían etiquetarse como Solo supervisar en lugar de Inventario aprobado para separar los grupos con fines de creación de informes. |

| Candidato | Un recurso que tiene alguna relación con los recursos de inicialización conocidos de la organización, pero que no tiene una conexión lo suficientemente fuerte como para etiquetarlo inmediatamente como Inventario aprobado. Debe revisar manualmente estos recursos candidatos para determinar su propiedad. |

| Requiere investigación | Un estado similar a Candidato, pero este valor se aplica a los recursos que necesitan investigación manual para su validación. El estado se determina en función de nuestras puntuaciones de confianza generadas internamente que evalúan la intensidad de las conexiones detectadas entre los recursos. No indica la relación exacta de la infraestructura con la organización, pero marca el recurso para revisión adicional a fin de determinar cómo se debe clasificar. |

Control de los diferentes estados de recursos

Estos estados de recursos se procesan y supervisan de forma única para garantizar que tenga una visibilidad clara de los recursos más críticos de manera predeterminada. Por ejemplo, los recursos en el estado Inventario aprobado siempre se representan en gráficos de paneles y se examinan diariamente para garantizar que los datos sean recientes. Todos los demás tipos de recursos no se incluyen en gráficos de paneles de manera predeterminada. Pero puede ajustar los filtros de inventario para ver los recursos en distintos estados según sea necesario. Del mismo modo, los recursos con el estado Candidato solo se examinan durante el proceso de detección. Si estos tipos de recursos son propiedad de la organización, es importante revisarlos y cambiar su estado a Inventario aprobado.

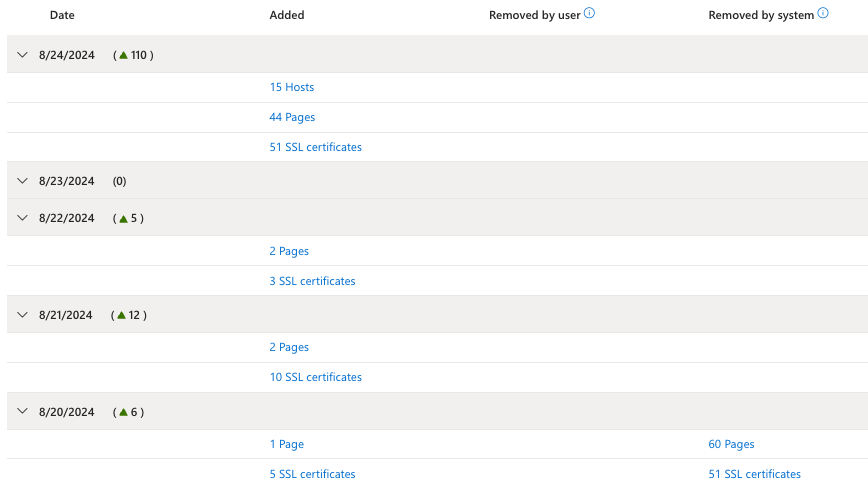

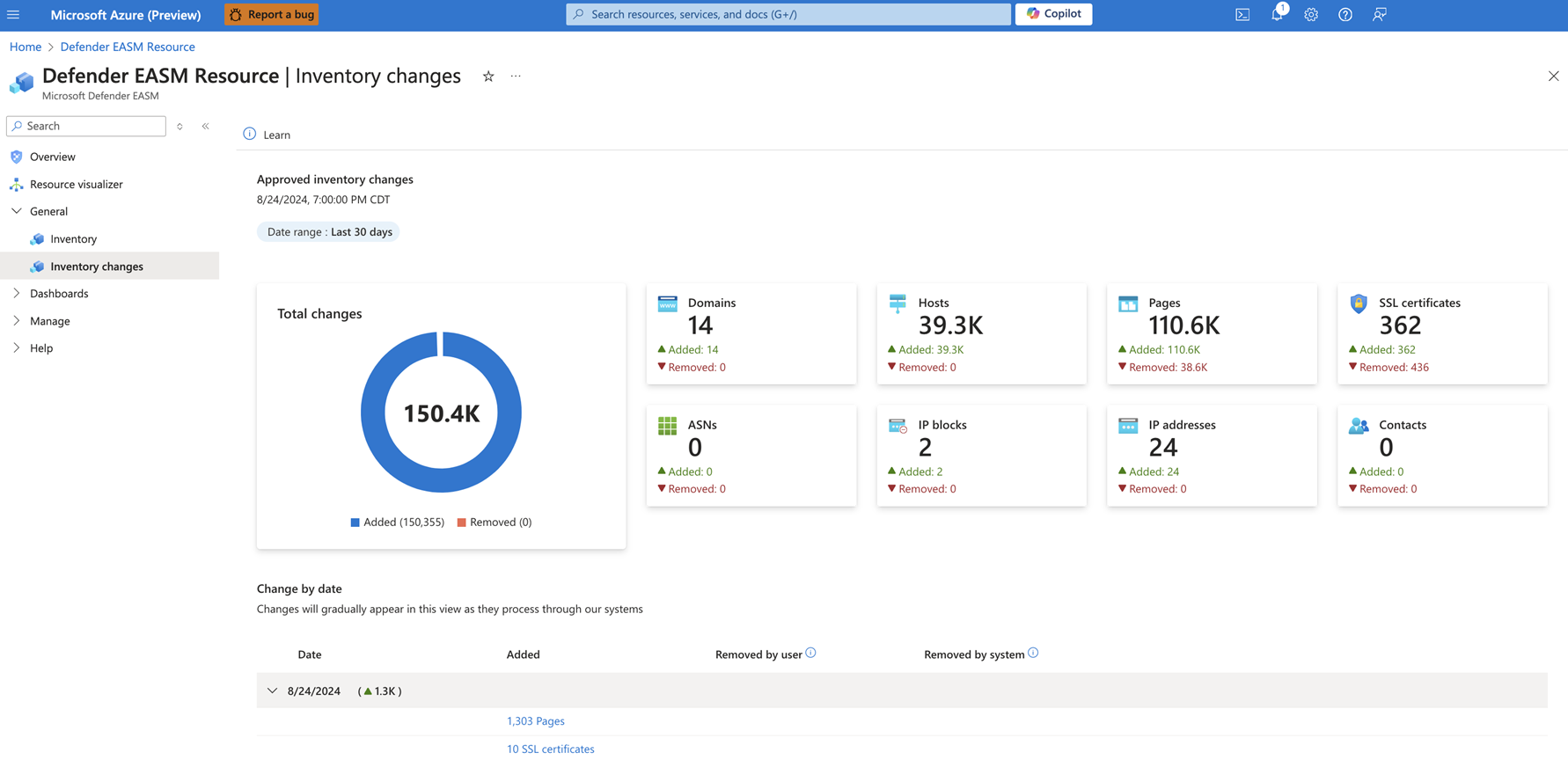

Seguimiento de cambios de inventario

La superficie expuesta a ataques cambia constantemente. Defender EASM analiza y actualiza continuamente el inventario para garantizar la precisión. Los recursos se agregan y quitan con frecuencia del inventario, por lo que es importante seguir estos cambios para comprender la superficie expuesta a ataques e identificar tendencias clave. En el panel de cambios de inventario se proporciona información general sobre estos cambios. Puede ver fácilmente los recuentos "agregados" y "eliminados" para cada tipo de recurso. Puede filtrar el panel por dos intervalos de fechas: los últimos 7 días o los últimos 30 días. Para obtener una vista más detallada de estos cambios de inventario, vea la sección Cambios por fecha del panel.