Crear y configurar manualmente una conexión del servicio de identidad de carga de trabajo de Azure Resource Manager

Azure DevOps Services | Azure DevOps Server 2022 | Azure DevOps Server 2019

Nota:

Estamos implementando la nueva experiencia de creación de conexiones de servicio de Azure. Recibirlo en su organización depende de varios factores y es posible que todavía vea la experiencia de usuario anterior.

Al solucionar problemas de una conexión del servicio de identidad de carga de trabajo de Azure Resource Manager, podría necesitar configurar manualmente la conexión en lugar de usar la herramienta automatizada que está disponible en Azure DevOps.

Se recomienda probar el método automatizado antes de realizar una configuración manual.

Hay dos opciones para la autenticación: usar una identidad administrada o usar un registro de aplicaciones. La ventaja de la opción de identidad administrada es que puede usarla cuando no tienes los permisos para crear entidades de servicio o si va a usar un inquilino distinto de Microsoft Entra de su usuario de Azure DevOps.

Configuración de una conexión del servicio de identidad de carga de trabajo

Para configurar manualmente la autenticación de identidad administrada para las canalizaciones de Azure, siga estos pasos para crear una identidad administrada en Azure Portal, establecer una conexión de servicio en Azure DevOps, agregar credenciales federadas y conceder los permisos necesarios. Debes seguir estos pasos, en el orden indicado:

- Cree la identidad administrada en Azure Portal.

- Cree la conexión de servicio en Azure DevOps y guárdela como borrador.

- Agregue una credencial federada a la identidad administrada en Azure Portal.

- Concesión de permisos a la identidad administrada en el portal de Azure.

- Guarde la conexión de servicio en Azure DevOps.

También puede usar la API REST para este proceso.

Requisitos previos para la autenticación de identidad administrada

- Para crear una identidad administrada asignada por el usuario, la cuenta de Azure requiere la asignación del rol Colaborador de identidades administradas o superior.

- Para usar una identidad administrada para acceder a los recursos de Azure de la canalización, asigne el acceso de identidad administrada al recurso.

Cree una identidad administrada en el portal de Azure

Inicie sesión en Azure Portal.

En el cuadro de búsqueda, escriba Identidades administradas.

Seleccione Crear.

En el panel Crear identidad administrada asignada por el usuario, introduzca o seleccione los valores para los siguientes elementos:

- Suscripción: elija la suscripción en la que crear la identidad administrada asignada por el usuario.

- Grupo de recursos: elija un grupo de recursos en el que crear la identidad administrada asignada por el usuario, o bien seleccione Crear nuevo para crear un nuevo grupo de recursos.

- Región: elija una región para implementar la identidad administrada asignada por el usuario (por ejemplo, Este de EE. UU.).

- Nombre: escriba el nombre de la identidad administrada asignada por el usuario (por ejemplo, UADEVOPS).

Seleccione Revisar y crear para crear una nueva identidad administrada. Una vez finalizada la implementación, seleccione Ir al recurso.

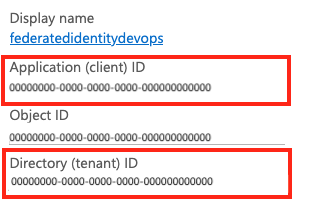

Copie los valores de Suscripción, ID de suscripción e ID de cliente para la identidad administrada, para usarlos más adelante.

En la identidad administrada en Azure Portal, vaya a Configuración>Propiedades.

Copie el valor de Id. de inquilino para usarlo más adelante.

Crear una conexión de servicio para la autenticación de identidad administrada en Azure DevOps

En Azure DevOps, abra su proyecto y vaya a

>Pipelines> Conexiones de servicio.

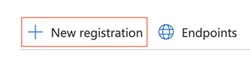

>Pipelines> Conexiones de servicio.Seleccione Nueva conexión de servicio.

Seleccione Azure Resource Manager.

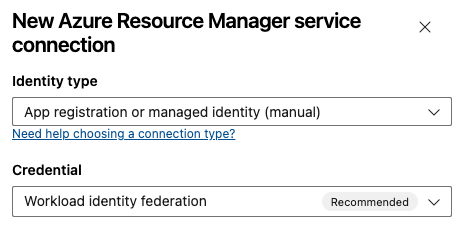

Seleccione el tipo de identidad Registro de aplicaciones o Identidad administrada (manual) para la credencial de federación de identidades de carga de trabajo.

En Nombre de la conexión de servicio, escriba un valor como

uamanagedidentity. Usará este valor en el identificador del firmante de credenciales federado.Seleccione Siguiente.

En el Paso 2: Detalles del registro de aplicaciones:

Paso 2: Detalles del registro de aplicaciones contiene los parámetros siguientes. Puede introducir o seleccionar los siguientes parámetros:

Parámetro Descripción Emisor Necesario. DevOps crea automáticamente la URL del emisor. Identificador de sujeto Necesario. DevOps crea automáticamente el identificador del firmante. Entorno Necesario. Elija un entorno de nube al que conectarse. Si selecciona Azure Stack, escriba la dirección URL del entorno, que es algo parecido a https://management.local.azurestack.external.Seleccione el Nivel de ámbito. Seleccione Suscripción, Grupo de administración o Área de trabajo de Machine Learning. Los grupos de administración son contenedores que ayudan a administran el acceso, las directivas y el cumplimiento de varias suscripciones. Una área de trabajo de Machine Learning es un lugar para crear artefactos de aprendizaje automático.

En el ámbito de Suscripción, escriba los siguientes parámetros:

Parámetro Descripción Id. de suscripción Necesario. Escriba el ID de suscripción de Azure. Subscription Name Necesario. Escriba el nombre de la suscripción de Azure. En el ámbito Grupo de administración, escriba los parámetros siguientes:

Parámetro Descripción ID de grupo de administración Necesario. Escriba el identificador del grupo de administración de Azure. Nombre del grupo de administración Necesario. Escriba el nombre del grupo de administración de Azure. En el ámbito Área de trabajo de Machine Learning, escriba los parámetros siguientes:

Parámetro Descripción Id. de suscripción Necesario. Escriba el ID de suscripción de Azure. Subscription Name Necesario. Escriba el nombre de la suscripción de Azure. Grupo de recursos Necesario. Seleccione el grupo de recursos que contiene el área de trabajo. Nombre del área de trabajo de ML Necesario. Escriba el nombre del área de trabajo de Azure Machine Learning existente. Ubicación del área de trabajo de ML Necesario. Escriba la ubicación del área de trabajo de Azure Machine Learning existente.

En la sección Autenticación, escriba o seleccione los parámetros siguientes:

Parámetro Descripción Id. de la aplicación (cliente) Necesario. Introduzca el ID de cliente de la identidad administrada. Id. de directorio (inquilino) Necesario. Escriba el ID de inquilino de la identidad administrada. En la sección Seguridad, seleccione Conceder permiso de acceso a todas las canalizaciones para permitir que todas las canalizaciones usen esta conexión de servicio. Si no selecciona esta opción, debe conceder manualmente acceso a cada canalización que use esta conexión de servicio.

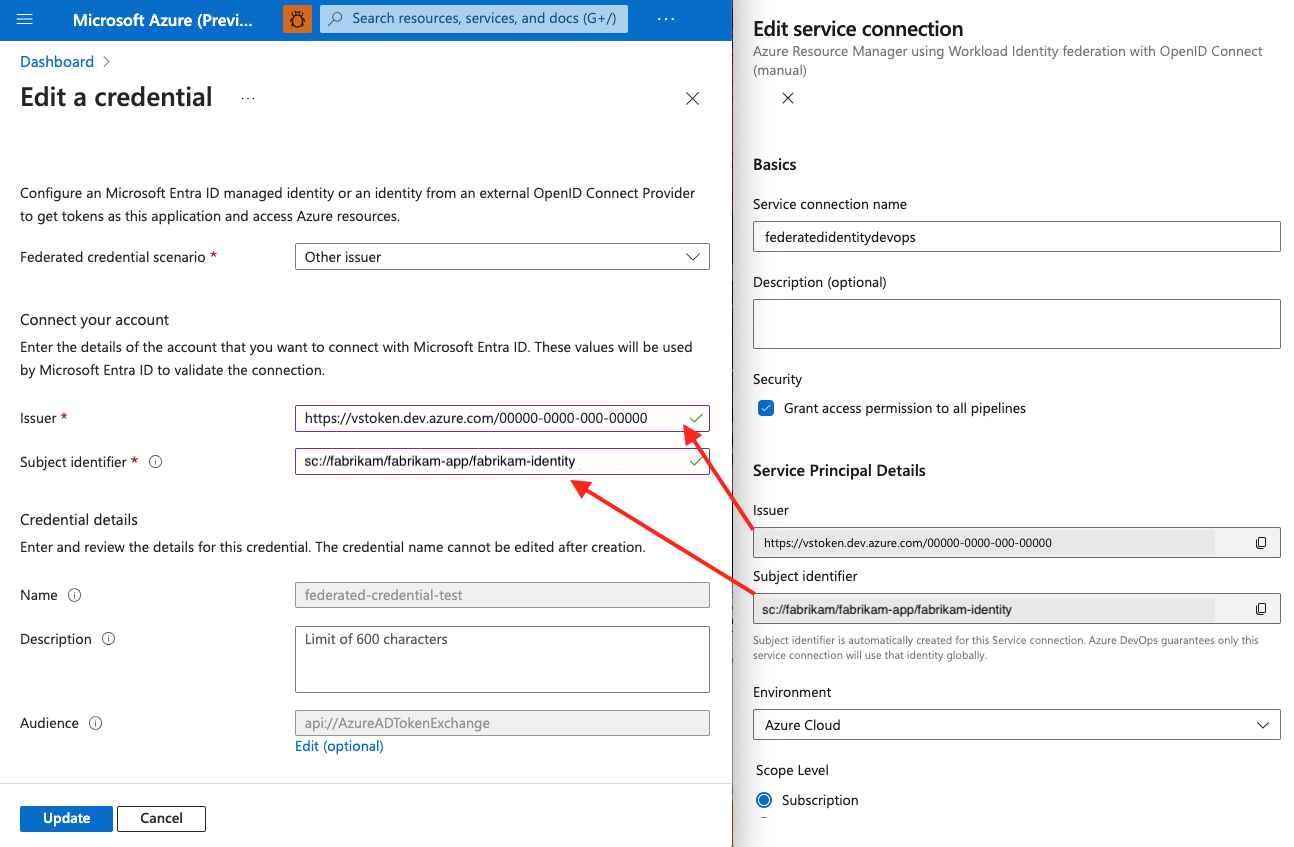

En Azure DevOps, copie los valores generados para el emisor y el ID de sujeto.

Seleccione Mantener como borrador para guardar una credencial de borrador. No se puede completar la configuración hasta que la identidad administrada tenga una credencial federada en Azure Portal.

Adición de una credencial federada en Azure Portal

En una ventana nueva del explorador, dentro de la identidad administrada en Azure Portal, vaya a Configuración>Credenciales federadas.

Seleccione Agregar credenciales.

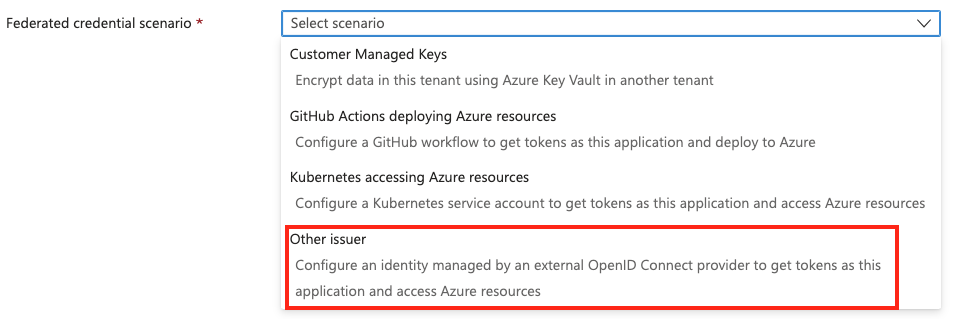

Seleccione el escenario Otro emisor.

Pegue los valores del emisor y el ID de sujeto copiados del proyecto de Azure DevOps en las credenciales federadas en Azure Portal.

Escriba el Nombre de la credencial federada.

Seleccione Agregar.

Concesión de permisos a la identidad administrada en el portal de Azure

En el portal de Azure, vaya al recurso de Azure para el que desee conceder los permisos (por ejemplo, un grupo de recursos).

Seleccione Control de acceso (IAM).

Seleccione Agregar asignación de roles. Asigne el rol correspondiente a la identidad administrada (por ejemplo, Colaborador).

Seleccione Revisar y asignar.

Guarde la conexión de servicio de Azure DevOps

En Azure DevOps, vuelva a la conexión de servicio de borrador.

Seleccione Finalizar configuración.

Seleccione Comprobar y guardar. Una vez completado correctamente este paso, la identidad administrada está totalmente configurada.