Vinculación de un grupo de variables a secretos en Azure Key Vault

En este artículo se muestra cómo crear un grupo de variables que vincula a secretos almacenados en un almacén de claves de Azure. Al vincular el grupo de variables al almacén de claves, puede asegurarse de que los secretos se almacenan de forma segura y las canalizaciones siempre tienen acceso a los valores de secreto más recientes en tiempo de ejecución.

Azure DevOps Services | Azure DevOps Server 2022 | Azure DevOps Server 2019

Puede crear un grupo de variables que vincule a almacenes de claves de Azure existentes y asigne los secretos seleccionados del almacén de claves al grupo de variables. Solo los nombres de secreto se asignan al grupo de variables, no a los valores secretos. Cuando se ejecutan canalizaciones, se vinculan al grupo de variables para capturar los valores secretos más recientes del almacén en tiempo de ejecución.

Cualquier cambio realizado en los secretos existentes en el almacén de claves está disponible automáticamente para todas las canalizaciones en las que se usa el grupo de variables. Sin embargo, si se agregan o eliminan secretos del almacén, los grupos de variables asociados no se actualizan automáticamente. Debe actualizar explícitamente los secretos para incluirlos en el grupo de variables.

Aunque Key Vault admite el almacenamiento y administración de claves criptográficas y certificados en Azure, la integración de grupos de variables de Azure Pipelines solo admite la asignación de secretos del almacén de claves. No se admiten claves criptográficas ni certificados.

Nota:

No se admiten almacenes de claves que usan el control de acceso basado en roles de Azure (RBAC de Azure).

Requisitos previos

- Una cuenta de Azure con una suscripción activa. Cree una cuenta gratuita.

- Una organización de Azure DevOps. Regístrese de forma gratuita o en Azure DevOps Server.

- Un proyecto de DevOps. Si aún no tiene un proyecto, cree uno.

- Una conexión de servicio de Azure Resource Manager para el proyecto.

Creación de un Almacén de claves

Cree un almacén de claves de Azure.

- En Azure Portal, haga clic en Crear un recurso.

- Busque y seleccione Key Vault y, a continuación, seleccione Crear.

- Selecciona tu suscripción.

- Seleccione un grupo de recursos existente o cree uno nuevo.

- Escriba un nombre para el almacén de claves.

- Seleccione una región.

- Seleccione la pestaña Acceso y configuración .

- Seleccione Directiva de acceso de Key Vault.

- Seleccione la cuenta como entidad de seguridad.

- Seleccione Revisar y crear y, a continuación, Crear.

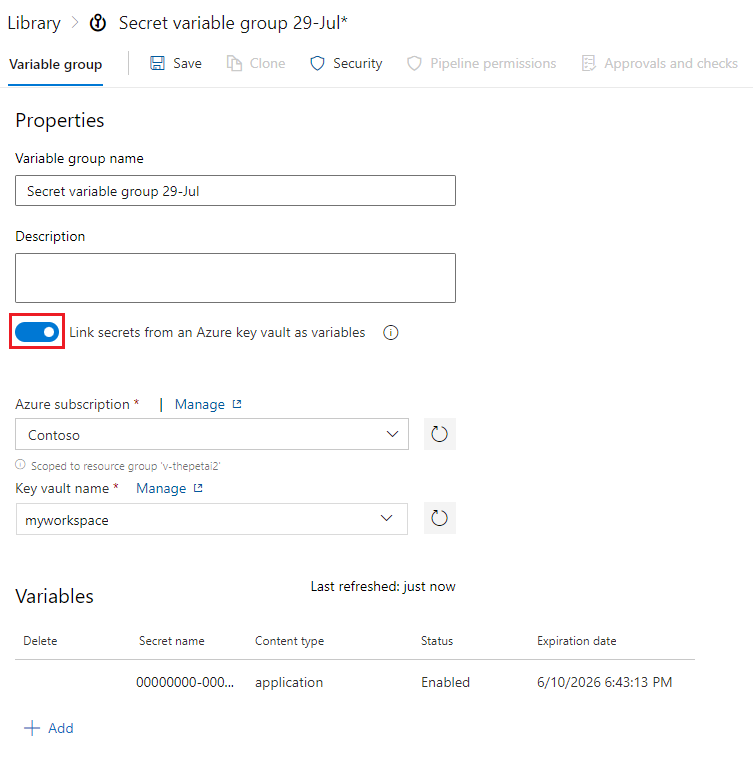

Creación del grupo de variables vinculado al almacén de claves

- En el proyecto de Azure DevOps, seleccione Canalizaciones>Biblioteca>+ Grupo de variables.

- En la página Grupos de variables, escriba un nombre y una descripción opcional para el grupo de variables.

- Habilite el conmutador Vincular secretos desde una instancia de Azure Key Vault como variables.

- Seleccione la conexión de servicio y seleccione Autorizar.

- Seleccione el nombre del almacén de claves y habilite Azure DevOps para acceder al almacén de claves; para ello, seleccione Autorizar junto al nombre del almacén.

- Seleccione + Agregar y, en la pantalla Elegir secretos , seleccione los secretos del almacén para asignarlos a este grupo de variables y, a continuación, seleccione Aceptar.

- Seleccione Guardar para guardar el grupo de variables secretas.

Nota:

La conexión de servicio debe tener al menos permisos Get y List en el almacén de claves, que puede autorizar en los pasos anteriores. También puede proporcionar los permisos siguientes desde Azure Portal mediante estos pasos:

- Abra Configuración para el almacén de claves y, a continuación, elija Configuración de acceso>Ir a directivas de acceso.

- En la página Directivas de acceso, si el proyecto de Azure Pipelines no aparece en Aplicaciones con al menos permisos Get y List, seleccione Crear.

- En Permisos de secretos, seleccione Get y List y, a continuación, seleccione Siguiente.

- Seleccione la entidad de seguridad y, a continuación, seleccione Siguiente.

- Vuelva a seleccionar Siguiente, revise la configuración y seleccione Crear.

Para obtener más información, consulte Usar secretos de Azure Key Vault.