Cambio de las directivas de conexión y seguridad de la aplicación para su organización

Importante

Azure DevOps no admite la autenticación de credenciales alternativas. Si sigue usando credenciales alternativas, le recomendamos encarecidamente que cambie a un método de autenticación más seguro.

En este artículo se muestra cómo administrar las directivas de seguridad de su organización que determinan cómo las aplicaciones pueden acceder a los servicios y recursos de su organización. Puede acceder a la mayoría de estas directivas en Configuración de la organización.

Requisitos previos

Permisos: sea miembro del grupo Administradores de la colección de proyectos. Los propietarios de la organización son miembros automáticamente de este grupo.

Administrar una directiva

Para cambiar las directivas de conexión, seguridad y usuario de la aplicación para su organización, siga estos pasos.

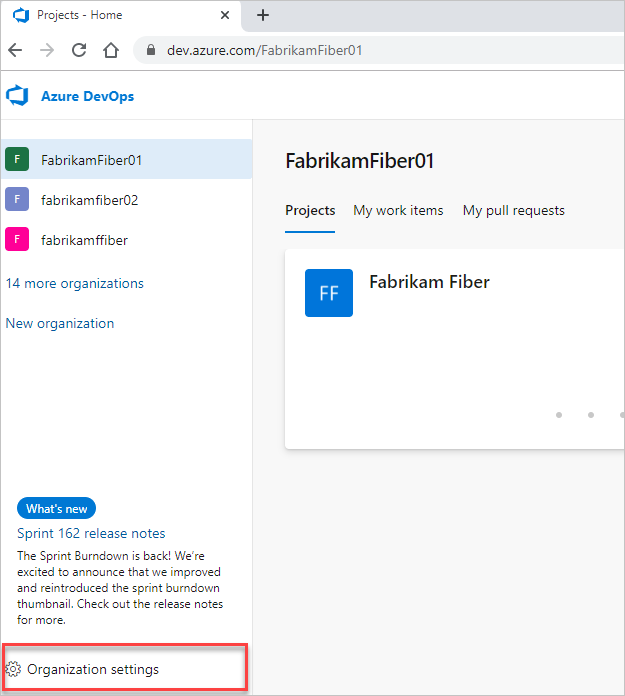

Inicie sesión en su organización (

https://dev.azure.com/{yourorganization}).Seleccione

Configuración de organización.

Configuración de organización.

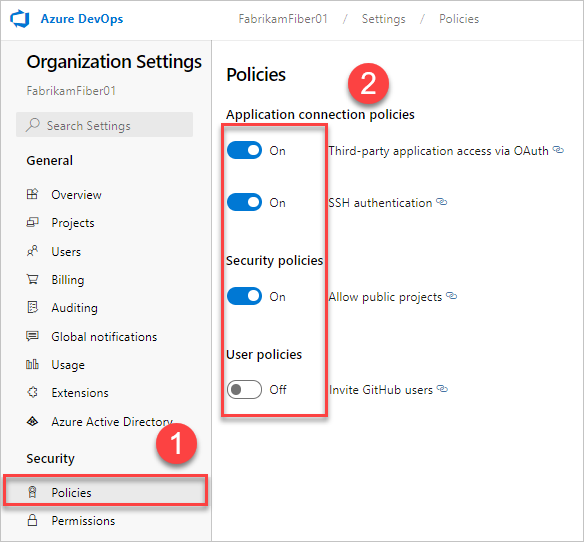

Seleccione Directivas y, a continuación, active o desactive la directiva según sea necesario.

Cambio de directivas de conexión de aplicaciones

Para permitir el acceso sin problemas a su organización sin solicitar repetidamente credenciales de usuario, las aplicaciones suelen usar los métodos de autenticación siguientes:

OAuth: genere tokens para acceder a las API REST para Azure DevOps. Todas las API REST aceptan tokens de OAuth, lo que lo convierte en el método preferido de integración sobre tokens de acceso personal (PAT). Las API de administración de organizaciones, perfiles y PAT solo admiten OAuth. También puede usar tokens de OAuth con el identificador de Entra de Microsoft para proporcionar autenticación segura y sin problemas para los usuarios de su organización.

SSH: genere claves de cifrado para su uso con Linux, macOS y Windows que ejecutan Git para Windows. No puede usar administradores de credenciales de Git ni PAT para la autenticación HTTPS con SSH.

PAT: genere tokens para:

- Acceso a recursos o actividades específicos, como compilaciones o elementos de trabajo.

- Clientes como Xcode y NuGet que requieren nombres de usuario y contraseñas como credenciales básicas y no admiten las características de Microsoft Account y Microsoft Entra, como la autenticación multifactor.

- Acceso a las API REST para Azure DevOps.

De forma predeterminada, la organización permite el acceso a todos los métodos de autenticación.

Puede limitar el acceso a las claves OAuth y SSH deshabilitando estas directivas de conexión de aplicaciones:

- Aplicación que no es de Microsoft a través de OAuth: habilite las aplicaciones que no son de Microsoft para acceder a los recursos de su organización a través de OAuth. Esta directiva está desactivada de forma predeterminada para todas las nuevas organizaciones. Si desea acceder a aplicaciones que no son de Microsoft, habilite esta directiva para asegurarse de que estas aplicaciones pueden acceder a los recursos de su organización.

- Autenticación SSH: habilite las aplicaciones para conectarse a los repositorios de Git de la organización a través de SSH.

Cuando se deniega el acceso a un método de autenticación, ninguna aplicación puede acceder a su organización a través de ese método. Cualquier aplicación que anteriormente tuviera acceso encuentra errores de autenticación y pierde el acceso.

Para quitar el acceso a los PAT, revoquelos.

Cambio de directivas de acceso condicional

Microsoft Entra ID permite a los inquilinos definir qué usuarios pueden acceder a los recursos de Microsoft a través de su característica de directiva de acceso condicional (CAP). Los administradores de inquilinos pueden establecer condiciones que los usuarios deben cumplir para obtener acceso. Por ejemplo, el usuario debe:

- Ser miembro de un grupo de seguridad específico

- Pertenecer a una determinada ubicación o red

- Usar un sistema operativo específico

- Uso de un dispositivo habilitado en un sistema de administración

En función de las condiciones que cumpla el usuario, puede requerir autenticación multifactor, establecer comprobaciones adicionales para obtener acceso o bloquear el acceso por completo.

Compatibilidad con CAP en Azure DevOps

Al iniciar sesión en el portal web de una organización respaldada por el id. de Microsoft Entra, el identificador de Microsoft Entra siempre realiza la validación de las directivas de acceso condicional (CSP) establecidas por los administradores de inquilinos.

Azure DevOps también puede realizar más validación de CAP una vez que haya iniciado sesión y vaya a través de una organización respaldada por el identificador de Microsoft Entra:

- Si la directiva de organización "Habilitar validación de directivas de acceso condicional de IP" está habilitada, se comprueban las directivas de barrera de IP en flujos web y no interactivos, como flujos de cliente que no son de Microsoft, como el uso de un PAT con operaciones de Git.

- Las directivas de inicio de sesión también se pueden aplicar para los PAT. El uso de PAT para realizar llamadas de id. de Entra de Microsoft requiere el cumplimiento de las directivas de inicio de sesión que se establecen. Por ejemplo, si una directiva de inicio de sesión requiere que un usuario inicie sesión cada siete días, también debe iniciar sesión cada siete días para seguir usando PAT para las solicitudes de id. de Microsoft Entra.

- Si no quiere que se aplique ninguna CAP a Azure DevOps, quite Azure DevOps como recurso para el CAP. No aplicamos CAP en Azure DevOps por organización.

Solo se admiten directivas de MFA en flujos web. En el caso de los flujos no interactivos, si no cumplen la directiva de acceso condicional, no se solicita al usuario MFA y se bloquea en su lugar.

Condiciones basadas en IP

Se admiten directivas de acceso condicional (CAP) de barrera IP para direcciones IPv4 e IPv6. Si se bloquea la dirección IPv6, asegúrese de que el administrador de inquilinos configuró LAS CAP para permitir la dirección IPv6. Además, considere la posibilidad de incluir la dirección asignada IPv4 para cualquier dirección IPv6 predeterminada en todas las condiciones cap.

Si los usuarios acceden a la página de inicio de sesión de Microsoft Entra a través de una dirección IP diferente a la que se usa para acceder a los recursos de Azure DevOps (comunes con la tunelización de VPN), compruebe la configuración de VPN o la infraestructura de red. Asegúrese de incluir todas las direcciones IP usadas en las CAP del administrador de inquilinos.

Artículos relacionados

- Deshabilitar la directiva de acceso de solicitud

- Impedir que los usuarios creen nuevas organizaciones con la directiva de Microsoft Entra

- Impedir que los administradores de equipos y proyectos inviten a nuevos usuarios

- Más información sobre el acceso condicional en microsoft Entra ID

- Más información sobre las instrucciones y los requisitos para el acceso condicional