Integración de Fortinet con Microsoft Defender para IoT

Este artículo le ayudará a aprender a integrar Fortinet con Microsoft Defender para IoT.

Microsoft Defender para IoT mitiga los riesgos de IIoT, ICS y SCADA con motores de autoaprendizaje preparados para ICS que proporcionan información detallada sobre dispositivos, puntos vulnerables y amenazas para ICS. Defender para IoT lo consigue sin depender de agentes, reglas, firmas, aptitudes especializadas o conocimientos previos del entorno.

Defender para IoT y Fortinet han establecido una asociación tecnológica que detecta y detiene los ataques a IoT y a las redes ICS.

Fortinet y Microsoft Defender para IoT impiden lo siguiente:

Cambios no autorizados en los controladores lógicos programables (PLC).

Malware que manipula los dispositivos de ICS y IoT a través de sus protocolos nativos.

Recopilación de datos por herramientas de reconocimiento.

Infracciones de protocolo producidas por configuraciones incorrectas o atacantes malintencionados.

Defender para IoT detecta un comportamiento anómalo en las redes de IoT y ICS y ofrece esa información a FortiGate y FortiSIEM, como se indica a continuación:

Visibilidad: la información proporcionada por Defender para IoT permite a los administradores de FortiSIEM ver las redes de IoT e ICS anteriormente invisibles.

Bloquear ataques malintencionados: los administradores de FortiGate pueden usar la información detectada por Defender para IoT para crear reglas que detengan un comportamiento anómalo, independientemente de si el comportamiento está causado por actores caóticos o dispositivos mal configurados, antes de que se produzcan daños en la producción, los beneficios o los usuarios.

FortiSIEM y la solución de administración de eventos e incidentes de seguridad de múltiples proveedores de Fortinet reúnen visibilidad, correlación, respuesta automatizada y corrección en una única solución escalable.

Al utilizar una vista de servicios de negocio, se reduce la complejidad de la administración de la red y las operaciones de seguridad, lo que libera recursos y mejora la detección de infracciones. FortiSIEM proporciona correlación cruzada al aplicar el aprendizaje automático y UEBA para mejorar la respuesta, con el fin de detener las brechas antes de que se produzcan.

En este artículo aprenderá a:

- Crear una clave de API en Fortinet

- Establecer una regla de reenvío para bloquear alertas relacionadas con malware

- Bloquear el origen de alertas sospechosas

- Enviar alertas de Defender para IoT a FortiSIEM

- Bloquear un origen malintencionado mediante el firewall de Fortigate

Prerrequisitos

Asegúrese de que cumple los siguientes requisitos previos antes de empezar:

Acceso a un sensor de OT de Defender para IoT como usuario de Administración. Para obtener más información, consulte Usuarios y roles locales para la supervisión de OT con Defender para IoT.

Capacidad de crear claves de API en Fortinet.

Creación de una clave de API en Fortinet

Una clave de interfaz de programación de aplicaciones (API) es un código generado de forma única que permite a una API identificar la aplicación o el usuario que solicita acceso a ella. Se necesita una clave de API para que Microsoft Defender para IoT y Fortinet se comuniquen correctamente.

Para crear una clave de API en Fortinet:

En FortiGate, vaya a System>Admin Profiles (Sistema > Perfiles de administración).

Cree un perfil con los permisos siguientes:

Parámetro Número de selección Security Fabric (Tejido de seguridad) None Fortiview Ninguno User & Device (Usuario y dispositivo) Ninguno Firewall Personalizado Directiva Lectura/Escritura Dirección Lectura/Escritura Servicio None Programación Ninguno Logs & Report (Registros e informe) Ninguno Network None Sistema None Security Profile (Perfil de seguridad) None VPN Ninguno WAN Opt & Cache (Opción de WAN y caché) Ninguno WiFi & Switch (WiFi y conmutador) Ninguno Vaya a System>Administrators (Sistema > Administradores) y cree un nuevo administrador de API REST con los siguientes campos:

Parámetro Descripción Nombre de usuario Escriba el nombre de la regla de reenvío. Comentarios Especifique el incidente de nivel de seguridad mínimo que se va a reenviar. Por ejemplo, si se selecciona Minor (Leve), se reenviarán no solo las alertas leves, sino también todas las aquellas con un nivel de gravedad superior. Perfil de administrador En la lista desplegable, seleccione el nombre del perfil que ha definido en el paso anterior. PKI Group (Grupo de PKI) Cambie el conmutador a Disable (Deshabilitar). CORS Allow Origin (Permitir origen en CORS) Cambie el conmutador a Enable (Habilitar). Restrict login to trusted hosts (Restringir el inicio de sesión a hosts de confianza) Agregue las direcciones IP de los sensores que se conectarán a FortiGate.

Guarde la clave de API cuando se genere, ya que no se volverá a proporcionar. Al portador de la clave de API generada se le concederán todos los privilegios de acceso asignados a la cuenta.

Establecimiento de una regla de reenvío para bloquear alertas relacionadas con malware

El firewall de FortiGate se puede utilizar para bloquear el tráfico sospechoso.

Las reglas de alertas de reenvío solo se ejecutan en las alertas desencadenadas después de crear la regla de reenvío. Las alertas que ya están en el sistema desde antes de que se cree la regla de reenvío no se ven afectadas por la regla.

Al crear la regla de reenvío:

En el área Acciones, seleccione FortiGate.

Defina la dirección IP del servidor donde quiera enviar los datos.

Escriba una clave de API creada en FortiGate.

Escriba los puertos de la interfaz del firewall de entrada y de salida.

Seleccione el reenvío de detalles de alerta específicos. Se recomienda seleccionar una o varias de las siguientes opciones:

- Block illegal function codes (Bloquear códigos de función ilegales) : infracciones de protocolo - valor de campo no válido que infringe la especificación del protocolo ICS (posible ataque)

- Block unauthorized PLC programming / firmware updates (Bloquear las actualizaciones de firmware/programación de PLC no autorizadas) : cambios de PLC no autorizados

- Bloquear detención de PLC no autorizada: detención de PLC (tiempo de inactividad)

- Bloquear las alertas relacionadas con malware: bloqueo de los intentos de malware industrial, como TRITON o NotPetya

- Block unauthorized scanning (Bloquear el análisis no autorizado) : análisis no autorizado (reconocimiento potencial)

Para obtener más información, consulte Reenvío de información de alertas de OT local.

Bloqueo del origen de alertas sospechosas

El origen de las alertas sospechosas se puede bloquear para evitar más repeticiones.

Para bloquear el origen de alertas sospechosas:

Inicie sesión en el sensor de OT y seleccione Alertas.

Seleccione la alerta relacionada con la integración de Fortinet.

Para bloquear automáticamente el origen sospechoso, seleccione Block Source (Bloquear origen).

En el cuadro de diálogo de confirmación, seleccione OK (Aceptar).

Envío de alertas de Defender para IoT a FortiSIEM

Las alertas de Defender para IoT proporcionan información sobre una amplia variedad de eventos de seguridad, como por ejemplo:

Desviaciones de la actividad de red de línea de base aprendida

Detecciones de malware

Detecciones basadas en cambios operativos sospechosos

Anomalías de red

Desviaciones de las especificaciones del protocolo

Puede configurar Defender para IoT para que envíe alertas al servidor de FortiSIEM, donde se muestra la información de las alertas en la ventana de ANÁLISIS:

Cada alerta de Defender para IoT se analiza luego sin ninguna otra configuración en el lado de FortiSIEM y se presenta en FortiSIEM como evento de seguridad. Los siguientes detalles del evento aparecen de forma predeterminada:

- Protocolo de aplicación

- Versión de la aplicación

- Tipo de categoría

- Id. del recopilador

- Count

- Hora del dispositivo

- Id. de evento

- Nombre del evento

- Estado del análisis de eventos

Puede utilizar luego las reglas de reenvío de Defender para IoT a fin de enviar información de alertas a FortiSIEM.

Las reglas de alertas de reenvío solo se ejecutan en las alertas desencadenadas después de crear la regla de reenvío. Las alertas que ya están en el sistema desde antes de que se creara la regla de reenvío no se ven afectadas por la regla.

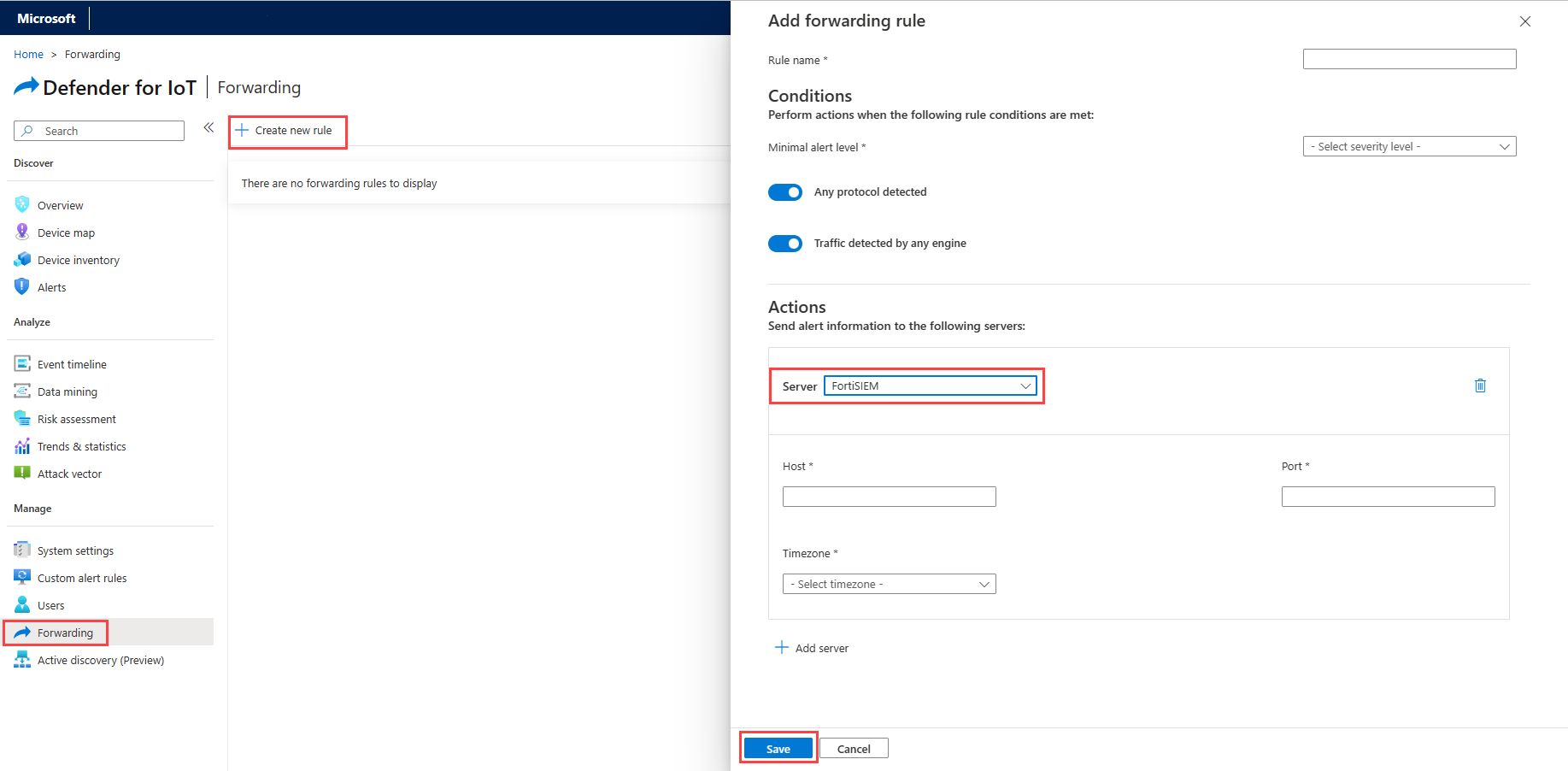

Para utilizar las reglas de reenvío de Defender para IoT a fin de enviar información de alertas a FortiSIEM:

En la consola de sensores, seleccione Reenviar.

Seleccione + Crear regla nueva.

En el panel Agregar regla de reenvío, defina los parámetros de la regla:

Parámetro Descripción Nombre de regla Nombre de la regla de reenvío. Minimal alert level (Nivel de alerta mínimo) El incidente de nivel de seguridad mínimo que se va a reenviar. Por ejemplo, si selecciona Minor (Leve), se reenviarán las alertas de gravedad leve y todas las alertas por encima de este nivel de gravedad. Any protocol detected (Cualquier protocolo detectado) Desactive esta opción para seleccionar los protocolos que desea incluir en la regla. Traffic detected by any engine (Tráfico detectado por cualquier motor) Desactive esta opción para seleccionar el tráfico que desea incluir en la regla. En el área Acciones, defina los siguientes valores:

Parámetro Descripción Server Seleccione FortiSIEM. Host Defina la dirección IP del servidor ClearPass para enviar información de alerta. Puerto Defina el puerto de ClearPass para enviar información de alerta. Zona horaria Marca de tiempo para la detección de alertas. Seleccione Guardar.

Bloquear un origen malintencionado mediante el firewall de Fortigate

Puede establecer directivas para bloquear automáticamente orígenes malintencionados en el firewall de FortiGate mediante alertas en Defender para IoT.

Para establecer una regla de firewall de FortiGate que bloquee un origen malintencionado:

En FortiGate, cree una clave de API.

Inicie sesión en el sensor de Defender para IoT y seleccione Reenvío, establezca una regla de reenvío que bloquee las alertas relacionadas con malware.

En el sensor de Defender para IoT, seleccione Alertas y bloquee un origen malintencionado.

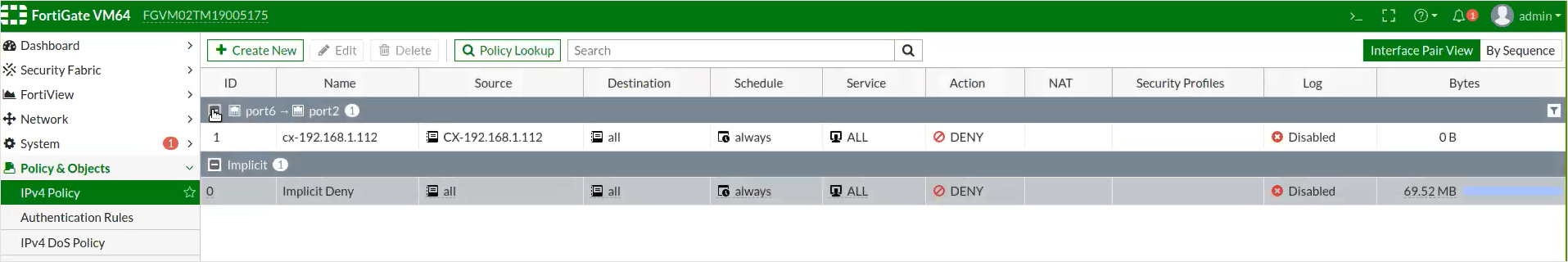

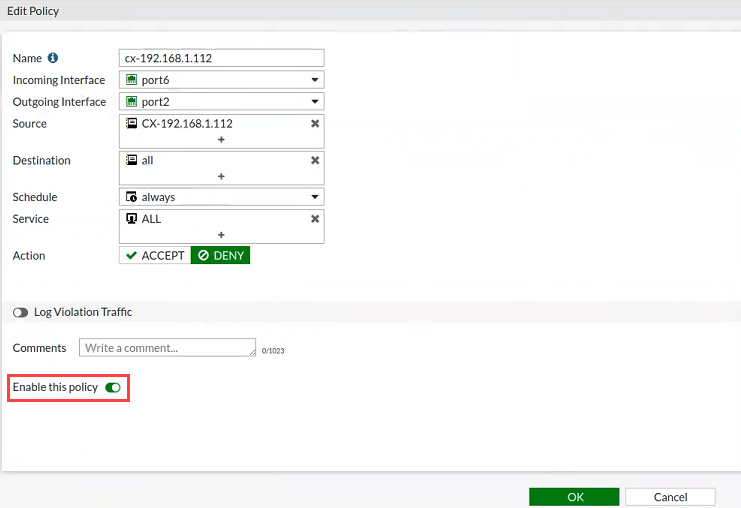

Vaya a la ventana Administrator (Administrador) de FortiGate y localice la dirección de origen malintencionada que ha bloqueado.

La directiva de bloqueo se crea automáticamente y aparece en la ventana de la directiva IPv4 de FortiGate.

Seleccione la directiva y asegúrese de que la opción para habilitar esta directiva está activada.

Parámetro Descripción Nombre El nombre de la directiva. Interfaz entrante Interfaz del firewall de entrada del tráfico. Interfaz de salida Interfaz del firewall de salida del tráfico. Origen Direcciones de origen del tráfico. Destino Direcciones de destino del tráfico. Programación Repetición de la regla recién definida. Por ejemplo, always.Servicio Protocolo o puertos específicos del tráfico. Acción Acción que va a realizar el firewall.