Integración de CyberArk con Microsoft Defender para IoT

Estos artículos le ayudarán a aprender a integrar CyberArk con Microsoft Defender para IoT.

Defender para IoT ofrece plataformas de ICS y ciberseguridad de IoT con tecnología patentada de análisis de amenazas y aprendizaje automático compatible con ICS.

Los actores de amenazas usan credenciales de acceso remoto en peligro para acceder a redes de infraestructura críticas a través de conexiones VPN y escritorio remoto. Mediante el uso de conexiones de confianza, este enfoque omite fácilmente cualquier seguridad perimetral de OT. Las credenciales suelen robarse a usuarios con privilegios, como ingenieros de control y personal de mantenimiento de asociados, que requieren acceso remoto para hacer tareas diarias.

La integración de Defender para IoT junto con CyberARK le permite:

Reducir los riesgos de OT por el acceso remoto no autorizado

Proporcionar supervisión continua y seguridad de acceso con privilegios para OT

Mejorar la respuesta a incidentes, la búsqueda de amenazas y el modelado de amenazas

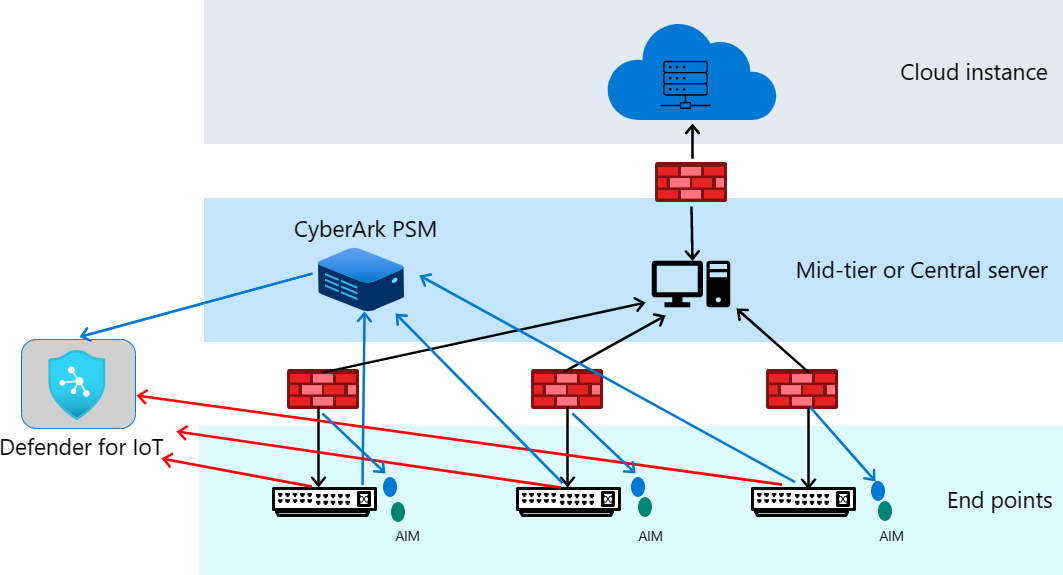

El dispositivo de Defender para IoT se conecta a la red de OT través de un puerto SPAN (puerto de reflejo) en dispositivos de red como conmutadores y enrutadores a través de una conexión de un solo sentido (entrante) a las interfaces de red dedicadas en el dispositivo de Defender para IoT.

También se proporciona una interfaz de red dedicada en el dispositivo de Defender para IoT para la administración centralizada y el acceso a la API. Esta interfaz también se usa para comunicarse con la solución de CyberArk PSM que se implementa en el centro de datos de la organización para administrar usuarios con privilegios y proteger las conexiones de acceso remoto.

En este artículo aprenderá a:

- Configurar PSM en CyberArk

- Habilitar la integración en Defender para IoT

- Ver y administrar detecciones

- Detención de la integración

Prerrequisitos

Asegúrese de que cumple los siguientes requisitos previos antes de empezar:

CyberARK versión 2.0.

Compruebe que tiene acceso con la CLI a todos los dispositivos de Defender para IoT de su empresa.

Una cuenta de Azure. Si aún no tiene una cuenta de Azure, puede crear su cuenta gratuita de Azure hoy mismo.

Acceso a un sensor de OT de Defender para IoT como usuario de Administración. Para obtener más información, consulte Usuarios y roles locales para la supervisión de OT con Defender para IoT.

Configuración de PSM en CyberArk

CyberArk debe configurarse para permitir la comunicación con Defender para IoT. Esta comunicación se logra mediante la configuración de PSM.

Para configurar PSM:

Busque el archivo

c:\Program Files\PrivateArk\Server\dbparam.xmly ábralo.Agregue los siguientes parámetros:

[SYSLOG]UseLegacySyslogFormat=YesSyslogTranslatorFile=Syslog\CyberX.xslSyslogServerIP=<CyberX Server IP>SyslogServerProtocol=UDPSyslogMessageCodeFilter=319,320,295,378,380Guarde el archivo y después ciérrelo.

Coloque el archivo de configuración de Syslog de Defender para IoT

CyberX.xslenc:\Program Files\PrivateArk\Server\Syslog\CyberX.xsl.Abra la Administración central del servidor de informes.

Seleccione

Detener semáforo para detener el servidor.

Detener semáforo para detener el servidor.Seleccione Iniciar semáforo para iniciar el servidor.

Habilitación de la integración en Defender para IoT

Para habilitar la integración, el servidor de Syslog debe estar habilitado en el sensor de OT. De manera predeterminada, el servidor de Syslog escucha la dirección IP del sistema mediante el puerto 514 UDP.

Para configurar Defender para IoT:

Inicie sesión en el sensor de OT y vaya a Configuración del sistema.

Alterne el servidor de Syslog a Activado.

(Opcional) Para cambiar el puerto, inicie sesión en el sistema a través de la CLI, vaya a

/var/cyberx/properties/syslog.propertiesy, a continuación, cambie alistener: 514/udp.

Visualización y administración de detecciones

La integración entre Microsoft Defender para IoT y PSM de CyberArk se realiza a través de mensajes de Syslog. La solución de PSM envía estos mensajes a Defender para IoT y le notifica las sesiones remotas o errores de comprobación.

Una vez que la plataforma de Defender para IoT recibe estos mensajes de PSM, los correlaciona con los datos que ve en la red. Así se valida que las conexiones de acceso remoto a la red las generó la solución de PSM y no un usuario no autorizado.

Visualización de alertas

Cada vez que la plataforma de Defender para IoT identifique sesiones remotas que no han sido autorizadas por PSM, emite un mensaje: Unauthorized Remote Session. Para facilitar la investigación inmediata, la alerta también muestra las direcciones IP y los nombres de los dispositivos de origen y destino.

Para ver las alertas:

Inicie sesión en el sensor de OT y seleccione Alertas.

En la lista de alertas, seleccione la alerta titulada Sesión remota no autorizada.

Escala de tiempo de eventos

Cada vez que PSM autoriza una conexión remota, es visible en la página Escala de tiempo de eventos de Defender para IoT. La página Escala de tiempo del evento muestra una escala de tiempo de todas las alertas y notificaciones.

Para ver la escala de tiempo de eventos:

Inicie sesión en el sensor de red y seleccione Escala de tiempo del evento.

Busque cualquier evento titulado Sesión remota de PSM.

Auditoría y análisis forense

Los administradores pueden auditar e investigar las sesiones de acceso remoto consultando la plataforma de Defender para IoT a través de su interfaz de minería de datos integrada. Esta información se puede usar para identificar todas las conexiones de acceso remoto que se han producido, incluidos detalles forenses como desde o hacia dispositivos, protocolos (RDP o SSH), usuarios de origen y destino, marcas de tiempo y si las sesiones se autorizaron mediante PSM.

Para auditar e investigar:

Inicie sesión en el sensor de red y seleccione Minería de datos.

Seleccione Acceso remoto.

Detención de la integración

En cualquier momento, puede impedir que la integración se comunique.

Para detener la integración:

En el sensor de OT, vaya a Configuración del sistema.

Alterne el servidor de Syslog a Desactivado.