Visualización y corrección de vulnerabilidades para imágenes del Registro (puntuación segura)

Nota:

En esta página se describe el enfoque de puntuación de seguridad clásica para la administración de vulnerabilidades en Defender for Cloud. Los clientes que usan CSPM de Defender deben usar el nuevo enfoque basado en riesgos: Visualización y corrección de vulnerabilidades para las imágenes que se ejecutan en los clústeres de Kubernetes (basado en riesgos).

Defender for Cloud ofrece a sus clientes la capacidad de corregir las vulnerabilidades en las imágenes de contenedor mientras se almacenan en el registro mediante el uso de la recomendación Las imágenes del registro de contenedor deben tener las conclusiones de vulnerabilidad resueltas (con tecnología de MDVM).

Dentro de la recomendación, los recursos se agrupan en pestañas:

- Recursos con estado correcto: recursos relevantes que no se ven afectados o en los que ya se ha corregido el problema.

- Recursos con estado incorrecto: recursos que aún se ven afectados por el problema identificado.

- Recursos no aplicables: recursos para los que la recomendación no puede dar una respuesta definitiva. La pestaña no aplicable también incluye las razones de cada recurso.

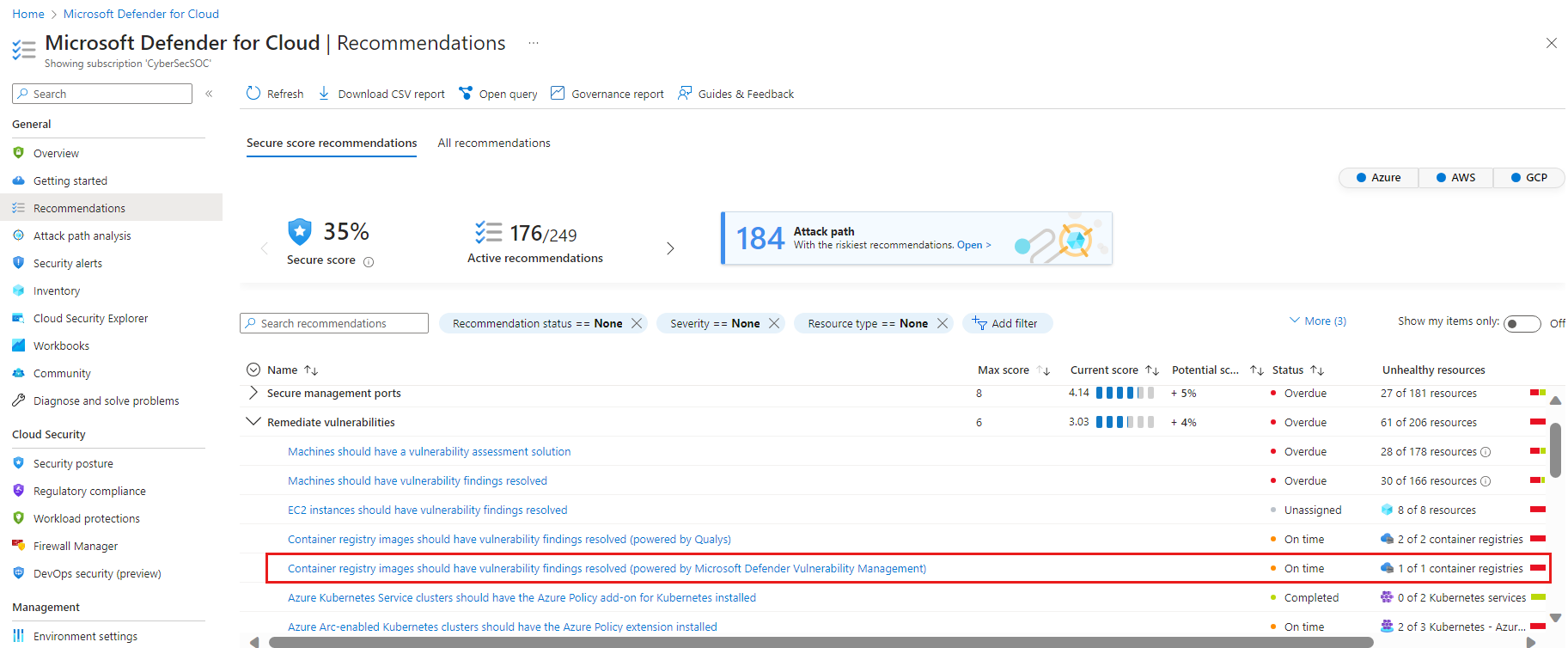

Visualización de vulnerabilidades en un registro de contenedor específico

Abra la página Recomendaciones. Si está en la nueva página basada en riesgos, seleccione Cambiar a la vista clásica en el elemento de menú de la parte superior de la página. Use la flecha > para abrir los subniveles. Si se encontraron problemas, verá la recomendación Las imágenes del registro de contenedor deben tener resultados de vulnerabilidad resueltos (con tecnología MDVM). Seleccione la recomendación.

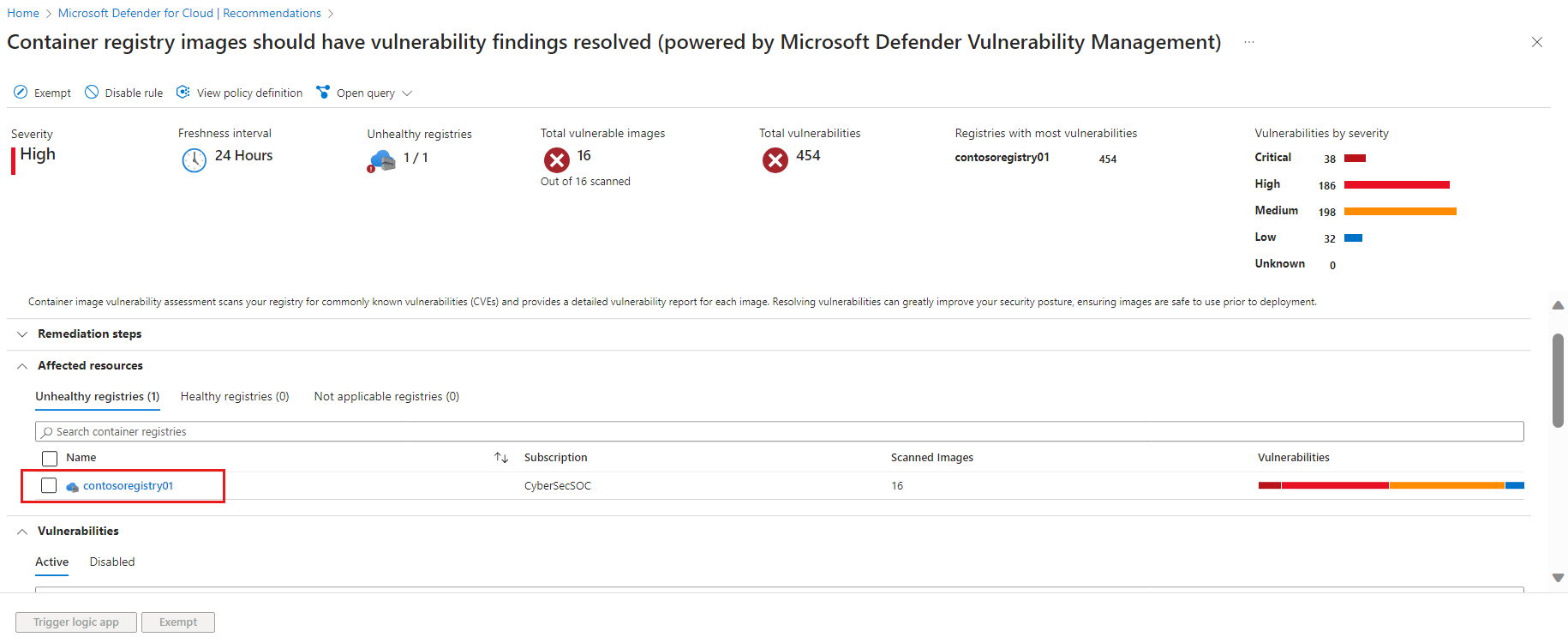

Se abre la página de detalles de la recomendación con información adicional. Esta información incluye la lista de registros con imágenes vulnerables ("recursos afectados") y los pasos de corrección. Seleccione el registro afectado.

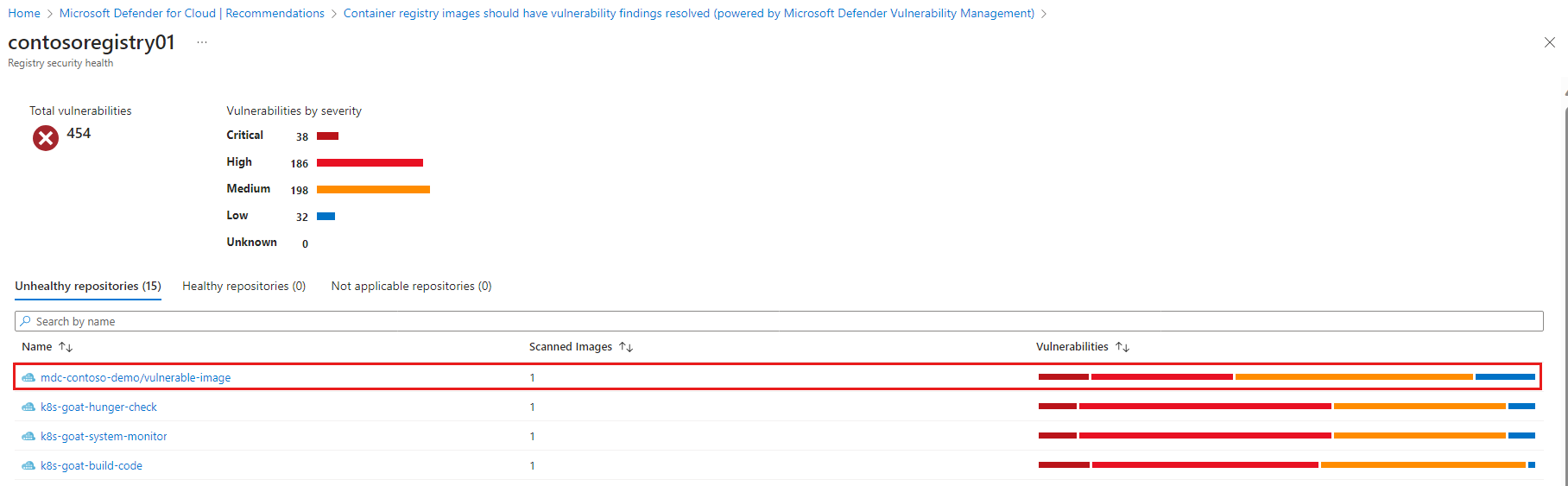

Esto abre los detalles del registro con una lista de repositorios en él que tienen imágenes vulnerables. Seleccione el repositorio afectado para ver las imágenes de este que son vulnerables.

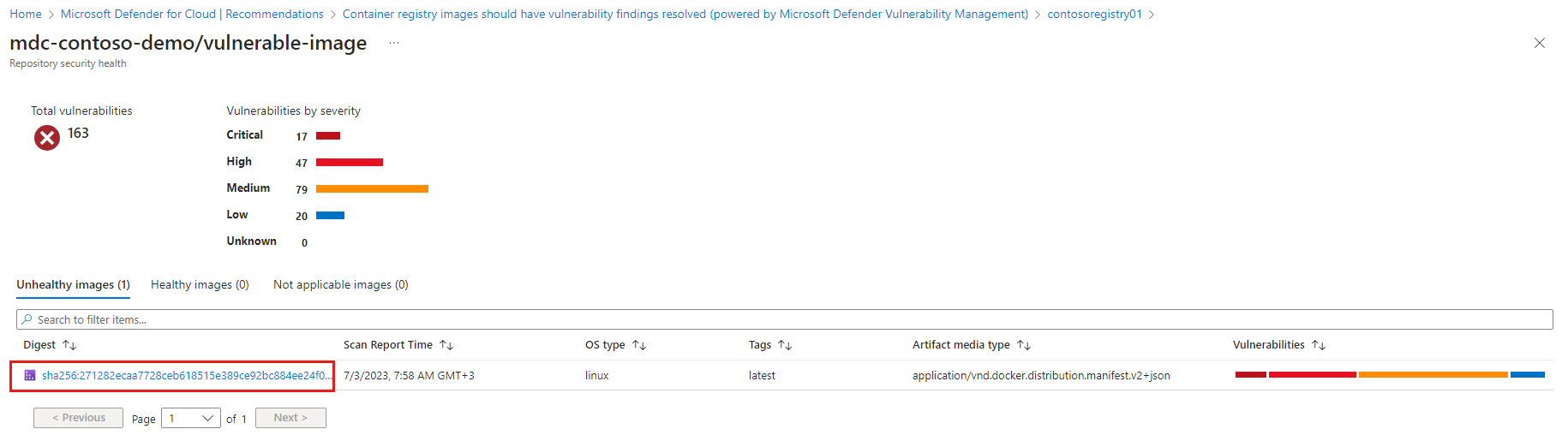

Se abre la página Detalles del repositorio. Enumera todas las imágenes vulnerables de ese repositorio y distribuye la gravedad de las vulnerabilidades por imagen. Seleccione la imagen incorrecta para ver las vulnerabilidades.

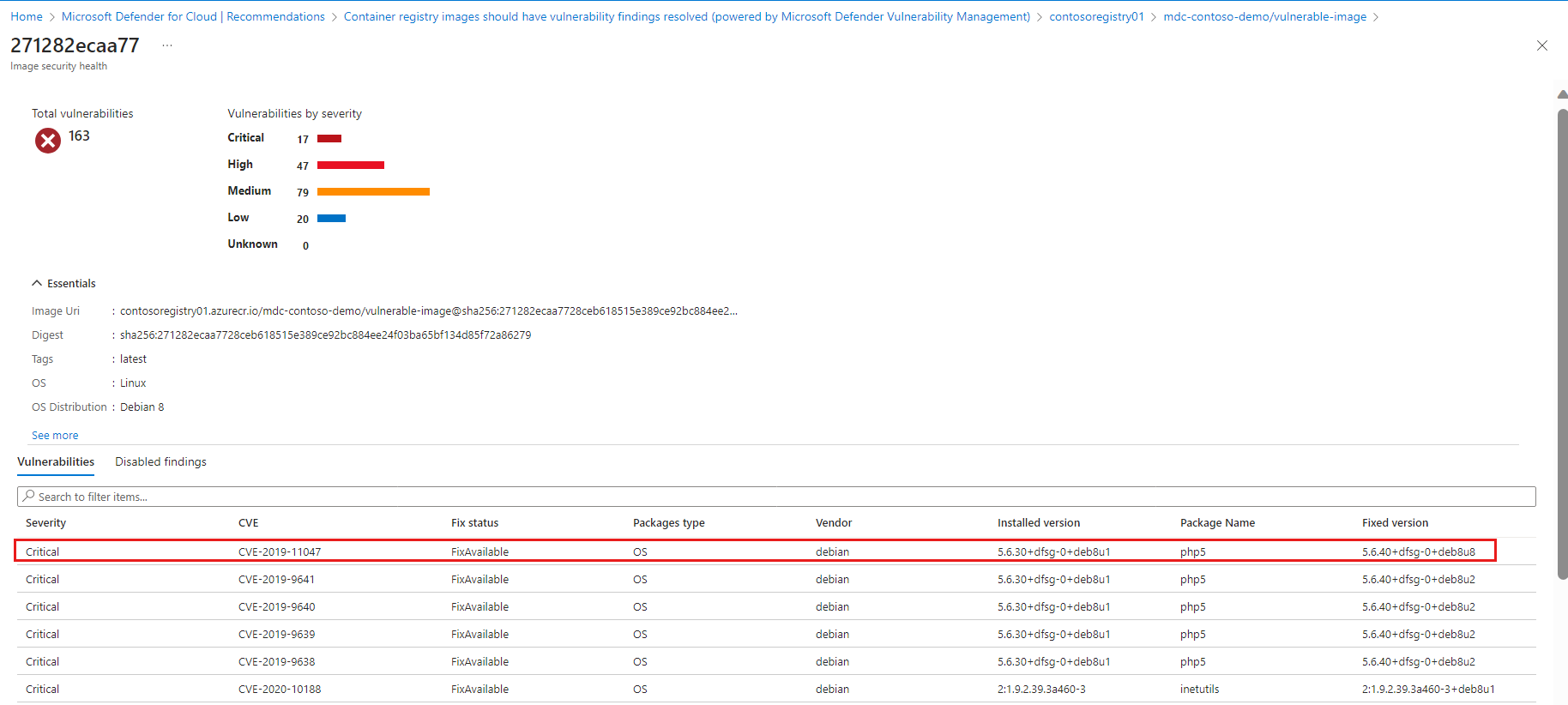

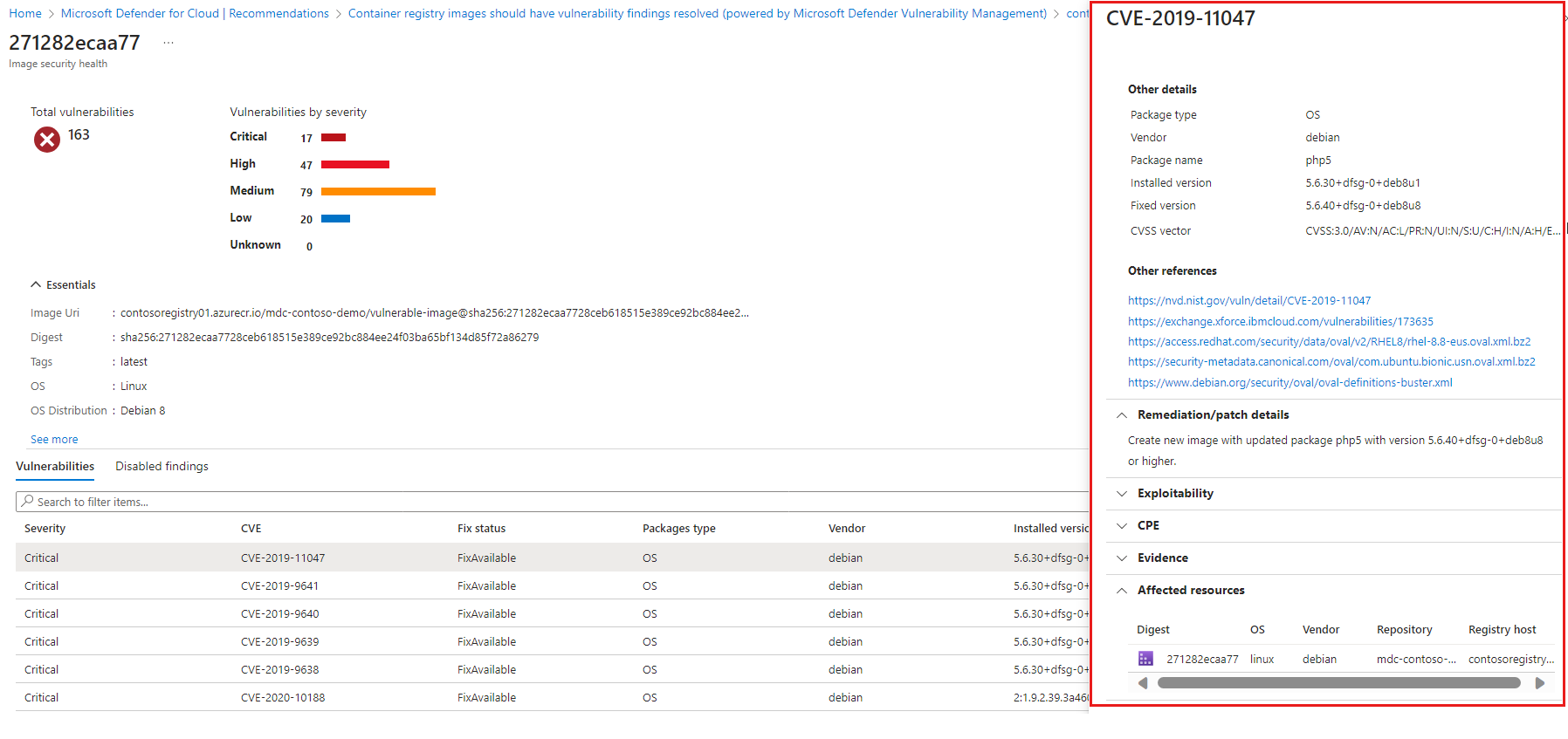

Se abre la lista de vulnerabilidades de la imagen seleccionada. Para más información sobre un resultado, selecciónelo.

Se abre el panel de detalles de la vulnerabilidad. Este panel incluye una descripción detallada del problema y vínculos a recursos externos para ayudar a mitigar las amenazas, recursos afectados e información sobre la versión de software que contribuye a resolver la vulnerabilidad.

Visualización de imágenes afectadas por una vulnerabilidad específica

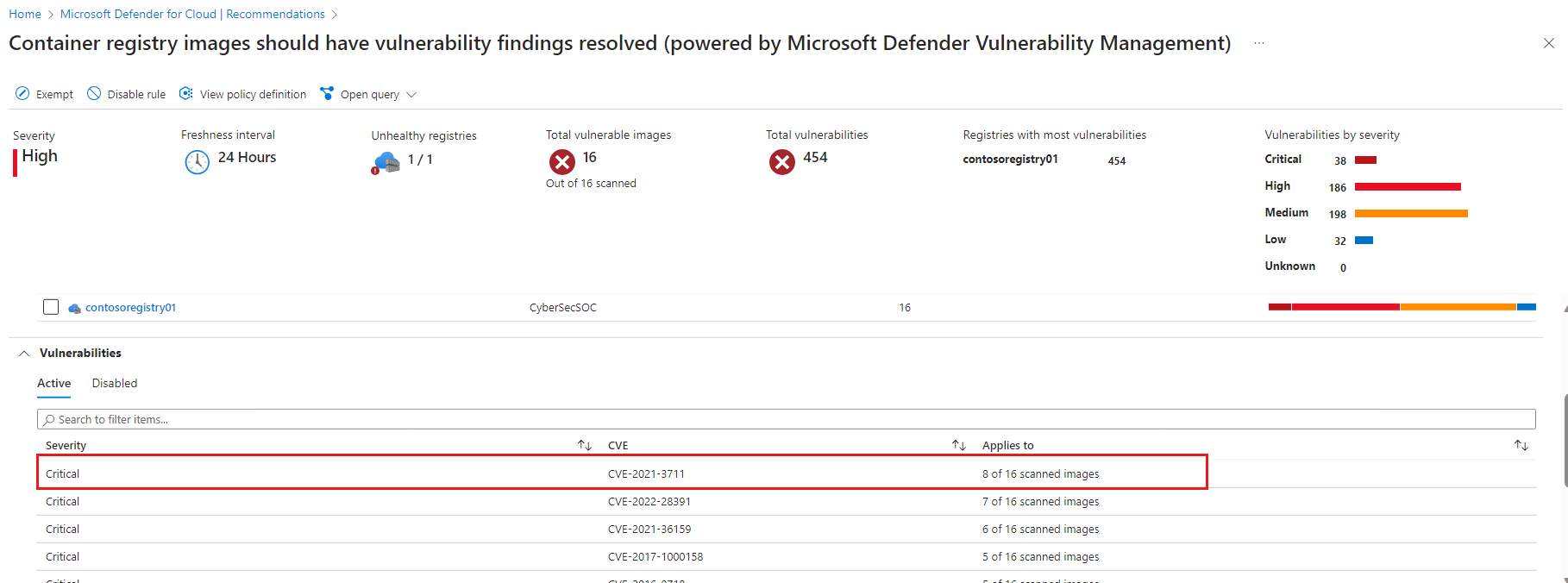

Abra la página Recomendaciones. Si se encontraron problemas, verá la recomendación Las imágenes del registro de contenedor deben tener resultados de vulnerabilidad resueltos (con tecnología MDVM). Seleccione la recomendación.

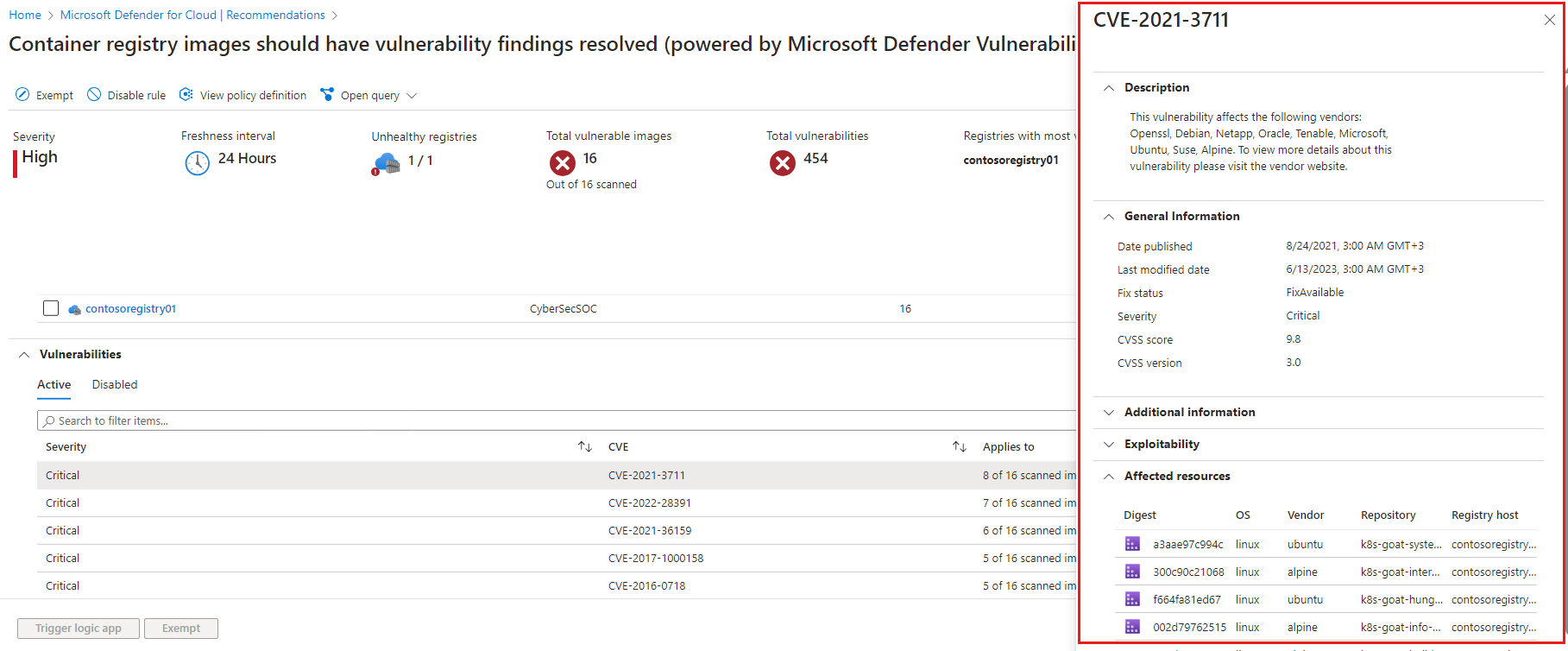

Se abre la página de detalles de la recomendación con información adicional. Esta información incluye la lista de vulnerabilidades que afectan a las imágenes. Seleccione la vulnerabilidad específica.

Se abre el panel de detalles de resultados de la vulnerabilidad. Este panel incluye una descripción detallada de la vulnerabilidad, las imágenes afectadas por esta y vínculos a recursos externos para ayudar a mitigar las amenazas, recursos afectados e información sobre la versión de software que contribuye a resolver la vulnerabilidad.

Corrección de vulnerabilidades

Siga estos pasos para corregir cada una de las imágenes afectadas que se encuentran en un clúster específico o para una vulnerabilidad específica:

Siga los pasos de la sección de corrección del panel de recomendaciones.

Cuando haya completado los pasos necesarios para corregir el problema de seguridad, reemplace cada imagen afectada del registro o reemplace cada imagen afectada por una vulnerabilidad específica:

- Cree una nueva imagen (incluidas las actualizaciones de cada uno de los paquetes) que resuelva la vulnerabilidad según los detalles de corrección.

- Inserte la imagen actualizada para desencadenar un examen y eliminar la imagen antigua. La imagen anterior puede tardar hasta 24 horas en eliminarse de los resultados, el mismo tiempo que puede tardar la nueva en incluirse en ellos.

En la página de recomendaciones, consulte la recomendación Las imágenes del registro de contenedor deben tener resultados de vulnerabilidad resueltos (con tecnología MDVM). Si la recomendación sigue apareciendo y la imagen que ha corregido todavía aparece en la lista de imágenes vulnerables, vuelva a comprobar los pasos de corrección.

Pasos siguientes

- Aprenda a ver y corregir las vulnerabilidades de las imágenes que se ejecutan en clústeres de Kubernetes.

- Obtenga más información sobre los planes de Defender Defender for Cloud.