Priorización de riesgos

Microsoft Defender for Cloud utiliza de forma proactiva un motor dinámico que evalúa los riesgos en su entorno a la vez que tiene en cuenta el potencial de explotación y el posible impacto empresarial en su organización. El motor prioriza las recomendaciones de seguridad en función de los factores de riesgo de cada recurso, que viene determinado por el contexto del entorno, incluida la configuración del recurso, las conexiones de red y la posición de seguridad.

Cuando Defender for Cloud realiza una evaluación de riesgos de los problemas de seguridad, el motor identifica los riesgos de seguridad más significativos al distinguirlos de problemas de menor riesgo. A continuación, las recomendaciones se ordenan en función de su nivel de riesgo, lo que le permite abordar los problemas de seguridad que suponen amenazas inmediatas con el mayor potencial de aprovecharse en su entorno.

Después, Defender for Cloud analiza qué problemas de seguridad forman parte de posibles rutas de acceso de ataque que los atacantes podrían usar para infringir el entorno. También destaca las recomendaciones de seguridad que deben resolverse para mitigar estos riesgos. Este enfoque le ayuda a centrarse en problemas de seguridad urgentes y hace que los esfuerzos de corrección sean más efectivo y eficaces. Aunque la priorización de riesgos no afecta a la puntuación de seguridad, le ayuda a solucionar los problemas de seguridad más críticos en su entorno.

Recomendaciones

Los recursos y cargas de trabajo de Microsoft Defender for Cloud se evalúan con respecto a los estándares de seguridad integrados y personalizados habilitados en las suscripciones de Azure, las cuentas de AWS y los proyectos de GCP. En función de esas evaluaciones, las recomendaciones de seguridad proporcionan pasos prácticos para corregir los problemas de seguridad y mejorar la posición de seguridad.

Nota:

Las recomendaciones se incluyen con el plan de CSPM Foundational que se incluye con Defender for Cloud. Sin embargo, la priorización de riesgos y la gobernanza solo se admiten con el plan de CSPM de Defender.

Si el entorno no está protegido por el plan de CSPM de Defender, las columnas con las características de priorización de riesgo aparecerán borrosas.

Los distintos recursos pueden tener la misma recomendación con distintos niveles de riesgo. Por ejemplo, una recomendación para habilitar MFA en una cuenta de usuario puede tener un nivel de riesgo diferente para distintos usuarios. El nivel de riesgo viene determinado por los factores de riesgo de cada recurso, como su configuración, conexiones de red y posición de seguridad. El nivel de riesgo se calcula en función del posible impacto del problema de seguridad que se está infringiendo, las categorías de riesgo y la ruta de acceso de ataque de la que forma parte el problema de seguridad.

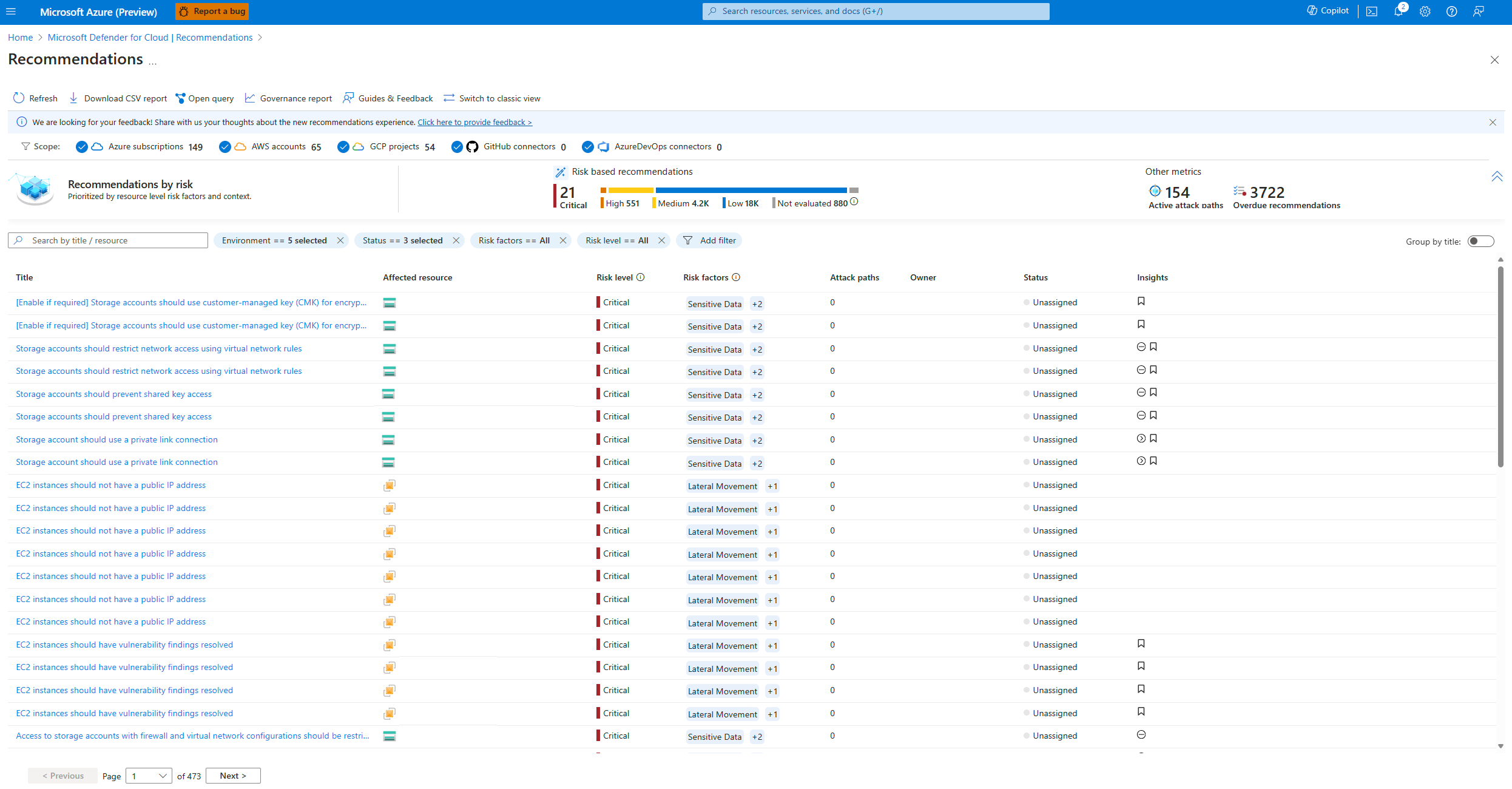

En Defender for Cloud, vaya al panel Recomendaciones para ver una visión general de las recomendaciones que existen para los entornos con prioridad por riesgo.

En esta página puede revisar lo siguiente:

Título: El título de la recomendación.

Recursos afectados: Recurso al que se aplica la recomendación.

Nivel de riesgo: La vulnerabilidad de seguridad y el impacto empresarial del problema de seguridad subyacente, teniendo en cuenta el contexto de recursos ambientales, como: exposición a Internet, datos confidenciales, movimiento lateral, etc.

Factores de riesgo: factores ambientales del recurso afectados por la recomendación, que influyen en la vulnerabilidad de seguridad y el impacto empresarial del problema de seguridad subyacente. Entre los ejemplos de factores de riesgo se incluyen la exposición a Internet, la información confidencial, el potencial de movimiento lateral.

Rutas de acceso de ataque: El número de rutas de acceso de ataque de las que forma parte la recomendación se basa en la búsqueda del motor de seguridad para todas las posibles rutas de acceso a ataques en función de los recursos que existen en el entorno y la relación que existen entre ellos. Cada entorno presentará sus propias rutas de acceso de ataque únicas.

Propietario: La persona a la que se asigna la recomendación.

Estado: El estado actual de la recomendación. Por ejemplo, sin asignar, a tiempo, vencida.

Insights: Información relacionada con la recomendación, como, si está en versión preliminar, si se puede denegar, si hay una opción de corrección disponible y mucho más.

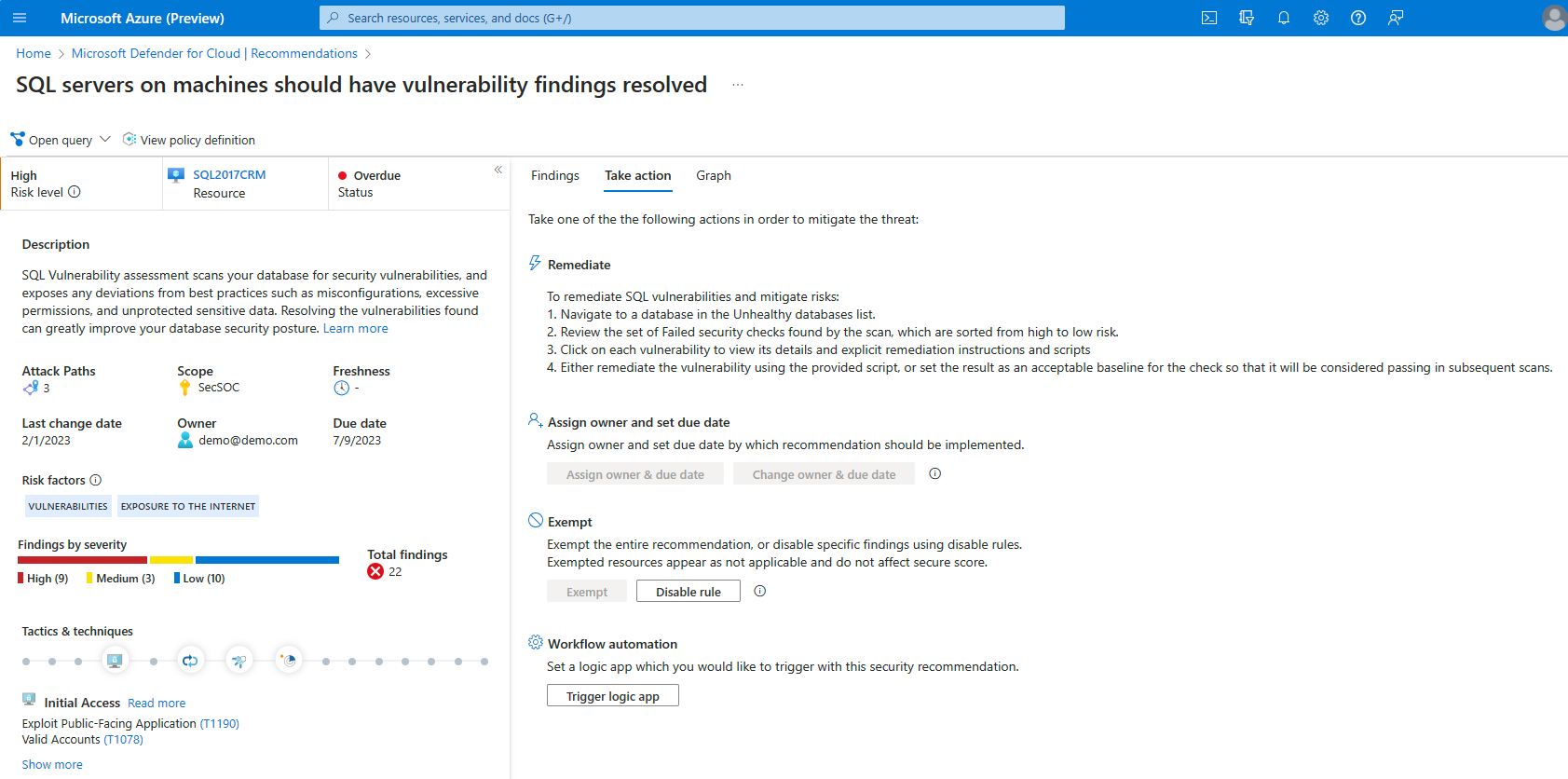

Al seleccionar una recomendación, puede ver los detalles de la recomendación, incluida la descripción, las rutas de acceso de ataque, el ámbito, la actualización, la fecha de último cambio, el propietario, la fecha de vencimiento, la gravedad, las tácticas y técnicas, etc.

Descripción: breve descripción del problema de seguridad.

Rutas de acceso de ataque: el número de rutas de acceso de ataque.

Ámbito: la suscripción o el recurso afectados.

Actualización: intervalo de actualización de la recomendación.

Fecha de último cambio: la fecha en que esta recomendación tuvo un cambio por última vez

Propietario: la persona asignada a esta recomendación.

Fecha de vencimiento: la fecha asignada por la que debe resolverse la recomendación.

Gravedad: gravedad de la recomendación (Alta, Media o Baja). Más detalles a continuación.

Técnicas y tácticas: las tácticas y técnicas asignadas a MITRE ATT&CK.

¿Qué son los factores de riesgo?

Defender for Cloud utiliza el contexto de un entorno, incluida la configuración del recurso, las conexiones de red y la posición de seguridad, para realizar una evaluación de riesgos de posibles problemas de seguridad. Al hacerlo, identifica los riesgos de seguridad más significativos al distinguirlos de problemas menos arriesgados. A continuación, las recomendaciones se ordenan en función de su nivel de riesgo.

Este motor de evaluación de riesgos considera factores de riesgo esenciales, como la exposición a Internet, la confidencialidad de los datos, el movimiento lateral y las posibles rutas de acceso a ataques. Este enfoque prioriza los problemas de seguridad urgentes, lo que hace que los esfuerzos de corrección sean más efectivo y eficaces.

¿Cómo se calcula el riesgo?

Defender for Cloud usa un motor de priorización de riesgos con reconocimiento del contexto para calcular el nivel de riesgo de cada recomendación de seguridad. El nivel de riesgo viene determinado por los factores de riesgo de cada recurso, como su configuración, conexiones de red y posición de seguridad. El nivel de riesgo se calcula en función del posible impacto del problema de seguridad que se está infringiendo, las categorías de riesgo y la ruta de acceso de ataque de la que forma parte el problema de seguridad.

Niveles de riesgo

Las recomendaciones se pueden clasificar en cinco categorías en función de su nivel de riesgo:

Crítico: Recomendaciones que indican una vulnerabilidad de seguridad crítica que un atacante podría aprovechar para obtener acceso no autorizado a los sistemas o datos.

Alto: Recomendaciones que indican un riesgo de seguridad potencial que se debe abordar de forma oportuna, pero que puede no requerir atención inmediata.

Mediana: Recomendaciones que indican un problema de seguridad relativamente menor que se puede solucionar en su comodidad.

Baja: Recomendaciones que indican un problema de seguridad relativamente menor que se puede solucionar en su comodidad.

No evaluado: Recomendaciones que aún no se han evaluado. Esto puede deberse a que el recurso no está cubierto por el plan de CSPM de Defender, que es un requisito previo para el nivel de riesgo.

El nivel de riesgo viene determinado por un motor de priorización de riesgos que tenga en cuenta el contexto que tiene en cuenta los factores de riesgo de cada recurso. Obtenga más información sobre cómo Defender for Cloud identifica y corrige las rutas de acceso a ataques.