Revisión de recursos exentos de recomendaciones

En Microsoft Defender for Cloud, puede excluir los recursos protegidos de las recomendaciones de seguridad de Defender for Cloud. En este artículo se describe cómo revisar y trabajar con recursos exentos.

Revisión de recursos exentos en el portal

Una vez que se haya eximido un recurso, ya no se tendrá en cuenta para la recomendación de seguridad. Puede revisar los recursos exentos y administrar cada uno de ellos en el portal de Defender for Cloud.

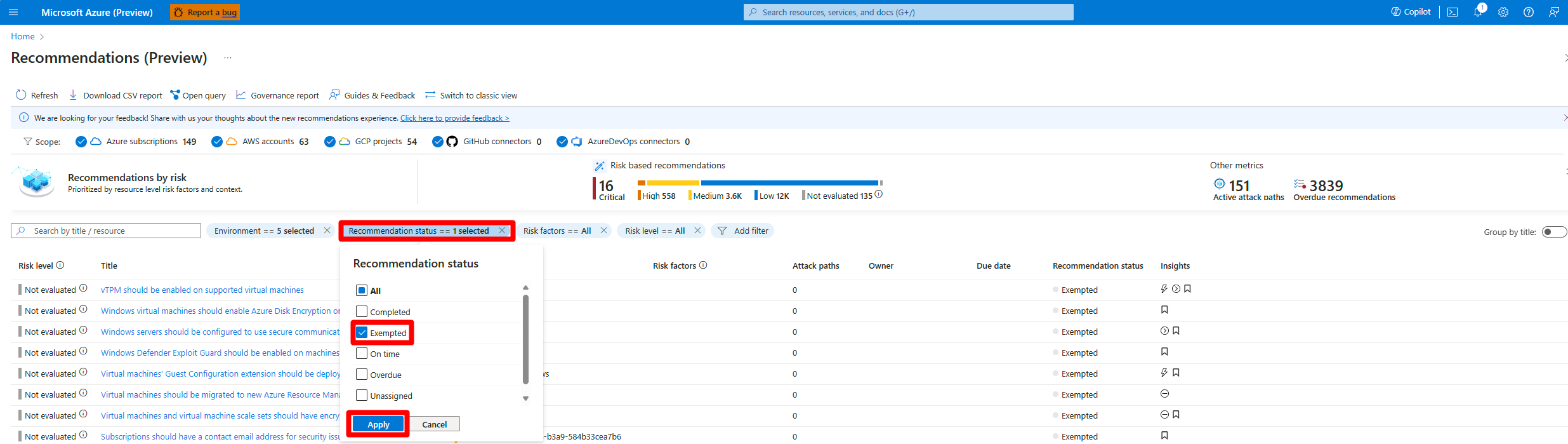

Revisión de los recursos exentos en la página de recomendaciones

Para revisar los recursos exentos:

Inicie sesión en Azure Portal.

Vaya a Defender for Cloud>Recomendaciones.

Seleccione Estado de recomendación.

Seleccione Exento.

Seleccione Aplicar.

Seleccione un recurso para revisarlo.

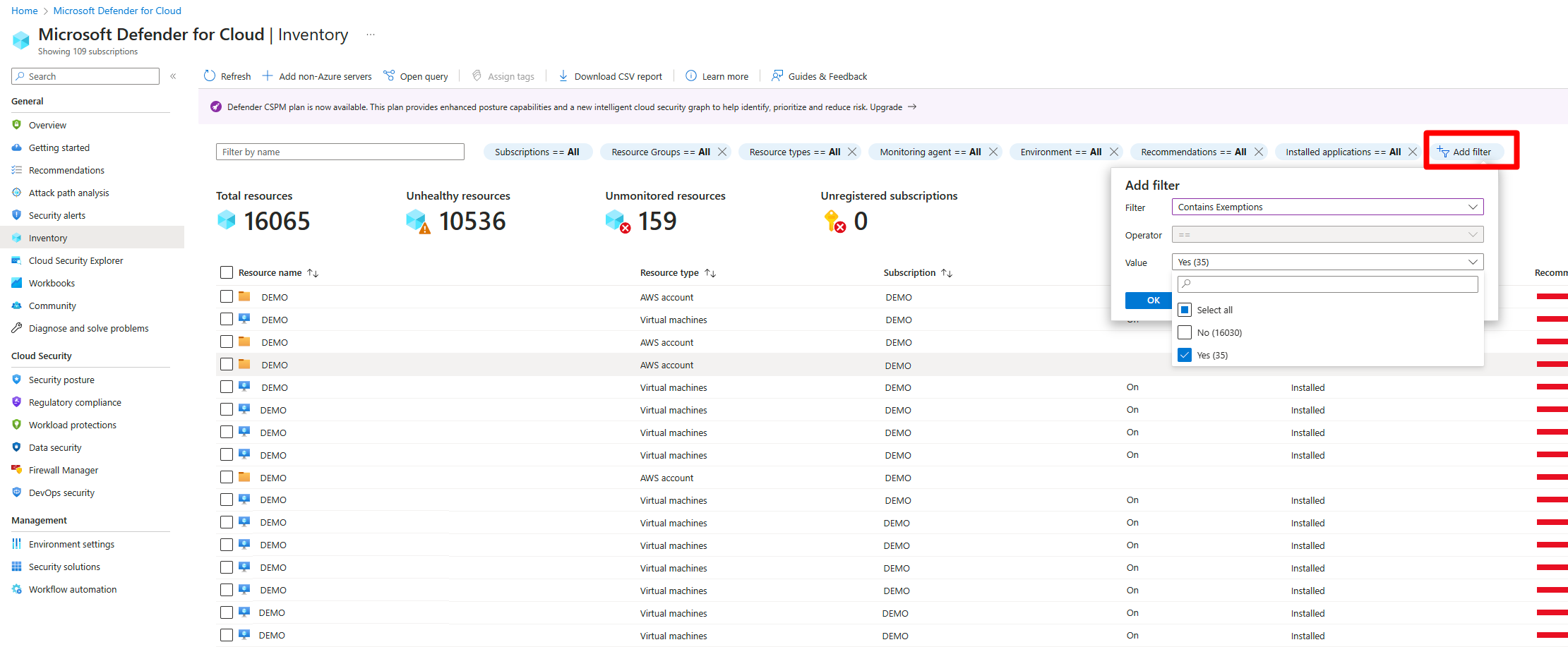

Revisión de los recursos exentos en la página de inventario

También puede buscar todos los recursos exentos de una o varias recomendaciones en la página Inventario.

Para revisar recursos exentos en la página Inventario de Defender for Cloud:

Inicie sesión en Azure Portal.

Vaya a Defender for Cloud>Inventario.

Seleccione Agregar filtro.

Seleccione Contiene exenciones.

Seleccione Sí.

Seleccione Aceptar.

Revisión de recursos exentos con Azure Resource Graph

Azure Resource Graph (ARG) proporciona acceso instantáneo a la información de los recursos en los entornos en la nube con funcionalidades sólidas para filtrar, agrupar y ordenar. Es una manera rápida y eficaz de consultar información mediante el lenguaje de consulta Kusto (KQL).

Para ver todas las recomendaciones que tienen reglas de exención:

En la página Recomendaciones, seleccione Abrir consulta.

Escriba la siguiente consulta y seleccione Ejecutar consulta.

securityresources | where type == "microsoft.security/assessments" // Get recommendations in useful format | project ['TenantID'] = tenantId, ['SubscriptionID'] = subscriptionId, ['AssessmentID'] = name, ['DisplayName'] = properties.displayName, ['ResourceType'] = tolower(split(properties.resourceDetails.Id,"/").[7]), ['ResourceName'] = tolower(split(properties.resourceDetails.Id,"/").[8]), ['ResourceGroup'] = resourceGroup, ['ContainsNestedRecom'] = tostring(properties.additionalData.subAssessmentsLink), ['StatusCode'] = properties.status.code, ['StatusDescription'] = properties.status.description, ['PolicyDefID'] = properties.metadata.policyDefinitionId, ['Description'] = properties.metadata.description, ['RecomType'] = properties.metadata.assessmentType, ['Remediation'] = properties.metadata.remediationDescription, ['Severity'] = properties.metadata.severity, ['Link'] = properties.links.azurePortal | where StatusDescription contains "Exempt"

Obtención de una notificación cuando se creen exenciones

Para realizar un seguimiento de cómo los usuarios están excluyendo recursos de las recomendaciones, hemos creado una plantilla de Azure Resource Manager (ARM) que implementa un cuaderno de estrategias de aplicaciones lógicas y todas las conexiones de API necesarias para recibir una notificación cuando se crea una exención.

- Obtenga más información sobre el cuaderno de estrategias en el blog Seguimiento de las exenciones de recursos en Microsoft Defender for Cloud de TechCommunity.

- Encontrará la plantilla de ARM en el repositorio de GitHub Microsoft Defender for Cloud.

- Use este proceso automatizado para implementar todos los componentes.