Corrección de secretos de máquina

Microsoft Defender for Cloud puede analizar máquinas e implementaciones en la nube para secretos admitidos y así reducir el riesgo de movimiento lateral.

Este artículo le ayuda a identificar y corregir los resultados del análisis de secretos de máquina.

- Puede revisar y corregir los resultados mediante recomendaciones de secretos de máquina.

- Vea secretos detectados en una máquina específica en el inventario de Defender for Cloud

- Explore en profundidad los resultados de secretos de máquina mediante consultas de Cloud Security Explorer y rutas de acceso a ataques de secretos de máquina

- No todos los métodos son compatibles con todos los secretos. Revise los métodos admitidos para los distintos tipos de secretos.

Es importante poder priorizar los secretos e identificar cuáles necesitan atención inmediata. Para ayudarle a hacer esto, Defender for Cloud proporciona lo siguiente:

- Proporcionar metadatos enriquecidos para cada secreto, como la hora de último acceso para un archivo, la fecha de expiración de un token, una indicación de si el recurso de destino al que los secretos proporcionan acceso existe, etc.

- Combinar metadatos de secretos con el contexto de recursos en la nube. Esto le ayuda a empezar con los recursos que se exponen a Internet o contienen secretos que podrían poner en peligro otros recursos confidenciales. Los hallazgos del examen de secretos se incorporan a la priorización de recomendaciones basadas en riesgos.

- Proporcionar varias vistas para ayudarle a identificar los secretos más comunes o los recursos que contienen secretos.

Requisitos previos

- Una cuenta de Azure. Si aún no tiene una cuenta de Azure, puede crear su cuenta gratuita de Azure hoy mismo.

- Defender for Cloud debe estar disponible en su suscripción de Azure.

- Al menos uno de estos planes debe estar habilitado:

- El examen de máquinas sin agente debe estar habilitado.

Corrección de secretos con recomendaciones

Inicie sesión en Azure Portal.

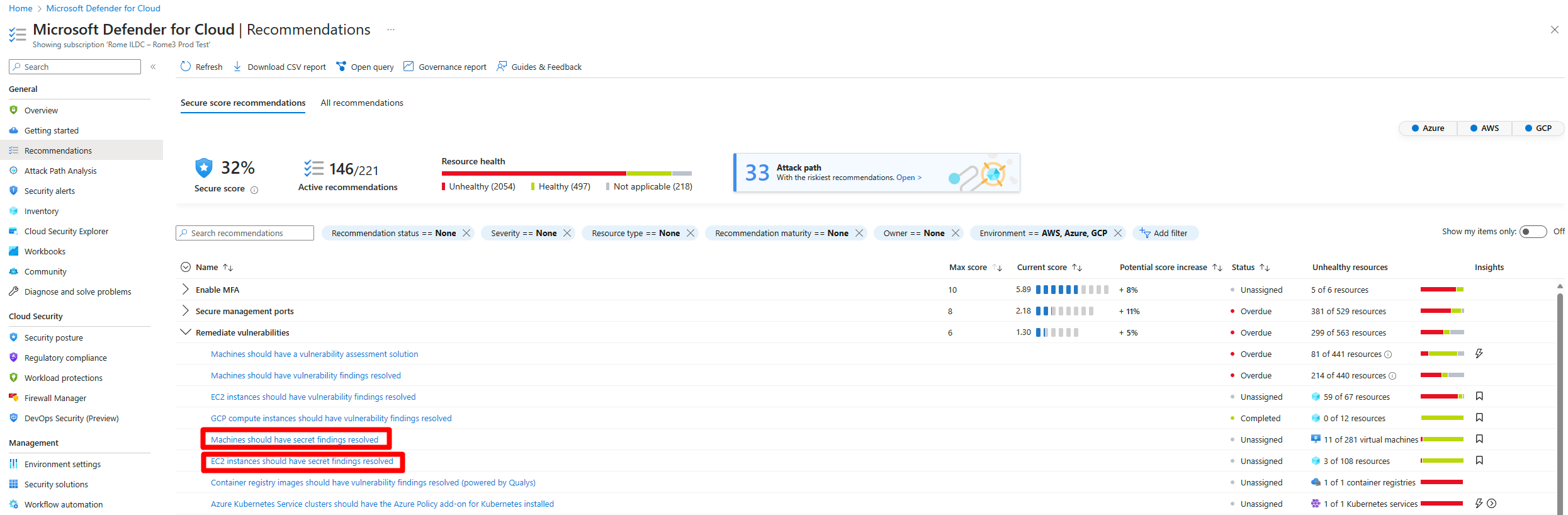

Vaya a Microsoft Defender for Cloud>Recomendaciones.

Expanda el control de seguridad Corregir vulnerabilidades.

Seleccione una de las recomendaciones pertinentes:

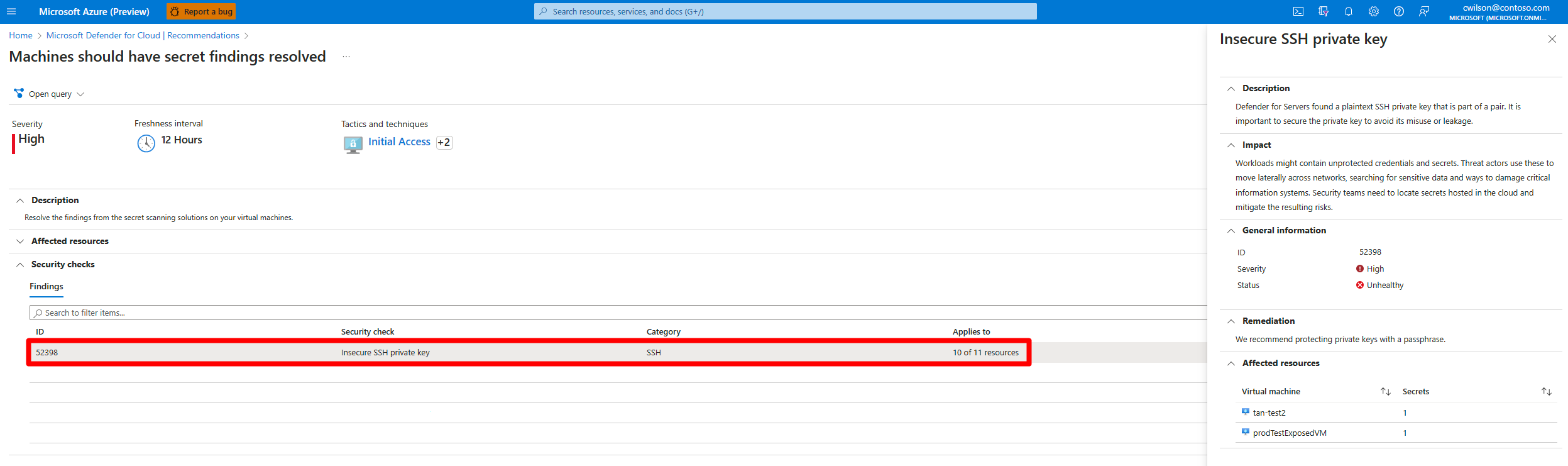

Expanda Recursos afectados para revisar la lista de todos los recursos que contienen secretos.

En la sección Resultados, seleccione un secreto para ver información detallada sobre el secreto.

Expanda Pasos de corrección y siga los pasos indicados.

Expanda Recursos afectados para revisar los recursos afectados por este secreto.

(Opcional) Puede seleccionar un recurso afectado para ver la información del recurso.

Los secretos que no tienen una ruta de acceso de ataque conocida se conocen como secrets without an identified target resource.

Corrección de secretos de una máquina en el inventario

Inicie sesión en Azure Portal.

Vaya a Microsoft Defender for Cloud>Inventario.

Seleccione la máquina virtual correspondiente.

Vaya a la pestaña Secretos.

Revise cada secreto de texto no cifrado que aparezca con los metadatos pertinentes.

Seleccione un secreto para ver detalles adicionales de ese secreto.

Los distintos tipos de secretos tienen diferentes conjuntos de información adicional. Por ejemplo, para las claves privadas SSH de texto no cifrado, la información incluye claves públicas relacionadas (la asignación entre la clave privada al archivo de claves autorizadas que hemos detectado o la asignación a una máquina virtual diferente que contiene el mismo identificador de clave privada SSH).

Corrección de secretos con rutas de acceso de ataque

Inicie sesión en Azure Portal.

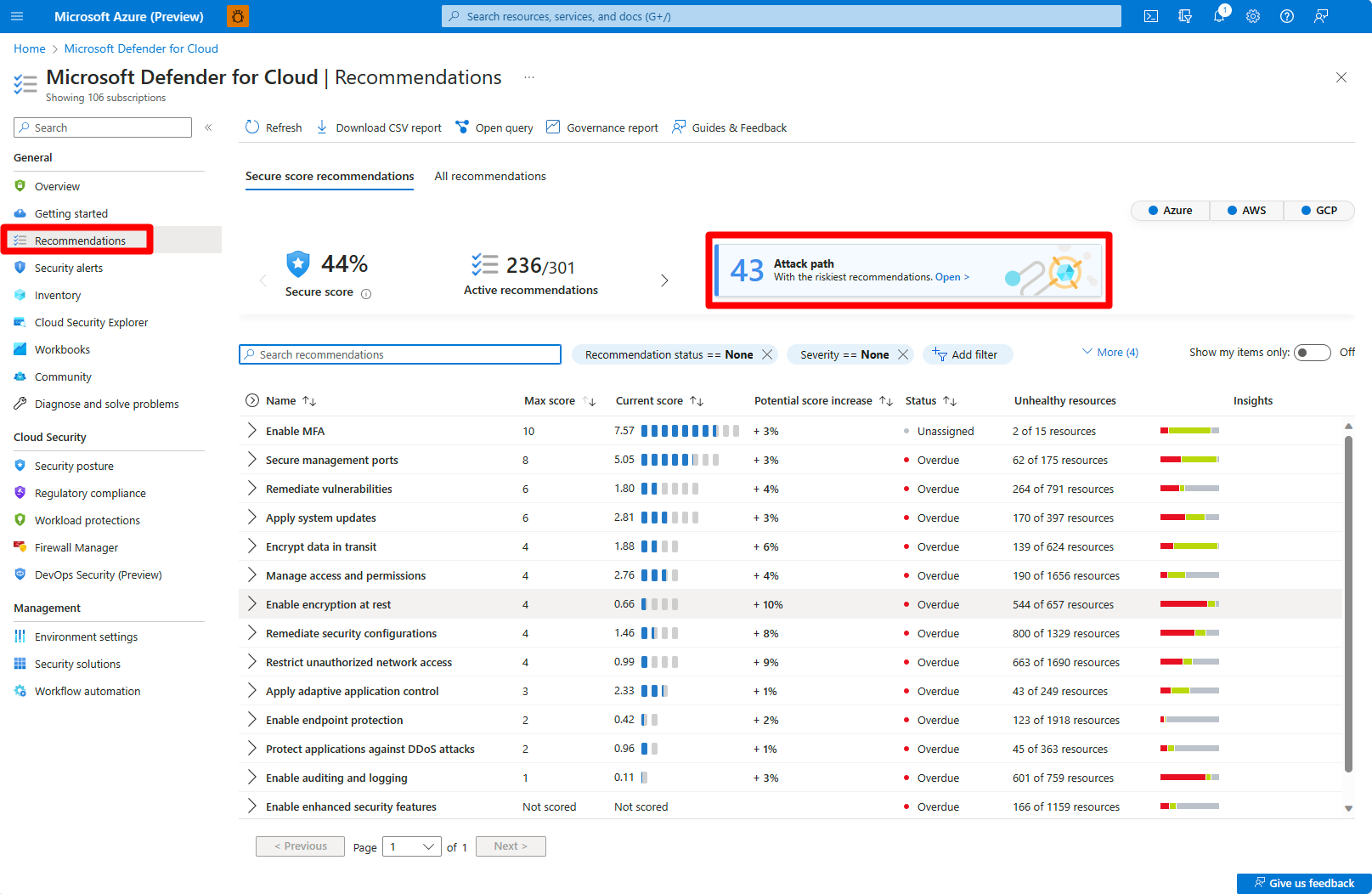

Vaya a Microsoft Defender for Cloud>Recomendaciones>Ruta de acceso de ataque.

Seleccione la ruta de acceso de ataque pertinente.

Siga los pasos de corrección para corregir la ruta de acceso de ataque.

Corrección de secretos con el Explorador de seguridad en la nube

Inicie sesión en Azure Portal.

Vaya a Microsoft Defender for Cloud>Cloud Security Explorer.

Seleccione una de las siguientes plantillas:

- Máquina virtual con secreto de texto no cifrado que se puede autenticar en otra máquina virtual: devuelve todas las máquinas virtuales de Azure, instancias de AWS EC2, o instancias de máquina virtual de GCP con secreto de texto no cifrado que pueden acceder a otras máquinas virtuales o EC2.

- Máquina virtual con secreto de texto no cifrado que se puede autenticar en una cuenta de almacenamiento: devuelve todas las máquinas virtuales de Azure, instancias de AWS EC2, o instancias de máquina virtual de GCP con secreto de texto no cifrado que pueden acceder a cuentas de almacenamiento.

- máquina virtual con secreto de texto no cifrado que se puede autenticar en una base de datos SQL: devuelve todas las máquinas virtuales de Azure, las instancias de AWS EC2 o las instancias de máquina virtual de GCP con secreto de texto no cifrado que pueden acceder a bases de datos SQL.

Si no quiere usar ninguna de las plantillas disponibles, también puedecrear su propia consulta en el Explorador de seguridad en la nube.