Migración a la supervisión de la integridad de los archivos con Defender para punto de conexión

La supervisión de la integridad de los archivos en el plan 2 de Defender para servidores usa el agente de Microsoft Defender para punto de conexión para recopilar datos de máquinas, de acuerdo con las reglas de recopilación.

La versión anterior de la supervisión de la integridad de los archivos usaba el agente de Log Analytics (también conocido como Microsoft Monitoring Agent (MMA)) o el agente de Azure Monitor (AMA) para la recopilación de datos. En este artículo se describe cómo migrar versiones anteriores del MMA y AMA a la nueva versión.

Requisitos previos

- Plan 2 de Defender para servidores debe estar habilitado para usar la supervisión de la integridad de los archivos.

- La migración es relevante cuando la supervisión de la integridad de los archivos está habilitada actualmente mediante el MMA o AMA.

- Las máquinas protegidas por el plan 2 de Defender para servidores deben ejecutar el agente de Defender para punto de conexión. Si desea comprobar el estado del agente en las máquinas de su entorno, use este libro para hacerlo.

Migración desde MMA

Si tiene una versión anterior de supervisión de la integridad de los archivos mediante el MMA, puede migrar mediante la experiencia de migración en el producto. Con la experiencia en el producto, puede hacer lo siguiente:

- Revise el entorno o el estado actuales antes de migrar.

- Exporte las reglas de supervisión de integridad de archivos actuales que usan MMA y residen en un área de trabajo de Log Analytics.

- Migre a la nueva experiencia si está habilitado el plan 2 de Defender para servidores.

Antes de comenzar

Observe lo siguiente:

- Solo puede ejecutar la herramienta de migración una vez para una suscripción. No se puede volver a ejecutar para migrar reglas de áreas de trabajo adicionales o varias de la misma suscripción.

-

- El uso de la migración desde el producto requiere permisos de administrador de seguridad en la suscripción de destino y permisos de propietario en el área de trabajo de Log Analytics de destino.

- La herramienta permite transferir reglas de supervisión existentes a la nueva experiencia.

- Las reglas integradas personalizadas y heredadas que no forman parte de la nueva experiencia no se pueden migrar, pero puede exportarlas a un archivo JSON.

- La herramienta de migración enumera todas las máquinas de una suscripción y no todas las máquinas que se incorporaron realmente a la supervisión de la integridad de los archivos con MMA.

- La versión heredada requería MMA conectada al área de trabajo de Log Analytics. Esto significaba que las máquinas protegidas por el plan 2 de Defender para servidores, pero que no estaban ejecutando MMA no se beneficiaron de la supervisión de la integridad de los archivos.

- Con la nueva experiencia, todas las máquinas del ámbito de habilitación se benefician de la supervisión de la integridad de los archivos.

- Aunque la nueva experiencia no necesita un agente MMA, debe especificar un área de trabajo de origen y destino en la herramienta de migración.

- El origen es el área de trabajo desde la que desea transferir reglas existentes a la nueva experiencia.

- El destino es el área de trabajo en la que se escriben los registros de cambios cuando cambien los archivos y registros supervisados.

- Una vez habilitada la nueva experiencia en una suscripción, todas las máquinas del ámbito habilitado están cubiertas por las mismas reglas de supervisión de integridad de archivos.

- Si desea excluir máquinas individuales de la supervisión de la integridad de los archivos, puede cambiarlas al Plan 1 de Defender para servidores mediante habilitar Defender para servidores en el nivel de recurso.

Migración con la experiencia en el producto

En >Protección de cargas de trabajo de Defender for Cloud, abra Supervisión de la integridad de los archivos.

En el mensaje de banner, seleccione Haga clic aquí para migrar los entornos.

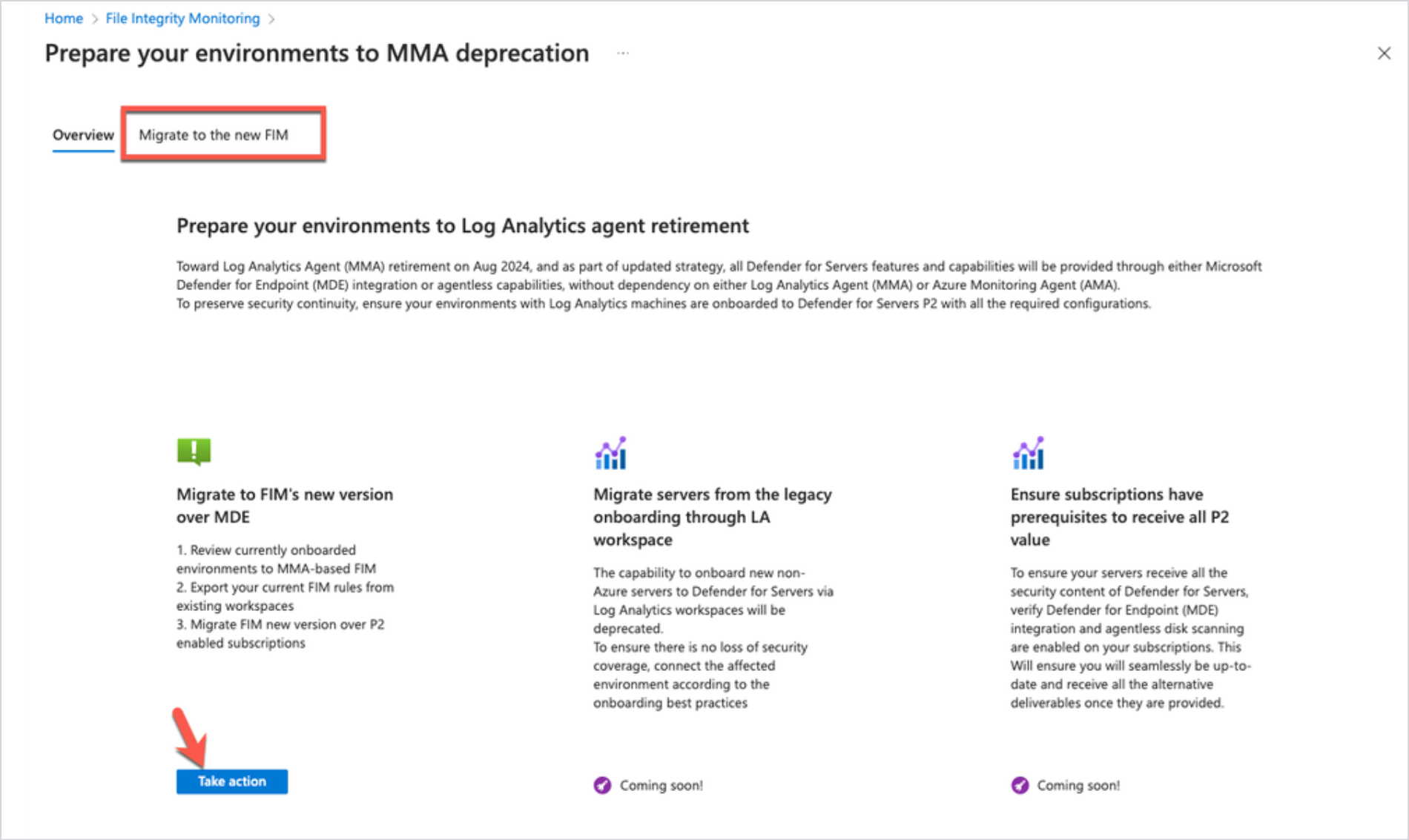

En la página Preparar los entornos en desuso de MMA, inicie la migración.

En la pestaña Migración a la nueva FIM, en Migrar a la nueva versión de FIM a través de MDE seleccione Realizar acción.

En Migrar a la nueva pestaña de FIM, puede ver todas las suscripciones que hospedan máquinas con supervisión de integridad de archivos heredada habilitada.

- Total de máquinas en la suscripción muestra todas las máquinas virtuales de Azure y las máquinas virtuales habilitadas para Azure Arc en la suscripción.

- Máquinas configuradas para FIM muestra el número de máquinas con la supervisión de integridad de archivos heredada habilitada.

En la columna Acción junto a cada suscripción, seleccione Migrar.

En Actualizar suscripción>Revisar máquinas de la suscripción, verá una lista de las máquinas que tienen habilitada la supervisión de integridad de archivos heredada y su área de trabajo de Log Analytics relacionada. Seleccione Siguiente.

En la pestaña Migrar configuración, seleccione un área de trabajo como origen de migración.

Revise la configuración del área de trabajo, incluidos el Registro de Windows y los archivos de Windows/Linux. Hay una indicación de si se pueden migrar la configuración y los archivos.

Si tiene archivos y configuraciones que no se pueden migrar, puede seleccionar Guardar configuración del área de trabajo como archivo.

En Elija el área de trabajo de destino para al almacenamiento de datos FIM, especifique el área de trabajo de Log Analytics en la que desea almacenar los cambios con la nueva experiencia de supervisión de integridad de archivos. Puede usar la misma área de trabajo o seleccionar una diferente una vez.

Seleccione Siguiente.

En la pestaña Revisar y aprobar, revise el resumen de la migración. Seleccione Migrar para iniciar el proceso de migración.

Una vez finalizada la migración, se quita la suscripción del Asistente para migración y se aplican las reglas de supervisión de integridad de archivos migradas.

Deshabilitar la solución MMA heredada

Siga estas instrucciones para deshabilitar la supervisión de la integridad de los archivos mediante MMA manualmente.

Quitar la solución Azure ChangeTracking del área de trabajo de Log Analytics.

Después de quitarla, no se recopilan nuevos eventos de supervisión de integridad de archivo. Los eventos históricos permanecen almacenados en el área de trabajo de Log Analytics pertinente en la sección Change Tracking de la tabla

ConfigurationChange. Los eventos se almacenan de acuerdo con la configuración de retención de datos del área de trabajo.Si ya no necesita MMA en las máquinas, puede deshabilitar el uso del agente de Log Analytics.

- Si no necesita el agente en ninguna máquina, desactive el aprovisionamiento automático de agentes en la suscripción.

- Para una máquina específica, quite el agente mediante la Utilidad de detección y eliminación de Azure Monitor.

Migrar desde AMA

Siga estas instrucciones para migrar desde la supervisión de la integridad de los archivos mediante AMA.

Quite las reglas de recopilación de datos (DCR) de Change Tracking de archivos relacionadas.

Para ello, siga las instrucciones de Remove-AzDataCollectionRuleAssociation y Remove-AzDataCollectionRule.

Después de quitarla, no se recopilan nuevos eventos de supervisión de integridad de archivo. Los eventos históricos permanecen almacenados en el área de trabajo pertinente en la tabla

ConfigurationChangeen la sección Change Tracking. Los eventos se almacenan de acuerdo con la configuración de retención de datos del área de trabajo.

Si desea seguir usando AMA para consumir eventos de supervisión de integridad de archivos, puede conectarse de forma manual al área de trabajo pertinente y ver los cambios en la tabla Change Tracking con esta consulta.

ConfigurationChange

| where TimeGenerated > ago(14d)

| where ConfigChangeType in ('Registry', 'Files')

| summarize count() by Computer, ConfigChangeType

Para continuar incorporando un nuevo ámbito o configurando reglas de supervisión, debe trabajar manualmente con reglas de recopilación de datos y personalizar la recopilación de datos.

Pasos siguientes

Revise los cambios en la supervisión de la integridad de los archivos.