Corrección de las recomendaciones de la solución EDR

Microsoft Defender for Cloud incluye funcionalidades de detección y respuesta de puntos de conexión (EDR) para mejorar la posición de seguridad de las máquinas compatibles. Defender for Cloud:

- Se integra de forma nativa con Defender para punto de conexión como una solución EDR para la protección de la máquina. para proporcionar funcionalidades de EDR para máquinas protegidas.

- Examina las máquinas conectadas (máquinas virtuales de Azure y máquinas AWS/GCP) para comprobar si tienen una solución EDR instalada y en ejecución. La solución puede ser Defender para punto de conexión EDR integrado, o una solución que no sea de Microsoft compatible.

Basándose en los resultados de la solución EDR, Defender for Cloud ofrece recomendaciones para garantizar que las soluciones EDR están instaladas y funcionan correctamente en los equipos. En este artículo se describe cómo corregir esas recomendaciones.

Nota:

- Defender for Cloud usa el análisis sin agente para evaluar la configuración de EDR.

- El análisis sin agente reemplaza al agente de Log Analytics (también conocido como Microsoft Monitoring Agent (MMA)), que se usó anteriormente para recopilar datos de la máquina.

- El examen con MMA quedará en desuso en noviembre de 2024.

- Para excluir los recursos de estas evaluaciones de EDR, asegúrese de que la iniciativa de CSPM de Azure esté asignada. Esta iniciativa está habilitada de forma predeterminada cuando se activa Defender CSPM.

Requisitos previos

| Requisito | Detalles |

|---|---|

| Plan |

Defender for Cloud debe estar disponible en la suscripción de Azure y uno de estos planes debe estar habilitado: - Plan 2 de Azure Defender para servidores - Administración de la posición de seguridad en la nube (CSPM) de Defender |

| Examen sin agente | El examen sin agente de las máquinas debe estar activado. Está habilitado de forma predeterminada en los planes, pero si necesita activarlo manualmente, siga estas instrucciones. |

Investigación de las recomendaciones de la solución EDR

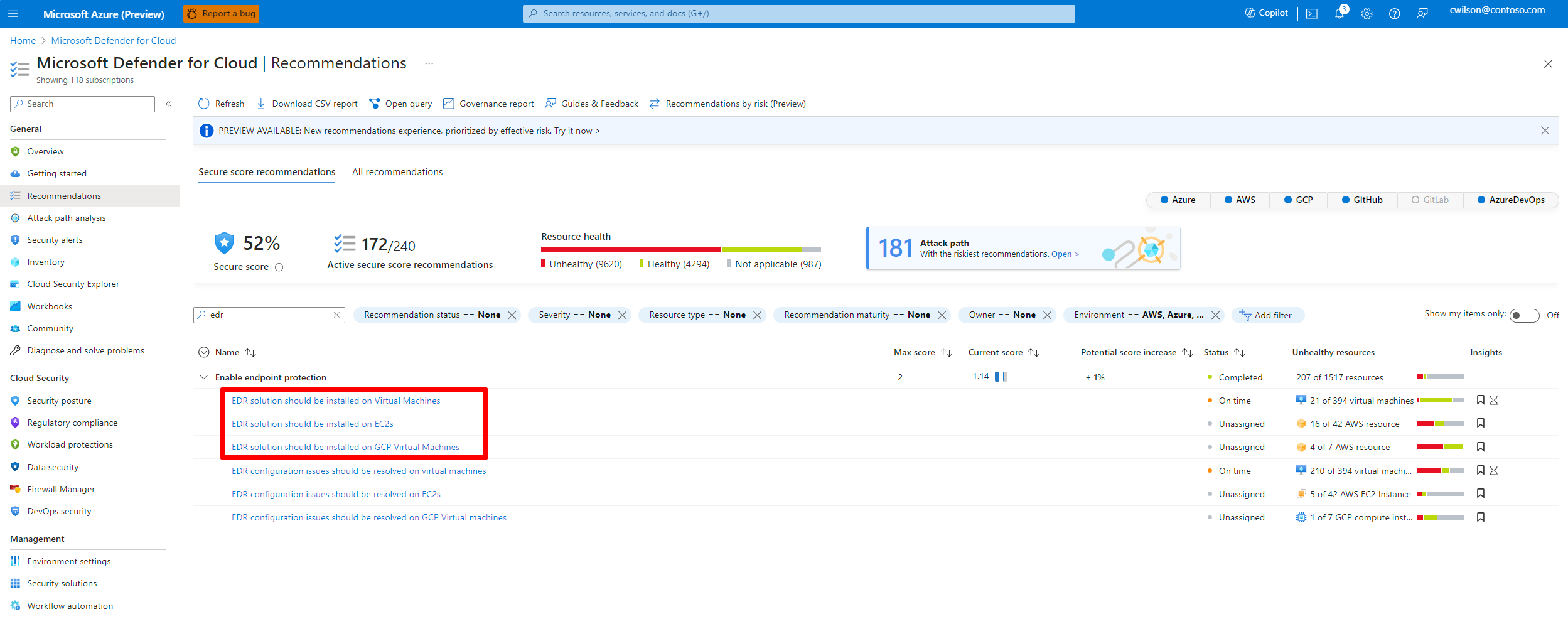

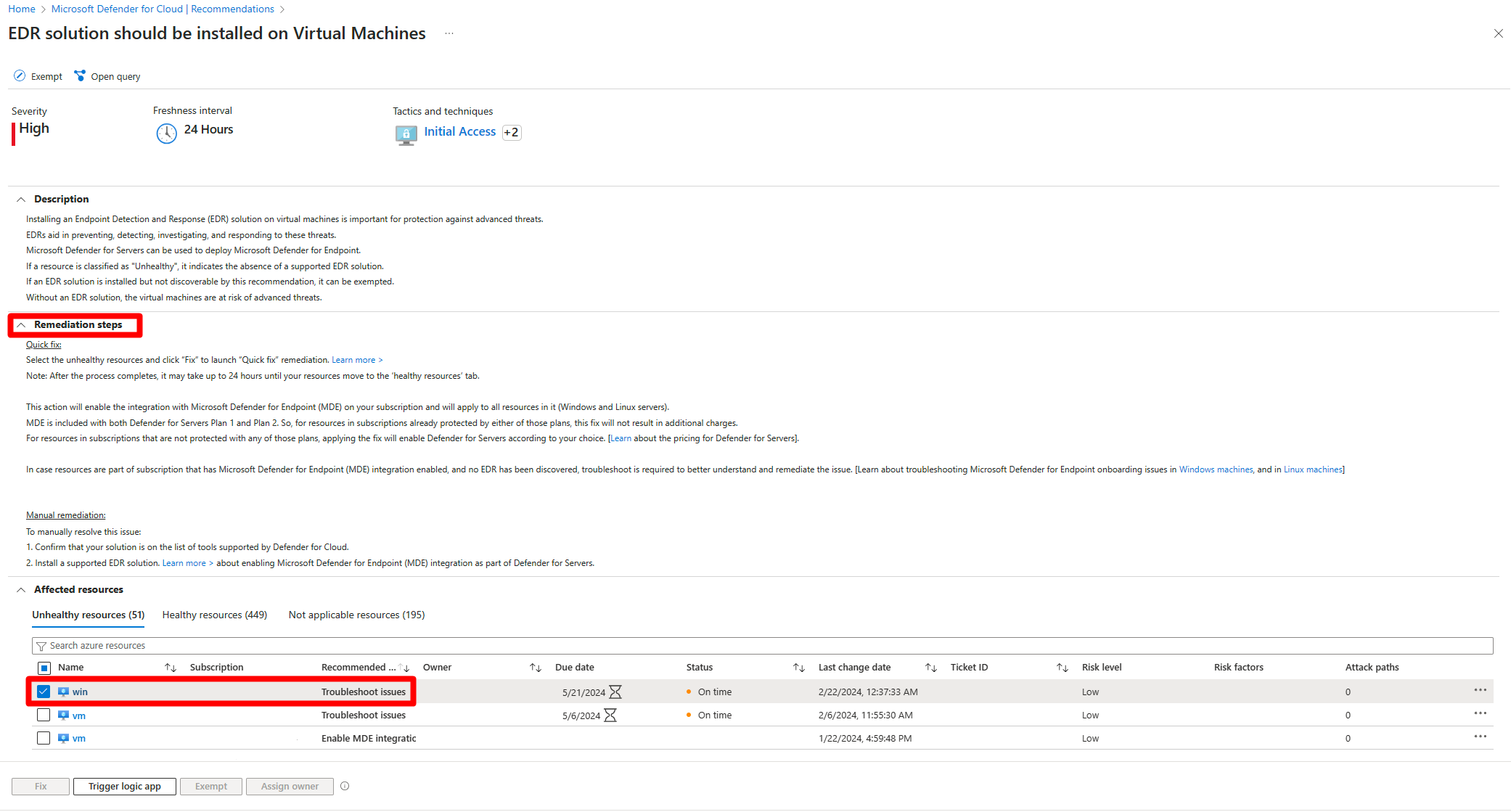

En Defender for Cloud>Recomendaciones.

Busque y seleccione una de las siguientes recomendaciones:

EDR solution should be installed on Virtual MachinesEDR solution should be installed on EC2sEDR solution should be installed on Virtual Machines (GCP)

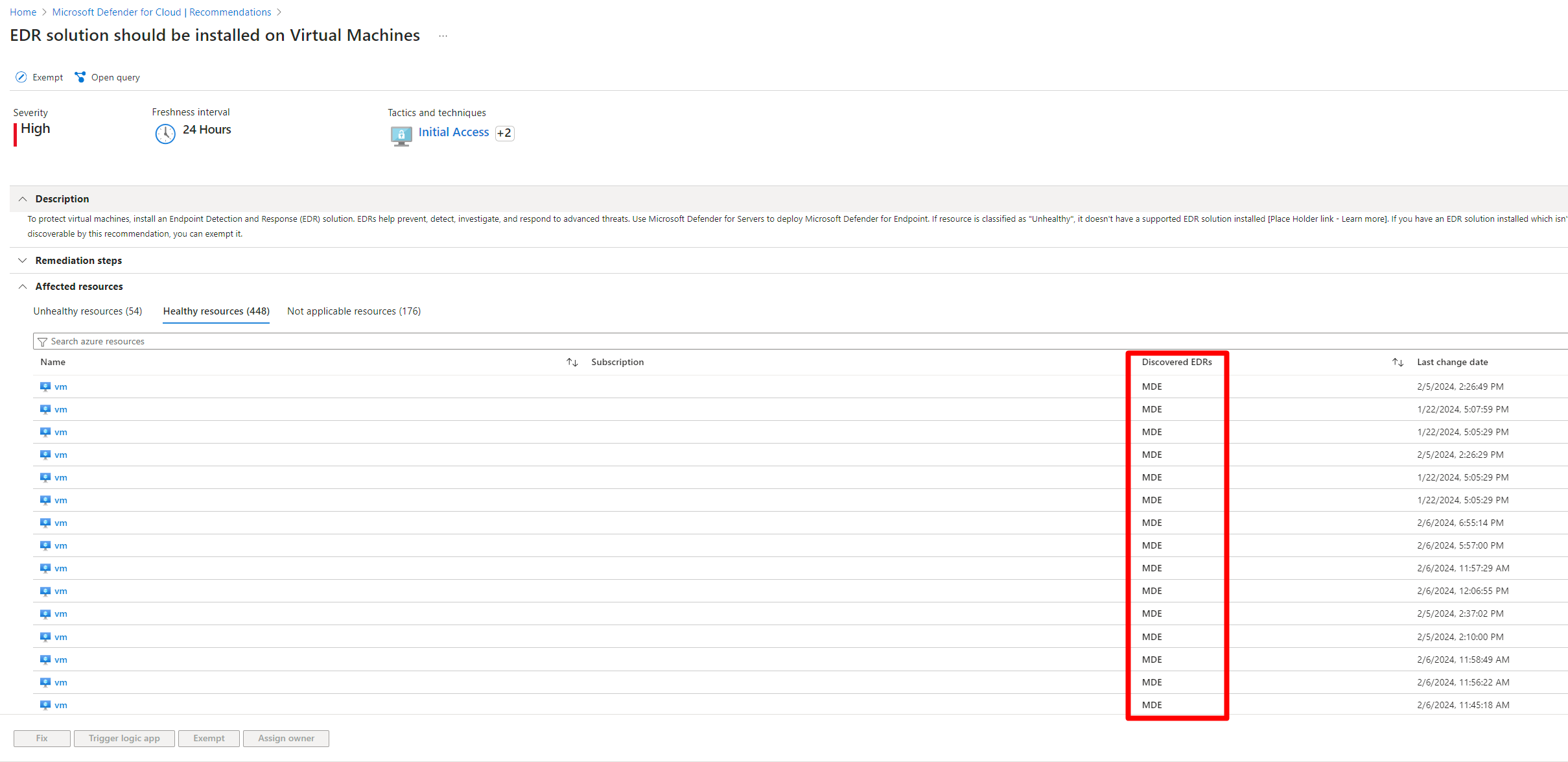

En los detalles de la recomendación, seleccione la pestaña Recursos correctos.

La solución EDR implementada en la máquina se muestra en la columna EDR detectados.

Corrección de las recomendaciones de la solución EDR

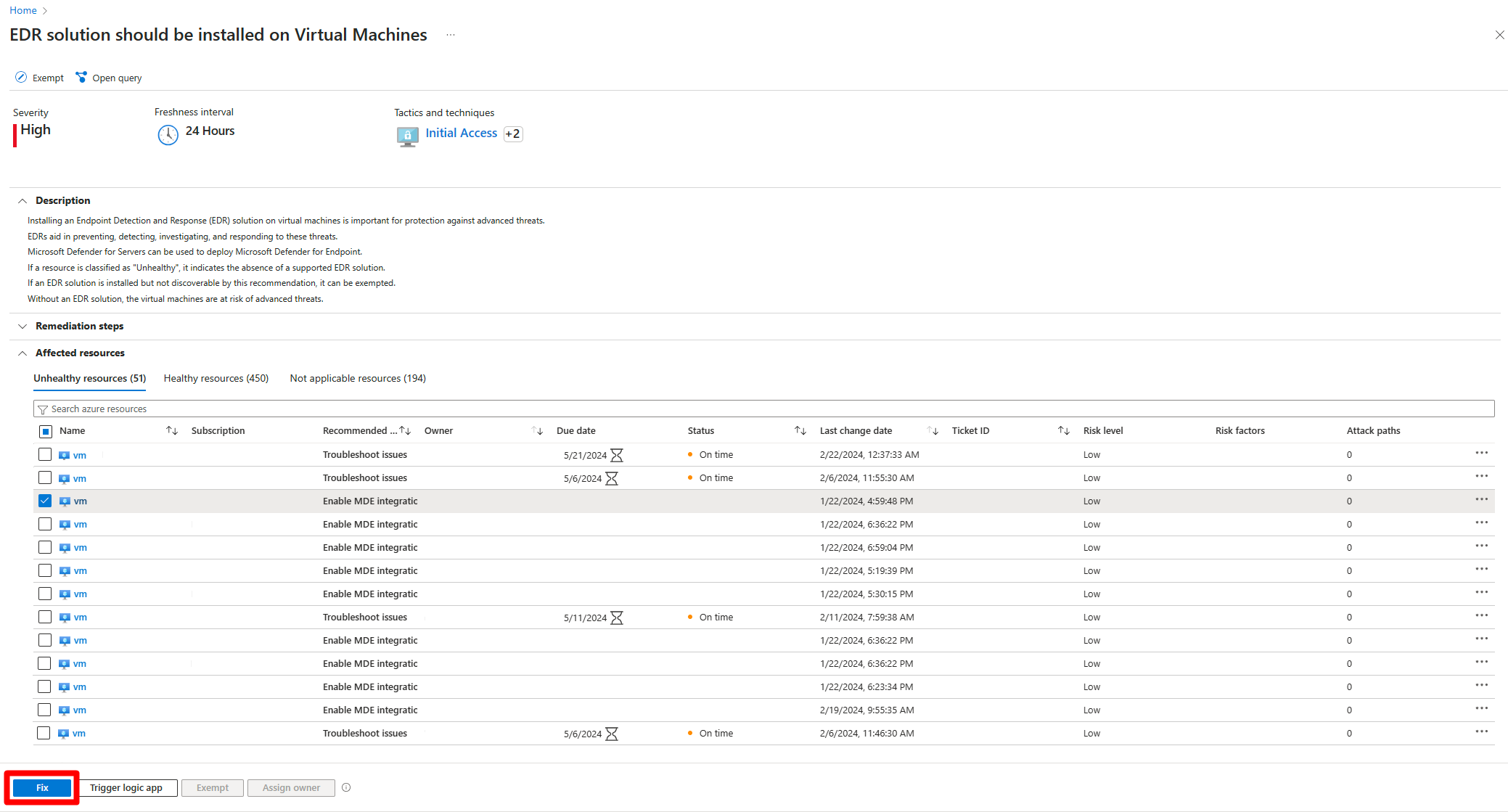

Seleccione la recomendación pertinente.

Seleccione la acción pertinente para ver los pasos de corrección.

Habilitar la integración de Defender para punto de conexión

Esta acción recomendada está disponible cuando Defender para punto de conexión puede instalarse en un equipo y no se detecta en él una solución EDR compatible que no sea de Microsoft.

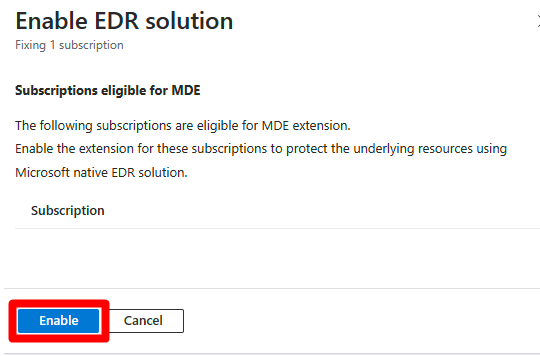

Habilite Defender para punto de conexión en la máquina de la siguiente manera:

Seleccione el agente afectado. También puede seleccionar varias máquinas con la acción recomendada

Enable Microsoft Defender for Endpoint integration.Seleccione Corregir.

En Habilitar solución EDR, seleccione Habilitar. Con esta configuración habilitada, el sensor de Defender para punto de conexión se instala automáticamente en todos los servidores Windows y Linux de la suscripción.

Una vez completado el proceso, la máquina puede tardar hasta 24 horas en aparecer en la pestaña Recursos correctos.

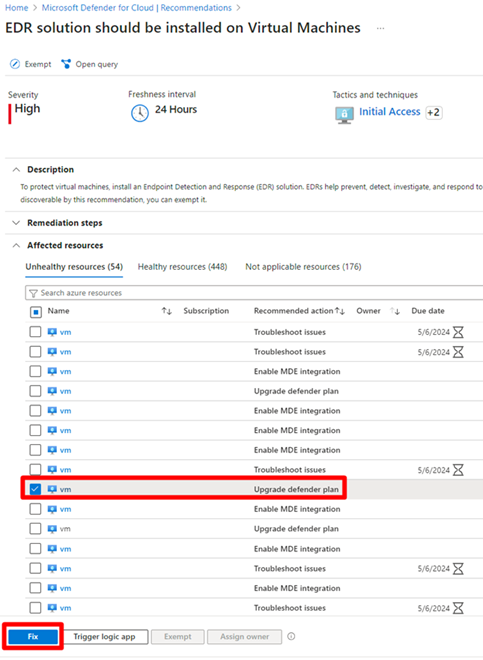

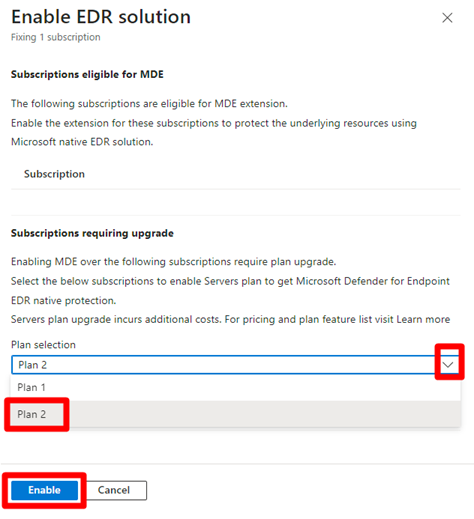

Activar un plan

Esta acción recomendada está disponible cuando:

- No se detecta en el equipo una solución EDR compatible que no sea de Microsoft.

- Un plan de Defender for Cloud necesario (Defender para servidores Plan 2 o de Defender CSPM) no está habilitado para la máquina.

Corrija la recomendación de la siguiente manera:

Seleccione el agente afectado. También puede seleccionar varias máquinas con la acción recomendada

Upgrade Defender plan.Seleccione Corregir.

En Habilitar solución EDR, seleccione un plan en el menú desplegable. Cada plan tiene un costo. Obtenga más información sobre precios.

Seleccione Habilitar.

Una vez finalizado el proceso, pueden pasar hasta 24 horas hasta que su equipo aparezca en la pestaña Recursos correctos.

Solución de problemas de incorporación de Defender para punto de conexión

Esta acción recomendada está disponible cuando se detecta Defender para punto de conexión en un equipo, pero no se ha incorporado correctamente.

Seleccione la máquina virtual afectada.

Seleccione Pasos de corrección de alertas.

Siga las instrucciones para solucionar problemas de incorporación de Windows o Linux.

Una vez completado el proceso, la máquina puede tardar hasta 24 horas en aparecer en la pestaña Recursos correctos.