Habilitación de Defender para bases de datos relacionales de código abierto en AWS (versión preliminar)

Microsoft Defender for Cloud detecta actividades anómalas en su entorno de AWS que indican intentos inusuales y potencialmente dañinos de acceder o aprovechar las bases de datos para los siguientes tipos de instancia de RDS:

- Aurora PostgreSQL

- Aurora MySQL

- PostgreSQL

- MySQL

- MariaDB

Para obtener alertas del plan de Microsoft Defender, debe seguir las instrucciones de esta página para habilitar Defender para bases de datos relacionales de código abierto en AWS.

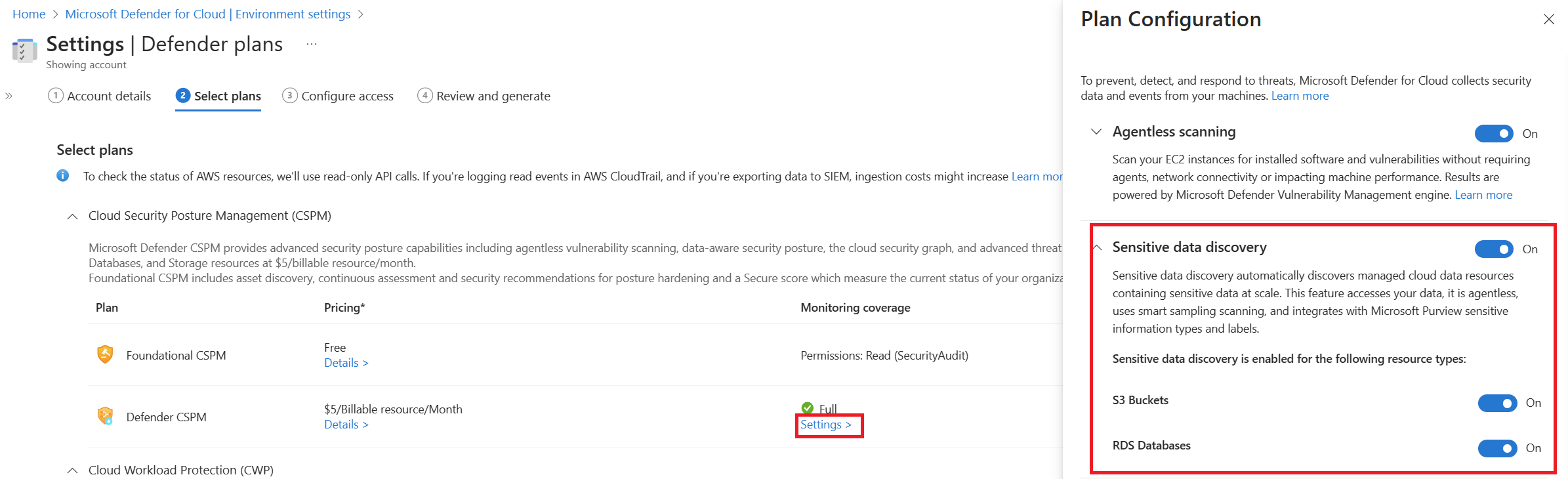

Las bases de datos relacionales de código abierto de Defender para AWS también incluyen la capacidad de detectar datos confidenciales en su cuenta y enriquecer la experiencia de Defender for Cloud con los resultados. Esta característica también se incluye con CSPM de Defender.

Obtenga más información sobre este plan de Microsoft Defender en Información general de Microsoft Defender para bases de datos relacionales de código abierto.

Requisitos previos

Necesita una suscripción a Microsoft Azure . Si no tiene una suscripción de Azure, puede registrarse para una evaluación gratuita.

Debe haber habilitado Microsoft Defender for Cloud en la suscripción de Azure.

Al menos una cuenta de AWS conectada con los permisos y acceso necesarios.

Disponibilidad de la región: todas las regiones públicas de AWS (excepto Tel Aviv, Milán, Jakarta, España y Bahréin).

Habilitación de Defender para bases de datos relacionales de código abierto

Inicie sesión en el Portal de Azure

Busque y seleccione Microsoft Defender for Cloud.

Seleccione Configuración del entorno.

Seleccione la cuenta de AWS correspondiente.

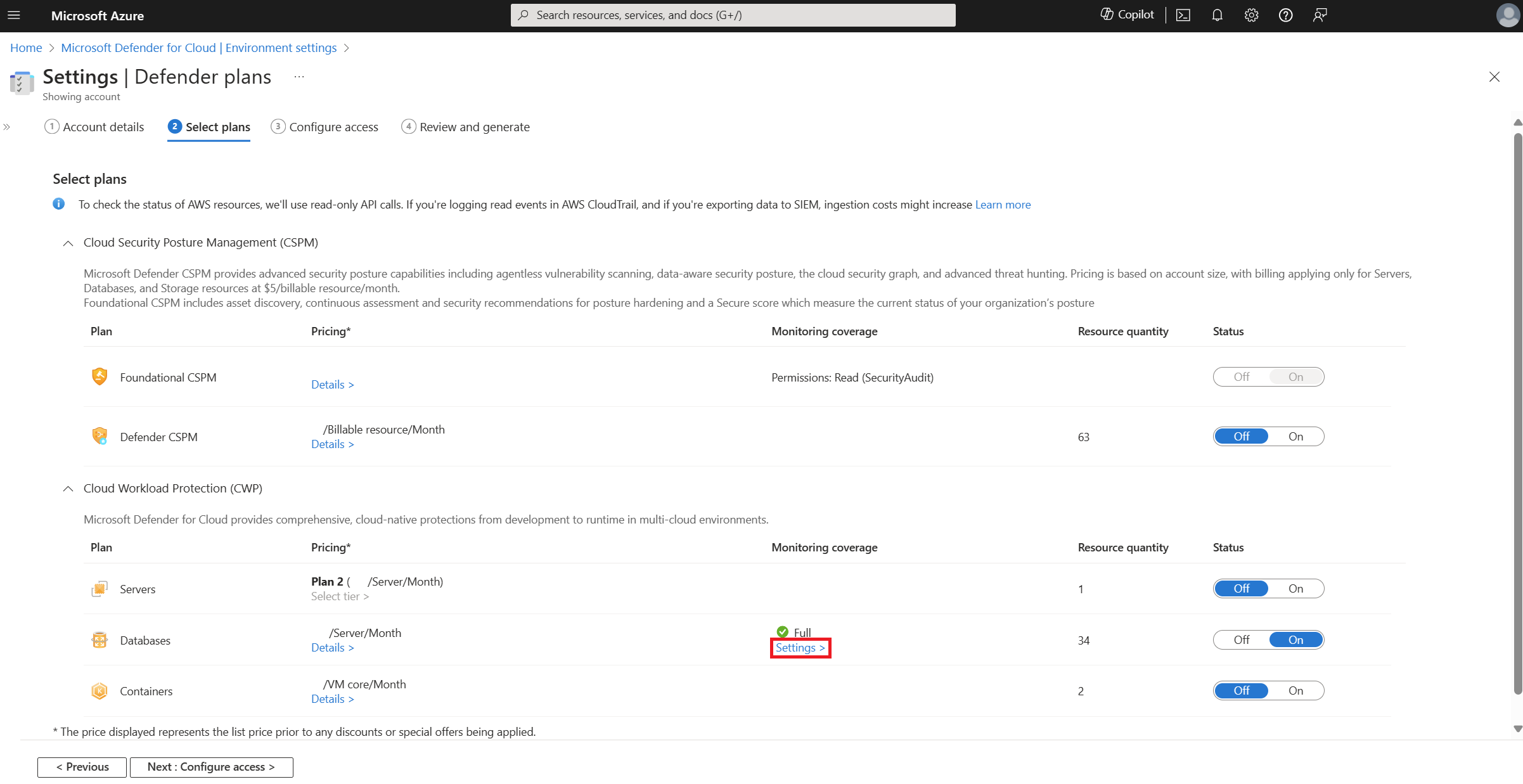

Busque el plan bases de datos y seleccione Configuración.

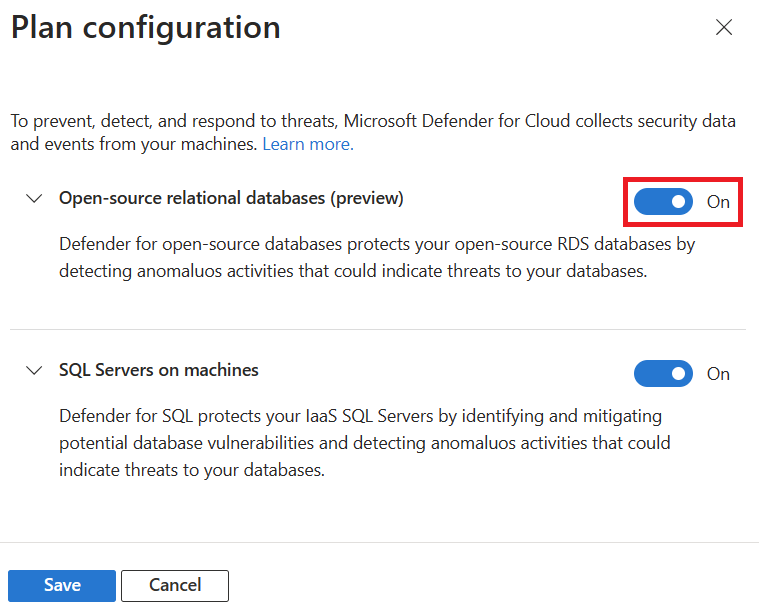

Cambie las bases de datos de relación de código abierto a Activado.

Nota:

Al alternar las bases de datos relacionales de código abierto a activado, también se habilitará la detección de datos confidenciales, que es una característica compartida con la detección de datos confidenciales de CSPM de Defender para el servicio de base de datos de relación (RDS).

Obtenga más información sobre la Detección de datos confidenciales en instancias de AWS RDS.

Seleccione Configurar acceso.

En la sección método de implementación, seleccione Descargar.

Siga la pila de actualizaciones en las instrucciones de AWS. Este proceso creará o actualizará la plantilla de CloudFormation con los permisos necesarios.

Active la casilla que confirma que la plantilla de CloudFormation se ha actualizado en el entorno de AWS (Stack).

Seleccione Revisar y generar.

Revise la información presentada y seleccione Actualizar.

Defender for Cloud realizará automáticamente Cambios en la configuración del parámetro y del grupo de opciones.

Permisos necesarios para el rol DefenderForCloud-DataThreatProtectionDB

En la tabla siguiente se muestra una lista de los permisos necesarios que se asignaron al rol que se ha creado o ha actualizado, cuando descargó la plantilla de CloudFormation y actualizó AWS Stack.

| Permiso agregado | Descripción |

|---|---|

| rds:AddTagsToResource | para agregar etiquetas en el grupo de opciones y el grupo de parámetros creado |

| rds:DescribeDBClusterParameters | describir los parámetros dentro del grupo de clústeres |

| rds:CreateDBParameterGroup | crear grupo de parámetros de base de datos |

| rds:ModifyOptionGroup | modificar opción dentro del grupo de opciones |

| rds:DescribeDBLogFiles | describir el archivo de registro |

| rds:DescribeDBParameterGroups | describir el grupo de parámetros de base de datos |

| rds:CreateOptionGroup | crear grupo de opciones |

| rds:ModifyDBParameterGroup | modificar el parámetro dentro del grupo de parámetros de bases de datos |

| rds:DownloadDBLogFilePortion | descargar archivo de registro |

| rds:DescribeDBInstances | describir la base de datos |

| rds:ModifyDBClusterParameterGroup | modificar el parámetro de clúster dentro del grupo de parámetros del clúster |

| rds:ModifyDBInstance | modificar bases de datos para asignar un grupo de parámetros o un grupo de opciones si es necesario |

| rds:ModifyDBCluster | modificar el clúster para asignar un grupo de parámetros de clúster si es necesario |

| rds:DescribeDBParameters | describir los parámetros dentro del grupo de bases de datos |

| rds:CreateDBClusterParameterGroup | creación de un grupo de parámetros de clúster |

| rds:DescribeDBClusters | describir el clúster |

| rds:DescribeDBClusterParameterGroups | describir el grupo de parámetros del clúster |

| rds:DescribeOptionGroups | describir el grupo de opciones |

Configuración del grupo de opciones y parámetros afectados

Al habilitar Defender para bases de datos relacionales de código abierto en las instancias de RDS, Defender for Cloud habilita automáticamente la auditoría mediante registros de auditoría para poder consumir y analizar patrones de acceso a la base de datos.

Cada tipo de servicio o sistema de administración de bases de datos relacionales tiene sus propias configuraciones. En la siguiente tabla se describen las configuraciones afectadas por Defender for Cloud (no es necesario establecer manualmente estas configuraciones, se proporciona como referencia).

| Tipo | Parámetro | Valor |

|---|---|---|

| PostgreSQL y Aurora PostgreSQL | log_connections | 1 |

| PostgreSQL y Aurora PostgreSQL | log_disconnections | 1 |

| Grupo de parámetros de clúster de Aurora MySQL | server_audit_logging | 1 |

| Grupo de parámetros de clúster de Aurora MySQL | server_audit_events | - Si existe, expanda el valor para incluir CONNECT, QUERY, - Si no existe, agréguelo con el valor CONNECT, QUERY. |

| Grupo de parámetros de clúster de Aurora MySQL | server_audit_excl_users | Si existe, expándalo para incluir rdsadmin. |

| Grupo de parámetros de clúster de Aurora MySQL | server_audit_incl_users | - Si existe con un valor y rdsadmin como parte de la inclusión, no estará presente en SERVER_AUDIT_EXCL_USER y el valor de include está vacío. |

Se requiere un grupo de opciones para MySQL y MariaDB con las siguientes opciones para el MARIADB_AUDIT_PLUGIN (si la opción no existe, agregue la opción. Si la opción existe, expanda los valores de la opción ):

| Nombre de la opción | Valor |

|---|---|

| SERVER_AUDIT_EVENTS | Si existe, expanda el valor para incluir CONNECT Si no existe, agréguelo con el valor CONNECT. |

| SERVER_AUDIT_EXCL_USER | Si existe, expándalo para incluir rdsadmin. |

| SERVER_AUDIT_INCL_USERS | Si existe con un valor y rdsadmin forma parte de la inclusión, no estará presente en SERVER_AUDIT_EXCL_USER y el valor de include está vacío. |

Importante

Es posible que tenga que reiniciar las instancias para aplicar los cambios.

Si usa el grupo de parámetros predeterminado, se creará un nuevo grupo de parámetros que incluya los cambios de parámetro necesarios con el prefijo defenderfordatabases*.

Si se ha creado un nuevo grupo de parámetros o si se actualizaron los parámetros estáticos, no surtirán efecto hasta que se reinicie la instancia.

Nota:

Si ya existe un grupo de parámetros, se actualizará en consecuencia.

MARIADB_AUDIT_PLUGIN se admite en MariaDB 10.2 y versiones posteriores, MySQL 8.0.25 y versiones posteriores de 8.0 y Todas las versiones de MySQL 5.7.

Los cambios en MARIADB_AUDIT_PLUGIN para las instancias de MySQL se agregan a la siguiente ventana de mantenimiento.

Contenido relacionado

- Lo que se admite en la detección de datos confidenciales.

- Detección de datos confidenciales en instancias de AWS RDS.