Habilitar el examen de vulnerabilidades

El plan de Defender para servidores de Microsoft Defender for Cloud proporciona un examen de vulnerabilidades para máquinas protegidas.

El examen de vulnerabilidades integrado en Defender for Cloud usa la Administración de vulnerabilidades de Microsoft Defender y proporciona un examen tanto basados en agentes como sin agente.

La administración de vulnerabilidades está habilitada de forma predeterminada cuando habilita Defender para servidores. Siga las instrucciones de este artículo si necesita habilitar el examen de vulnerabilidades manualmente.

Requisitos previos

| Requisito | Detalles |

|---|---|

| Examen de vulnerabilidades sin agente | Revise los requisitos de examen sin agente. El examen de vulnerabilidades sin agente está disponible y está activado de forma predeterminada cuando se habilita el plan 2 de Defender para servidores o el plan de Administración de posturas de seguridad en la nube (CSPM) de Defender para servidores. |

| Examen de vulnerabilidades basado en agente | Para el examen de vulnerabilidades basado en agente, se debe habilitar el plan 1 o 2 de Defender para servidores. |

| Compatibilidad con máquina | Revisión de las máquinas admitidas. |

| Permisos | Necesita permisos de Propietario (nivel de grupo de recursos) para implementar el examen. Necesita el lector de seguridad para ver los resultados. |

Habilitar el examen de vulnerabilidades en una suscripción

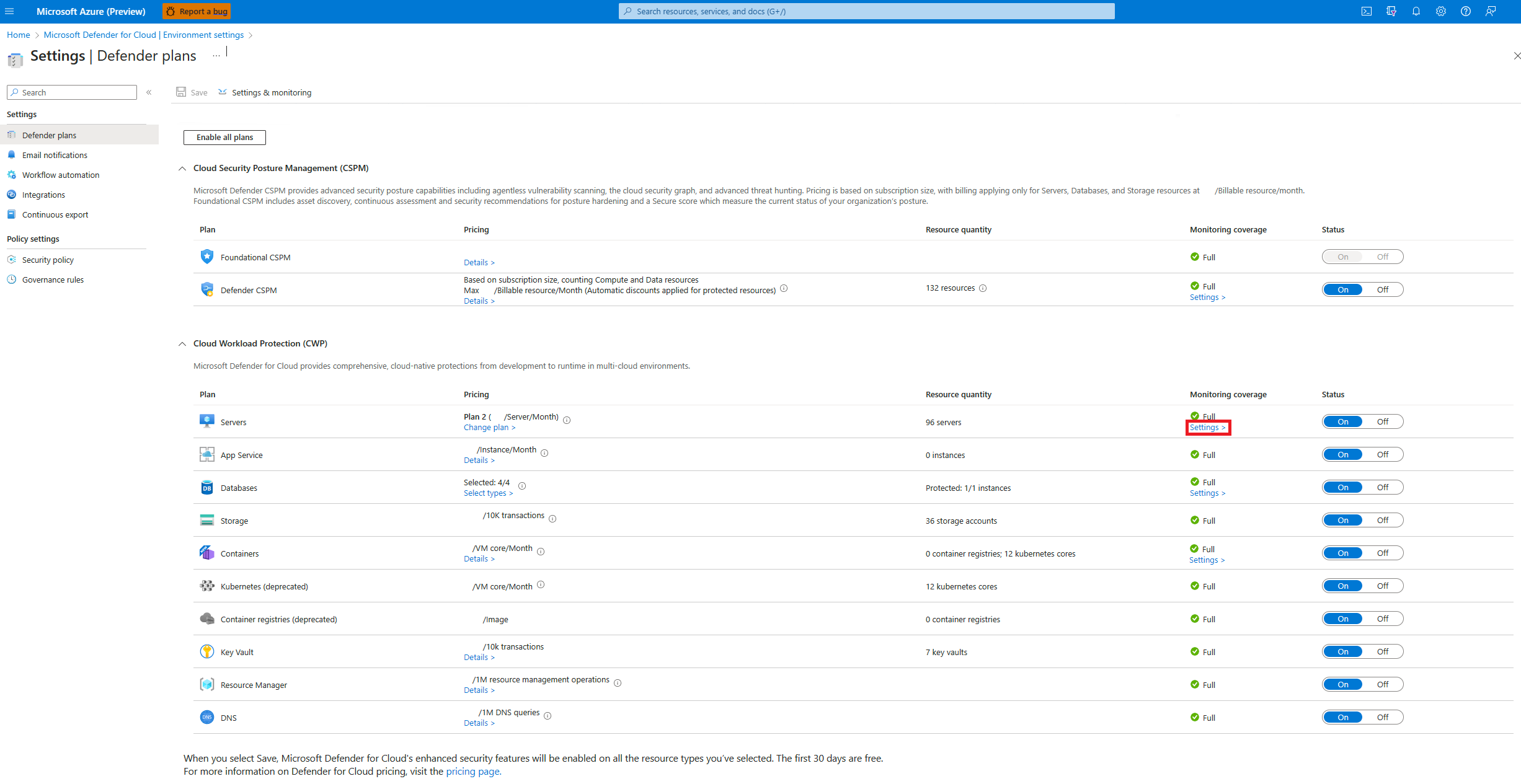

En Defender for Cloud, abra Configuración del entorno.

Seleccione la suscripción correspondiente.

En la columna Cobertura de supervisión del plan de Defender para servidores, seleccione Configuración.

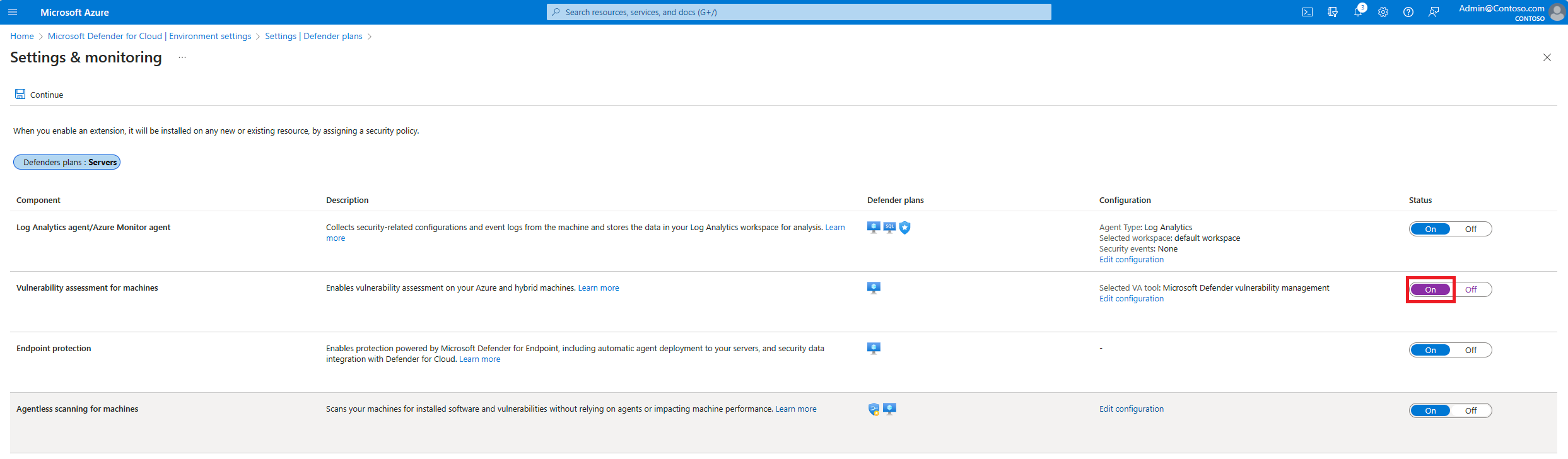

En Configuración y supervisión, active Evaluación de vulnerabilidades para las máquinas según sea necesario.

Seleccione Editar configuración para seleccionar una solución de evaluación.

Seleccione Aplicar>Guardar.

Configurar con la API de REST

Para configurar con la API de REST, ejecute PUT/DELETE usando esta dirección URL:

https://management.azure.com/subscriptions/.../resourceGroups/.../providers/Microsoft.Compute/virtualMachines/.../providers/Microsoft.Security/serverVulnerabilityAssessments/mdetvm?api-version=2015-06-01-preview

Habilitar el examen de vulnerabilidades para una máquina

Para habilitar el examen de vulnerabilidades de una máquina específica, use la recomendación que se emite si Defender para servidores no encuentra una solución de evaluación de vulnerabilidades instalada en la máquina.

Para buscar todas las máquinas sin una solución instalada, en la página de Inventario, seleccione Recursos incorrectos. Use el filtro Recomendaciones para buscar máquinas con esta recomendación:

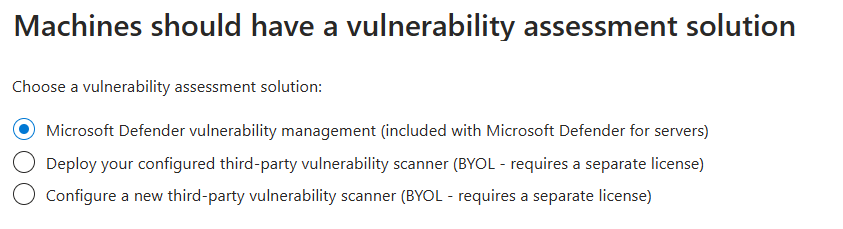

Machines should have a vulnerability assessment solution.Abra la recomendación.

Siga los pasos de corrección de recomendaciones para corregir las máquinas que no tienen habilitada una solución de evaluación de vulnerabilidades.

Seleccione una solución de vulnerabilidades.

Una vez completado el proceso, se pueden tardar hasta 24 horas para que los recursos pasen a la pestaña Recursos con estado correcto.

Pasos siguientes

Ver y corregir los resultados de vulnerabilidades de la máquina