Configuración de la respuesta al examen de malware

Configure respuestas automatizadas para mover o quitar archivos malintencionados o para mover o ingerir archivos limpios a otro destino. Seleccione la opción de respuesta preferida que se adapte a la arquitectura del escenario.

Con el examen de malware, puede crear la respuesta de automatización mediante las siguientes opciones de resultados de examen:

- Alertas de seguridad de Defender for Cloud

- Eventos de Event Grid

- Etiquetas de índice de blobs

Sugerencia

Le invitamos a explorar la característica de examen de malware en Defender for Storage a través de nuestro laboratorio práctico. Siga las instrucciones de entrenamiento de Ninja para obtener una guía detallada paso a paso sobre cómo configurar y probar el examen de malware de un extremo a otro, incluida la configuración de respuestas para examinar los resultados. Esto forma parte del proyecto de "laboratorios" que ayuda a los clientes a familiarizarse con Microsoft Defender for Cloud y les proporciona experiencia práctica con sus funcionalidades.

Estas son algunas opciones de respuesta que puede usar para automatizar la respuesta:

Bloquear el acceso a archivos sin examinar o malintencionados mediante ABAC (control de acceso basado en atributos)

Puede bloquear el acceso a archivos malintencionados y sin examinar con autorización de control de acceso basado en atributos (ABAC) de Microsoft Entra. Permite establecer el acceso condicional a blobs en función de los resultados del examen y permitir que las aplicaciones y los usuarios accedan solo a los archivos examinados que están limpios.

Para configurarlo, siga las instrucciones de la siguiente vídeo.

Eliminación o traslado de un blob malintencionado

Puede usar la automatización de código o flujo de trabajo para eliminar o mover archivos malintencionados a cuarentena.

Prepare el entorno para eliminar o mover.

Eliminar el archivo malintencionado: antes de configurar la eliminación automatizada, se recomienda habilitar la eliminación temporal en la cuenta de almacenamiento. Permite "recuperar" archivos si hay falsos positivos o en casos en los que los profesionales de seguridad desean investigar los archivos malintencionados.

Mover el archivo malintencionado para poner en cuarentena: Puede mover archivos a un contenedor de almacenamiento dedicado o una cuenta de almacenamiento que se consideran "cuarentena". Es posible que quiera que solo determinados usuarios, como un administrador de seguridad o un analista de SOC, tengan permiso para acceder a este contenedor dedicado o a la cuenta de almacenamiento.

- El uso de Microsoft Entra ID para controlar el acceso al almacenamiento de blobs se considera un procedimiento recomendado. Para controlar el acceso al contenedor de almacenamiento de cuarentena dedicado, puede usar las asignaciones de roles de nivel de contenedor mediante el control de acceso basado en roles (RBAC) de Microsoft Entra. Es posible que los usuarios con permisos de nivel de cuenta de almacenamiento puedan acceder al contenedor "cuarentena". Puede editar sus permisos para que sean de nivel de contenedor o elegir un enfoque diferente y mover el archivo malintencionado a una cuenta de almacenamiento dedicada.

- Si debe usar otros métodos, como tokens de SAS (firmas de acceso compartido) en la cuenta de almacenamiento protegida, se recomienda mover archivos malintencionados a otra cuenta de almacenamiento (cuarentena). Después, es mejor conceder solamente permiso de Microsoft Entra para acceder a la cuenta de almacenamiento en cuarentena.

Configurar la automatización

Opción 1: Aplicación lógica basada en las alertas de seguridad de Microsoft Defender for Cloud

Las respuestas basadas en la aplicación lógica son un enfoque sencillo y sin código para configurar la respuesta. Sin embargo, el tiempo de respuesta es más lento que el enfoque basado en código basado en eventos.

Implemente la plantilla deleteBlobLogicApp de Azure Resource Manager (ARM) mediante Azure Portal.

Seleccione la aplicación lógica que implementó.

Para permitir que la aplicación lógica elimine blobs de la cuenta de almacenamiento, agregue una asignación de roles:

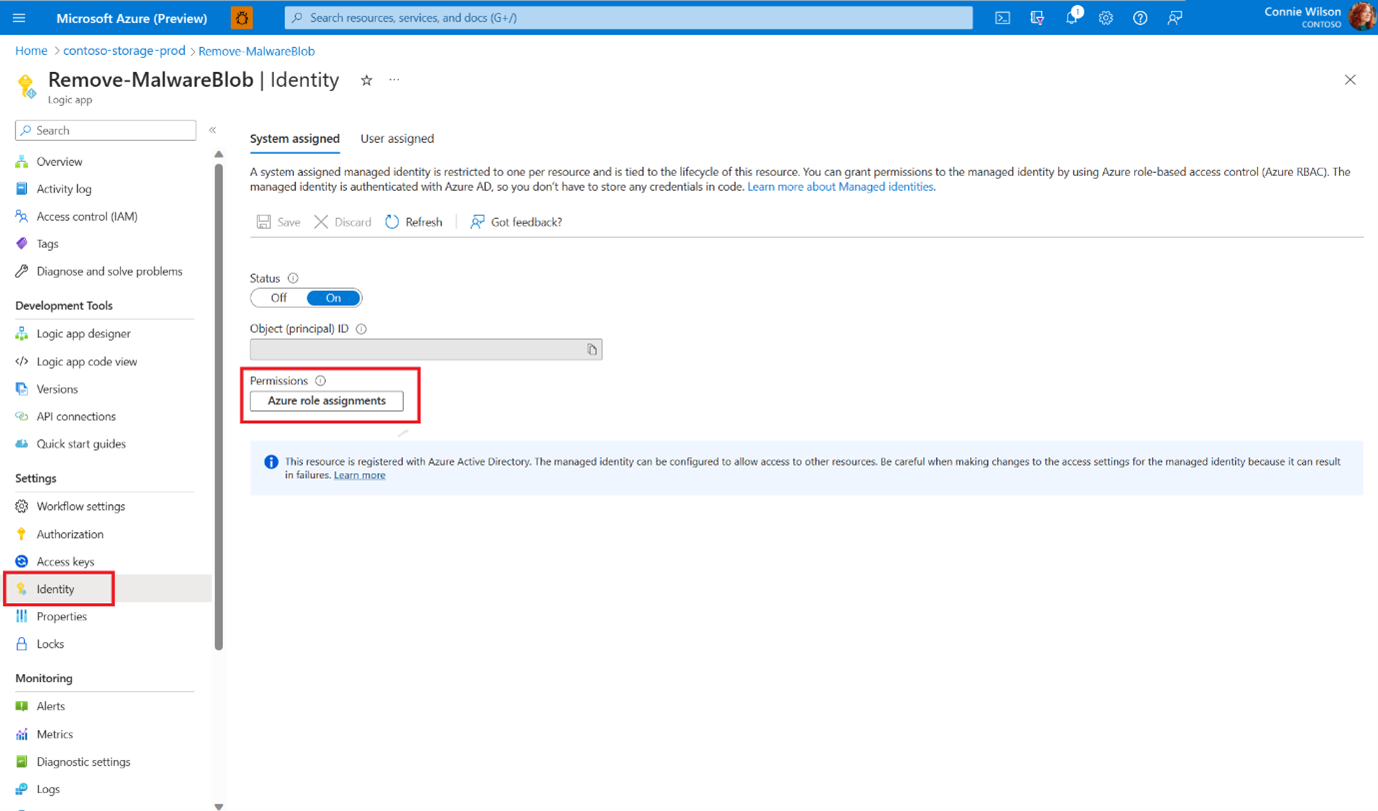

Vaya a Identidad en el menú lateral y seleccione Asignaciones de roles de Azure.

Agregue una asignación de roles en el nivel de suscripción con el rol Colaborador de datos de blobs de almacenamiento.

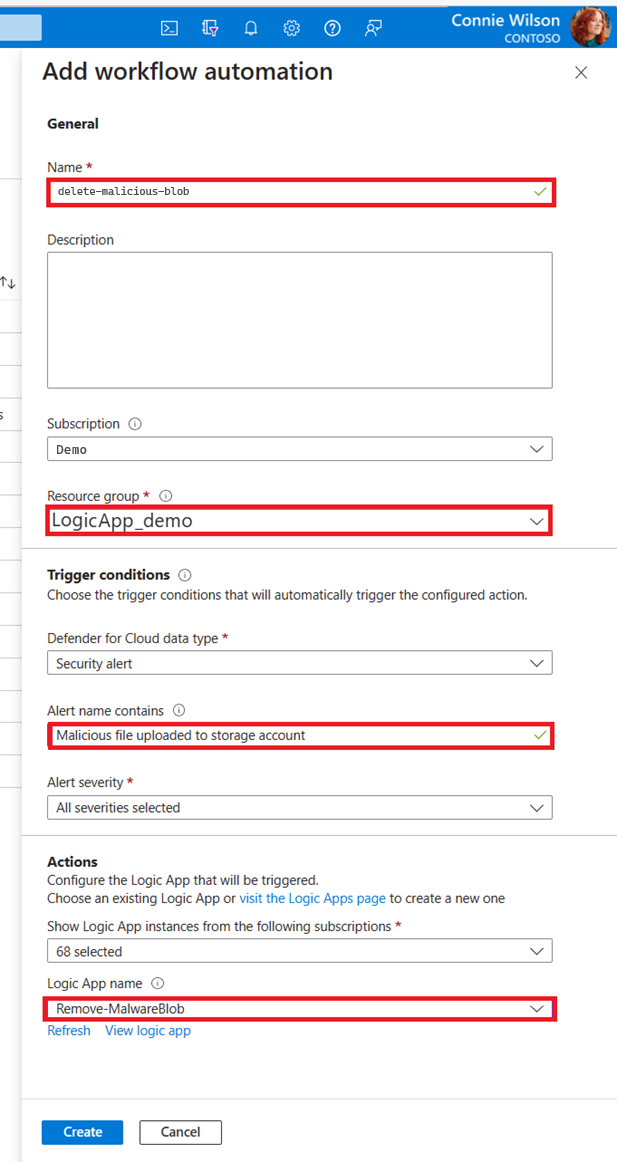

Crear automatización de flujos de trabajo para alertas de Microsoft Defender for Cloud:

- Vaya a Microsoft Defender for Cloud en Azure Portal.

- Vaya a Automatización del flujo de trabajo en el menú lateral.

- Agregar un nuevo flujo de trabajo: En el campo Nombre de alerta contiene, rellene Archivo malintencionado cargado en la cuenta de almacenamiento y elija la aplicación lógica en la sección Acciones.

- Seleccione Crear.

Opción 2: Aplicación de funciones basada en eventos de Event Grid

Una aplicación de funciones proporciona un alto rendimiento con un tiempo de respuesta de baja latencia.

Cree una aplicación de funciones en el mismo grupo de recursos que la cuenta de almacenamiento protegida.

Agregue una asignación de roles para la identidad de la aplicación de funciones.

Vaya a Identidad en el menú lateral, asegúrese de que el estado de identidad Asignado con el sistema esté Activado y seleccione en Asignaciones de roles de Azure.

Agregue una asignación de roles en los niveles de suscripción o almacenamiento con el rol Colaborador de datos de blobs de almacenamiento.

Consumir eventos de Event Grid y conectar una función de Azure como tipo de punto de conexión.

Al escribir el código de la función de Azure, puede usar nuestro ejemplo de función predefinida : MoveMaliciousBlobEventTrigger o escribir su propio código para copiar el blob en otro lugar y, a continuación, eliminarlo del origen.

Para cada resultado del examen, se envía un evento según el esquema siguiente.

Estructura de los mensajes de evento

El mensaje de evento es un objeto JSON que contiene pares clave-valor que proporcionan información detallada sobre un resultado de análisis de malware. Este es un desglose de cada clave en el mensaje de evento:

id: identificador único para el evento.

subject: cadena que describe la ruta de acceso del recurso del trazado (archivo) BLOB examinado en la cuenta de almacenamiento.

data: objeto JSON que contiene información adicional sobre el evento:

correlationId: identificador único que se puede usar para correlacionar varios eventos relacionados con el mismo examen.

blobUri: URI del (archivo) BLOB examinado en la cuenta de almacenamiento.

eTag: ETag del (archivo) BLOB examinado.

scanFinishedTimeUtc: marca de tiempo UTC cuando se completó el examen.

scanResultType: El resultado del examen, por ejemplo, malintencionado o No se encontraron amenazas.

scanResultDetails: objeto JSON que contiene detalles sobre el resultado del examen:

malwareNamesFound: matriz de nombres de malware encontrados en el archivo examinado.

sha256: hash SHA-256 del archivo examinado.

eventType: Una cadena que indica el tipo de evento, en este caso, Microsoft.Security.MalwareScanningResult.

dataVersion: número de versión del esquema de datos.

metadataVersion: número de versión del esquema de metadatos.

eventTime: marca de tiempo UTC cuando se generó el evento.

topic: ruta de acceso del recurso del tema de Event Grid al que pertenece el evento.

Este es un ejemplo de un mensaje de evento:

{

"id": "aaaa0000-bb11-2222-33cc-444444dddddd",

"subject": "storageAccounts/<storage_account_name>/containers/app-logs-storage/blobs/EICAR - simulating malware.txt",

"data": {

"correlationId": "aaaa0000-bb11-2222-33cc-444444dddddd",

"blobUri": "https://<storage_account_name>.blob.core.windows.net/app-logs-storage/EICAR - simulating malware.txt",

"eTag": "0x000000000000000",

"scanFinishedTimeUtc": "2023-05-04T11:31:54.0481279Z",

"scanResultType": "Malicious",

"scanResultDetails": {

"malwareNamesFound": [

"DOS/EICAR_Test_File"

],

"sha256": "AA11BB22CC33DD44EE55FF66AA77BB88CC99DD00"

}

},

"eventType": "Microsoft.Security.MalwareScanningResult",

"dataVersion": "1.0",

"metadataVersion": "1",

"eventTime": "2023-05-04T11:31:54.048375Z",

"topic": "/subscriptions/<subscription_id>/resourceGroups/<resource_group_name>/providers/Microsoft.EventGrid/topics/<event_grid_topic_name>"

}

Al comprender la estructura del mensaje de evento, puede extraer información relevante sobre el resultado del examen de malware y procesarlo en consecuencia.

Hacer que las aplicaciones y los flujos de datos sean conscientes de los resultados del examen de malware

El análisis de malware se produce casi en tiempo real y, normalmente, hay un período de tiempo breve entre el momento de la carga y el tiempo del examen. Dado que el almacenamiento no es compatible, no hay ningún riesgo de que los archivos malintencionados se ejecuten en el almacenamiento. El riesgo es que los usuarios o las aplicaciones accedan a archivos malintencionados y los distribuyan en toda la organización.

Hay algunos métodos para que las aplicaciones y los flujos de datos sean conscientes de los resultados del examen de malware. Estos métodos garantizan que no se pueda acceder a los archivos ni procesarse antes de que se complete el examen, se consuman los resultados del examen y se realicen las acciones adecuadas en función de esos resultados.

Las aplicaciones ingieren datos basados en el resultado del examen

Opción 1: Aplicaciones que comprueban "Etiqueta de índice" antes de procesar

Una manera de obtener datos ingeridos es actualizar todas las aplicaciones que acceden a la cuenta de almacenamiento. Cada aplicación comprueba el resultado del examen de cada archivo y, si el resultado del examen de etiquetas de índice de blobs no encuentra ninguna amenaza, la aplicación lee el blob.

Opción 2: Conexión de la aplicación a un webhook en eventos de Event Grid

Puede conectar la aplicación a un webhook en eventos de Event Grid y usar esos eventos para desencadenar los procesos pertinentes para los archivos que no tienen amenazas encontradas en los resultados del examen. Obtenga más información sobre el uso de la entrega de eventos de Webhook y la validación del punto de conexión.

Uso de una cuenta de almacenamiento intermedia como red perimetral

Puede configurar una cuenta de almacenamiento intermedia para contenido que no es de confianza (DMZ) y cargar directamente el tráfico en la red perimetral. En la cuenta de almacenamiento que no es de confianza, habilite el examen de malware y conecte Event Grid y Function App para mover solo los blobs examinados con el resultado "sin amenaza encontrada" a la cuenta de almacenamiento de destino.

Paso siguiente

Descubra cómo comprender los resultados del examen de malware en Microsoft Defender para Storage.