Examen de servidores SQL en busca de vulnerabilidades

Microsoft Defender para servidores SQL Server en máquinas amplía las protecciones de los servidores SQL Server nativos de Azure para admitir totalmente los entornos híbridos y proteger los servidores SQL Server (todas las versiones compatibles) hospedados en Azure, otros entornos en la nube e, incluso, en máquinas locales:

- SQL Server en Virtual Machines

- Servidores SQL Server locales:

El examinador integrado de evaluación de vulnerabilidades detecta posibles vulnerabilidades de la base de datos, las sigue y ayuda a corregirlas. La evaluación examina los resultados para proporcionar información general sobre el estado de seguridad de las máquinas SQL y detalles de las conclusiones de seguridad.

Nota:

- El examen es sencillo y seguro, solo tarda unos segundos en ejecutarse por cada base de datos y es completamente de lectura. No realiza ningún cambio en la base de datos.

- Se necesitan permisos de ejecución en los siguientes procedimientos almacenados para que algunas de las reglas de evaluación de vulnerabilidades se ejecuten correctamente: xp_instance_regread, sysmail_help_profile_sp.

Exploración de los informes de evaluación de vulnerabilidades

El servicio de evaluación de vulnerabilidad examina las bases de datos cada 12 horas.

El panel de evaluación de vulnerabilidades proporciona una visión general de los resultados de la evaluación en todas las bases de datos, junto con un resumen de las bases de datos correctas y en mal estado, además de un resumen general de las comprobaciones con errores en función de la distribución del riesgo.

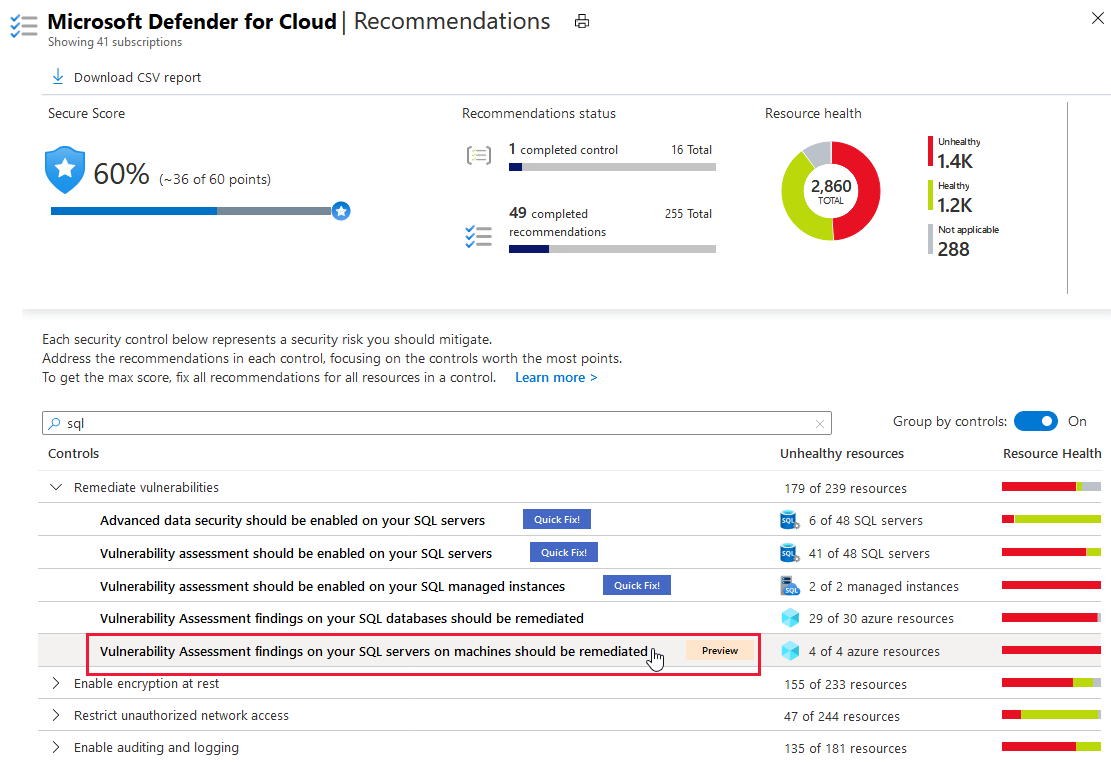

Puede ver los resultados de la evaluación de vulnerabilidades directamente desde Microsoft Defender for Cloud.

En la barra lateral de Microsoft Defender for Cloud, abra la página Recomendaciones.

Seleccione las recomendaciones Los servidores SQL de las máquinas deben tener resueltos los resultados de vulnerabilidades. Para obtener más información, consulte la Página de referencia de recomendaciones de Microsoft Defender for Cloud.

Aparece la vista detallada de esta recomendación.

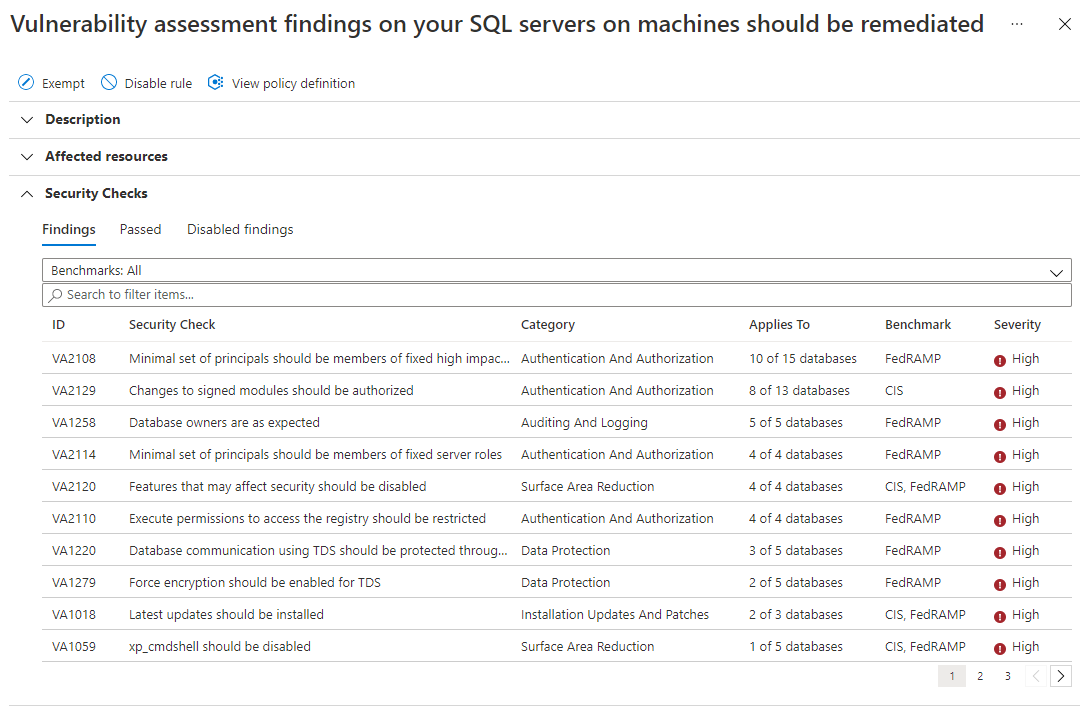

Consulte información adicional sobre la recomendación:

Para obtener información general de los recursos examinados (bases de datos) y la lista de comprobaciones de seguridad que se probaron, abra los recursos afectados y seleccione el servidor que le interesa.

Para obtener información general sobre las vulnerabilidades agrupadas por una base de datos SQL específica, seleccione la base de datos que le interesa.

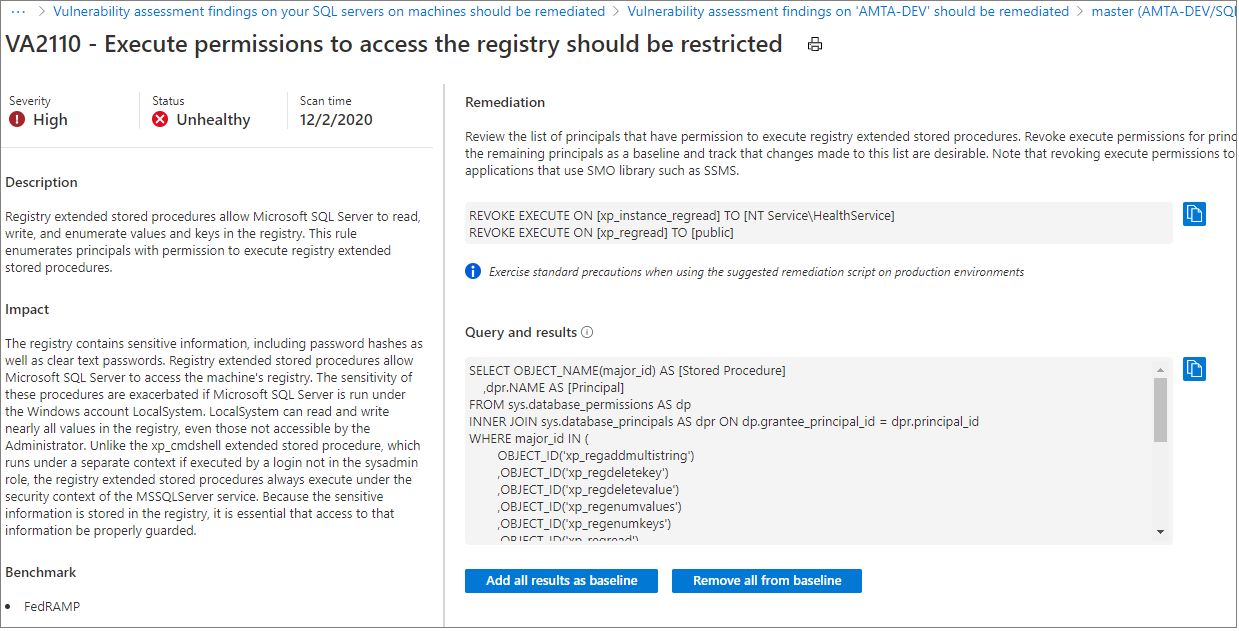

En cada vista, las comprobaciones de seguridad se ordenan por gravedad. Seleccione una comprobación de seguridad específica para ver un panel de detalles con una descripción, cómo corregir el problema y otra información relacionada como, por ejemplo, el impacto o el punto de referencia.

Establecimiento de una línea base

Al revisar los resultados de la evaluación, es posible marcar resultados como una línea de base aceptable en su entorno. La línea de base es fundamentalmente una personalización de cómo se notifican los resultados. Los resultados que coincidan con la línea de base se considerarán como correctos en análisis posteriores. Una vez establecido el estado de seguridad de la línea base, el detector de la evaluación de vulnerabilidades solo informará de las desviaciones con respecto a esa línea base. De esta manera, podrá centrar su atención en los problemas relevantes.

Exportar resultados

Use la característica de Exportación continua de Microsoft Defender for Cloud para exportar los resultados de la evaluación de vulnerabilidades a Azure Event Hubs o a un área de trabajo de Log Analytics.

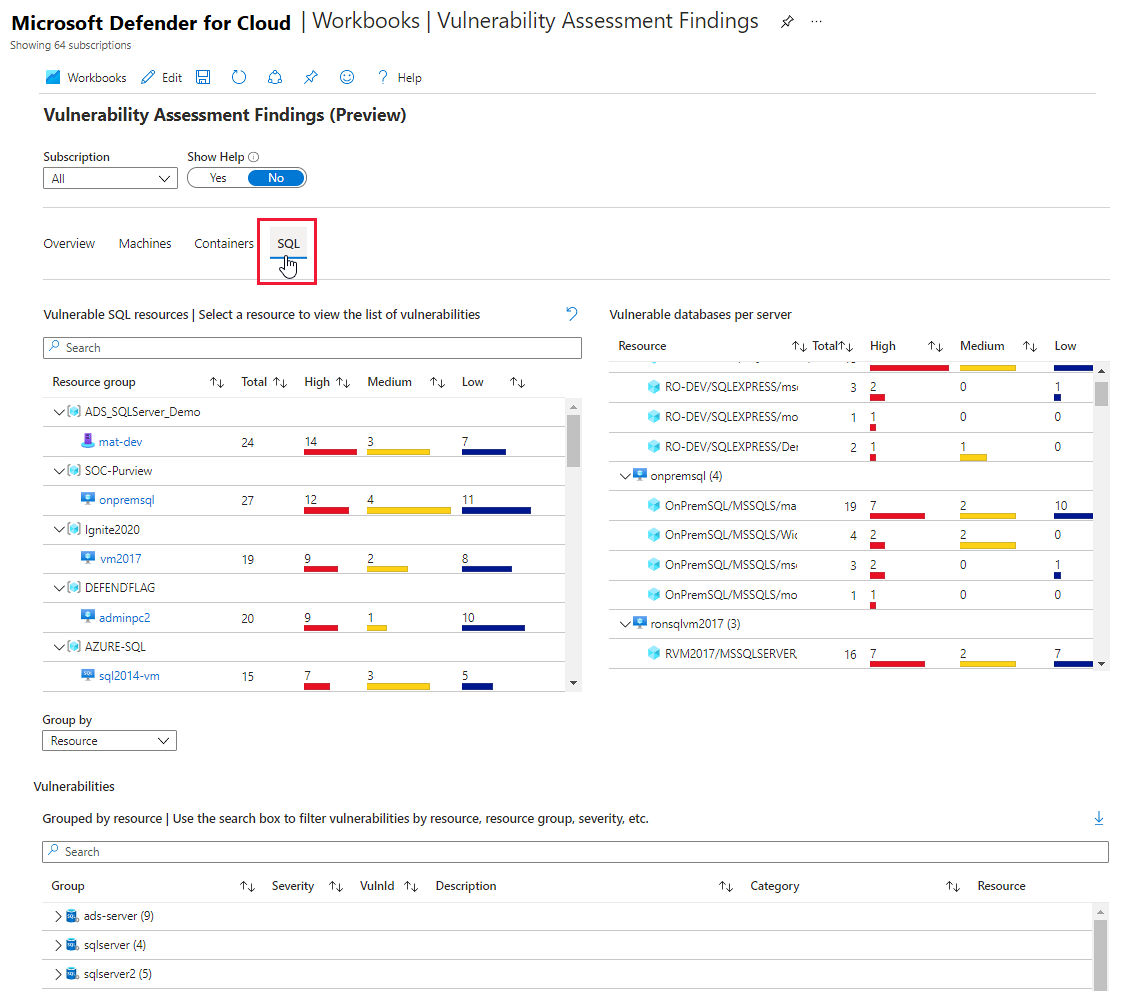

Visualización de vulnerabilidades en informes gráficos e interactivos

La Galería de libros de Azure Monitor integrada de Microsoft Defender for Cloud incluye un informe interactivo de todos los resultados de los examinadores de vulnerabilidades para máquinas, contenedores de registros de contenedor y servidores SQL Server.

Los resultados de cada uno de estos examinadores se informan en recomendaciones independientes:

- Las máquinas deben tener resueltos los resultados de vulnerabilidades.

- Las imágenes del registro de contenedores deben tener resueltos los hallazgos de vulnerabilidad (con tecnología de Qualys)

- Las bases de datos SQL deben tener resueltos los hallazgos de vulnerabilidades.

- Los servidores SQL de las máquinas deben tener resueltos los hallazgos de vulnerabilidades.

El informe "Conclusiones de la evaluación de vulnerabilidades" recopila todos estos resultados y los organiza por gravedad, tipo de recurso y categoría. Puede encontrar el informe en la galería de libros, disponible en la barra lateral de Microsoft Defender for Cloud.

Deshabilitación de resultados específicos

En caso de tener la necesidad organizativa de omitir un resultado, en lugar de corregirlo es posible deshabilitarlo de forma opcional. Los resultados deshabilitados no afectan a la puntuación de seguridad ni generan ruido no deseado.

Cuando un resultado coincide con los criterios que ha definido en las reglas de deshabilitación, no aparecerá en la lista de resultados. Entre los escenarios típicos se incluyen:

- Deshabilitar resultados con gravedad inferior a media

- Deshabilitar resultados que no se pueden revisar

- Deshabilitar resultados de los puntos de referencia que no son de interés para un ámbito definido

Importante

Para deshabilitar resultados específicos, se necesitan permisos para editar directivas en Azure Policy. Obtenga más información en Permisos de Azure RBAC en Azure Policy.

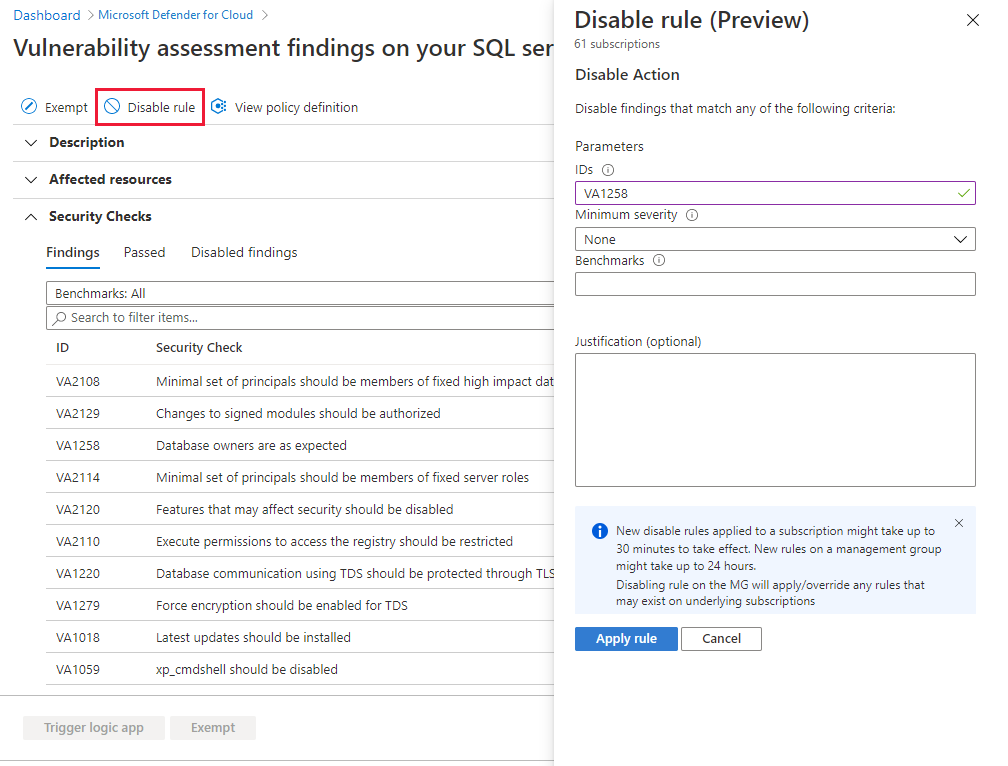

Para crear una regla:

En la página de detalles de las recomendaciones para los servidores SQL en los equipos que deben tener resueltos los hallazgos de vulnerabilidad, seleccione Desactivar regla.

Seleccione el ámbito pertinente.

Defina los criterios. Puede utilizar cualquiera de los criterios siguientes:

- Identificador del resultado

- severity

- Pruebas comparativas

Seleccione Aplicar regla. Los cambios pueden tardar hasta 24 horas en surtir efecto.

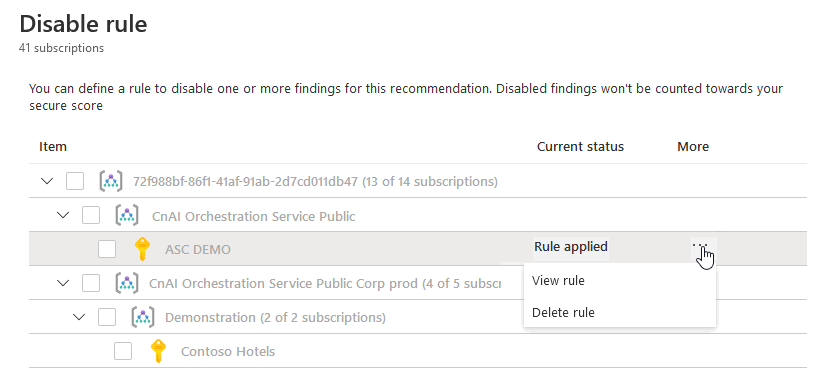

Para ver, invalidar o eliminar una regla:

Seleccione Deshabilitar regla.

En la lista de ámbitos, las suscripciones con reglas activas se muestran como Regla aplicada.

Para ver o eliminar la regla, seleccione el menú de puntos suspensivos ("...").

Administración de las evaluaciones de vulnerabilidades mediante programación

Uso de Azure PowerShell

Puede usar los cmdlets de Azure PowerShell para administrar mediante programación sus evaluaciones de vulnerabilidad. Los cmdlets compatibles son:

| Nombre del cmdlet como vínculo | Descripción |

|---|---|

| Add-AzSecuritySqlVulnerabilityAssessmentBaseline | Agrega la línea de base de la evaluación de vulnerabilidades de SQL. |

| Get-AzSecuritySqlVulnerabilityAssessmentBaseline | Obtiene la línea de base de la evaluación de vulnerabilidades de SQL. |

| Get-AzSecuritySqlVulnerabilityAssessmentScanResult | Obtiene los resultados del examen de la evaluación de vulnerabilidades de SQL. |

| Get-AzSecuritySqlVulnerabilityAssessmentScanRecord | Obtiene los registros del examen de la evaluación de vulnerabilidades de SQL. |

| Remove-AzSecuritySqlVulnerabilityAssessmentBaseline | Quita la base de referencia de la evaluación de vulnerabilidades de SQL. |

| Set-AzSecuritySqlVulnerabilityAssessmentBaseline | Establece la nueva línea de base de la evaluación de vulnerabilidades de SQL en una base de datos específica y descarta la base de base anterior si existe alguna. |

Residencia de datos

La evaluación de vulnerabilidades de SQL consulta al servidor de SQL Server mediante consultas disponibles públicamente en recomendaciones de Microsoft Defender for Cloud para la evaluación de vulnerabilidades de SQL y almacena los resultados de la consulta. Los datos de evaluaciones de vulnerabilidades de SQL se almacenan en la ubicación del área de trabajo de Log Analytics a la que esté conectada la máquina. Por ejemplo, al conectar una máquina virtual de SQL a un área de trabajo de Log Analytics en Oeste de Europa, los resultados se almacenarán en Oeste de Europa. Estos datos solo se recopilan en caso de que la evaluación de vulnerabilidades de SQL esté habilitada en el área de trabajo de Log Analytics.

También se recopila información de metadatos sobre la máquina conectada, de forma específica:

- Nombre, tipo y versión del sistema operativo

- Nombre de dominio completo (FQDN) del equipo

- Versión del agente Connected Machine

- UUID (IDENTIFICADOR DE BIOS)

- Nombre del servidor de SQL y nombres de base de datos subyacentes

Es posible especificar la región donde se almacenarán los datos de evaluación de vulnerabilidades de SQL eligiendo la ubicación del área de trabajo de Log Analytics. Microsoft podría replicar a otras regiones para la resistencia de datos, pero no replica datos fuera de la geografía.

Nota:

Al cambiar el área de trabajo de Log Analytics del plan de Defender para SQL en las Máquinas, se restablecerán los resultados del examen y la configuración de línea de base. En caso de volver al área de trabajo de Log Analytics original en un plazo de 90 días, los resultados del examen y la configuración de línea de base estarán disponibles de nuevo.