Configuración de componentes de Microsoft Defender para contenedores

Microsoft Defender para contenedores es la solución nativa de nube para proteger los contenedores. Ayuda a proteger los clústeres si se ejecutan en:

Azure Kubernetes Service (AKS): servicio administrado por Microsoft para desarrollar, implementar y administrar aplicaciones en contenedores.

Amazon Elastic Kubernetes Service (EKS) en una cuenta de Amazon Web Services (AWS) conectada: el servicio administrado de Amazon para ejecutar Kubernetes en AWS sin necesidad de instalar, operar y mantener sus propios nodos o plano de control de Kubernetes.

Google Kubernetes Engine (GKE) en un proyecto de Google Cloud Platform (GCP) conectado: el entorno administrado de Google para implementar, administrar y escalar aplicaciones mediante la infraestructura de GCP.

Otra distribución de Kubernetes (mediante Kubernetes habilitado para Azure Arc): clústeres de Kubernetes certificados de Cloud Native Computing Foundation (CNCF) hospedados localmente o en infraestructura como servicio (IaaS). Para obtener más información, consulte Matriz de compatibilidad de contenedores en Defender for Cloud.

En primer lugar, puede aprender a conectarse y ayudar a proteger los contenedores en estos artículos:

- Proteja sus contenedores de Azure con Defender para contenedores

- Proteja los clústeres de Kubernetes locales con Defender para contenedores

- Proteja sus contenedores de Amazon Web Services (AWS) con Defender para contenedores

- Proteja sus contenedores de Google Cloud Platform (GCP) con Defender para contenedores

También puede obtener más información viendo estos vídeos de la serie Defender for Cloud en el campo:

- Microsoft Defender para contenedores en un entorno multinube

- Protección de contenedores en GCP con Defender para contenedores

Nota:

La compatibilidad de Defender para contenedores con clústeres de Kubernetes habilitados para Azure Arc es una característica en versión preliminar. La característica en versión preliminar está disponibles como opción de participación y autoservicio.

Las versiones preliminares se proporcionan tal cual y según disponibilidad. Se excluyen de los contratos de nivel de servicio y la garantía limitada.

Para más información sobre los sistemas operativos compatibles, la disponibilidad de características, el proxy de salida, etc., consulte Matriz de compatibilidad de contenedores en Defender for Cloud.

Requisitos de red

Valide que los siguientes puntos de conexión estén configurados para el acceso de salida, con el fin de que el sensor de Defender pueda conectarse a Microsoft Defender for Cloud para enviar eventos y datos de seguridad.

El sensor de Defender debe conectarse al área de trabajo configurada de Log Analytics de Azure Monitor. De forma predeterminada, los clústeres de AKS tienen acceso de salida a Internet ilimitado. Si el evento de salida del clúster, se requiere el uso de un ámbito de Private Link (AMPLS) de Azure Monitor, debe:

- Definir el clúster con Container Insights y un área de trabajo de Log Analytics.

- Configurar AMPLS con el modo de acceso de consulta y el modo de acceso de ingesta establecido en Abrir.

- Definir el área de trabajo de Log Analytics del clúster como un recurso en AMPLS.

- Crear en AMPLS un punto de conexión privado de red virtual entre la red virtual del clúster y el recurso de Log Analytics. El punto de conexión privado de red virtual se integra con una zona de DNS privado.

Para obtener instrucciones, consulte Creación de un ámbito de Private Link de Azure Monitor.

Requisitos de red

Compruebe que los siguientes puntos de conexión para las implementaciones en la nube pública estén configurados para el acceso de salida. Configurarlos para el acceso de salida ayuda a garantizar que el sensor de Defender pueda conectarse a Microsoft Defender for Cloud para enviar eventos y datos de seguridad.

| Dominio de Azure | Dominio de Azure Government | Azure operado por el dominio 21Vianet | Port |

|---|---|---|---|

| *.ods.opinsights.azure.com | *.ods.opinsights.azure.us | *.ods.opinsights.azure.cn | 443 |

| *.oms.opinsights.azure.com | *.oms.opinsights.azure.us | *.oms.opinsights.azure.cn | 443 |

| login.microsoftonline.com | login.microsoftonline.us | login.chinacloudapi.cn | 443 |

También deberá validar los requisitos de red de Kubernetes habilitados para Azure Arc.

Habilitación del plan

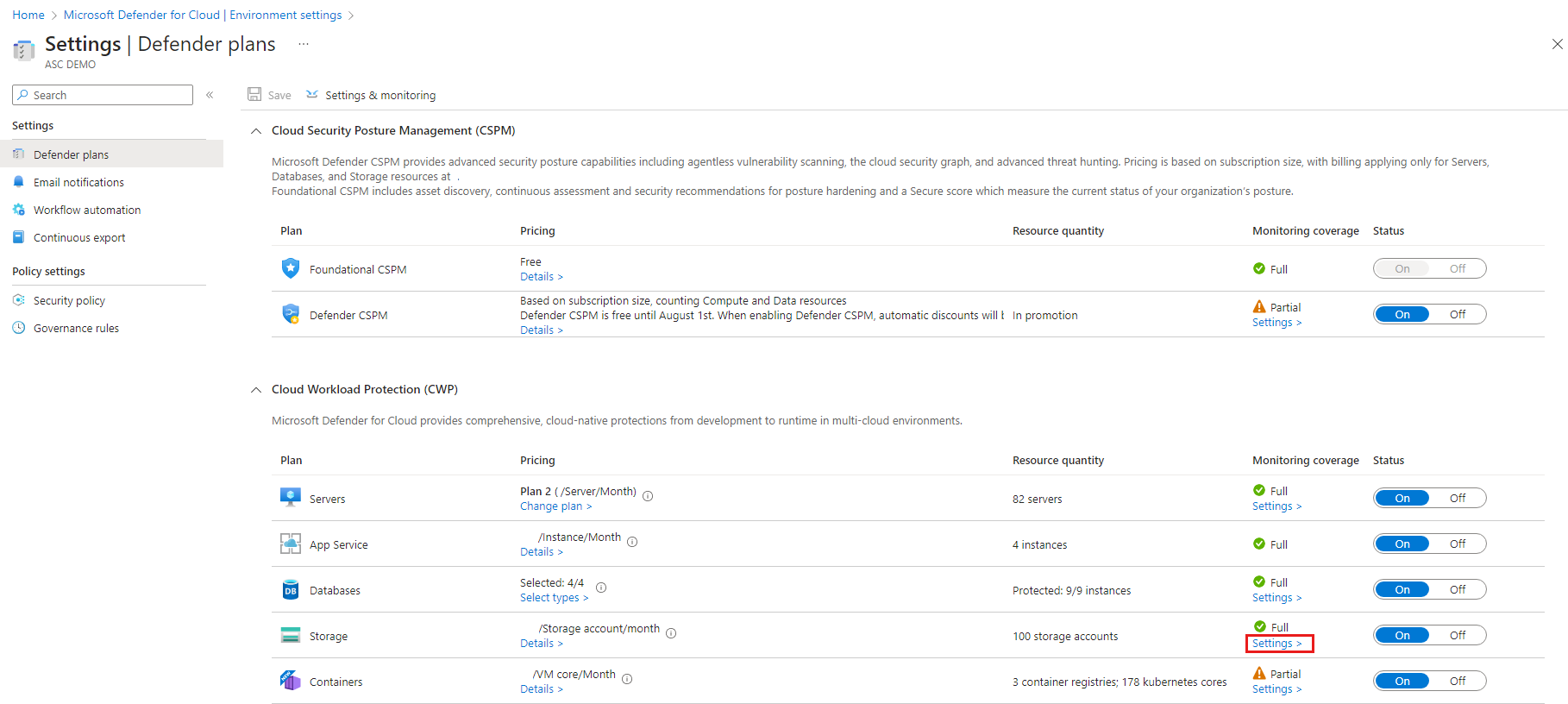

En Defender for Cloud, seleccione Configuración y, a continuación, seleccione la suscripción correspondiente.

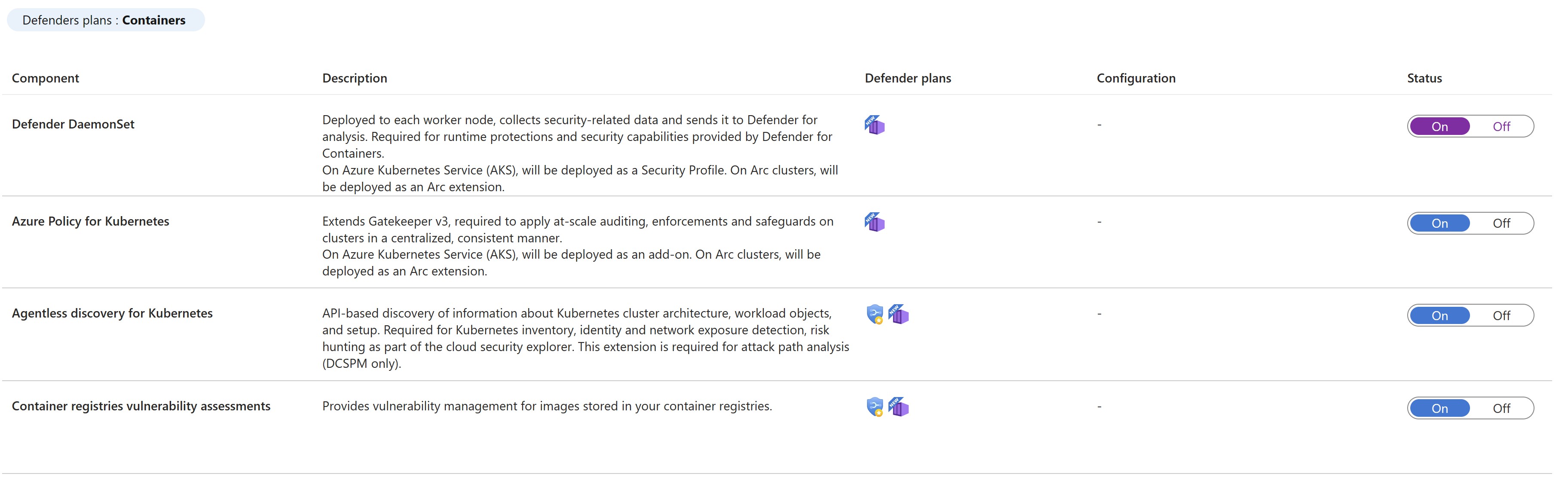

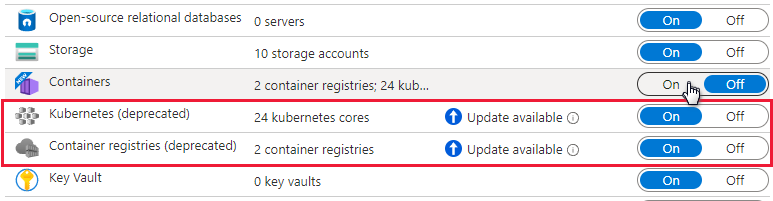

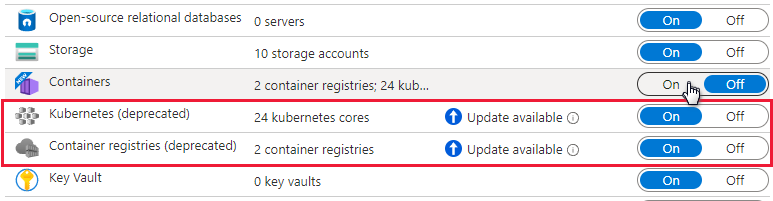

En la página Planes de Defender, seleccione Contenedores>Configuración.

Sugerencia

Si la suscripción ya tiene habilitado Defender para Kubernetes o Defender para registros de contenedor, se muestra un aviso de actualización. De lo contrario, la única opción es Contenedores.

Active el componente correspondiente.

Nota:

- Los clientes de Defender para contenedores que se unieron antes de agosto de 2023 y no tienen activada la Detección sin agentes para Kubernetes como parte de Administración de la posición de seguridad en la nube (CSPM) de Defender cuando habilitaron el plan, deben habilitar manualmente la extensión Detección sin agentes para Kubernetes dentro del plan de Defender para contenedores.

- Al desactivar Defender para contenedores, los componentes se establecen en Desactivado. No se implementan en más contenedores, pero no se quitan de los contenedores en los que ya están instalados.

Método de habilitación por funcionalidad

De forma predeterminada, al habilitar el plan a través de Azure Portal, Microsoft Defender para contenedores se configura para habilitar de manera automática todas las funcionalidades e instalar todos los componentes necesarios para proporcionar las protecciones que ofrece el plan. Esta configuración incluye la asignación de un área de trabajo predeterminada.

Si no desea habilitar todas las funcionalidades de los planes, puede seleccionar manualmente qué funcionalidades específicas habilitar al seleccionar Editar configuración para el plan Contenedores. Después, en la página Configuración y supervisión, seleccione las funcionalidades que desea habilitar. También puede modificar esta configuración desde la página Planes de Defender después de la configuración inicial del plan.

Para obtener información detallada sobre el método de habilitación para cada funcionalidad, consulte la matriz de compatibilidad.

Roles y permisos

Obtenga más información sobre los roles para el aprovisionamiento de extensiones de Defender para contenedores.

Asignación de un área de trabajo personalizada al sensor de Defender

Puede asignar un área de trabajo personalizada a través de Azure Policy.

Implementación manual del sensor de Defender o del agente de Azure Policy sin aprovisionamiento automático mediante recomendaciones

Las funcionalidades que requieren la instalación del sensor también se pueden implementar en uno o varios clústeres de Kubernetes. Use la recomendación adecuada:

| Sensor | Recomendación |

|---|---|

| Sensor de Defender para Kubernetes | Los clústeres de Azure Kubernetes Service deberían tener habilitado el perfil de Defender |

| Sensor de Defender para Kubernetes habilitado para Azure Arc | Los clústeres de Kubernetes habilitados para Azure Arc deben tener la extensión de Defender instalada. |

| Agente de Azure Policy para Kubernetes | Los clústeres de Azure Kubernetes Service deben tener instalado el complemento Azure Policy para Kubernetes |

| Agente de Azure Policy para Kubernetes habilitado para Azure Arc | Los clústeres de Kubernetes habilitados para Azure Arc deben tener instalada la extensión de Azure Policy |

Para implementar el sensor de Defender en clústeres específicos:

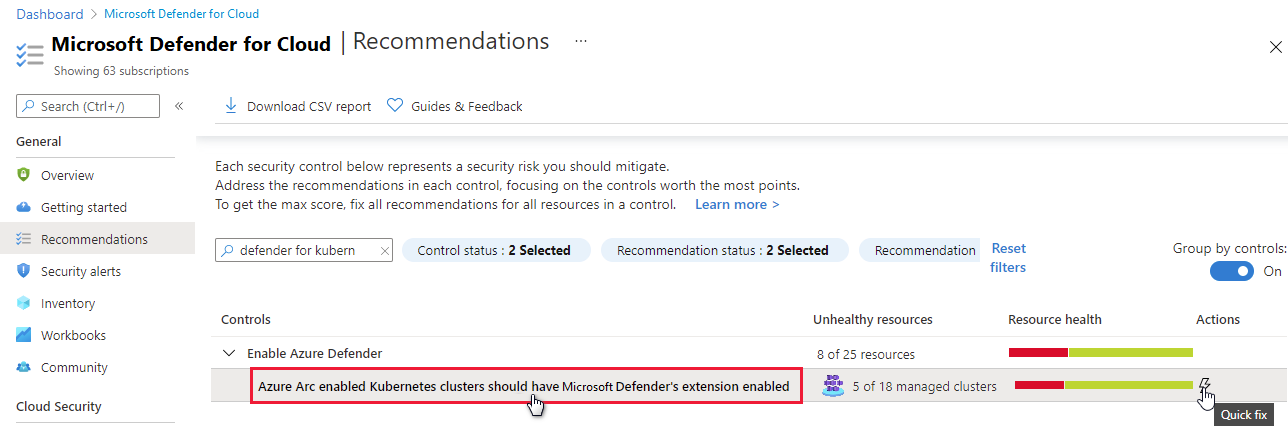

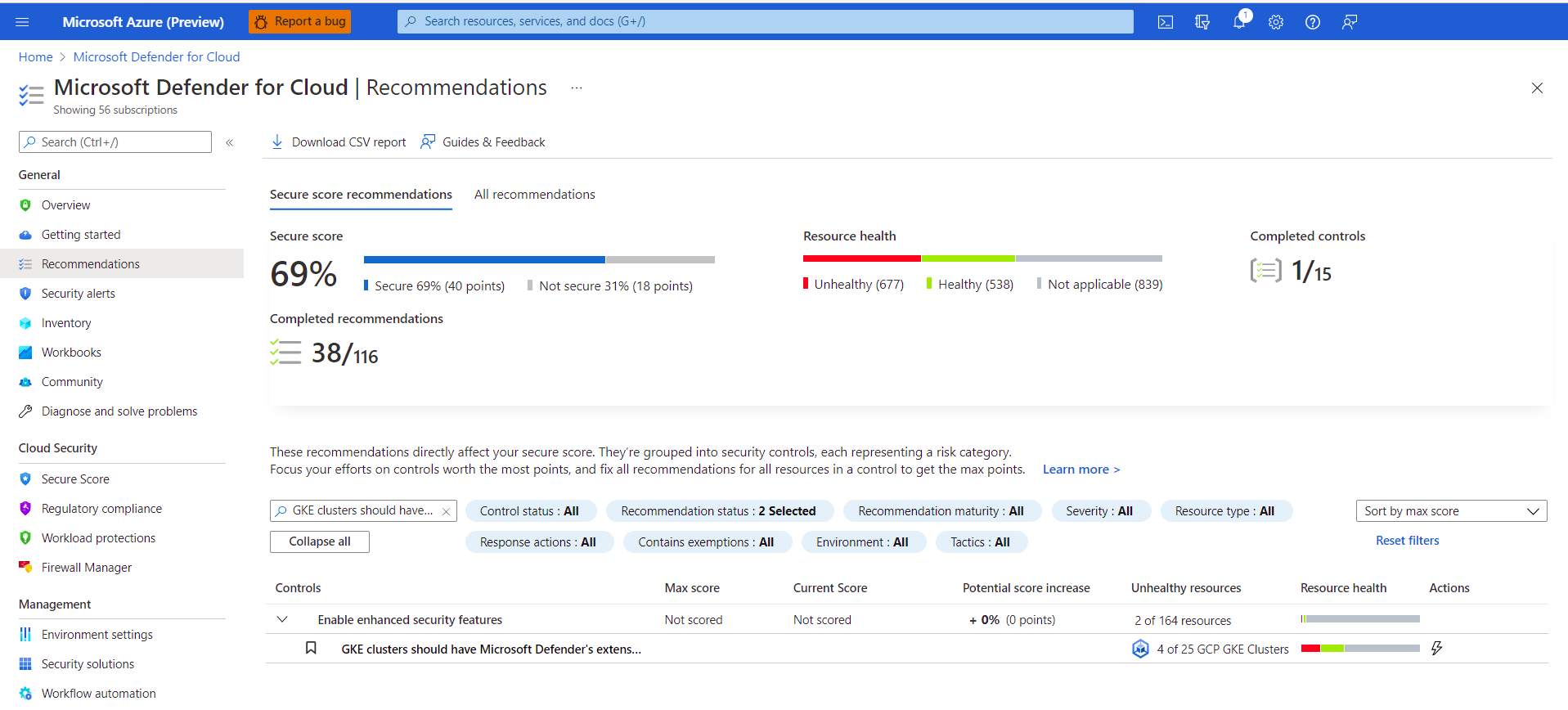

En la página Recomendaciones de Microsoft Defender for Cloud, abra el control de seguridad Habilitar seguridad mejorada o busque una de las recomendaciones anteriores. (También puede usar los vínculos anteriores para abrir directamente la recomendación).

Vea todos los clústeres sin sensor al abrir la pestaña Incorrecto.

Seleccione los clústeres en los que desea implementar el sensor y, a continuación, seleccione Corregir.

Seleccione Corregir X recursos.

Implementación del sensor de Defender: Todas las opciones

Puede habilitar el plan de Defender para contenedores e implementar todos los componentes pertinentes desde Azure Portal, la API de REST o una plantilla de Azure Resource Manager. Para obtener instrucciones detalladas, seleccione la pestaña correspondiente.

Una vez implementado el sensor de Defender, se asigna automáticamente un área de trabajo predeterminada. Puede asignar un área de trabajo personalizada en lugar del área de trabajo predeterminada a través de Azure Policy.

Nota:

El sensor de Defender se implementa en todos los nodos para proporcionar las protecciones en tiempo de ejecución y recopilar señales de esos nodos mediante la tecnología eBPF.

Uso del botón Corregir desde la recomendación de Defender for Cloud

Puede usar páginas de Azure Portal para habilitar el plan de Defender for Cloud y configurar el aprovisionamiento automático de todos los componentes necesarios para defender los clústeres de Kubernetes a escala. El proceso se simplifica.

Una recomendación dedicada de Defender for Cloud proporciona lo siguiente:

- Visibilidad sobre cuál de los clústeres tiene implementado el sensor de Defender.

- Botón Corregir para implementar el sensor en clústeres que no lo tienen.

Para implementar el sensor:

En la página Recomendaciones de Microsoft Defender for Cloud, abra el control de seguridad Habilitar seguridad mejorada.

Use el filtro para buscar la recomendación denominada Azure Kubernetes Service clusters should have Defender profile enabled (Los clústeres de Azure Kubernetes Service deben tener habilitado el perfil de Defender).

Sugerencia

Observe el icono Corregir en la columna Acciones.

Seleccione los clústeres para ver los detalles de los recursos correctos e incorrectos; es decir, los clústeres con y sin el sensor.

En la lista de recursos incorrectos, seleccione un clúster. Después, seleccione Corregir para abrir el panel con la confirmación de corrección.

Seleccione Corregir X recursos.

Habilitación del plan

En Defender for Cloud, seleccione Configuración y, a continuación, seleccione la suscripción correspondiente.

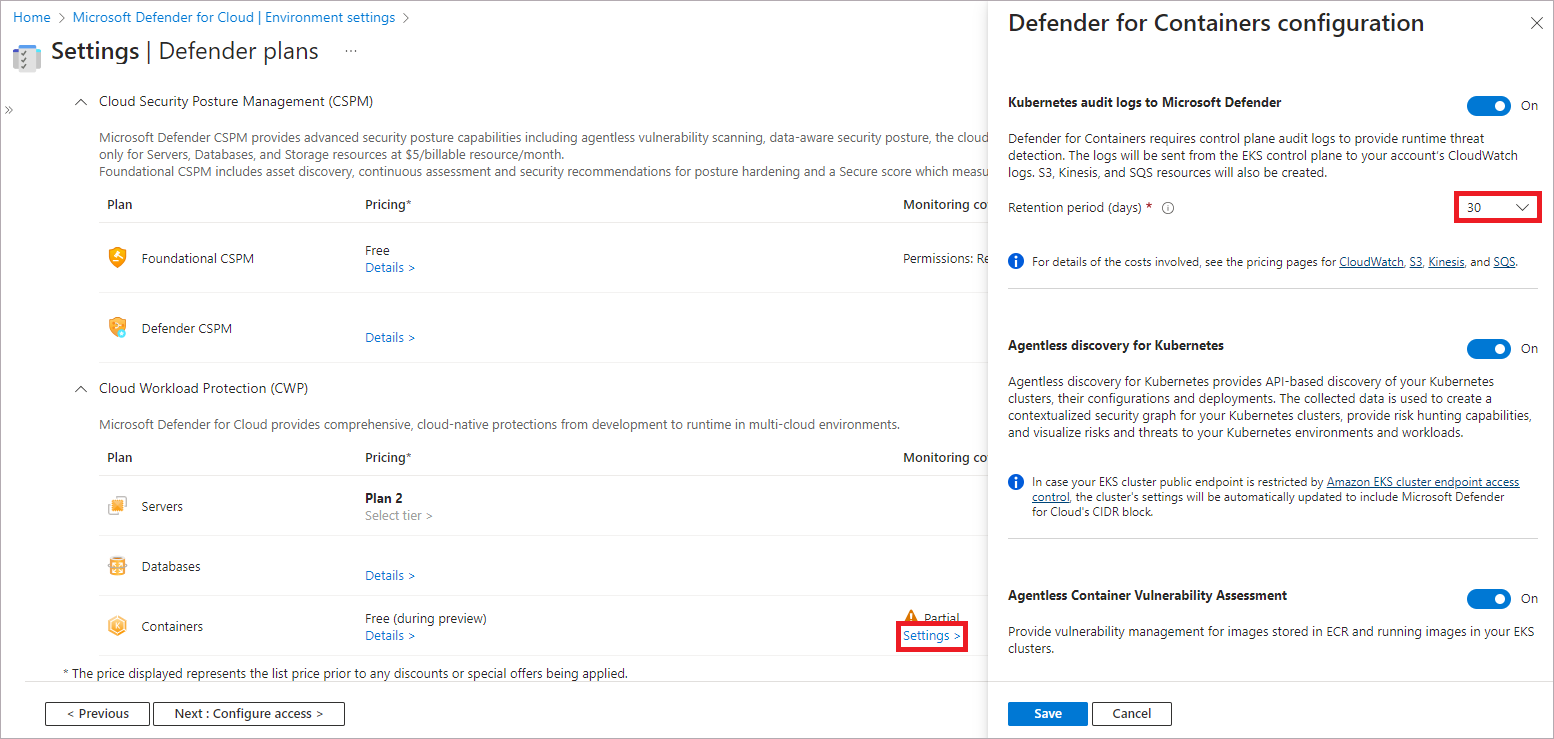

En la página Planes de Defender, seleccione Contenedores>Configuración.

Sugerencia

Si la suscripción ya tiene habilitado Defender para Kubernetes o Defender para registros de contenedor, se muestra un aviso de actualización. De lo contrario, la única opción es Contenedores.

Active el componente correspondiente.

Nota:

Al desactivar Defender para contenedores, los componentes se establecen en Desactivado. No se implementan en más contenedores, pero no se quitan de los contenedores en los que ya están instalados.

De forma predeterminada, al habilitar el plan a través de Azure Portal, Microsoft Defender para contenedores está configurado para instalar automáticamente los componentes necesarios para proporcionar las protecciones que ofrece el plan. Esta configuración incluye la asignación de un área de trabajo predeterminada.

Si desea deshabilitar la instalación automática de componentes durante el proceso de incorporación, seleccione Editar configuración para el plan Contenedores. Aparecerá Opciones avanzadas, desde donde podrá deshabilitar la instalación automática para cada componente.

También puede modificar esta configuración desde la página Planes de Defender.

Nota:

Si decide deshabilitar el plan en cualquier momento después de habilitarlo a través del portal, deberá quitar manualmente los componentes de Defender para contenedores implementados en los clústeres.

Puede asignar un área de trabajo personalizada a través de Azure Policy.

Si deshabilita la instalación automática de cualquier componente, puede implementar fácilmente el componente en uno o varios clústeres mediante la recomendación adecuada:

- Complemento de directiva para Kubernetes: los clústeres de Azure Kubernetes Service deben tener instalado el complemento Azure Policy para Kubernetes

- Perfil de Azure Kubernetes Service: los clústeres de Azure Kubernetes Service deben tener habilitado el perfil de Defender

- Extensión de Defender para Kubernetes habilitado para Azure Arc: los clústeres de Kubernetes habilitados para Azure Arc deben tener la extensión de Defender instalada

- Extensión de Azure Policy para Kubernetes habilitado para Azure Arc: los clústeres de Kubernetes habilitados para Azure Arc deben tener la extensión de Azure Policy instalada

Obtenga más información sobre los roles para el aprovisionamiento de extensiones de Defender para contenedores.

Requisitos previos

Antes de implementar el sensor, asegúrese de:

- Conectar el clúster de Kubernetes a Azure Arc.

- Cumplir los requisitos previos que se muestran en la documentación acerca de las extensiones de clúster genéricas.

Implementa el sensor de Defender

Se pueden usar varios métodos para implementar el sensor de Defender. Para obtener instrucciones detalladas, seleccione la pestaña correspondiente.

Uso del botón Corregir desde la recomendación de Defender for Cloud

Una recomendación dedicada de Defender for Cloud proporciona lo siguiente:

- Visibilidad sobre cuál de los clústeres tiene implementado el sensor de Defender.

- Botón Corregir para implementar el sensor en clústeres que no lo tienen.

Para implementar el sensor:

En la página Recomendaciones de Microsoft Defender for Cloud, abra el control de seguridad Habilitar seguridad mejorada.

Use el filtro para buscar la recomendación Los clústeres de Kubernetes habilitados para Azure Arc deben tener la extensión de Microsoft Defender habilitada.

Sugerencia

Observe el icono Corregir en la columna Acciones.

Seleccione el sensor para ver los detalles de los recursos correctos e incorrectos (clústeres con y sin el agente).

En la lista de recursos incorrectos, seleccione un clúster. A continuación, seleccione Corregir para abrir el panel con las opciones de corrección.

Seleccione el área de trabajo de Log Analytics correspondiente y luego seleccione Corregir recurso x.

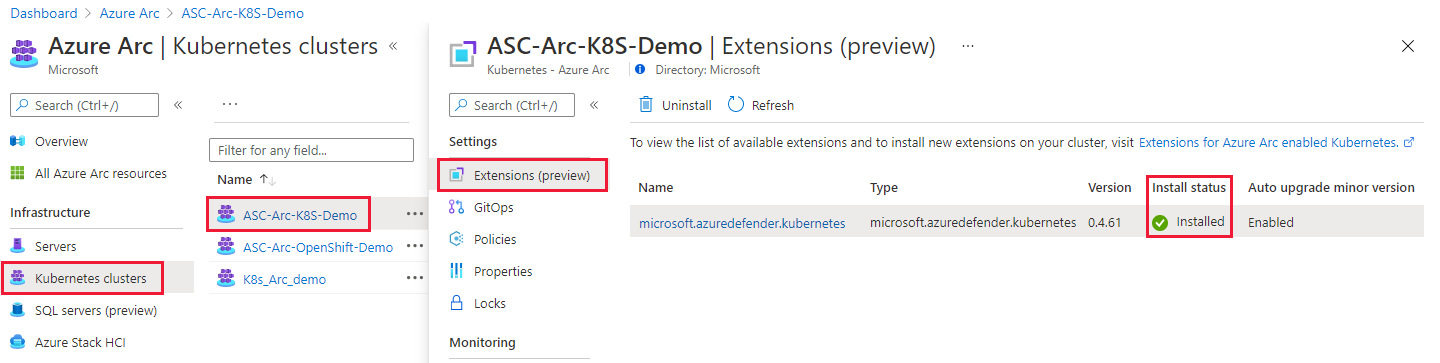

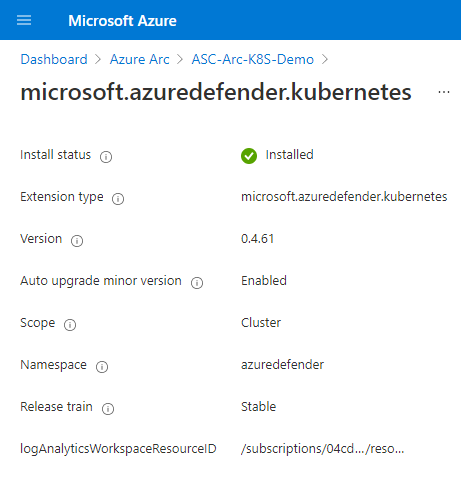

Comprobar la implementación

Para comprobar que el clúster tiene instalado el sensor de Defender, siga los pasos que se describen en cualquiera de las siguientes pestañas.

Uso de las recomendaciones de Defender for Cloud para comprobar el estado del sensor

En la página Recomendaciones de Microsoft Defender for Cloud, abra el control de seguridad Habilitar Microsoft Defender for Cloud.

Seleccione la recomendación denominada Los clústeres de Kubernetes habilitados para Azure Arc deben tener habilitada la extensión de Microsoft Defender.

Compruebe que el clúster en el que implementó el sensor aparece como Correcto.

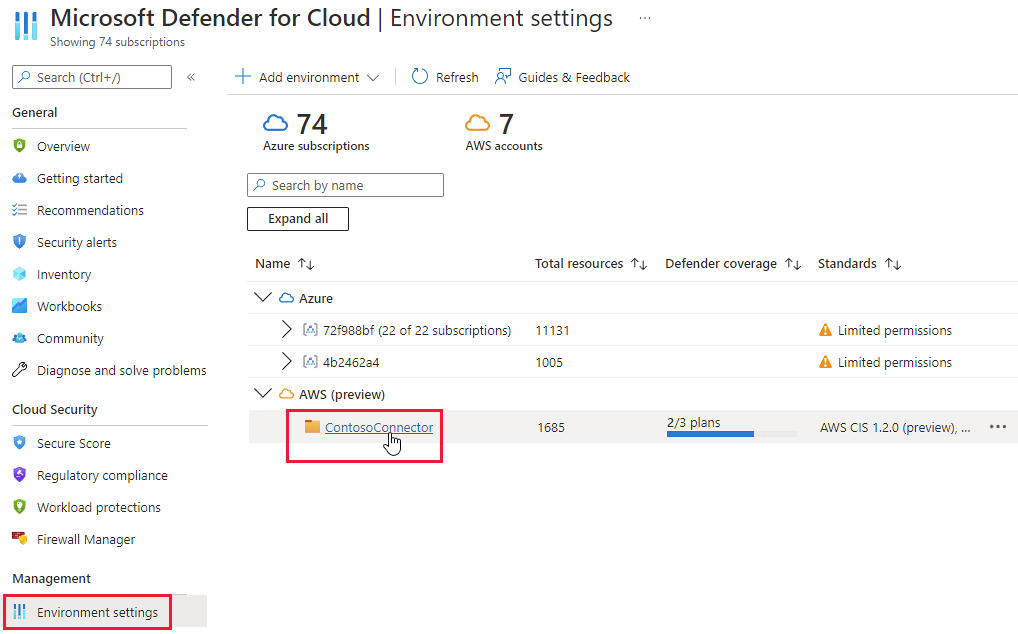

Habilitación del plan

Importante

- Si no ha conectado una cuenta de AWS, conecte su cuenta de AWS a Microsoft Defender for Cloud antes de comenzar los pasos siguientes.

- Si ya ha habilitado el plan en el conector y desea cambiar las configuraciones opcionales o habilitar nuevas funcionalidades, vaya directamente al paso 4.

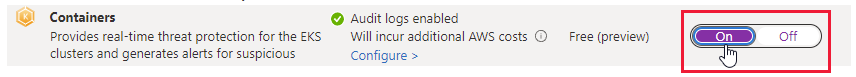

Para ayudar a proteger los clústeres de EKS, habilite el plan de Defender para contenedores en el conector de cuenta correspondiente:

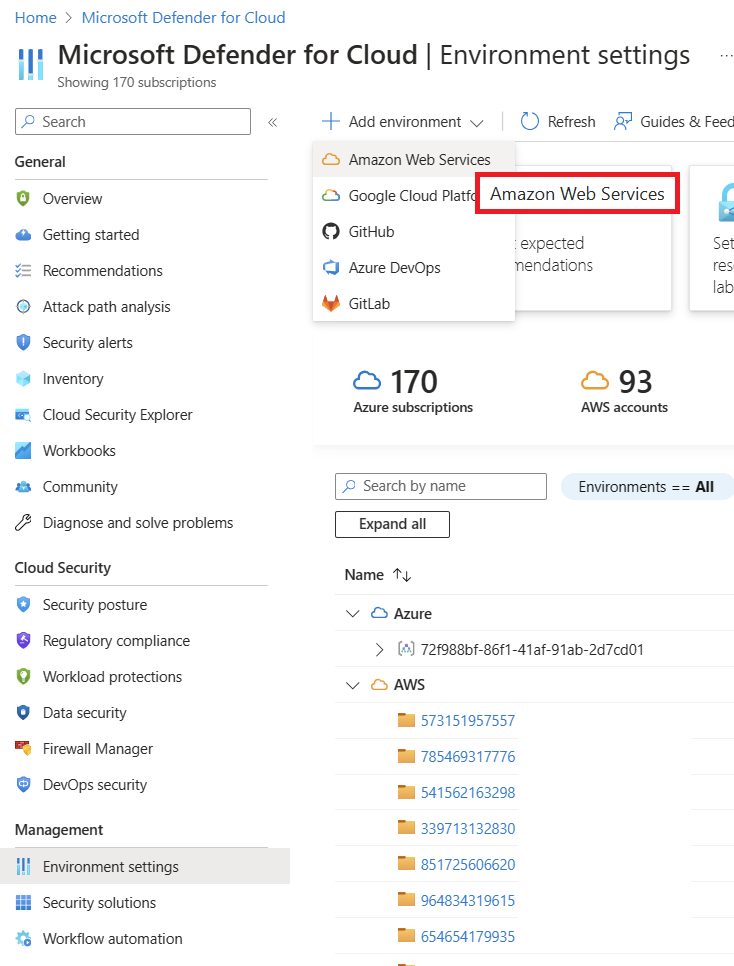

En Defender for Cloud, abra Configuración del entorno.

Seleccione el conector de AWS.

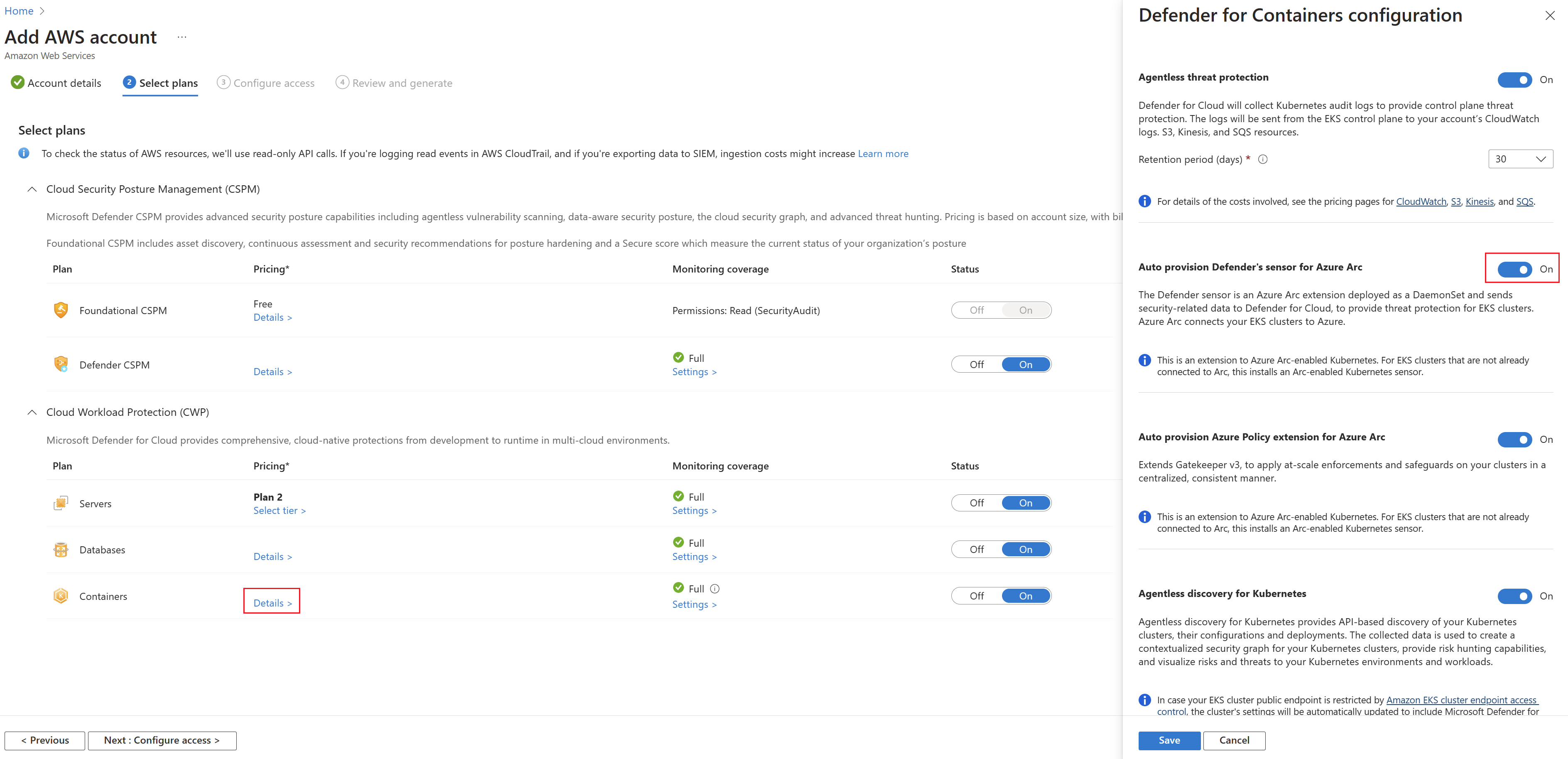

Compruebe que el botón de alternancia del plan Containers esté establecido en Activado.

Para cambiar las configuraciones opcionales del plan, seleccione Configuración.

Defender para contenedores requiere registros de auditoría del plano de control para proporcionar protección contra amenazas en tiempo de ejecución. Para enviar registros de auditoría de Kubernetes a Microsoft Defender, establezca el botón de alternancia de esa característica en Activado. Para cambiar el período de retención de los registros de auditoría, escriba el período de tiempo necesario.

Nota:

Si deshabilita esta configuración, también se deshabilitará la característica Detección de amenazas (plano de control). Más información sobre la disponibilidad de la característica.

La característica Detección sin agente para Kubernetes proporciona una detección basada en API de los clústeres de Kubernetes. Para habilitar la característica, establezca su alternancia en Activado.

La característica Evaluación de vulnerabilidades de contenedor sin agente proporciona administración de vulnerabilidades para las imágenes almacenadas en ECR y para la ejecución de imágenes en los clústeres de EKS. Para habilitar la característica, establezca su alternancia en Activado.

Continúe por las páginas restantes del asistente para conectores.

Si habilita la característica Detección sin agente para Kubernetes, debe conceder permisos de plano de control en el clúster. Puede conceder los permisos de una de las maneras siguientes:

Ejecute este script de Python. El script agrega el rol

MDCContainersAgentlessDiscoveryK8sRolede Defender for Cloud aaws-auth ConfigMappara los clústeres de EKS que desea incorporar.Conceda a cada clúster de Amazon EKS el rol

MDCContainersAgentlessDiscoveryK8sRolecon la capacidad de interactuar con el clúster. Inicie sesión en todos los clústeres existentes y recién creados mediante eksctl y ejecute el siguiente script:eksctl create iamidentitymapping \ --cluster my-cluster \ --region region-code \ --arn arn:aws:iam::account:role/MDCContainersAgentlessDiscoveryK8sRole \ --group system:masters\ --no-duplicate-arnsPara más información, consulte Concesión de acceso a usuarios de IAM a Kubernetes con entradas de acceso de EKS en la guía del usuario de Amazon EKS.

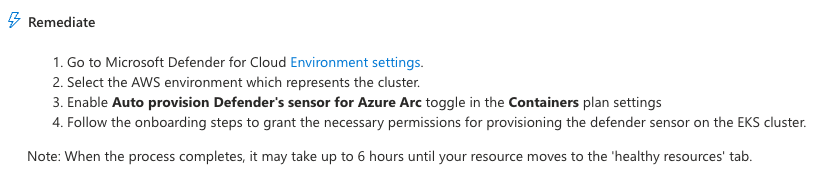

Kubernetes habilitado para Azure Arc, el sensor de Defender y Azure Policy para Kubernetes deben estar instalados y ejecutándose en sus clústeres de EKS. Hay una recomendación dedicada de Defender for Cloud para instalar estas extensiones (y Azure Arc, si es necesario): Los clústeres de EKS deben tener instalada la extensión de Microsoft Defender para Azure Arc.

Siga los pasos de corrección proporcionados por la recomendación:

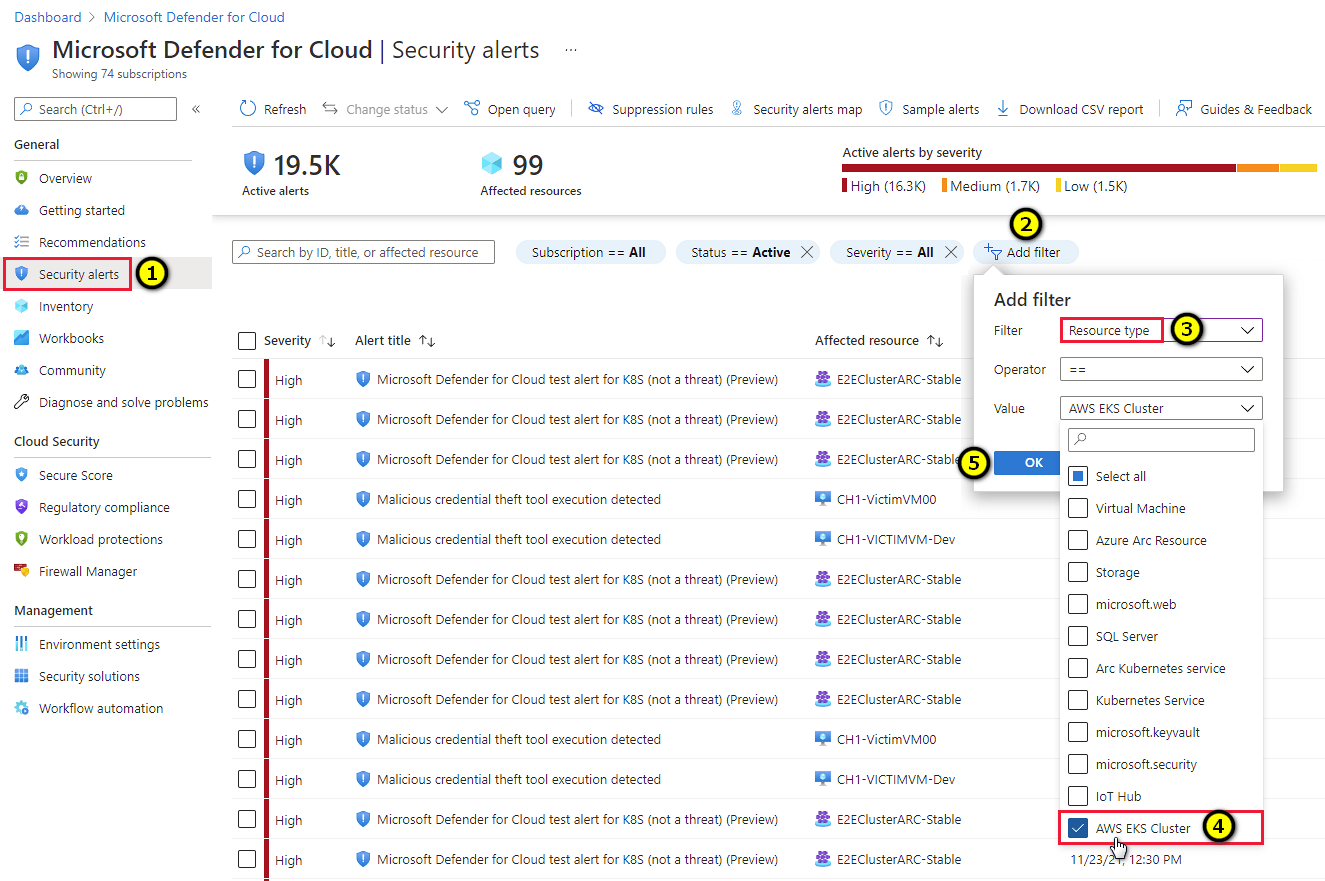

Visualización de recomendaciones y alertas para los clústeres de EKS

Sugerencia

Puede simular las alertas de contenedor al seguir las instrucciones de esta entrada de blog.

Para ver las alertas y recomendaciones de los clústeres de EKS, use los filtros de las páginas de alertas, recomendaciones e inventario para filtrar en función del tipo de recurso de clúster EKS de AWS.

Implementa el sensor de Defender

Para implementar el sensor de Defender en los clústeres de AWS:

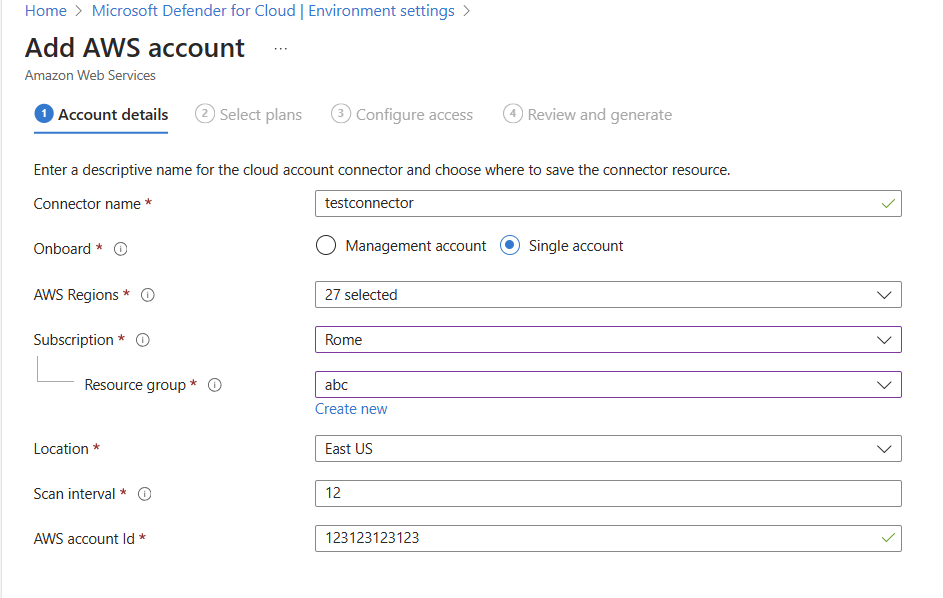

Vaya a Microsoft Defender for Cloud>Configuración del entorno>Agregar entorno ->Amazon Web Services.

Rellene los detalles de la cuenta.

Vaya a Seleccionar planes, abra el plan Contenedores y asegúrese de que el sensor de Defender de aprovisionamiento automático para Azure Arc esté establecido en Activado.

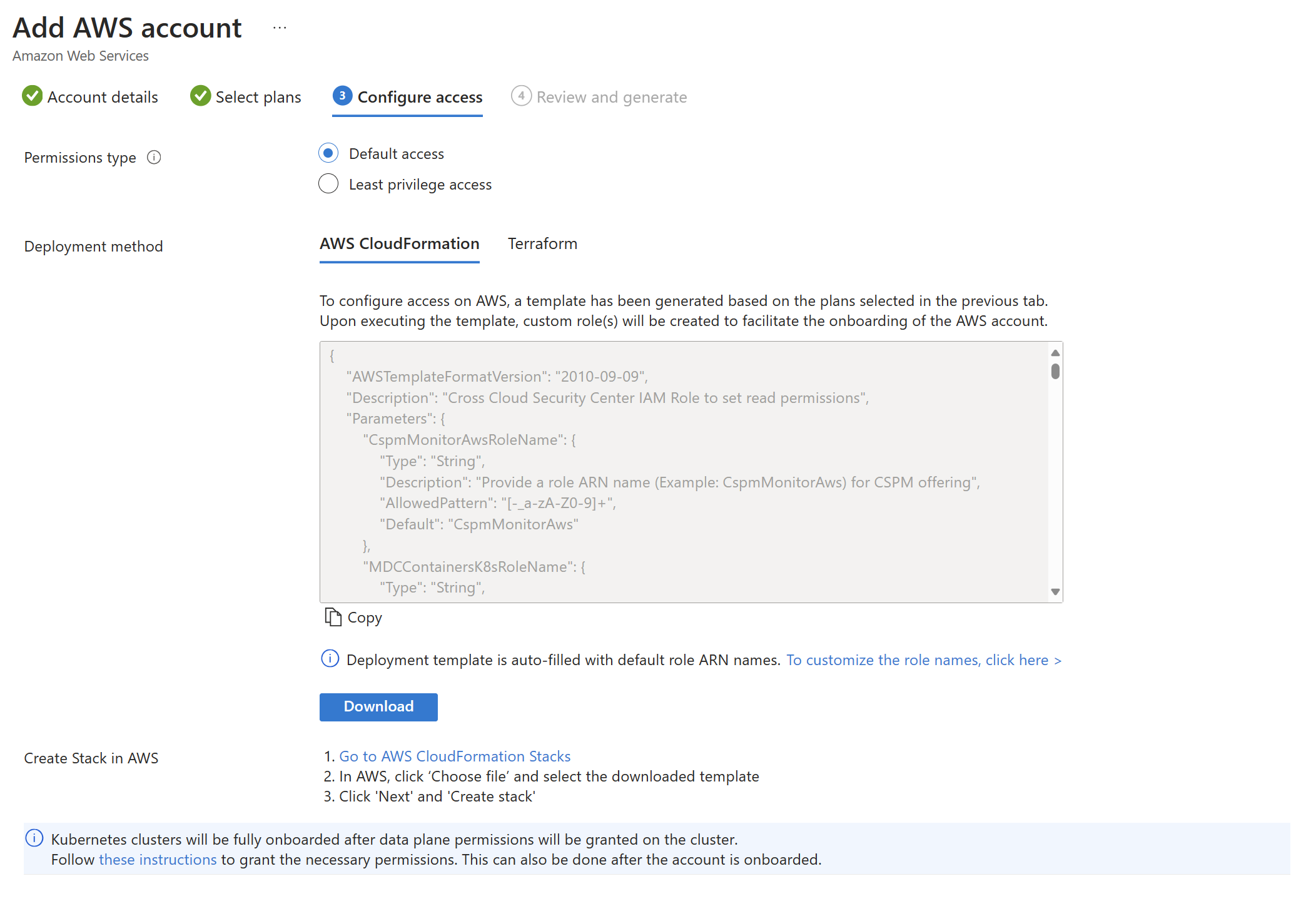

Vaya a Configurar acceso y siga los pasos que se indican allí.

Una vez que haya implementado correctamente la plantilla de Cloud Formation, seleccione Crear.

Nota:

Puede excluir un clúster de AWS específico del aprovisionamiento automático. Para la implementación del sensor, aplique la etiqueta ms_defender_container_exclude_agents en el recurso con el valor true. Para realizar una implementación sin agente, aplique la etiqueta ms_defender_container_exclude_agentless en el recurso con el valor true.

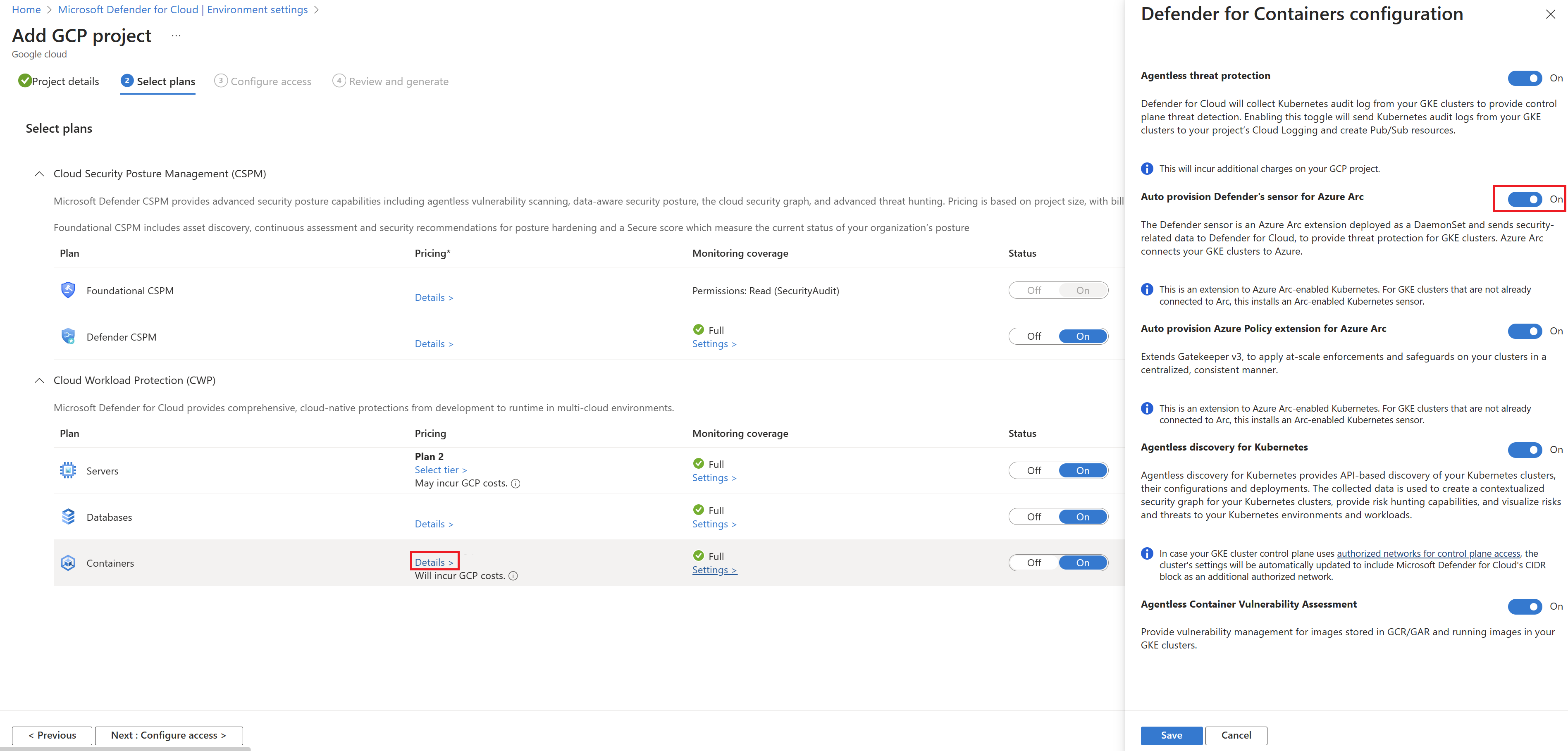

Habilitación del plan

Importante

Si aún no ha conectado un proyecto de GCP, conecte los proyectos de GCP a Microsoft Defender for Cloud.

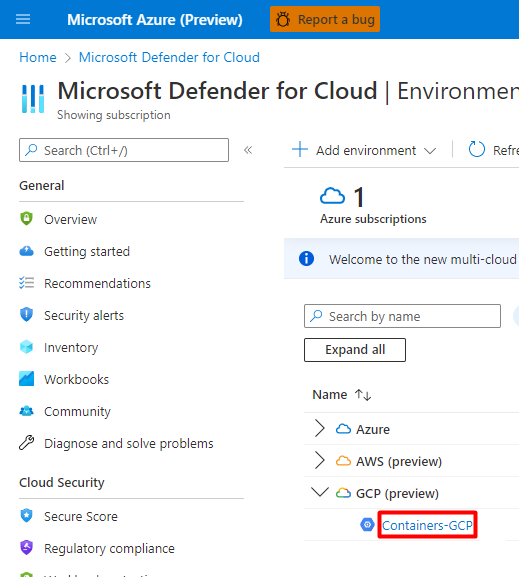

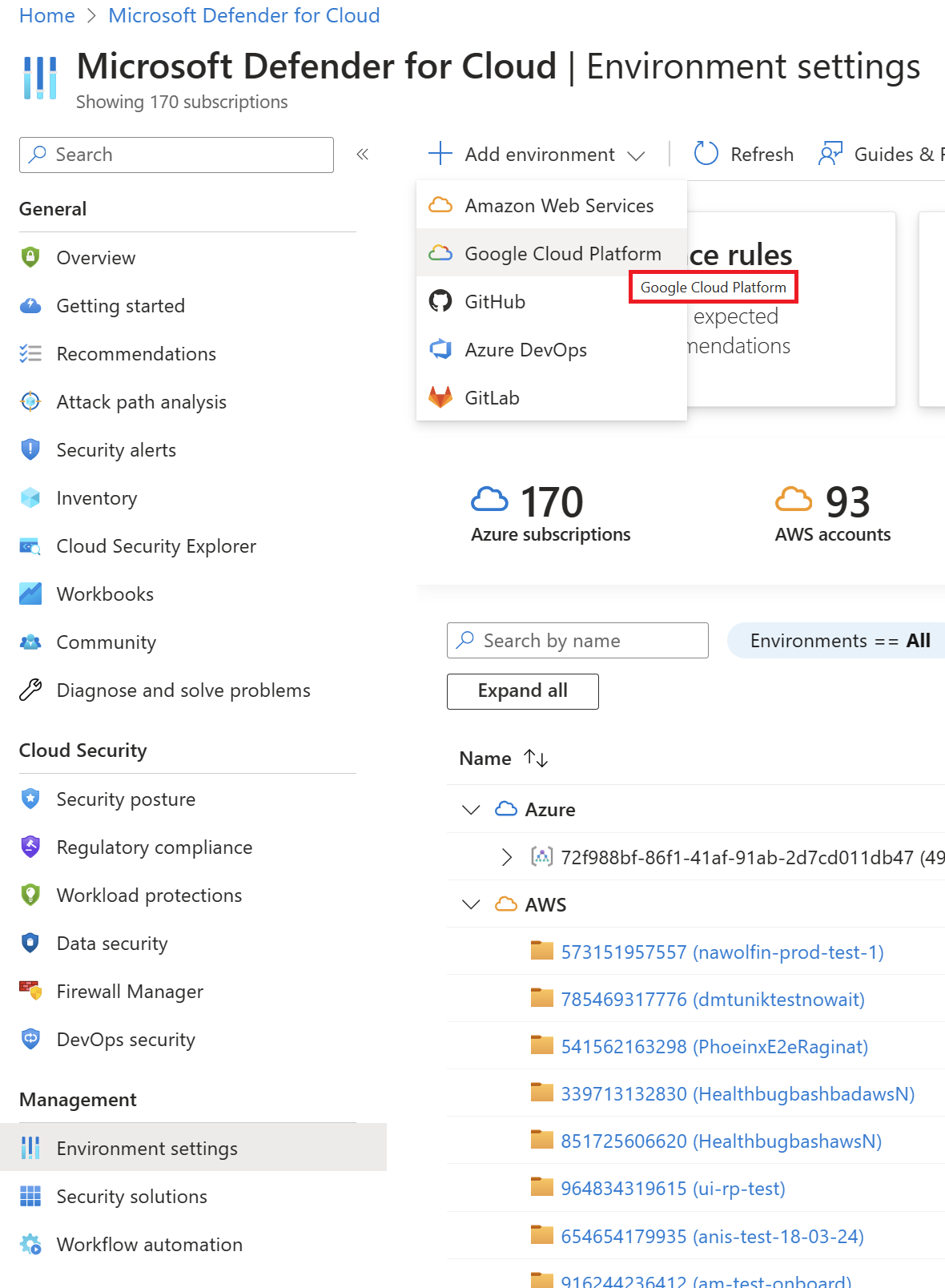

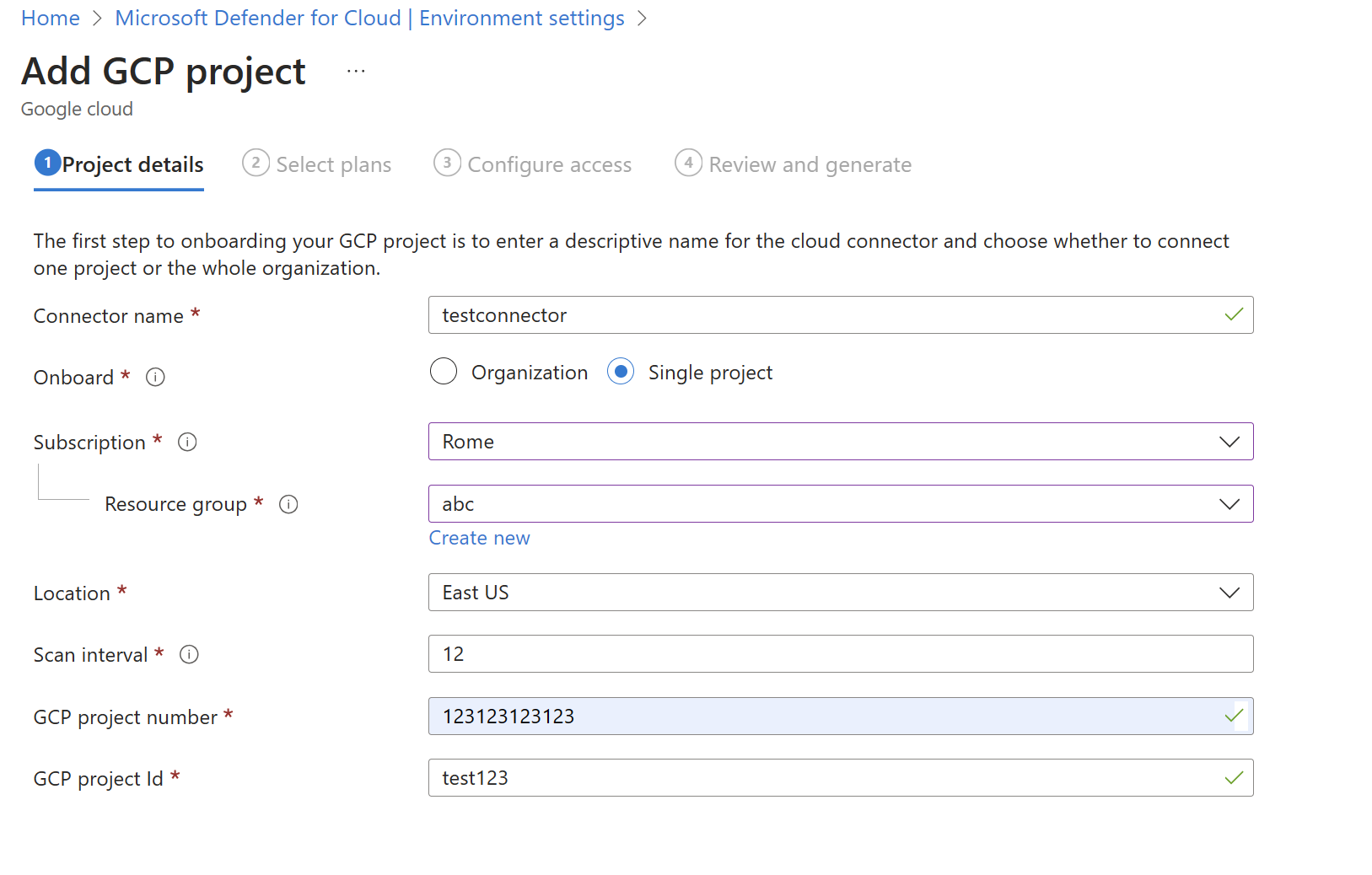

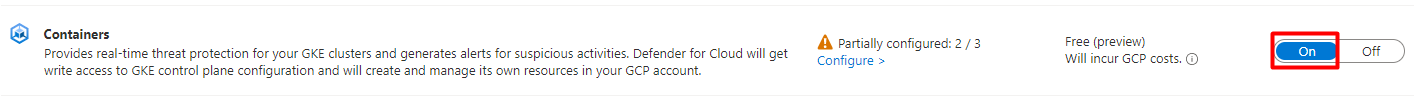

Para ayudar a proteger los clústeres de GKE, siga estos pasos para habilitar el plan de Defender para contenedores en el proyecto de GCP correspondiente.

Nota:

Compruebe que no tiene ninguna directiva de Azure que impida la instalación de Azure Arc.

Inicie sesión en Azure Portal.

Vaya a Microsoft Defender for Cloud>Configuración del entorno.

Seleccione el conector de GCP pertinente.

Seleccione el botón Siguiente: Seleccionar planes>.

Asegúrese de que el botón de alternancia del plan Contenedores esté Activado.

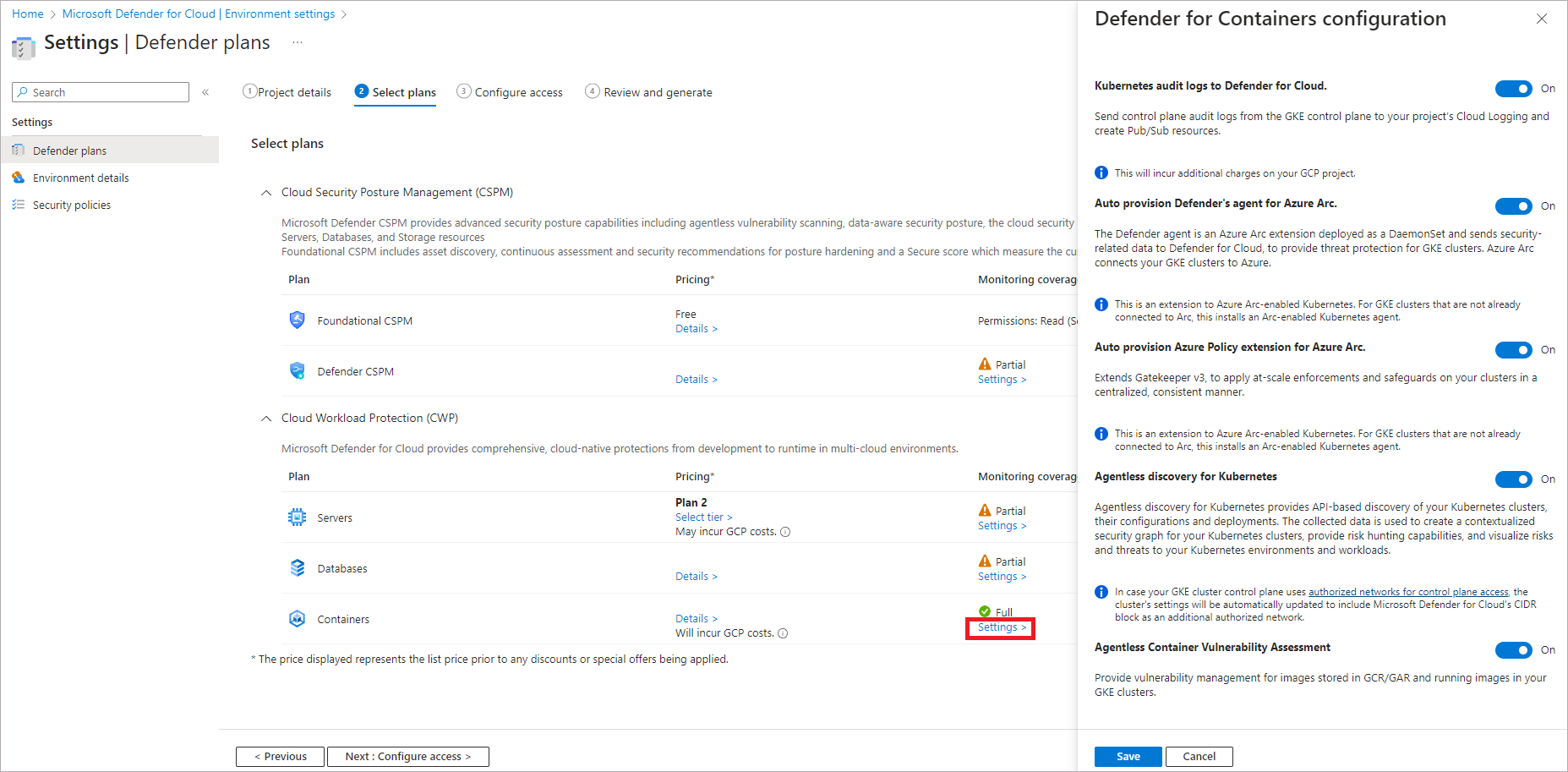

Para cambiar las configuraciones opcionales del plan, seleccione Configuración.

Registros de auditoría de Kubernetes para Microsoft Defender for Cloud: habilitados de forma predeterminada. Esta configuración está disponible solo a nivel de proyecto de GCP. Esto proporciona una recopilación sin agente de los datos del registro de auditoría a través de Registros de nube de GCP en el back-end de Microsoft Defender for Cloud para su posterior análisis. Defender para contenedores requiere registros de auditoría del plano de control para proporcionar protección contra amenazas en tiempo de ejecución. Para enviar registros de auditoría de Kubernetes a Microsoft Defender, establezca el botón de alternancia en Activado.

Nota:

Si deshabilita esta configuración, también se deshabilitará la característica Detección de amenazas (plano de control). Más información sobre la disponibilidad de la característica.

Aprovisionamiento automático del sensor de Defender para Azure Arc y Aprovisionamiento automático de la extensión de Azure Policy para Azure Arc: habilitado de forma predeterminada. Puede instalar Kubernetes habilitado para Azure Arc y sus extensiones en los clústeres de GKE de tres maneras:

- Habilite el aprovisionamiento automático de Defender para contenedores a nivel de proyecto, como se explica en las instrucciones de esta sección. Se recomienda este método.

- Use las recomendaciones de Defender for Cloud para la instalación por clúster. Aparecen en la página de Recomendaciones de Microsoft Defender for Cloud. Más información sobre cómo implementar la solución en clústeres específicos.

- Instale manualmente Kubernetes habilitado para Azure Arc y extensiones.

La característica Detección sin agente para Kubernetes proporciona una detección basada en API de los clústeres de Kubernetes. Para habilitar la característica, establezca su alternancia en Activado.

La valoración de vulnerabilidades de contenedor sin agente proporciona administración de vulnerabilidades para las imágenes almacenadas en registros de Google (Google Artifact Registry y Google Container Registry) y la ejecución de imágenes en los clústeres de GKE. Para habilitar la característica, establezca su alternancia en Activado.

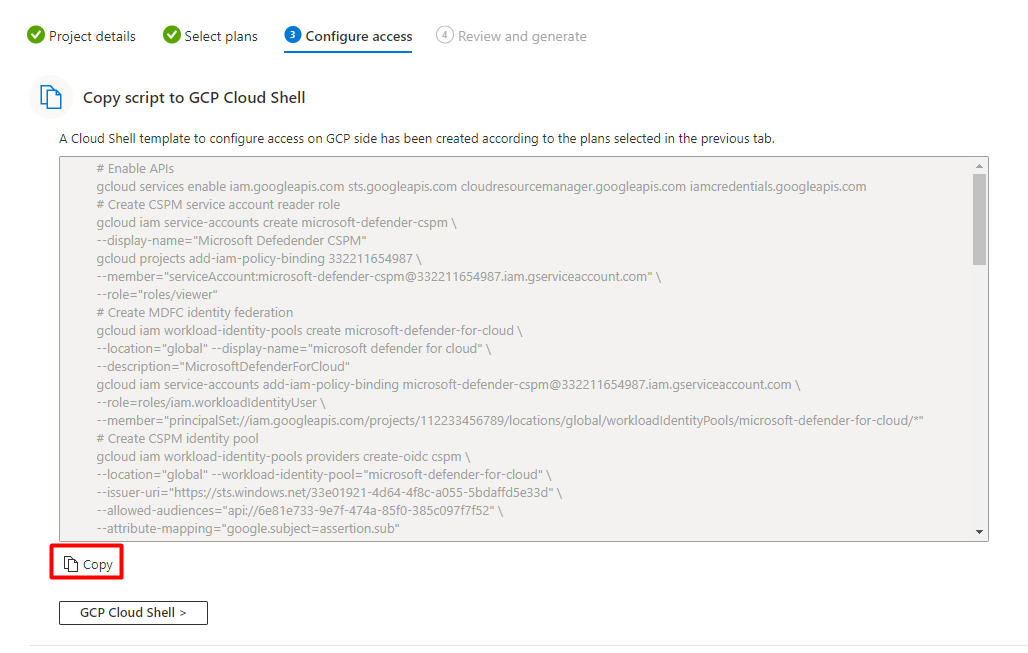

Haga clic en el botón Copiar.

Seleccione el botón Cloud Shell de GCP >.

Pegue el script en el terminal de Cloud Shell y ejecútelo.

El conector se actualiza una vez que se ejecuta el script. Este proceso puede tardar un máximo de 8 horas en completarse.

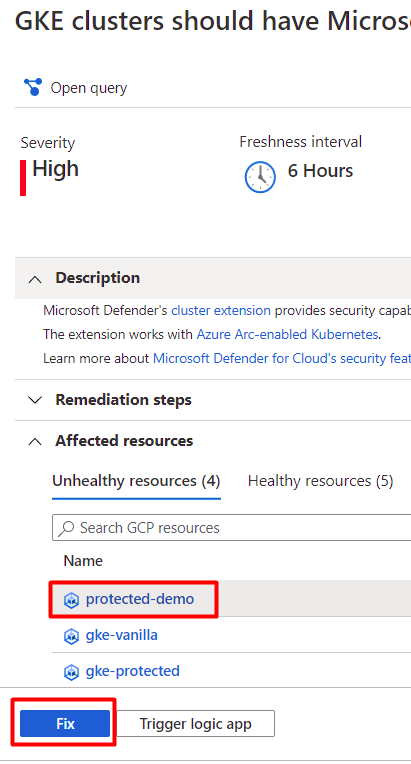

Implementación de la solución en clústeres específicos

Si establece cualquiera de las configuraciones de aprovisionamiento automático predeterminadas en Desactivado durante el proceso de incorporación del conector GCP o después, debe instalar manualmente Kubernetes habilitado para Azure Arc, el sensor de Defender y Azure Policy para Kubernetes en cada uno de los clústeres de GKE. Instalarlos ayuda a garantizar que obtiene el valor de seguridad completo de Defender para contenedores.

Puede usar dos recomendaciones dedicadas de Defender for Cloud para instalar estas extensiones (y Azure Arc si fuera necesario):

- Los clústeres de GKE deben tener instalada la extensión de Microsoft Defender para Azure Arc.

- Los clústeres de GKE deben tener instalada la extensión de Azure Policy.

Nota:

Al instalar extensiones de Arc, es necesario comprobar que el proyecto de GCP proporcionado sea idéntico al del conector correspondiente.

Para implementar la solución en clústeres específicos:

Inicie sesión en Azure Portal.

Vaya a Microsoft Defender for Cloud>Recomendaciones.

En la página Recomendaciones de Defender for Cloud, busque una de las recomendaciones por nombre.

Seleccione un clúster de GKE incorrecto.

Importante

Debe seleccionar los clústeres de uno en uno.

No seleccione los clústeres por sus nombres en hipervínculos. Seleccione en cualquier otro lugar de la fila correspondiente.

Seleccione el nombre del recurso incorrecto.

Seleccione Corregir.

Defender for Cloud genera un script en el lenguaje que elija:

- En Linux, seleccione Bash.

- En Windows, seleccione PowerShell.

Seleccione Descargar lógica de corrección.

Ejecute el script generado en el clúster.

Repita los pasos del 3 al 8 para la otra recomendación.

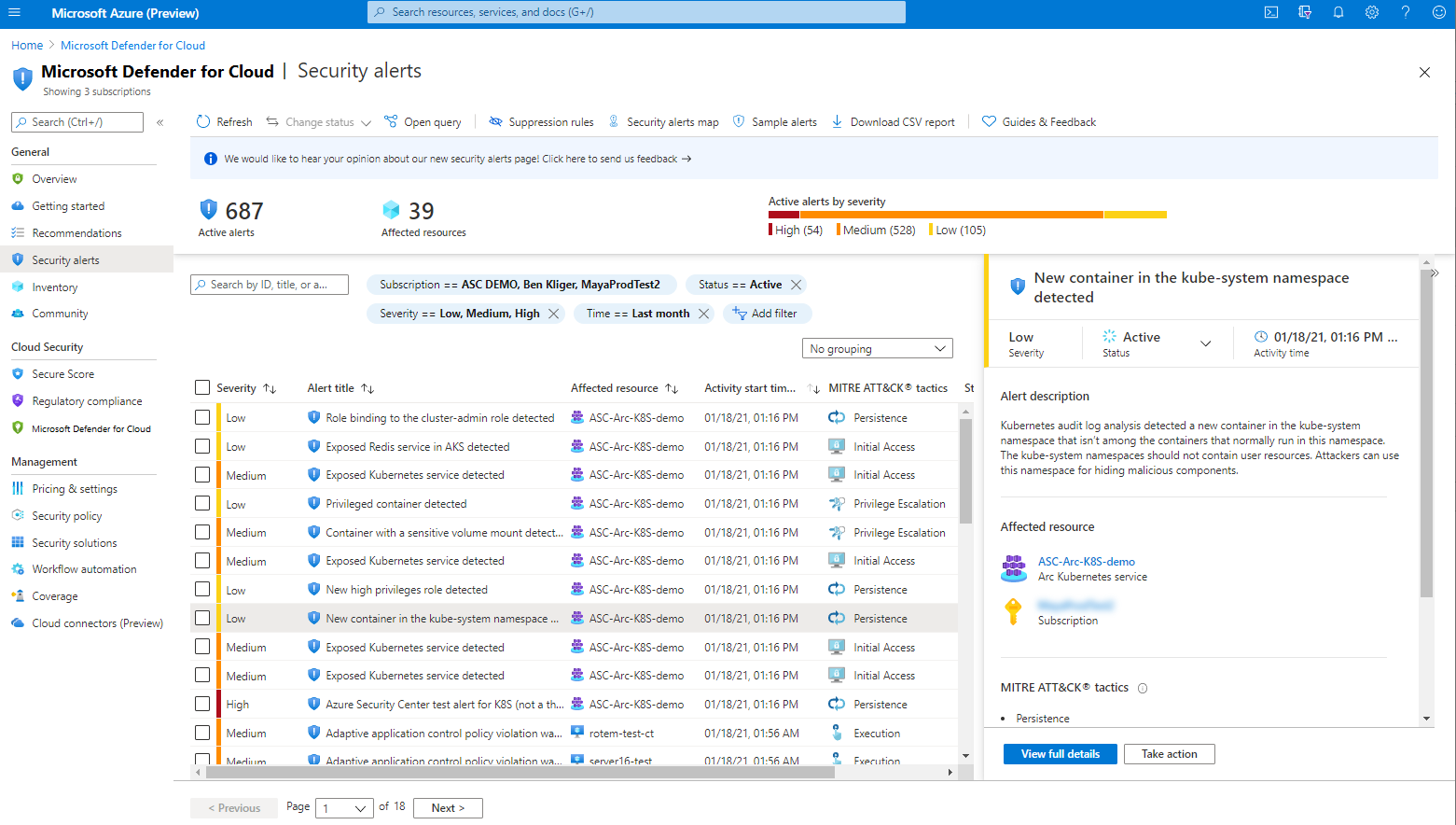

Visualización de las alertas del clúster de GKE

Inicie sesión en Azure Portal.

Vaya a Microsoft Defender for Cloud>Alertas de seguridad.

Haz clic en el botón

.

.En el menú desplegable Filtro, seleccione Tipo de recurso.

En el menú desplegable Valor, seleccione Clúster GCP GKE.

Seleccione Aceptar.

Implementa el sensor de Defender

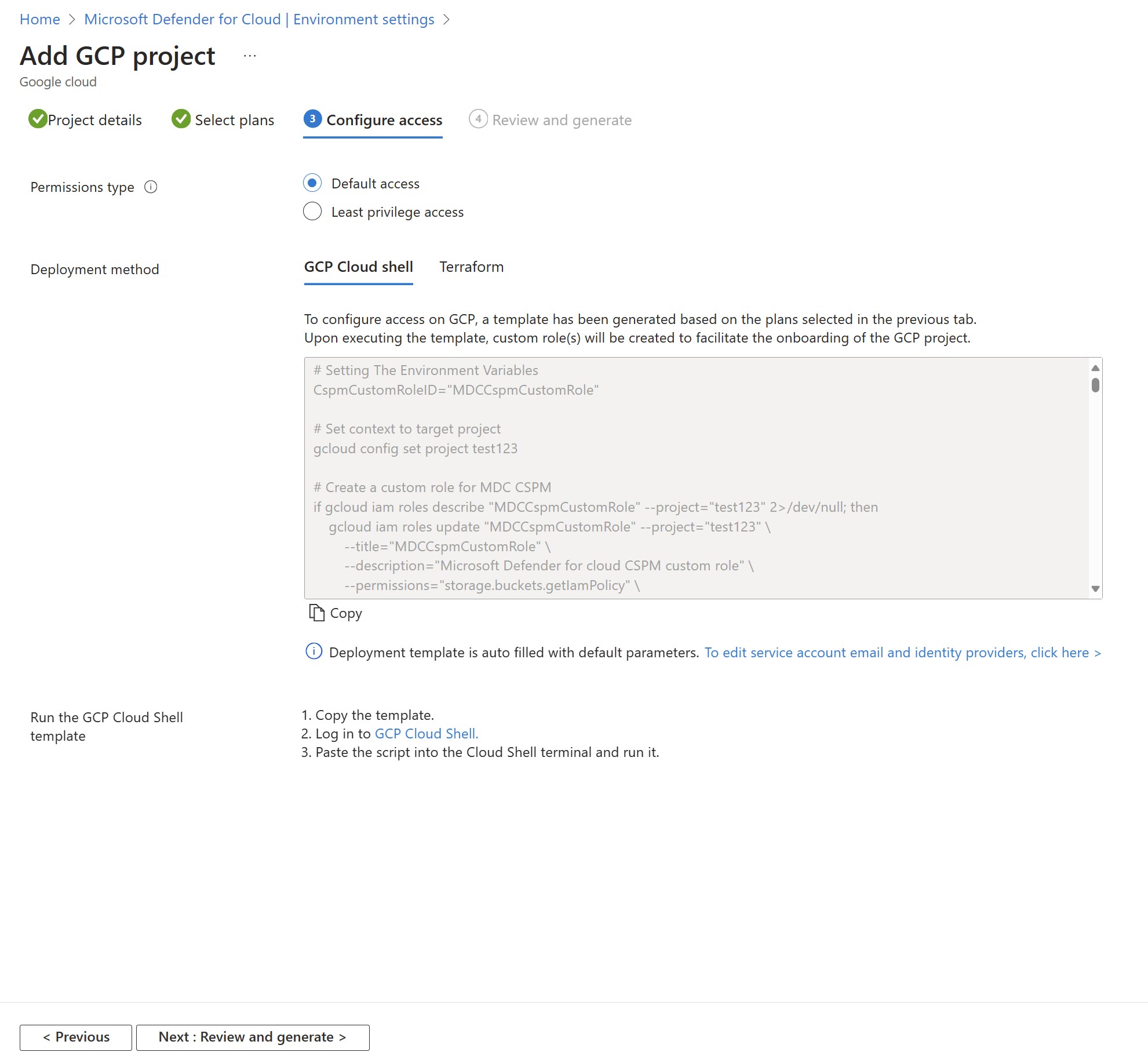

Para implementar el sensor de Defender en los clústeres de GCP:

Vaya a Microsoft Defender for Cloud>Configuración de entorno>Agregar entorno>Google Cloud Platform.

Rellene los detalles de la cuenta.

Vaya a Seleccionar planes, abra el plan Contenedores y asegúrese de que el sensor de Defender de aprovisionamiento automático para Azure Arc esté establecido en Activado.

Vaya a Configurar acceso y siga los pasos que se indican allí.

Una vez que el script

gcloudse ejecute correctamente, seleccione Crear.

Nota:

Puede excluir un clúster de GCP específico del aprovisionamiento automático. Para la implementación del sensor, aplique la etiqueta ms_defender_container_exclude_agents en el recurso con el valor true. Para la implementación sin agente, aplique la etiqueta ms_defender_container_exclude_agentless en el recurso con el valor true.

Simulación de alertas de seguridad de Microsoft Defender para contenedores

Dispone de una lista completa de alertas compatibles en la tabla de referencia de las alertas de seguridad de Microsoft Defender for Cloud.

Para simular una alerta de seguridad:

Ejecute el siguiente comando desde el clúster:

kubectl get pods --namespace=asc-alerttest-662jfi039nLa respuesta esperada es

No resource found.En un plazo de 30 minutos, Defender for Cloud detecta esta actividad y desencadena una alerta de seguridad.

Nota:

Azure Arc no es un requisito previo para simular alertas sin agente para Defender para contenedores.

En Azure Portal, vaya a Microsoft Defender for Cloud>Alertas de seguridad y busque la alerta en el recurso correspondiente.

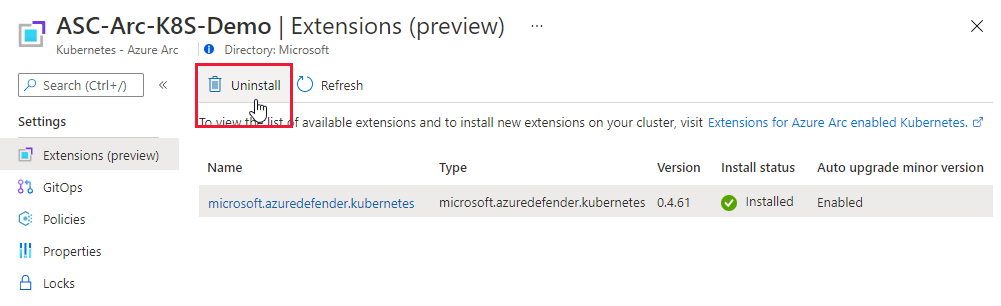

Eliminación del sensor de Defender

Para quitar esta extensión (o cualquier otra) de Defender for Cloud, no basta con desactivar el aprovisionamiento automático:

- Habilitar el aprovisionamiento automático potencialmente afecta a las máquinas existentes y futuras.

- Deshabilitar el aprovisionamiento automático de una extensión afecta solo a las máquinas futuras. No se desinstala nada al deshabilitar el aprovisionamiento automático.

Nota:

Para deshabilitar el plan de Defender para contenedores por completo, vaya a Configuración del entorno y desactive Microsoft Defender para contenedores.

Sin embargo, para asegurarse de que los componentes de Defender for Containers no se aprovisionan automáticamente en los recursos desde ahora, deshabilite el aprovisionamiento automático de las extensiones.

Puede quitar la extensión de las máquinas que se están ejecutando actualmente mediante Azure Portal, la CLI de Azure o la API de REST, como se explica en las pestañas siguientes.

Uso de Azure Portal para quitar la extensión

Establecer el área de trabajo predeterminada de Log Analytics para AKS

El sensor de Defender usa el área de trabajo de Log Analytics como canalización de datos para enviar datos del clúster a Defender for Cloud. El área de trabajo no conserva ninguno de los datos. Como resultado, a los usuarios no se les factura en este caso de uso.

El sensor de Defender usa un área de trabajo predeterminada de Log Analytics. Si aún no tiene un área de trabajo de Log Analytics, Defender for Cloud creará un nuevo grupo de recursos y un área de trabajo predeterminada cuando instale el sensor de Defender. El área de trabajo predeterminada se basa en su región.

La convención de nomenclatura del área de trabajo predeterminada de Log Analytics y el grupo de recursos es:

- Área de trabajo: DefaultWorkspace-[subscription-ID]-[geo]

- Grupo de recursos: DefaultResouceGroup-[geo]

Asignación de un área de trabajo personalizada

Al habilitar el aprovisionamiento automático, se asigna automáticamente un área de trabajo predeterminada. Puede asignar un área de trabajo personalizada a través de Azure Policy.

Para comprobar si tiene algún área de trabajo asignada:

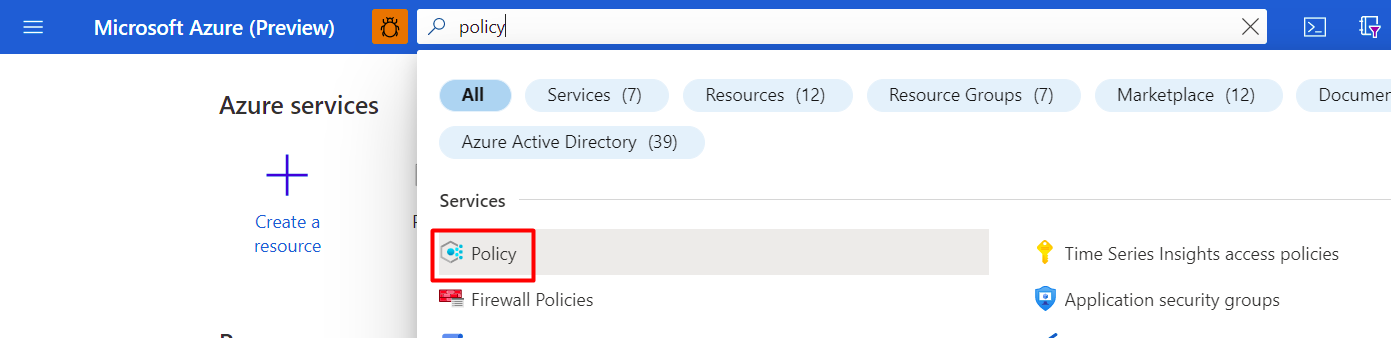

Inicie sesión en Azure Portal.

Busque y seleccione Directiva.

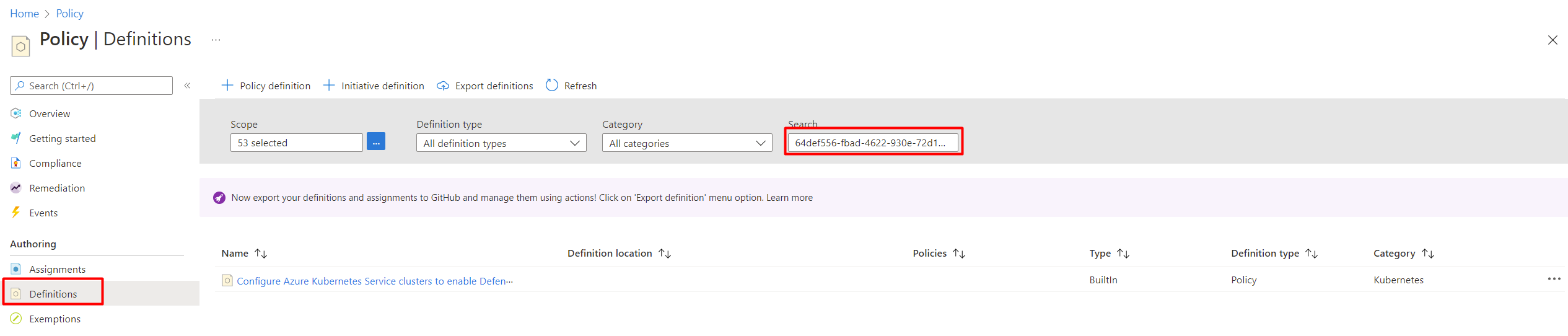

Seleccione Definiciones.

Búsqueda de ID de directivas

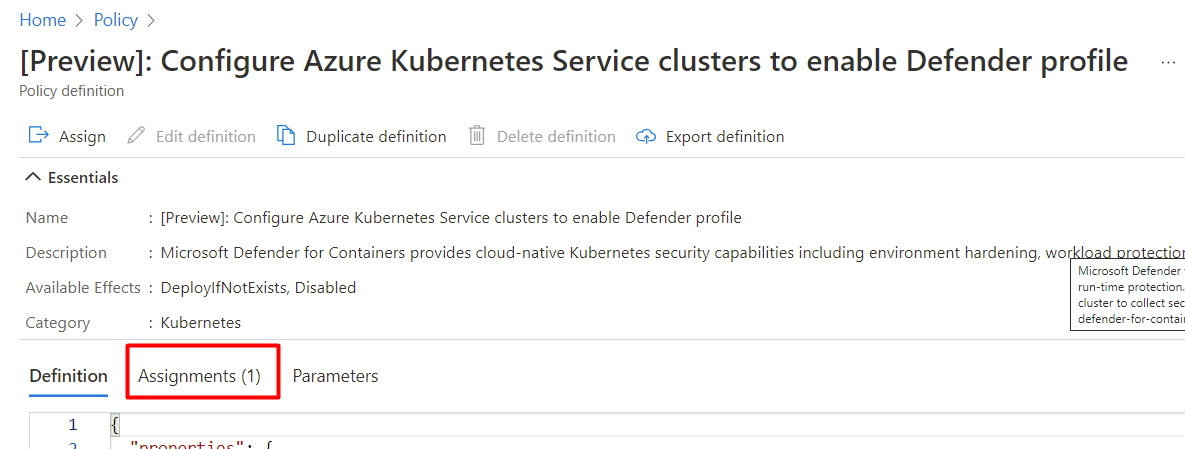

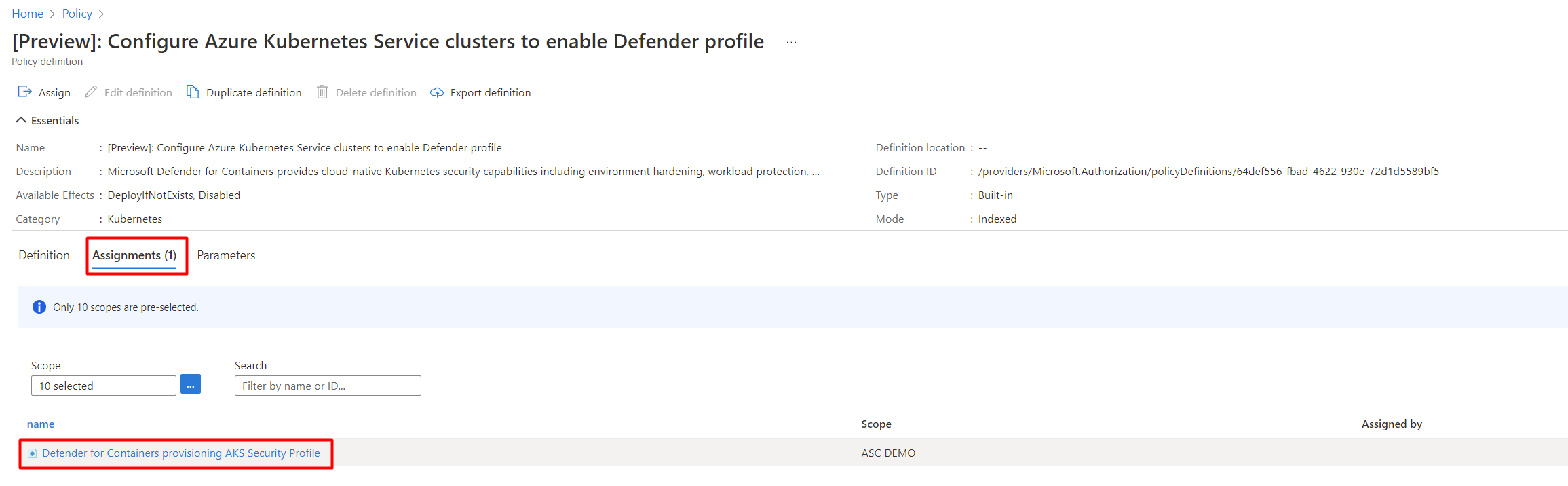

64def556-fbad-4622-930e-72d1d5589bf5.Seleccione Configurar los clústeres de Azure Kubernetes Service para habilitar el perfil de Azure Defender.

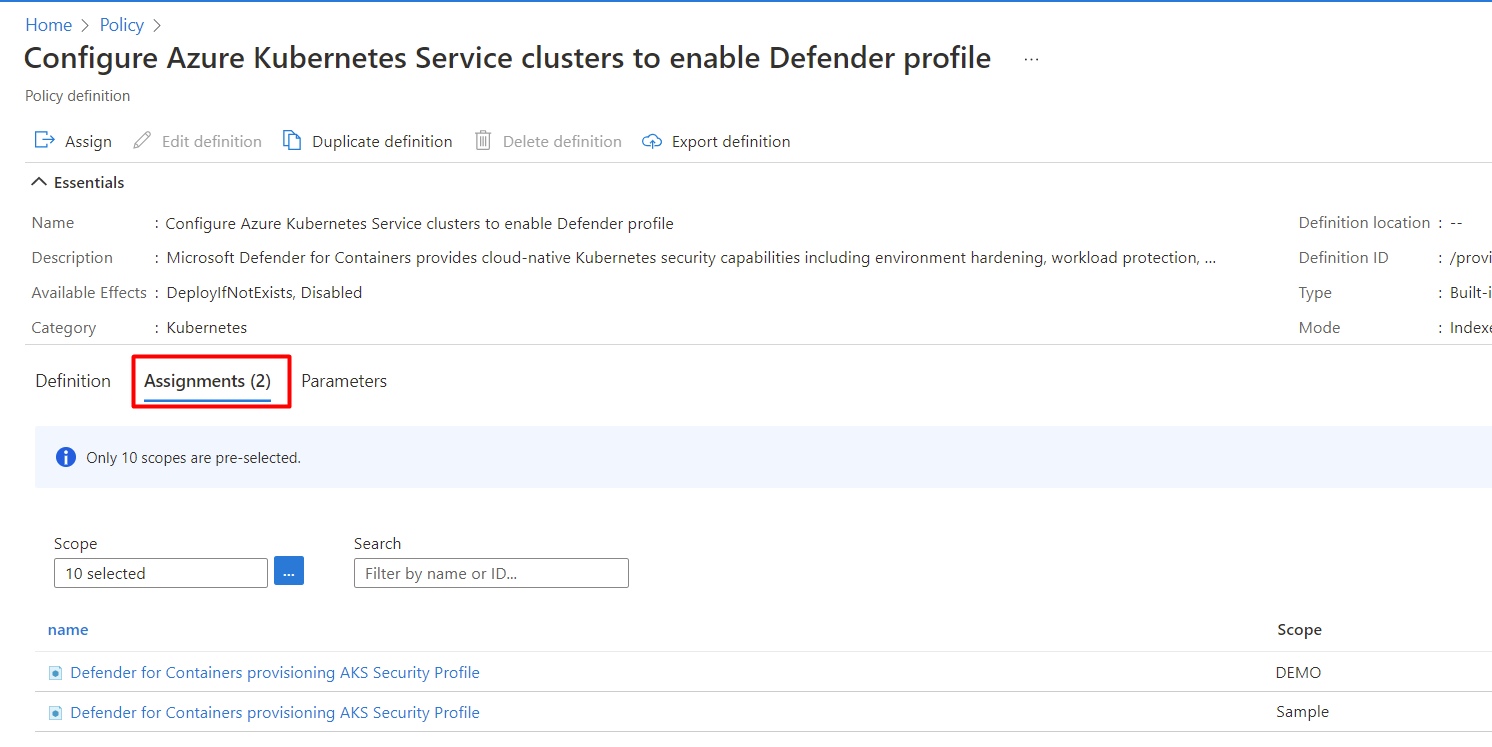

Seleccione Asignaciones.

Use una de las secciones siguientes de este artículo como se indica:

- Si la directiva aún no se ha asignado al ámbito correspondiente, siga los pasos del apartado Creación de una asignación con el área de trabajo personalizada.

- Si la directiva ya está asignada y desea cambiarla para usar un área de trabajo personalizada, siga los pasos de Actualización de la asignación con el área de trabajo personalizada.

Creación de una nueva asignación con el área de trabajo personalizada

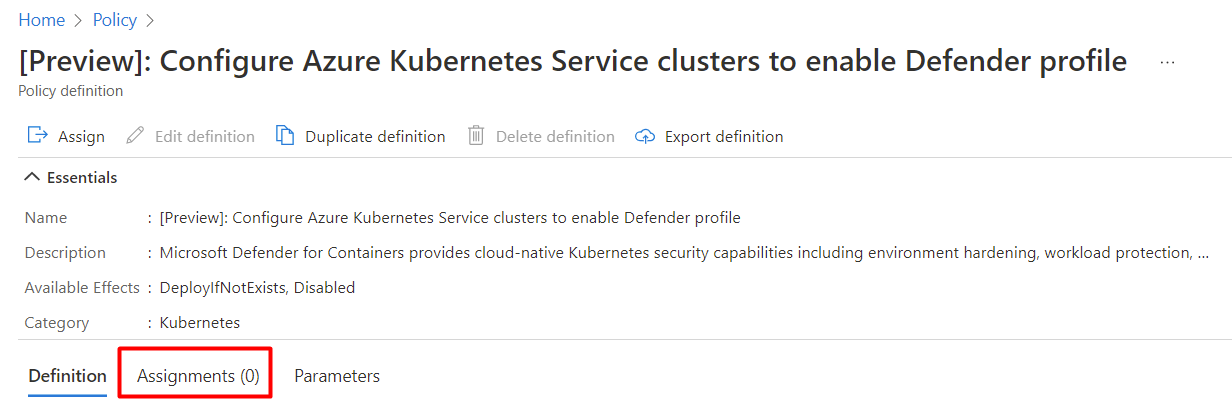

Si la directiva aún no está asignada, la pestaña Asignaciones muestra el número 0.

Para asignar un área de trabajo personalizada:

Seleccione Asignar.

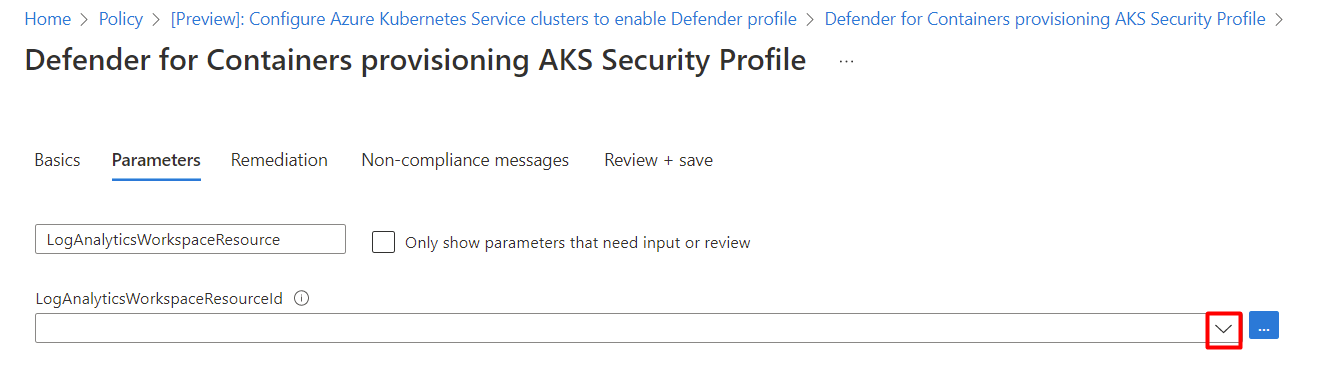

En la pestaña Parámetros, anule la selección de la opción Mostrar solo los parámetros que necesitan entrada o revisión.

Seleccione un valor LogAnalyticsWorkspaceResourceId en el menú desplegable.

Seleccione Revisar + crear.

Seleccione Crear.

Actualización de una asignación con un área de trabajo personalizada

Si la directiva se asigna a un área de trabajo, la pestaña Asignaciones muestra el número 1.

Nota:

Si tiene más de una suscripción, es posible que el número sea mayor.

Para asignar un área de trabajo personalizada:

Seleccione la asignación pertinente.

Seleccione Editar asignación.

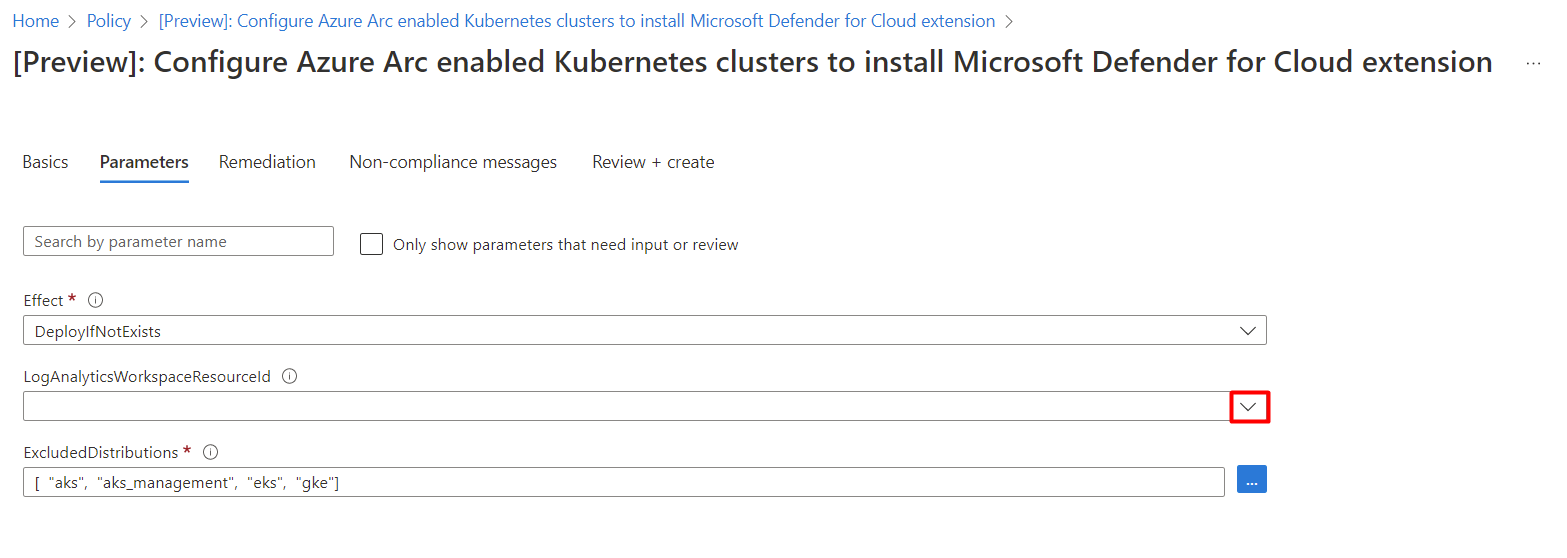

En la pestaña Parámetros, anule la selección de la opción Mostrar solo los parámetros que necesitan entrada o revisión.

Seleccione un valor LogAnalyticsWorkspaceResourceId en el menú desplegable.

Seleccione Revisar y guardar.

Seleccione Guardar.

Área de trabajo predeterminada de Log Analytics para Azure Arc

El sensor de Defender usa el área de trabajo de Log Analytics como canalización de datos para enviar datos del clúster a Defender for Cloud. El área de trabajo no conserva ninguno de los datos. Como resultado, a los usuarios no se les factura en este caso de uso.

El sensor de Defender usa un área de trabajo predeterminada de Log Analytics. Si aún no tiene un área de trabajo de Log Analytics, Defender for Cloud creará un nuevo grupo de recursos y un área de trabajo predeterminada cuando instale el sensor de Defender. El área de trabajo predeterminada se basa en su región.

La convención de nomenclatura del área de trabajo predeterminada de Log Analytics y el grupo de recursos es:

- Área de trabajo: DefaultWorkspace-[subscription-ID]-[geo]

- Grupo de recursos: DefaultResouceGroup-[geo]

Asignación de un área de trabajo personalizada

Al habilitar el aprovisionamiento automático, se asigna automáticamente un área de trabajo predeterminada. Puede asignar un área de trabajo personalizada a través de Azure Policy.

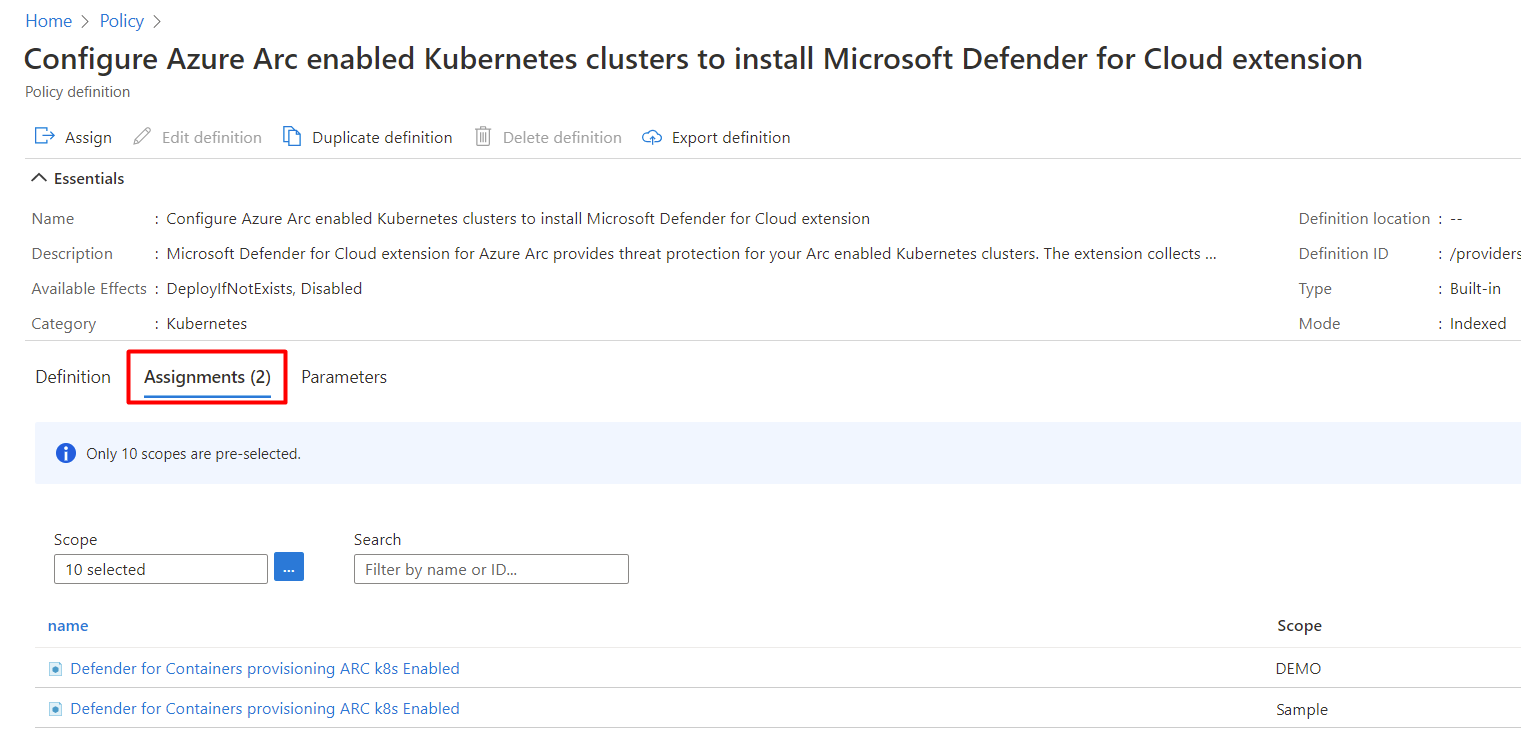

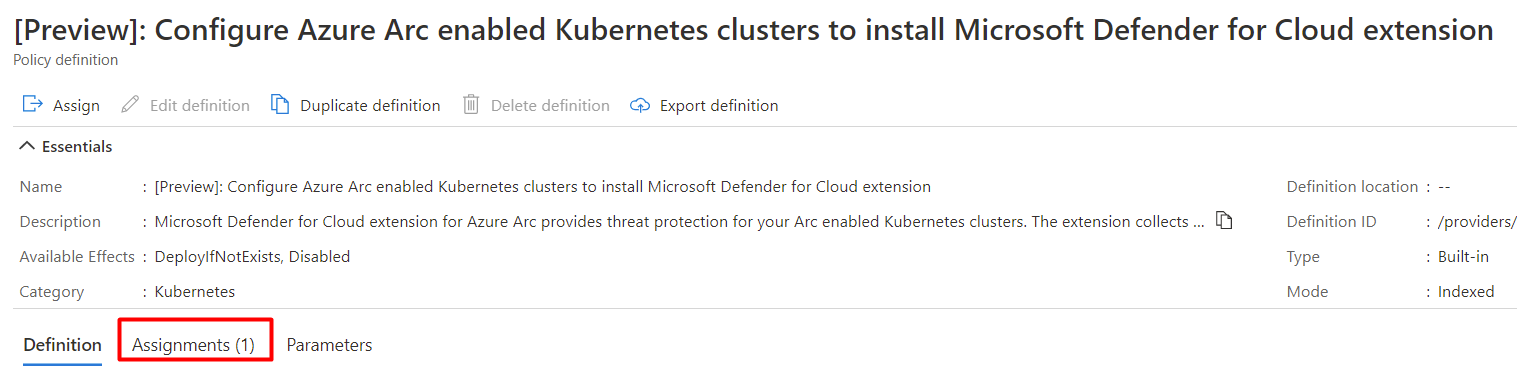

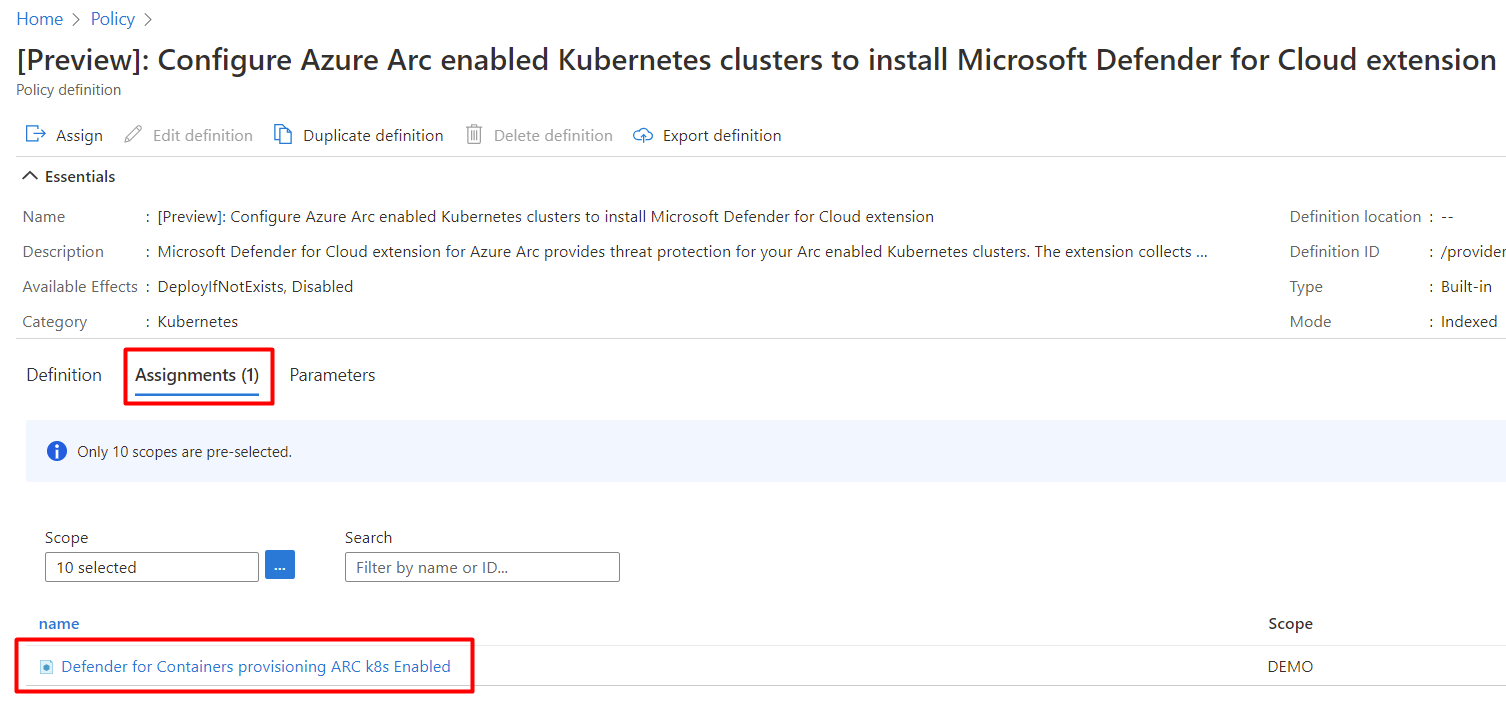

Para comprobar si tiene algún área de trabajo asignada:

Inicie sesión en Azure Portal.

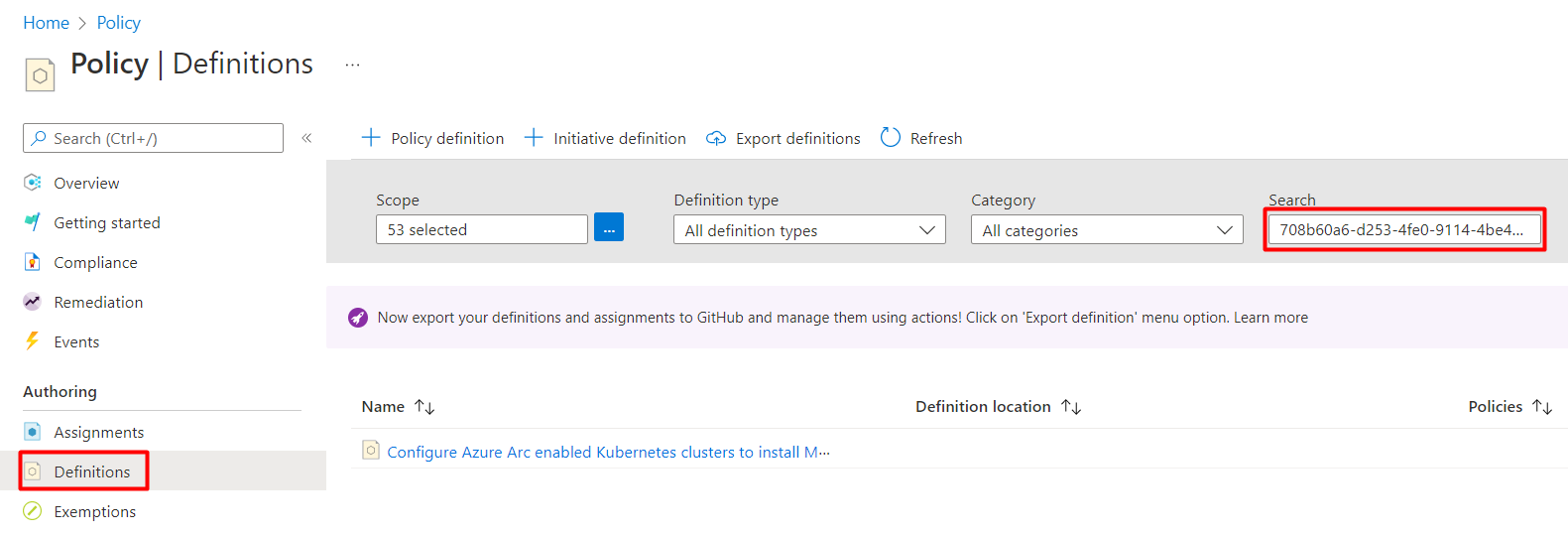

Busque y seleccione Directiva.

Seleccione Definiciones.

Búsqueda de ID de directivas

708b60a6-d253-4fe0-9114-4be4c00f012c.Seleccione Configurar clústeres de Kubernetes habilitado para Azure Arc para instalar la extensión de Microsoft Defender for Cloud.

Seleccione Asignaciones.

Use una de las secciones siguientes de este artículo como se indica:

- Si la directiva aún no se ha asignado al ámbito correspondiente, siga los pasos del apartado Creación de una asignación con el área de trabajo personalizada.

- Si la directiva ya está asignada y desea cambiarla para usar un área de trabajo personalizada, siga los pasos de Actualización de la asignación con el área de trabajo personalizada.

Creación de una nueva asignación con el área de trabajo personalizada

Si la directiva aún no está asignada, la pestaña Asignaciones muestra el número 0.

Para asignar un área de trabajo personalizada:

Seleccione Asignar.

En la pestaña Parámetros, anule la selección de la opción Mostrar solo los parámetros que necesitan entrada o revisión.

Seleccione un valor LogAnalyticsWorkspaceResourceId en el menú desplegable.

Seleccione Revisar + crear.

Seleccione Crear.

Actualización de una asignación con un área de trabajo personalizada

Si la directiva se asigna a un área de trabajo, la pestaña Asignaciones muestra el número 1.

Nota:

Si tiene más de una suscripción, es posible que el número sea mayor. Si tiene un número 1 o superior, pero la asignación no está en el ámbito pertinente, siga los pasos que se muestran en Crear una nueva asignación con un área de trabajo personalizada.

Para asignar un área de trabajo personalizada:

Seleccione la asignación pertinente.

Seleccione Editar asignación.

En la pestaña Parámetros, anule la selección de la opción Mostrar solo los parámetros que necesitan entrada o revisión.

Seleccione un valor LogAnalyticsWorkspaceResourceId en el menú desplegable.

Seleccione Revisar y guardar.

Seleccione Guardar.

Eliminación del sensor de Defender

Para quitar esta extensión (o cualquier otra) de Defender for Cloud, no basta con desactivar el aprovisionamiento automático:

- Habilitar el aprovisionamiento automático potencialmente afecta a las máquinas existentes y futuras.

- Deshabilitar el aprovisionamiento automático de una extensión afecta solo a las máquinas futuras. No se desinstala nada al deshabilitar el aprovisionamiento automático.

Nota:

Para deshabilitar el plan de Defender para contenedores por completo, vaya a Configuración del entorno y desactive Microsoft Defender para contenedores.

Sin embargo, para asegurarse de que los componentes de Defender para contenedores no se aprovisionan automáticamente en los recursos desde ahora, deshabilite el aprovisionamiento automático de las extensiones.

Puede quitar la extensión de las máquinas que se están ejecutando actualmente mediante la API de REST, la CLI de Azure o una plantilla de Resource Manager, como se explica en las pestañas siguientes.

Uso de API de REST para quitar el sensor de Defender de AKS

Para quitar el agente mediante la API de REST, ejecute el siguiente comando PUT:

https://management.azure.com/subscriptions/{{SubscriptionId}}/resourcegroups/{{ResourceGroup}}/providers/Microsoft.ContainerService/managedClusters/{{ClusterName}}?api-version={{ApiVersion}}

El comando incluye estos parámetros:

| Nombre | Descripción | Mandatory |

|---|---|---|

SubscriptionId |

Identificador de suscripción del clúster | Sí |

ResourceGroup |

Grupo de recursos del clúster | Sí |

ClusterName |

Nombre del clúster | Sí |

ApiVersion |

Versión de la API; debe ser 2022-06-01 o posterior | Sí |

Este es el cuerpo de la solicitud:

{

"location": "{{Location}}",

"properties": {

"securityProfile": {

"defender": {

"securityMonitoring": {

"enabled": false

}

}

}

}

}

El cuerpo de la solicitud tiene estos parámetros:

| Nombre | Descripción | Mandatory |

|---|---|---|

location |

Ubicación del clúster | Sí |

properties.securityProfile.defender.securityMonitoring.enabled |

Determina si habilitar o deshabilitar Microsoft Defender para contenedores en el clúster | Sí |

Contenido relacionado

Ahora que ha habilitado Defender para contenedores, puede hacer lo siguiente:

- Búsqueda de vulnerabilidades en las imágenes de Azure Container Registry

- Examine las imágenes de AWS para detectar vulnerabilidades con la administración de vulnerabilidades de Microsoft Defender

- Examine las imágenes de GGP para detectar vulnerabilidades con la administración de vulnerabilidades de Microsoft Defender

- Consulte las preguntas frecuentes sobre Defender para contenedores.

Para más información sobre Defender for Cloud y Defender para contenedores, consulte los blogs siguientes: