Corregir errores de configuración del sistema operativo

Microsoft Defender for Cloud proporciona recomendaciones de seguridad para mejorar la posición de seguridad de la organización y reducir el riesgo. Un elemento importante en la reducción del riesgo es la protección de la máquina.

Defender for Cloud evalúa la configuración del sistema operativo con respecto a las líneas base de seguridad de proceso proporcionadas por Microsoft Cloud Security Benchmark (MCSB). La información de la máquina se recopila para su evaluación mediante la extensión de configuración de máquina de Azure Policy (anteriormente conocida como configuración de invitado) en la máquina. Más información

En este artículo se describe cómo revisar las recomendaciones realizadas por la evaluación.

Requisitos previos

| Requisitos | Detalles |

|---|---|

| Plan | El plan 2 de Defender para servidores debe estar habilitado |

| Extensión | La configuración de la máquina de Azure Policy debe instalarse en las máquinas. |

Esta característica usó anteriormente el agente de Log Analytics (también conocido como Microsoft Monitoring Agent [MMA]) para recopilar información. Si todavía tiene MMA en uso, puede recibir recomendaciones duplicadas para la misma máquina. Para evitarlo, puede deshabilitar el MMA en la máquina.

Revisar y corregir las recomendaciones de línea de base del sistema operativo

En Defender for Cloud, abra la página Recomendaciones.

Seleccione la recomendación pertinente.

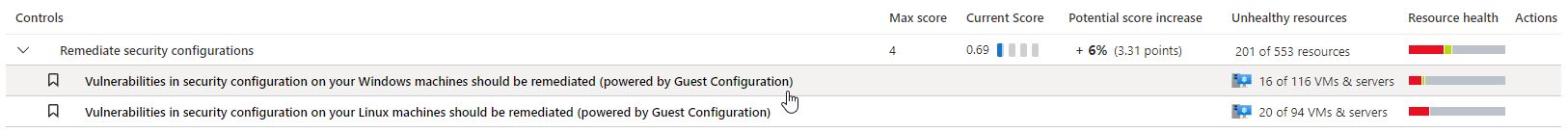

En las máquinas Windows, las vulnerabilidades de la configuración de seguridad de las máquinas Windows deben corregirse (con tecnología de Configuración de invitado).

En las máquinas Linux, las vulnerabilidades de la configuración de seguridad de las máquinas Linux deben corregirse (con tecnología de Configuración de invitado).

En la página de detalles de recomendación puede ver los recursos afectados y los resultados de seguridad específicos. Corrija la recomendación.

Recomendaciones de consulta

Defender for Cloud usa Azure Resource Graph para consultas de API y portal para consultar información de recomendaciones. Puede usar estos recursos para crear sus propias consultas para recuperar información.

Puede obtener información sobre cómo revisar las recomendaciones en Azure Resource Graph.

A continuación, se muestran dos consultas de ejemplo que puede usar:

Consulta de todas las reglas incorrectas de un recurso específico

Securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with machineId:string '/providers/Microsoft.Security/' * | where machineId == '{machineId}'Todas las reglas incorrectas y la cantidad de máquinas incorrectas para cada una

securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with * '/subassessments/' subAssessmentId:string | parse-where id with machineId:string '/providers/Microsoft.Security/' * | extend status = tostring(properties.status.code) | summarize count() by subAssessmentId, status

Pasos siguientes

Obtenga más información sobre Lenguaje de consulta de Azure Resource Graph.