Sincronizar usuarios y grupos automáticamente desde el identificador de Microsoft Entra

Importante

Esta característica está en la versión preliminar pública . Para unirse a esta versión preliminar, póngase en contacto con el equipo de la cuenta de Azure Databricks.

En este artículo se describe cómo configurar Azure Databricks para sincronizar usuarios, entidades de servicio y grupos de Microsoft Entra ID mediante la administración automática de identidades.

¿Cómo se sincronizan los usuarios y grupos automáticamente desde el identificador de Microsoft Entra?

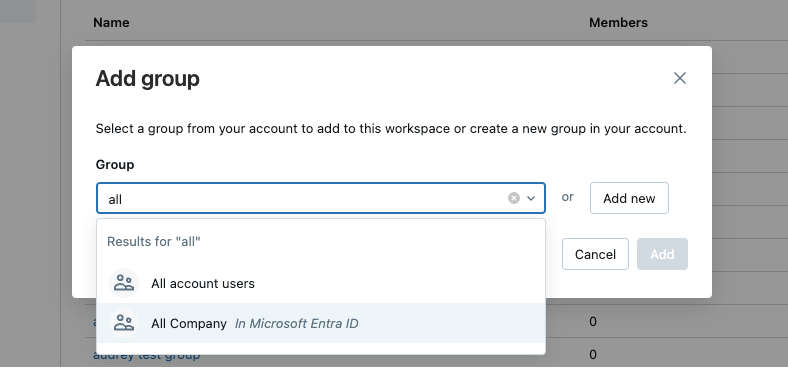

Puede agregar usuarios, entidades de servicio y grupos de Microsoft Entra ID a Azure Databricks sin configurar una aplicación en microsoft Entra ID mediante la administración automática de identidades. Cuando la administración automática de identidades está habilitada, puede buscar directamente en áreas de trabajo federadas de identidad para usuarios, entidades de servicio y grupos de Microsoft Entra y agregarlos al área de trabajo. Databricks usa Microsoft Entra ID como origen de registro, por lo que los cambios en las pertenencias a grupos se respetan en Azure Databricks.

Los usuarios eliminados del estado de Microsoft Entra ID se muestran como Deactivated en Azure Databricks. Los usuarios desactivados no pueden iniciar sesión en Azure Databricks ni autenticarse en las API de Azure Databricks. Como procedimiento recomendado de seguridad, se recomienda revocar tokens de acceso personal para esos usuarios.

Los usuarios también pueden compartir paneles con cualquier usuario, entidad de servicio o grupo en microsoft Entra ID. Esos usuarios se agregan automáticamente a la cuenta de Azure Databricks al iniciar sesión. No se agregan como miembros al área de trabajo donde se encuentra el panel. A los miembros de Microsoft Entra ID que no tienen acceso al área de trabajo se les proporciona acceso a una copia de solo visualización de un panel publicado con credenciales integradas. Para obtener más información sobre el uso compartido de paneles, consulte Compartir un panel.

La gestión automática de identidades no se admite en áreas de trabajo federadas sin identidad. Para obtener más información sobre la federación de identidades, consulte Habilitación de la federación de identidades.

Administración automática de identidades frente al aprovisionamiento de SCIM

Cuando la administración automática de identidades está habilitada, todos los usuarios, grupos y pertenencias a grupos se sincronizan de Microsoft Entra ID a Azure Databricks, por lo que no es necesario aprovisionar SCIM. Si mantiene la aplicación empresarial SCIM en ejecución en paralelo, la aplicación SCIM sigue administrando usuarios y grupos configurados en la aplicación empresarial Microsoft Entra ID. No administra las identidades de Microsoft Entra ID que no se agregaron mediante el aprovisionamiento de SCIM.

Databricks recomienda usar la administración automática de identidades. En la tabla siguiente se comparan las características de administración automática de identidades con las características del aprovisionamiento de SCIM.

| Funciones | Administración automática de identidades | Aprovisionamiento de SCIM |

|---|---|---|

| Sincronizar usuarios | ✓ | ✓ |

| Grupos de sincronización | ✓ | ✓ (Solo miembros directos) |

| Sincronización de grupos anidados | ✓ | |

| Sincronización de entidades de servicio | ✓ | |

| Configuración y administración de la aplicación microsoft Entra ID | ✓ | |

| Requiere Microsoft Entra ID Premium edición | ✓ | |

| Requiere el rol de Administrador de aplicaciones en la nube de Entra ID de Microsoft | ✓ | |

| Requiere federación de identidades | ✓ |

Nota

Durante la versión preliminar pública, los grupos anidados no aparecen en la interfaz de usuario de Azure Databricks. Consulte las limitaciones de la interfaz de usuario de administración automática de identidades durante la versión preliminar pública.

Habilitación de la administración automática de identidades

Para habilitar la administración automática de identidades, póngase en contacto con el equipo de la cuenta de Azure Databricks. Una vez habilitada la cuenta, para agregar y quitar usuarios, entidades de servicio y grupos de Microsoft Entra ID, siga las instrucciones siguientes:

- Administrar usuarios en la cuenta

- Administración de entidades de servicio en la cuenta

- Agregar grupos a la cuenta mediante la consola de la cuenta

Cuando la administración automática de identidades está habilitada, los administradores de cuentas pueden deshabilitarla mediante la página Vistas previas.

- Como administrador de la cuenta, inicie sesión en la consola de la cuenta.

- En la barra lateral, haga clic en Vista previa.

- Cambie Administración automática de identidades a Desactivada.

Cuando se deshabilitan, los usuarios, las entidades de servicio y los grupos aprovisionados anteriormente permanecen en Azure Databricks, pero ya no se sincronizan con el identificador de Microsoft Entra. Puede quitar o desactivar estos usuarios en la consola de la cuenta.

Auditoría de inicios de sesión de usuario

Puede consultar la tabla system.access.audit para auditar qué usuarios han iniciado sesión en el área de trabajo. Por ejemplo:

SELECT

DISTINCT user_identity.email

FROM

system.access.audit

WHERE

action_name = "aadBrowserLogin"

Para obtener más información sobre la tabla de system.access.audit, consulte Referencia de la tabla del sistema de registro de auditoría.

Limitaciones de la interfaz de usuario para la gestión automática de identidades durante la versión preliminar.

Las páginas de detalles de los usuarios no están disponibles en la interfaz de usuario del área de trabajo de Azure Databricks hasta que el usuario inicie sesión.

Cuando se agrega un usuario a un área de trabajo mediante la administración automática de identidades, su columna de origen aparece como "Databricks" en lugar de "Externo" hasta que inicia sesión.

Los usuarios, las entidades de servicio y las páginas de detalles de grupos no están disponibles en la interfaz de usuario del área de trabajo de Azure Databricks si se asignan indirectamente al área de trabajo a través de la pertenencia a grupos.

Si se agrega un usuario, una entidad de servicio o un grupo a Azure Databricks mediante la administración automática de identidades y también se agrega a Azure Databricks mediante otro método, como mediante el aprovisionamiento de SCIM, es posible que aparezcan dos veces, con una de las listas apareciendo inactiva. El usuario no está inactivo y puede iniciar sesión en Azure Databricks.

Nota

En este caso, puede combinar usuarios duplicados, entidades de servicio y grupos proporcionando su identificador externo en Azure Databricks. Use la API Usuarios de cuenta, Entidades de servicio de cuenta o Grupos de cuenta para actualizar la entidad de seguridad para agregar el objectId de Microsoft Entra ID en el campo

externalId.Las páginas de detalles del grupo secundario no están disponibles en la interfaz de usuario del área de trabajo de Azure Databricks.

No se pueden agregar usuarios, entidades de servicio y grupos de Microsoft Entra ID directamente a la consola de la cuenta mediante la interfaz de usuario de la consola de cuenta. Sin embargo, las identidades de Microsoft Entra ID que se añaden a las áreas de trabajo de Azure Databricks se incorporan automáticamente a la cuenta.