Administración del acceso público en un clúster de núcleos virtuales de Azure Cosmos DB for MongoDB

SE APLICA A: núcleo virtual de MongoDB

Puede usar reglas de firewall en el nivel de clúster para administrar el acceso público a un clúster de núcleos virtuales de Azure Cosmos DB for MongoDB. El acceso público se puede habilitar desde una dirección IP específica o desde un intervalo de direcciones IP en la red pública de Internet.

Requisitos previos

- Un clúster existente de núcleos virtuales de Azure Cosmos DB for MongoDB.

- Si no tiene una suscripción de Azure, cree una cuenta gratuita.

- Si tiene una suscripción de Azure existente, cree un clúster de núcleo virtual de Azure Cosmos DB for MongoDB.

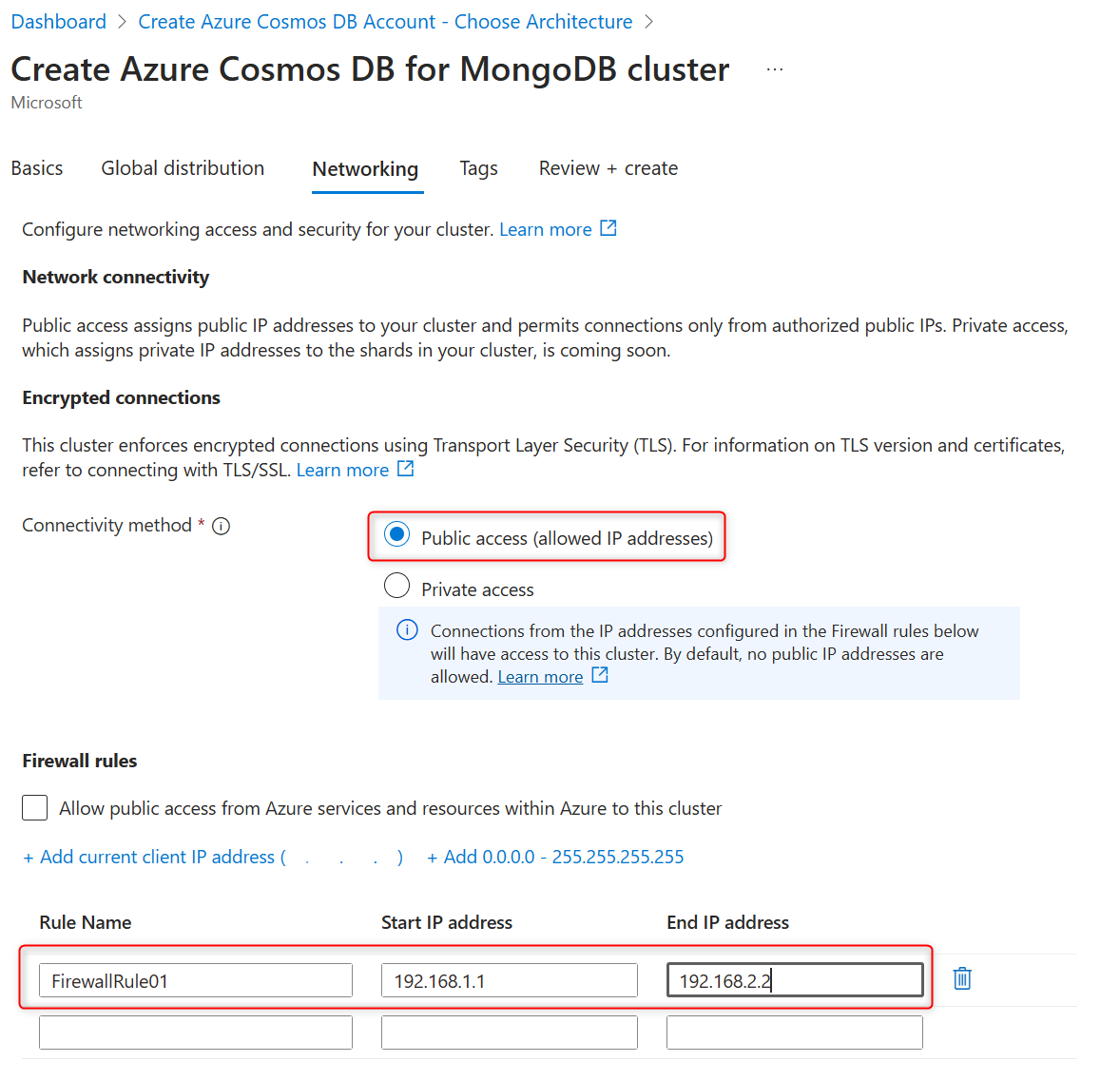

Habilitar el acceso público durante la creación del clúster en Azure Portal

Nota:

Si no se agregan reglas de firewall al clúster de núcleos virtuales de Azure Cosmos DB for MongoDB, se deshabilitará el acceso de red pública al clúster. Si no agrega ninguna regla de firewall ni puntos de conexión privados durante la creación del clúster, este se creará en un estado bloqueado. Para habilitar el acceso a un clúster bloqueado, debe agregar reglas de firewall para el acceso público o crear puntos de conexión privados para el acceso privado después de crear el clúster.

Para habilitar el acceso público durante la creación del clúster:

En la pestaña Redes, seleccione Acceso público (direcciones IP permitidas) en la sección Método de conectividad para abrir los controles de creación de reglas de firewall.

Para agregar reglas de firewall, en la sección Reglas de firewall escriba el nombre de la regla de firewall, la dirección IP v4 inicial y la dirección IP v4 final.

- Para permitir una única dirección IP, escriba esta en los campos Dirección IP inicial y Dirección IP final.

Para agregar rápidamente la dirección IP pública actual (la dirección de la máquina o dispositivo desde el que accede a Azure Portal), seleccione Agregar dirección IP del cliente actual.

Sugerencia

Compruebe la dirección IP antes de guardar la configuración. En algunos casos, la dirección IP detectada por Azure Portal puede diferir de la dirección IP utilizada al acceder a Internet. Para comprobar la dirección IP real, use un motor de búsqueda para buscar herramientas como cuál es mi dirección IP.

Para permitir el acceso al clúster desde cualquier dirección IP de Internet, seleccione Agregar 0.0.0.0 - 255.255.255.255. Incluso con esta regla en vigor, los usuarios deben autenticarse con el nombre de usuario y la contraseña correctos para acceder al clúster. Sin embargo, se recomienda permitir el acceso global solo temporalmente y para bases de datos que no sean de producción.

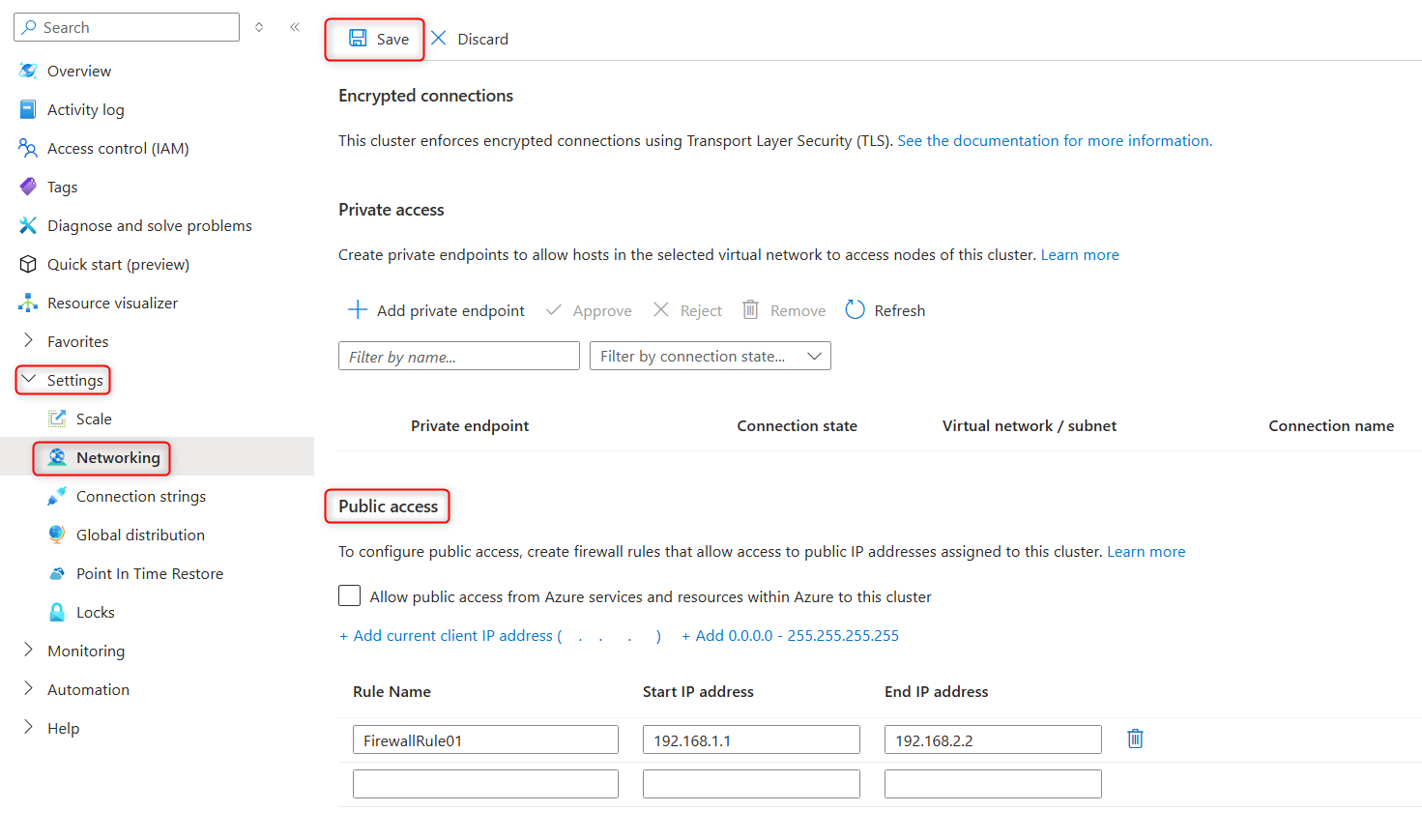

Administración de las reglas de firewall existentes en el nivel de clúster mediante Azure Portal

Puede modificar las reglas de firewall de un clúster existente mediante Azure Portal.

Para agregar una regla de firewall:

En la página del clúster de núcleos virtuales de Azure Cosmos DB for MongoDB, en Configuración, seleccione Redes.

En Acceso público, en la sección Reglas de firewall escriba el nombre de la regla de firewall, la dirección IP v4 inicial y la dirección IP v4 final.

- Para permitir una única dirección IP, escriba esta en los campos Dirección IP inicial y Dirección IP final.

Para agregar rápidamente la dirección IP pública actual (la dirección de la máquina o dispositivo desde el que accede a Azure Portal), seleccione Agregar dirección IP del cliente actual.

Sugerencia

Compruebe la dirección IP antes de guardar la configuración. En algunos casos, la dirección IP detectada por Azure Portal puede diferir de la dirección IP utilizada al acceder a Internet. Para comprobar la dirección IP real, use un motor de búsqueda para buscar herramientas como cuál es mi dirección IP.

Para permitir el acceso al clúster desde cualquier dirección IP de Internet, seleccione Agregar 0.0.0.0 - 255.255.255.255. Incluso con esta regla en vigor, los usuarios deben autenticarse con el nombre de usuario y la contraseña correctos para acceder al clúster. Sin embargo, se recomienda permitir el acceso global solo temporalmente y para bases de datos que no sean de producción.

Seleccione Guardar en la barra de herramientas para guardar los cambios de las reglas de firewall en el nivel de clúster. Espere la confirmación de que la actualización se realizó correctamente.

Para eliminar una regla de firewall en el clúster, siga estos pasos:

- En la página del clúster de núcleos virtuales de Azure Cosmos DB for MongoDB, en Configuración, seleccione Redes.

- En Acceso público, en la sección Reglas de firewall, busque la regla de firewall que se va a eliminar.

- Seleccione el icono eliminar situado junto a la regla de firewall.

- Seleccione Guardar en la barra de herramientas para guardar los cambios de las reglas de firewall en el nivel de clúster. Espere la confirmación de que la actualización se realizó correctamente.

Conexión desde Azure

Existe una manera sencilla de conceder al clúster acceso a las aplicaciones hospedadas en Azure (por ejemplo, una aplicación de Azure Web Apps o las que se ejecutan en una VM de Azure).

- En la página del portal del clúster, en Redes, en Acceso público, active la casilla Permitir a los servicios y recursos de Azure acceder a este clúster.

- Seleccione Guardar en la barra de herramientas para guardar los cambios. Espere la confirmación de que la actualización se realizó correctamente.

Importante

Habilitar esta opción permite conexiones desde cualquier servicio de Azure, incluidos los servicios y hosts de otras suscripciones de cliente. Asegúrese de que sus credenciales de inicio de sesión y los permisos de usuario permiten el acceso únicamente a los usuarios autorizados.

Deshabilitación del acceso público

Para deshabilitar el acceso público en un clúster:

- En la página del portal del clúster, en Redes, en la sección Acceso público, elimine todas las reglas de firewall.

- Desactive la casilla Permitir que los servicios y recursos de Azure accedan a este clúster.

- Seleccione Guardar en la barra de herramientas para guardar los cambios. Espere la confirmación de que la actualización se realizó correctamente.