Introducción a la seguridad

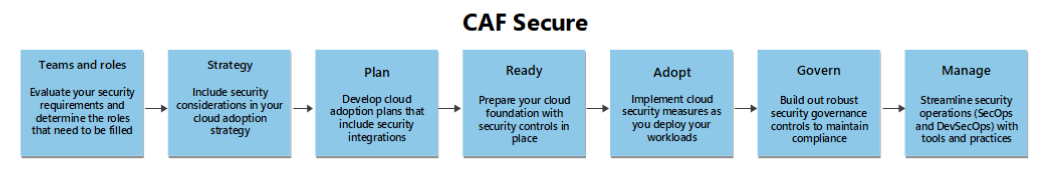

La metodología de Cloud Adoption Framework para Azure Secure proporciona un enfoque estructurado para proteger el patrimonio de la nube de Azure.

Las instrucciones de esta serie de artículos proporcionan recomendaciones relevantes para todas las metodologías de Cloud Adoption Framework, ya que la seguridad debe ser una parte integral de cada fase del recorrido de adopción de la nube. Por lo tanto, puede encontrar artículos alineados con cada metodología que proporcione recomendaciones de seguridad a medida que avance a medida que avance en cada fase del recorrido de adopción de la nube.

Todas las recomendaciones de esta guía se adhieren a los principios de Confianza cero de asumir el riesgo (o asumir la vulneración), el privilegio mínimo y la comprobación explícita de confianza que deben guiar la estrategia de seguridad, la arquitectura y la implementación.

Guía de seguridad holística

La seguridad es una disciplina compleja y desafiante que debe tener en cuenta en casi todos los aspectos de los entornos de nube y tecnología. Tenga en cuenta los siguientes puntos clave:

Cualquier cosa es un posible objetivo o vector de ataque: en el mundo actual, los atacantes pueden aprovechar las debilidades de las personas, procesos y tecnologías de una organización para lograr sus objetivos malintencionados.

La seguridad es un deporte de equipo: para defenderse de estos ataques, se requiere un enfoque coordinado en los equipos de negocio, tecnología y seguridad. Cada equipo debe contribuir a los esfuerzos de seguridad y colaborar de forma eficaz. Para obtener información sobre los distintos roles necesarios para proteger los recursos de Azure, consulte Teams y roles.

Esta guía segura de Cloud Adoption Framework es un componente de un conjunto integral más amplio de instrucciones de seguridad de Microsoft diseñadas para ayudar a varios equipos a comprender y realizar sus responsabilidades de seguridad. El conjunto completo incluye las instrucciones siguientes:

La metodología segura de Cloud Adoption Framework proporciona instrucciones de seguridad para los equipos que administran la infraestructura tecnológica que admite todo el desarrollo de cargas de trabajo y las operaciones hospedadas en Azure.

La guía de seguridad de Azure Well-Architected Framework proporciona instrucciones para los propietarios de cargas de trabajo individuales sobre cómo aplicar procedimientos recomendados de seguridad a los procesos de desarrollo de aplicaciones y DevOps y DevSecOps. Microsoft proporciona instrucciones que complementan esta documentación sobre cómo aplicar prácticas de seguridad y controles de DevSecOps en un ciclo de vida de desarrollo de seguridad.

Microsoft Cloud Security Benchmark proporciona instrucciones de procedimientos recomendados para las partes interesadas para garantizar una sólida seguridad en la nube. Esta guía incluye líneas base de seguridad que describen las características de seguridad disponibles y las configuraciones óptimas recomendadas para los servicios de Azure.

guía de Confianza cero proporciona instrucciones para que los equipos de seguridad implementen funcionalidades técnicas para admitir una iniciativa de modernización de Confianza cero.

En cada artículo se tratan varios temas relacionados con su metodología alineada:

- Modernización de la posición de seguridad

- Preparación y respuesta de incidentes

- La confidencialidad, integridad y disponibilidad (CIA) Triad

- Mantenimiento de la posición de seguridad

Modernización de la posición de seguridad

A lo largo del recorrido de adopción de la nube, busque oportunidades para mejorar la posición general de seguridad a través de la modernización. Las instrucciones de esta metodología se alinean con el marco de adopción de Microsoft Confianza cero. Este marco proporciona un enfoque detallado y paso a paso para modernizar la posición de seguridad. A medida que revise las recomendaciones de cada fase de la metodología de Cloud Adoption Framework, mejorelas mediante las instrucciones proporcionadas en el marco de adopción de Confianza cero.

Preparación y respuesta de incidentes

La preparación y respuesta de incidentes son elementos angulares de la posición general de seguridad. La capacidad de prepararse y responder a incidentes puede afectar significativamente al éxito en el funcionamiento dentro de la nube. Los mecanismos de preparación bien diseñados y las prácticas operativas permiten una detección de amenazas más rápida y ayudan a minimizar el radio de explosión de incidentes. Este enfoque facilita una recuperación más rápida. Del mismo modo, los mecanismos de respuesta bien estructurados y las prácticas operativas garantizan una navegación eficaz a través de actividades de recuperación y proporcionan oportunidades claras para mejorar continuamente en todo el proceso. Al centrarse en estos elementos, puede mejorar la estrategia general de seguridad, lo que garantiza la resistencia y la continuidad operativa en la nube.

La CIA Triad

La CIA Triad es un modelo fundamental en la seguridad de la información que representa tres principios básicos. Estos principios son confidencialidad, integridad y disponibilidad.

La confidencialidad garantiza que solo las personas autorizadas puedan acceder a la información confidencial. Esta directiva incluye medidas como el cifrado y los controles de acceso para proteger los datos frente al acceso no autorizado.

La integridad mantiene la precisión y la integridad de los datos. Este principio significa proteger los datos de alteraciones o alteraciones por parte de usuarios no autorizados, lo que garantiza que la información siga siendo confiable.

La disponibilidad garantiza que la información y los recursos sean accesibles para los usuarios autorizados cuando sea necesario. Esta tarea incluye el mantenimiento de sistemas y redes para evitar tiempos de inactividad y garantizar el acceso continuo a los datos.

Adopte la Cia Triad para asegurarse de que su tecnología empresarial siga siendo confiable y segura. Úselo para aplicar confiabilidad y seguridad en las operaciones a través de prácticas bien definidas, estrictamente seguidas y probadas. Algunas maneras en que los principios de la triad pueden ayudar a garantizar la seguridad y la confiabilidad son:

Protección de datos: proteja los datos confidenciales frente a infracciones aprovechando la Triad de la CIA, lo que garantiza la privacidad y el cumplimiento de las normativas.

Continuidad empresarial: garantice la integridad de los datos y la disponibilidad para mantener las operaciones empresariales y evitar el tiempo de inactividad.

Confianza del cliente: implemente la Triad de la CIA para crear confianza con los clientes y las partes interesadas al demostrar un compromiso con la seguridad de los datos.

Cada artículo alineado con la metodología proporciona recomendaciones para los principios de la Triad de la CIA. Este enfoque garantiza que pueda abordar la confidencialidad, la integridad y la disponibilidad. Esta guía le ayuda a considerar exhaustivamente estos aspectos en cada fase del recorrido de adopción de la nube.

Mantenimiento de la posición de seguridad

La mejora continua es fundamental para mantener una posición de seguridad sólida en la nube porque las ciberamenazas evolucionan continuamente y se vuelven más sofisticadas. Para protegerse frente a estos riesgos cambiantes, asegúrese de mejorar en curso. Las instrucciones de estas secciones pueden ayudarle a configurar su organización para el éxito a largo plazo mediante la identificación de oportunidades de mejora continua. Céntrese en estas estrategias a medida que establezca y evolucione su entorno en la nube a lo largo del tiempo.

Lista de comprobación de seguridad en la nube

Use la lista de comprobación de seguridad en la nube para ver todas las tareas de cada paso de seguridad en la nube. Vaya rápidamente a la guía que necesita.