Topología de red y conectividad para Oracle Database@Azure

Este artículo profundiza en varias consideraciones y recomendaciones definidas en el área de diseño de la zona de aterrizaje de Azure para la topología de red y la conectividad. Ofrece las consideraciones clave de diseño y las recomendaciones para la conexión en red y la conectividad de Oracle Database@Azure.

Consideraciones de diseño

Tenga en cuenta la guía siguiente al diseñar la topología de red para Oracle Database@Azure:

Puede colocar físicamente el servicio Oracle Database@Azure en centros de datos de Azure o en una zona de disponibilidad de Azure. Las zonas de disponibilidad son específicas de la suscripción, lo que afecta a la latencia de red y la resistencia. Por ejemplo, una zona de disponibilidad no tiene necesariamente el mismo centro de datos físico de una suscripción a otra. Para obtener más información, consulte ¿Qué son las zonas de disponibilidad?.

Cada SKU de Oracle Database@Azure puede tener hasta ocho clústeres de máquinas virtuales (VM). Debe tener una red virtual antes de crear un clúster de VM. Puede conectar clústeres de VM a la misma red virtual o a redes virtuales distintas.

El servicio Oracle Database@Azure se implementa en subredes privadas en Azure y no es accesible inmediatamente desde Internet.

La subred de tamaño mínimo que necesita para el servicio Oracle Database@Azure depende de la SKU que utilice. Para obtener más información, consulte Configuración de red para instancias de Exadata Cloud Infrastructure.

A diferencia de las subredes normales, las subredes que delega en la solución Oracle Database@Azure tienen restricciones. Para obtener más información, consulte Planeamiento de red para Oracle Database@Azure.

Los nodos de base de datos no tienen un registro ni resolución de nombres predeterminado porque Oracle Database@Azure se ejecuta solo en subredes privadas.

Recomendaciones de diseño

Tenga en cuenta las recomendaciones siguientes al diseñar la topología de red para Oracle Database@Azure:

No enrute el tráfico entre las subredes de aplicaciones y de bases de datos mediante aplicaciones virtuales de red (NVA) de Azure, firewalls (como Azure Firewall), centros de Azure Virtual WAN ni NVA asociadas. Esta configuración suma latencia de red. En su lugar, puede utilizar la comunicación directa entre subredes dentro de la misma red virtual para un flujo de tráfico eficaz. Si las subredes de aplicaciones y de bases de datos están en distintas redes virtuales, utilice el emparejamiento de red virtual directo en lugar del enrutamiento transitivo a través del centro.

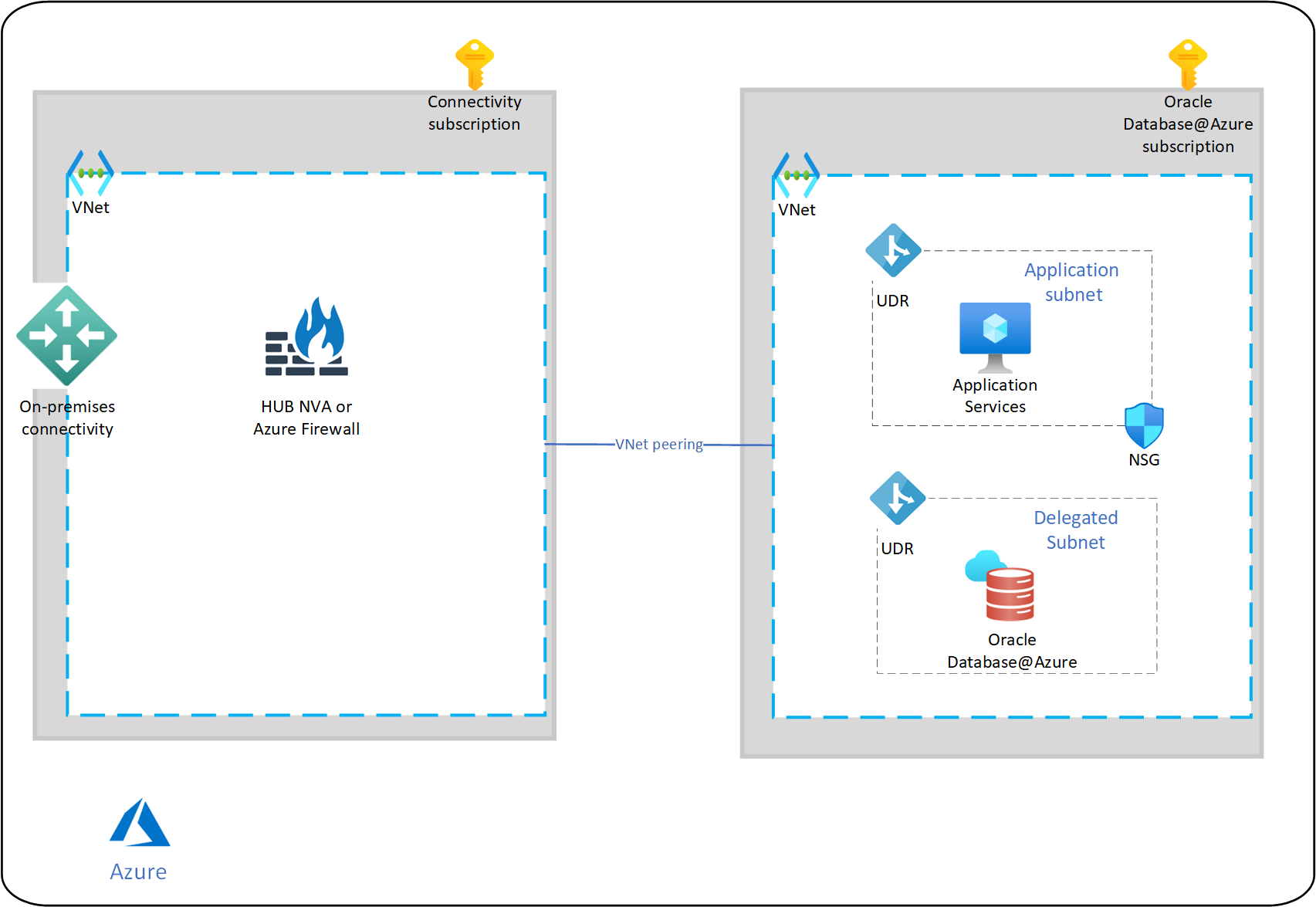

Coubique la cartera de aplicaciones y los servicios de bases de datos en la misma red virtual si tiene un número limitado de bases de datos que atienden una cartera de aplicaciones limitada administrada por un único equipo. La coubicación reduce la latencia y simplifica el diseño de la red.

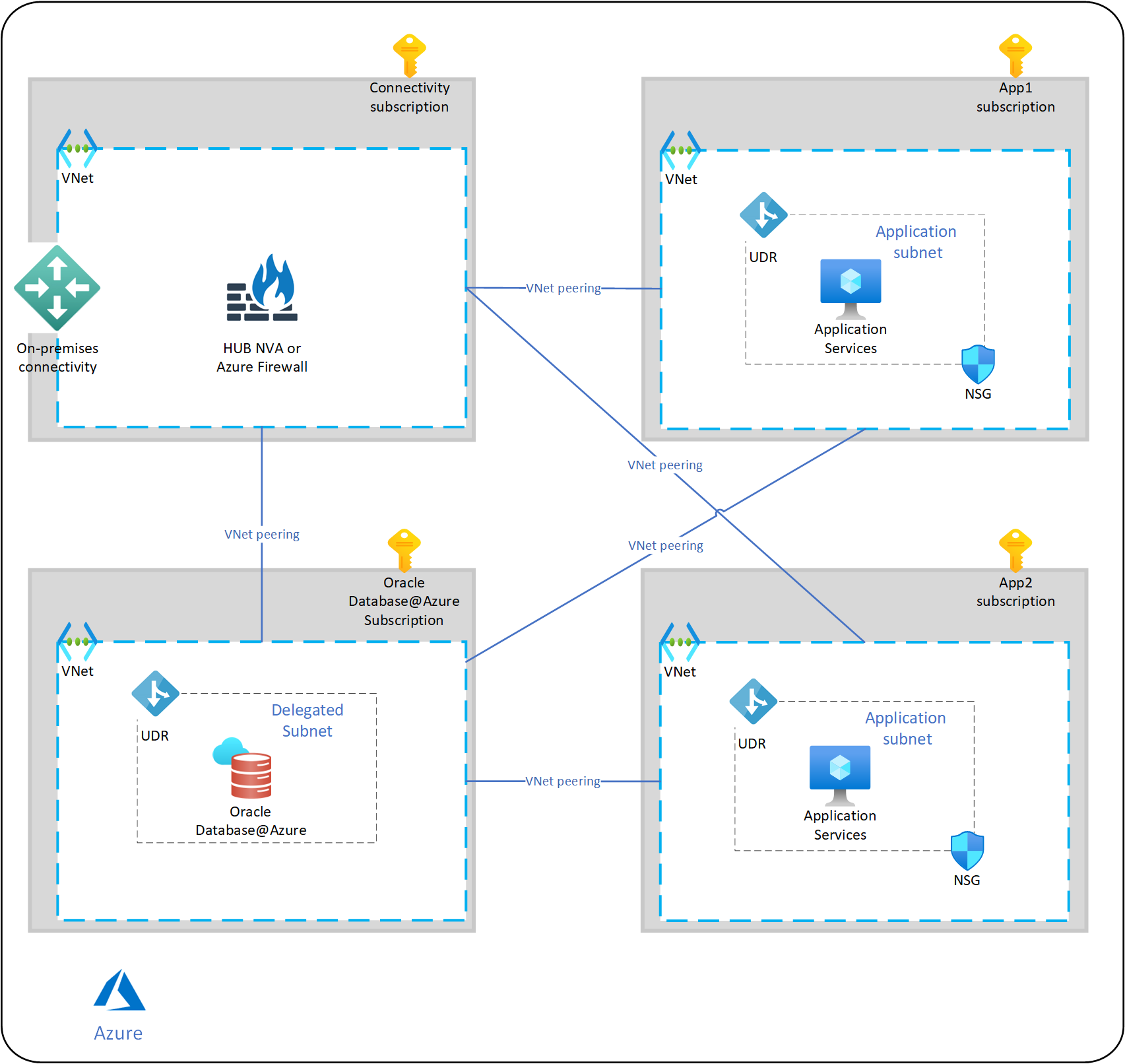

Trate la solución Oracle Database@Azure como un servicio dedicado si tiene varias bases de datos que atienden distintas aplicaciones administradas por distintos equipos. Implemente la solución Oracle Database@Azure en una o varias suscripciones dedicadas. Implemente las soluciones de aplicaciones en suscripciones independientes y utilice el emparejamiento de red virtual para conectar las redes de aplicaciones a las redes de bases de datos. Utilice esta configuración para administrar las subredes de aplicaciones y de bases de datos de manera independiente.

Asegúrese de colocar los componentes de aplicación y base de datos en la misma región y zona de disponibilidad para reducir la latencia entre la aplicación y la base de datos. Si los componentes de aplicación están en suscripciones diferentes de los componentes de la base de datos, consulte Zonas de disponibilidad físicas y lógicas. Utilice la propiedad

AvailabilityZoneMappingspara identificar la zona de disponibilidad física específica para la coubicación de los servicios.Las subredes de Oracle Database@Azure no admiten grupos de seguridad de red (NSG). Siga estas recomendaciones para la seguridad:

Utilice NSG en las subredes de las aplicaciones para controlar el tráfico hacia y desde las subredes de las aplicaciones.

Utilice productos de firewall en la plataforma, como SELinux y cellwall, en los clústeres de VM de Oracle Database@Azure para controlar el tráfico al servicio.

Utilice zonas DNS privadas de Azure para la resolución de nombres entre las subredes de aplicaciones y de bases de datos. Para obtener más información, consulte DNS privado.

La topología de red de ejemplo a continuación refiere a una cartera de aplicaciones compleja que se atiende mediante una o varias bases de datos.