Administración de identidades y acceso para servidores habilitados para Azure Arc

Su organización debe diseñar los controles de acceso adecuados para proteger entornos híbridos mediante sistemas de administración de identidades locales y basados en la nube.

Estos sistemas de administración de identidades desempeñan un papel importante. Ayudan a diseñar e implementar controles de administración de acceso confiables para proteger la infraestructura de servidores habilitados para Azure Arc.

Identidad administrada

Desde su creación, la identidad asignada por el sistema de Microsoft Entra ID solo se puede usar para actualizar el estado de los servidores con Azure Arc habilitados, por ejemplo, el latido de última conexión. Conceda acceso de identidad a recursos de Azure para permitir que las aplicaciones del servidor accedan a los recursos de Azure, por ejemplo, para solicitar secretos desde un almacén de claves. Debería seguir estos pasos:

- Tenga en cuenta qué casos de uso legítimos existen para que las aplicaciones de servidor obtengan tokens de acceso y accedan a los recursos de Azure, al tiempo que planee el control de acceso de estos recursos.

- Controlar los roles de usuario con privilegios en servidores habilitados para Azure Arc (miembros de los administradores locales o del grupo de aplicaciones de extensiones de agente híbrido en Windows y miembros del grupo himds en Linux) para evitar el uso indebido de identidades administradas por el sistema que podría permitir el acceso no autorizado a los recursos de Azure.

- Use RBAC de Azure para controlar y administrar el permiso para las identidades administradas de servidores habilitados para Azure Arc y realizar revisiones de acceso periódicas para estas identidades.

Control de acceso basado en rol (RBAC)

Siguiendo el principio de privilegios mínimos, usuarios, grupos o aplicaciones asignados con roles como "colaborador" o "propietario" o "Administrador de recursos de máquina conectada de Azure" pueden ejecutar operaciones como implementar extensiones, delegar de forma eficaz el acceso raíz o administrador en servidores habilitados para Azure Arc. Estos roles deben utilizarse con precaución para limitar el posible radio de explosión, o ser eventualmente reemplazados por roles a medida.

Para limitar el privilegio de un usuario y permitir únicamente que incorporen servidores a Azure, el rol Azure Connected Machine Onboarding es adecuado. Este rol solo se puede usar para incorporar servidores y no puede volver a incorporar ni eliminar el recurso de servidor. Asegúrese de revisar la información general de seguridad de los servidores habilitados para Azure Arc

Tenga en cuenta también los datos confidenciales que se pueden enviar al área de trabajo de Log Analytics de Azure Monitor; el mismo principio de RBAC se debe aplicar a los propios datos. El acceso de lectura a los servidores habilitados para Azure Arc puede proporcionar acceso a los datos de registro recopilados por el agente de Log Analytics, almacenados en el área de trabajo de Log Analytics asociada. Revise la forma de implementar el acceso granular al área de trabajo de Log Analytics en la documentación de diseño de la implementación de registros de Azure Monitor.

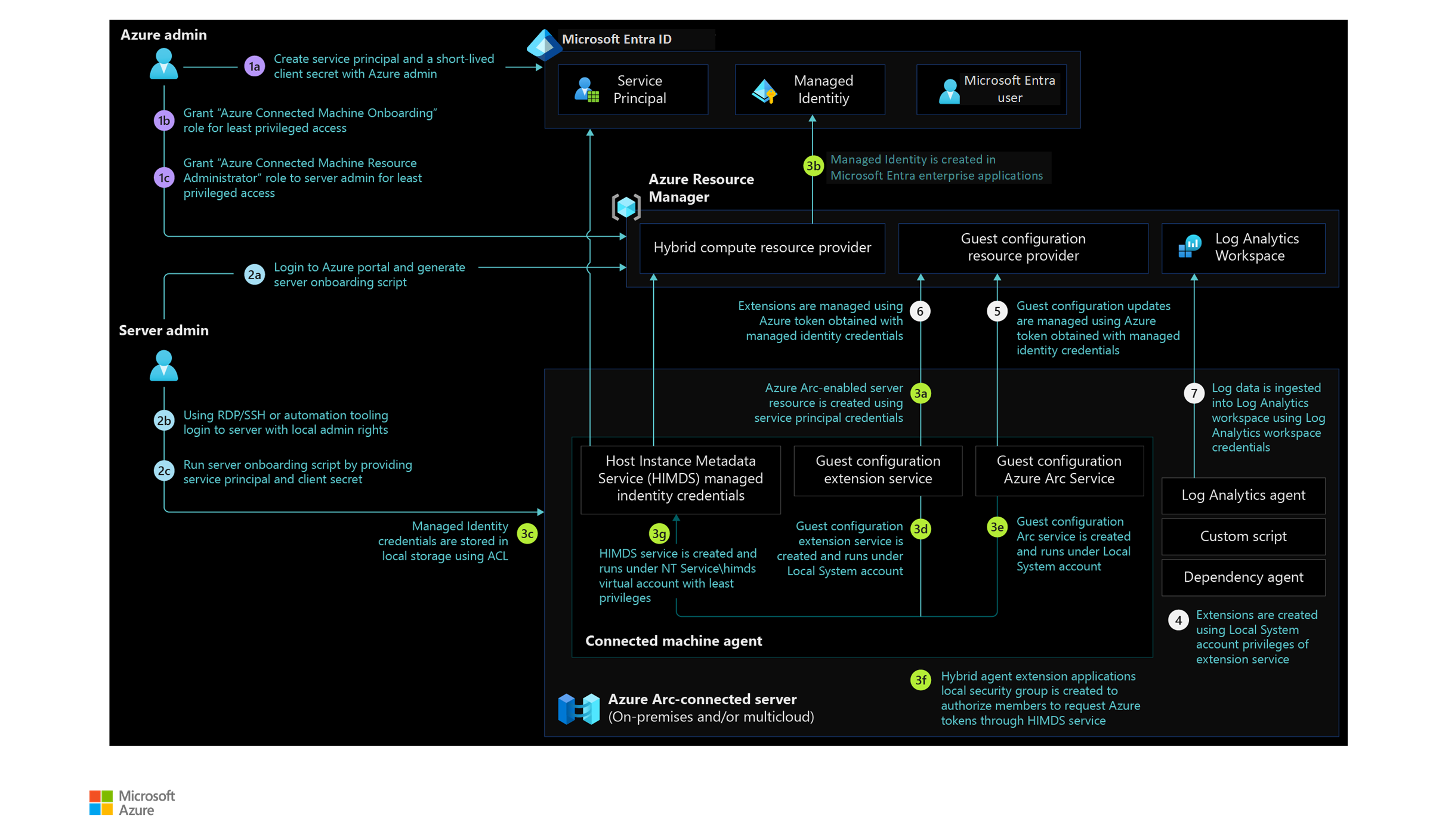

Arquitectura

En el diagrama siguiente se muestra una arquitectura de referencia que muestra los roles, los permisos y el flujo de acciones para servidores habilitados para Azure Arc:

Consideraciones de diseño

- Decida quién de su organización debe tener acceso a los servidores de incorporación para configurar los permisos necesarios en los servidores y en Azure.

- Decida quién debe administrar los servidores habilitados para Azure Arc. A continuación, decida quién puede ver sus datos desde los servicios de Azure y otros entornos en la nube.

- Decida cuántos servicios principales de incorporación de Arc necesita. Se pueden usar varias de estas identidades para incorporar servidores que pertenecen a diferentes funciones de negocio o unidades de una empresa que se basa en la responsabilidad operativa y la propiedad.

- Revise el área de diseño de administración de identidad y acceso de la escala empresarial de la zona de aterrizaje de Azure. Revise el área para evaluar el impacto de los servidores habilitados para Azure Arc en el modelo general de identidad y acceso.

Recomendaciones de diseño

- Incorporación y administración de servidores

- Use grupos de seguridad para asignar derechos de administrador local a los usuarios o cuentas de servicio identificados en los servidores para incorporarlos a Azure Arc a escala.

- Utilice el elemento principal de servicio de Microsoft Entra para incorporar servidores a Azure Arc. Considere la posibilidad de usar varios elementos principales de servicio de Microsoft Entra en un modelo operativo descentralizado, donde los servidores son gestionados por diferentes equipos de TI.

- Use los secretos de cliente de la entidad de servicio de corta duración de Microsoft Entra.

- Asigne el rol Incorporación de Azure Connected Machine en el nivel de grupo de recursos.

- Utilice los grupos de seguridad de Microsoft Entra y otorgue el rol de Administrador de Recursos de Servidor Híbrido . Conceda el rol a equipos y usuarios que administrarán los recursos de servidor habilitados para Azure Arc en Azure.

- Acceso a recursos protegidos de Microsoft Entra ID

- Use identidades administradas para las aplicaciones que se ejecutan en los servidores locales (y otros entornos en la nube) para proporcionar acceso a los recursos en la nube protegidos por Microsoft Entra ID.

- Restrinja el acceso a las identidades administradas para permitir que las aplicaciones autorizadas usen permisos de aplicación de Microsoft Entra.

- Use el grupo de seguridad local

Hybrid agent extension applicationsen Windows o el grupo himds en Linux para conceder acceso a los usuarios para que puedan solicitar tokens de acceso a recursos de Azure desde los servidores con Azure Arc habilitado.

Pasos siguientes

Para obtener más instrucciones para el recorrido de adopción de la nube híbrida, revise los siguientes recursos:

- Revise los escenarios de Azure Arc Jumpstart.

- Revise los requisitos previos para los servidores habilitados para Azure Arc.

- Planifique una implementación a escala de servidores con Azure Arc habilitado.

- Obtenga más información sobre Azure Arc a través de la ruta de aprendizaje Azure Arc.