Arquitecturas de ejemplo de Azure VMWare Solutions

Para establecer una zona de aterrizaje de Azure VMware Solution, primero debe diseñar e implementar funcionalidades de red. Los servicios y productos de redes de Azure admiten una amplia variedad de escenarios de red. Elija una arquitectura y un plan adecuados para estructurar los servicios en función de sus necesidades mediante la evaluación de las cargas de trabajo, la gobernanza y los requisitos de la organización.

Revise las siguientes consideraciones y requisitos clave antes de tomar la decisión sobre la implementación de Azure VMware Solution.

- Requisitos de entrada de Internet HTTP/S o no HTTP/S en aplicaciones de Azure VMware Solution

- Consideraciones sobre la ruta de acceso de salida de Internet

- Extensión L2 para migraciones

- Uso de NVA en la arquitectura actual

- Conectividad de Azure VMware Solution con una red virtual de centro estándar o un centro de Virtual WAN

- Conectividad privada de ExpressRoute desde centros de datos locales a Azure VMware Solution (y si ExpressRoute Global Reach debería estar habilitado o no)

- Requisitos de inspección de tráfico para:

- Entrada de Internet en las aplicaciones de Azure VMware Solution

- Acceso de entrada de Azure VMware Solution a Internet

- Acceso de Azure VMware Solution a centros de datos locales

- Acceso de Azure VMware Solution a Azure Virtual Network

- Tráfico en la nube privada de Azure VMware Solution

En la tabla siguiente usa requisitos de inspección de tráfico de VMware para proporcionan recomendaciones y consideraciones para los escenarios de red más comunes.

| Escenario | Requisitos de inspección del tráfico | Diseño de soluciones recomendado | Consideraciones |

|---|---|---|---|

| 1 | - Entrada a Internet - Salida de Internet |

Use un centro protegido de Virtual WAN con propagación de la puerta de enlace predeterminada. Para el tráfico HTTP/S, use Azure Application Gateway. Para el tráfico que no es HTTP/S, use Azure Firewall. Implemente un centro de Virtual WAN protegido y habilite la dirección IP pública en Azure VMware Solution. |

Esta solución no funciona para el filtrado local. Global Reach omite el centro de Virtual WAN. |

| 2 | - Entrada a Internet - Salida de Internet - Al centro de datos local - A Azure Virtual Network |

Use soluciones de NVA de firewall de terceros en la red virtual de centro con Azure Route Server. Deshabilite Global Reach. Para el tráfico HTTP/S, use Azure Application Gateway. Para el tráfico que no es HTTP/S, use una NVA de firewall de terceros en Azure. |

Elija esta opción si desea usar la NVA existente y centralizar toda la inspección del tráfico en la red virtual de centro. |

| 3 | - Entrada a Internet - Salida de Internet - Al centro de datos local - A Azure Virtual Network En Azure VMware Solution |

Use NSX-T Data Center o un firewall de terceros de NVA en Azure VMware Solution. Use Application Gateway para HTTP(S) o Azure Firewall para tráfico que no sea HTTP(S). Implemente el centro de Virtual WAN protegido y habilite la dirección IP pública en Azure VMware Solution. |

Use esta opción si necesita inspeccionar el tráfico de dos o más nubes privadas de Azure VMware Solution. Esta opción le permite usar características nativas de NSX-T. También puede combinar esta opción con NVA que se ejecutan en Azure VMware Solution entre las capas L1 y L0. |

| 4 | - Entrada a Internet - Salida de Internet : al centro de datos local : a Azure Virtual Network |

Use soluciones de firewall de terceros en una red virtual de centro con Azure Route Server. Para el tráfico HTTP y HTTPS, usa Azure Application Gateway. Para el tráfico que no es HTTP/HTTPS, use una NVA de firewall de terceros en Azure. Use una NVA de firewall de terceros local. Implemente soluciones de firewall de terceros en una red virtual de centro con Azure Route Server. |

Elija esta opción para anunciar la ruta 0.0.0.0/0 de una NVA en la red virtual de centro de Azure a Azure VMware Solution. |

Puntos clave sobre los escenarios de red:

- Todos los escenarios tienen patrones de entrada mediante Application Gateway y Azure Firewall.

- Puede usar NVA del equilibrador de carga L4-L7 en Azure VMware Solution.

- Puede usar el firewall de NSX-T Data Center para cualquiera de estos escenarios.

Las siguientes secciones describen los patrones arquitectónicos para las nubes privadas de Azure VMware Solution. Esta lista no es exhaustiva. Para más información, consulte Conceptos de interconectividad y redes de Azure VMware Solution.

Centro de Virtual WAN protegido con propagación de ruta predeterminada

Este escenario implica el siguiente perfil de cliente, componentes arquitectónicos y consideraciones.

Perfil de cliente

Este escenario es ideal en las situaciones siguientes:

- No es necesario inspeccionar el tráfico entre Azure VMware Solution y Azure Virtual Network.

- No es necesario inspeccionar el tráfico entre Azure VMware Solution y los centros de datos locales.

- Es necesario inspeccionar el tráfico entre cargas de trabajo de Azure VMware Solution e Internet.

Para este escenario, se consume Azure VMware Solution como oferta de plataforma como servicio (PaaS). En este escenario, no posee las direcciones IP públicas. Agregue servicios de entrada L4 y L7 orientados al público. Es posible que ya tenga o no conectividad de ExpressRoute entre centros de datos locales y Azure.

Información general de alto nivel

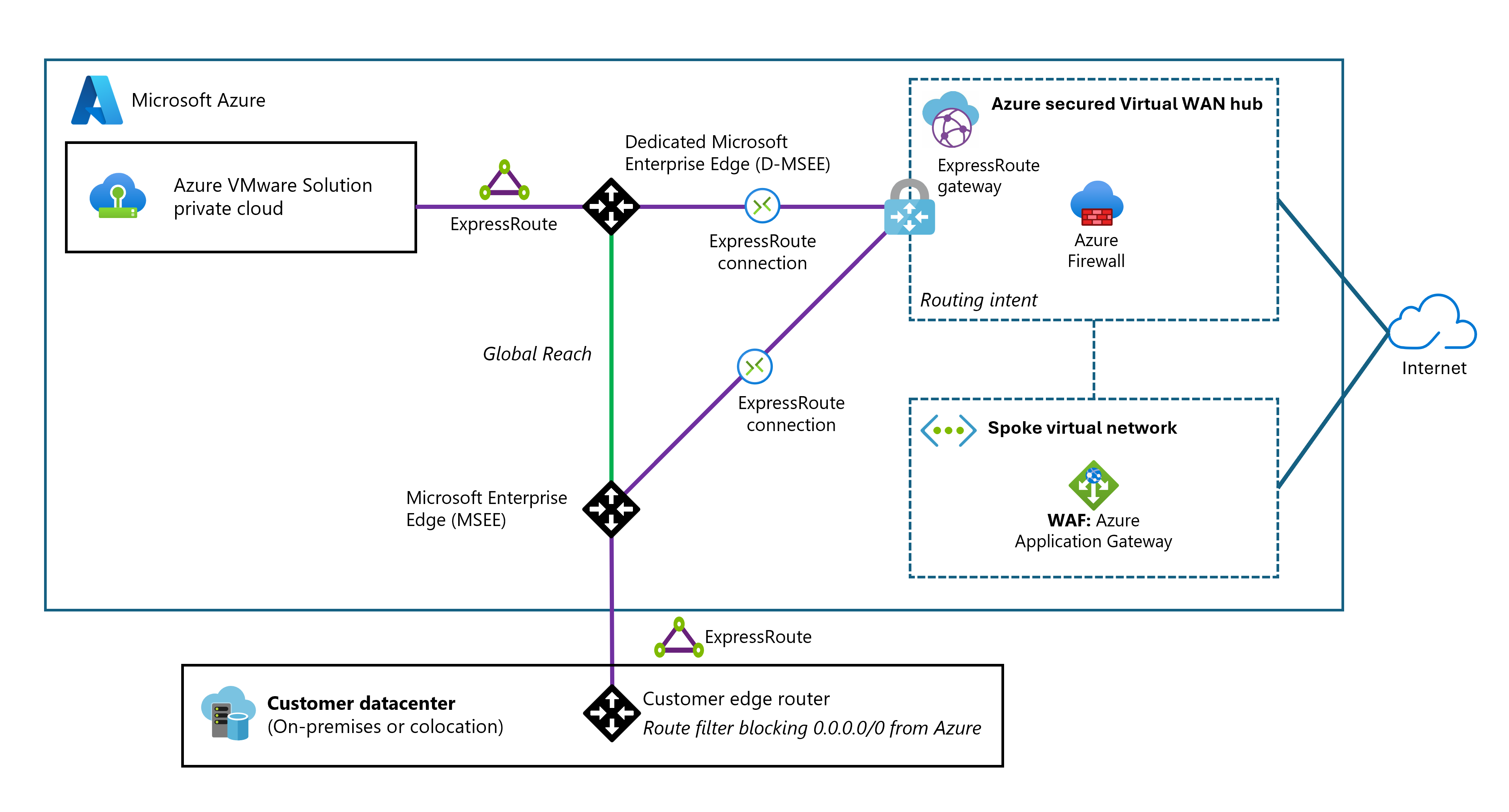

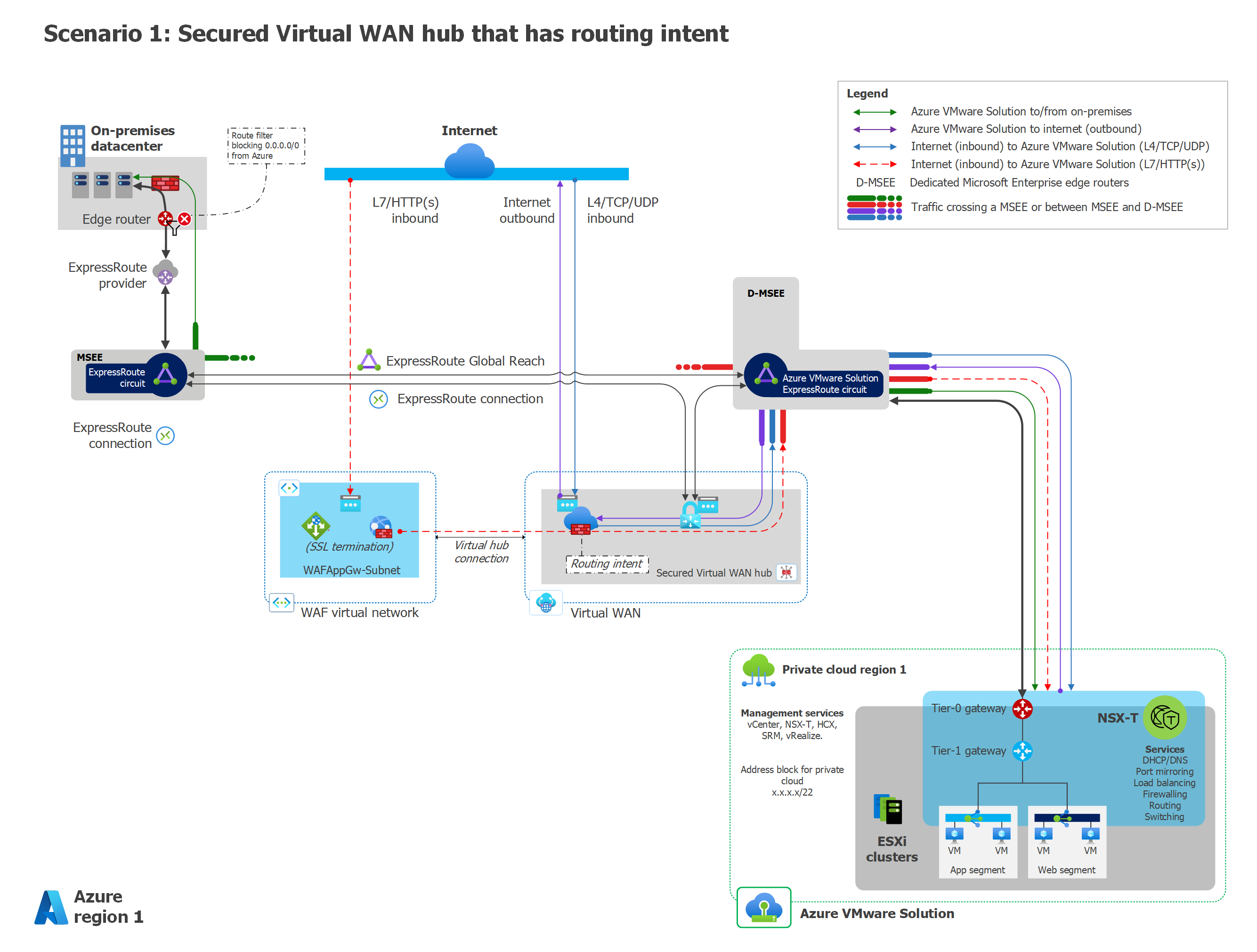

El siguiente diagrama proporciona una introducción general del escenario.

Componentes de la arquitectura

Implemente este escenario con:

- Azure Firewall en un centro de Virtual WAN protegido para firewalls.

- Application Gateway para el equilibrio de carga L7.

- Traducción de direcciones de red de destino (DNAT) L4 con Azure Firewall para traducir y filtrar el tráfico de entrada de red.

- Internet de salida mediante Azure Firewall en el centro de Virtual WAN.

- EXR, VPN o SD-WAN para la conectividad entre centros de datos locales y Azure VMware Solution.

Consideraciones

Si no quiere recibir el anuncio de ruta predeterminada 0.0.0.0/0 de Azure VMware Solution porque entra en conflicto con el entorno existente, necesita hacer cierto trabajo adicional.

Azure Firewall en un centro de Virtual WAN seguro anuncia la ruta 0.0.0.0/0 a Azure VMware Solution. Esta ruta también se anuncia localmente a través de Global Reach. Implemente un filtro de ruta local para evitar el aprendizaje de rutas 0.0.0.0/0. Evite este problema mediante SD-WAN o VPN.

Si actualmente se conecta a una topología en estrella tipo hub-and-spoke basada en red virtual a través de una puerta de enlace de ExpressRoute en lugar de conectarse directamente, la ruta 0.0.0.0/0 predeterminada del centro de Virtual WAN se propaga a esa puerta de enlace y tiene prioridad sobre la ruta del sistema de Internet integrada en la red virtual. Evite este problema implementando una ruta definida por el usuario 0.0.0.0/0 en la red virtual para invalidar la ruta predeterminada aprendida.

Las conexiones de VPN, ExpressRoute o red virtual establecidas con el centro de Virtual WAN seguro no requieren ningún anuncio 0.0.0.0/0, lo reciben igualmente. Para evitar esto, puede:

- Filtre la ruta

0.0.0.0/0con un dispositivo perimetral local. - Deshabilitar la propagación

0.0.0.0/0en conexiones específicas.- Desconecte la red de ExpressRoute, VPN o virtual.

- Habilite la propagación

0.0.0.0/0. - Deshabilite la propagación

0.0.0.0/0en esas conexiones específicas. - Vuelva a conectar las conexiones.

Puede hospedar Application Gateway en una red virtual radial conectada al centro o en la red virtual de centro.

Aplicación virtual de red en Azure Virtual Network para inspeccionar todo el tráfico de red

Este escenario implica el siguiente perfil de cliente, componentes arquitectónicos y consideraciones.

Perfil de cliente

Este escenario es ideal en las situaciones siguientes:

- Debe usar las NVA de firewall de terceros en una red virtual de centro para inspeccionar todo el tráfico y no puede usar Global Reach por razones geopolíticas u otras.

- Está entre la conectividad entre centros de datos locales y Azure VMware Solution.

- Está entre Azure Virtual Network y Azure VMware Solution.

- Necesita la entrada a Internet desde Azure VMware Solution.

- Necesita salida de Internet para Azure VMware Solution.

- Necesita un control más preciso sobre los firewalls fuera de la nube privada de Azure VMware Solution.

- Necesita varias direcciones IP públicas para los servicios de entrada y un bloque de direcciones IP predefinidas en Azure. En este escenario, no posee las direcciones IP públicas.

Este escenario asume que tiene conectividad de ExpressRoute entre centros de datos locales y Azure.

Información general de alto nivel

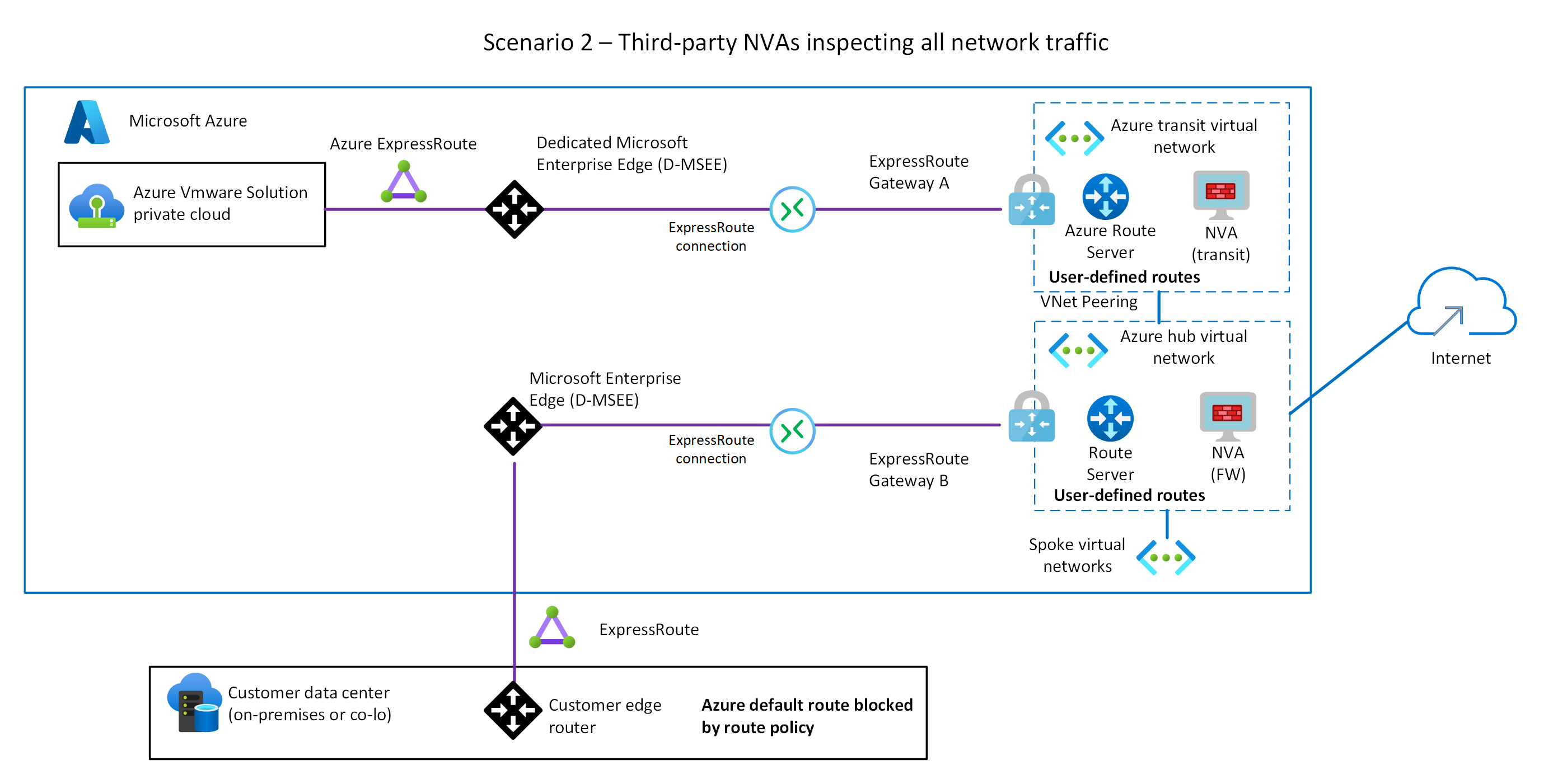

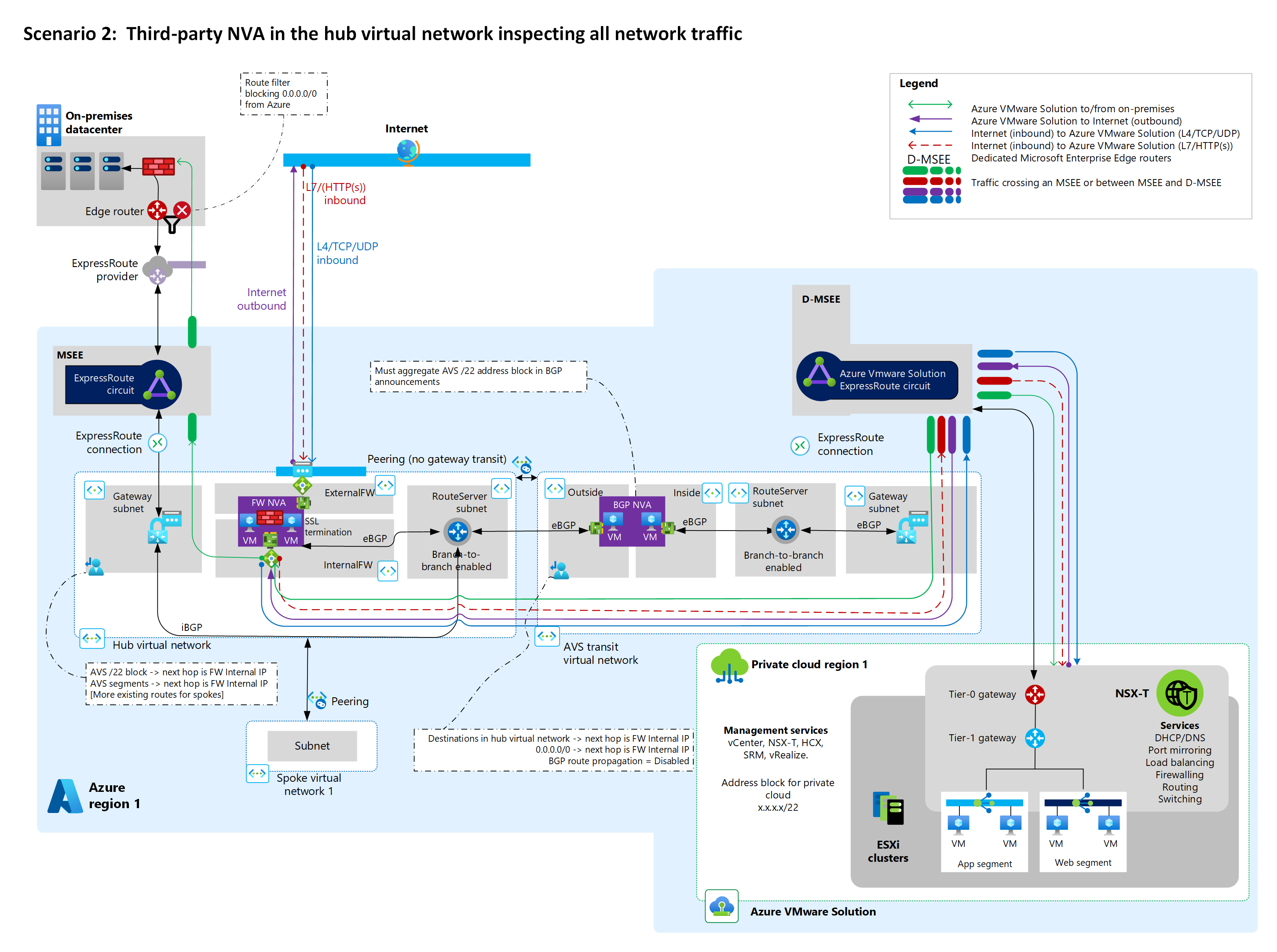

El siguiente diagrama proporciona una introducción general del escenario.

Componentes de la arquitectura

Implemente este escenario con:

- NVA de firewall de terceros hospedadas en una red virtual para la inspección del tráfico y otras funciones de red.

- Azure Route Server para enrutar el tráfico entre Azure VMware Solution, centros de datos locales y redes virtuales.

- Application Gateway para proporcionar equilibrio de carga HTTP/S L7.

Debe deshabilitar ExpressRoute Global Reach en este escenario. Las NVA de terceros son responsables de proporcionar internet de salida a Azure VMware Solution.

Consideraciones

- Nunca configure Global Reach de ExpressRoute para este escenario, ya que permite el flujo de tráfico de Azure VMware Solution directamente entre enrutadores de Microsoft Enterprise Edge (MSEE) ExpressRoute, omitiendo la red virtual de centro.

- Azure Route Server debe implementarse en la red virtual de centro y emparejarse con las NVA de la red virtual de tránsito. Configure Azure Route Server para permitir la conectividad de rama a rama.

- Las tablas de rutas personalizadas y rutas definidas por el usuario se usan para enrutar el tráfico desde o hacia Azure VMware Solution al equilibrador de carga de las NVA de firewall de terceros. Se admiten todos los modos de alta disponibilidad (activo/activo y activo/en espera), con una simetría de enrutamiento garantizada.

- Si necesita alta disponibilidad para NVA, consulte la documentación del proveedor de NVA e implemente NVA de alta disponibilidad.

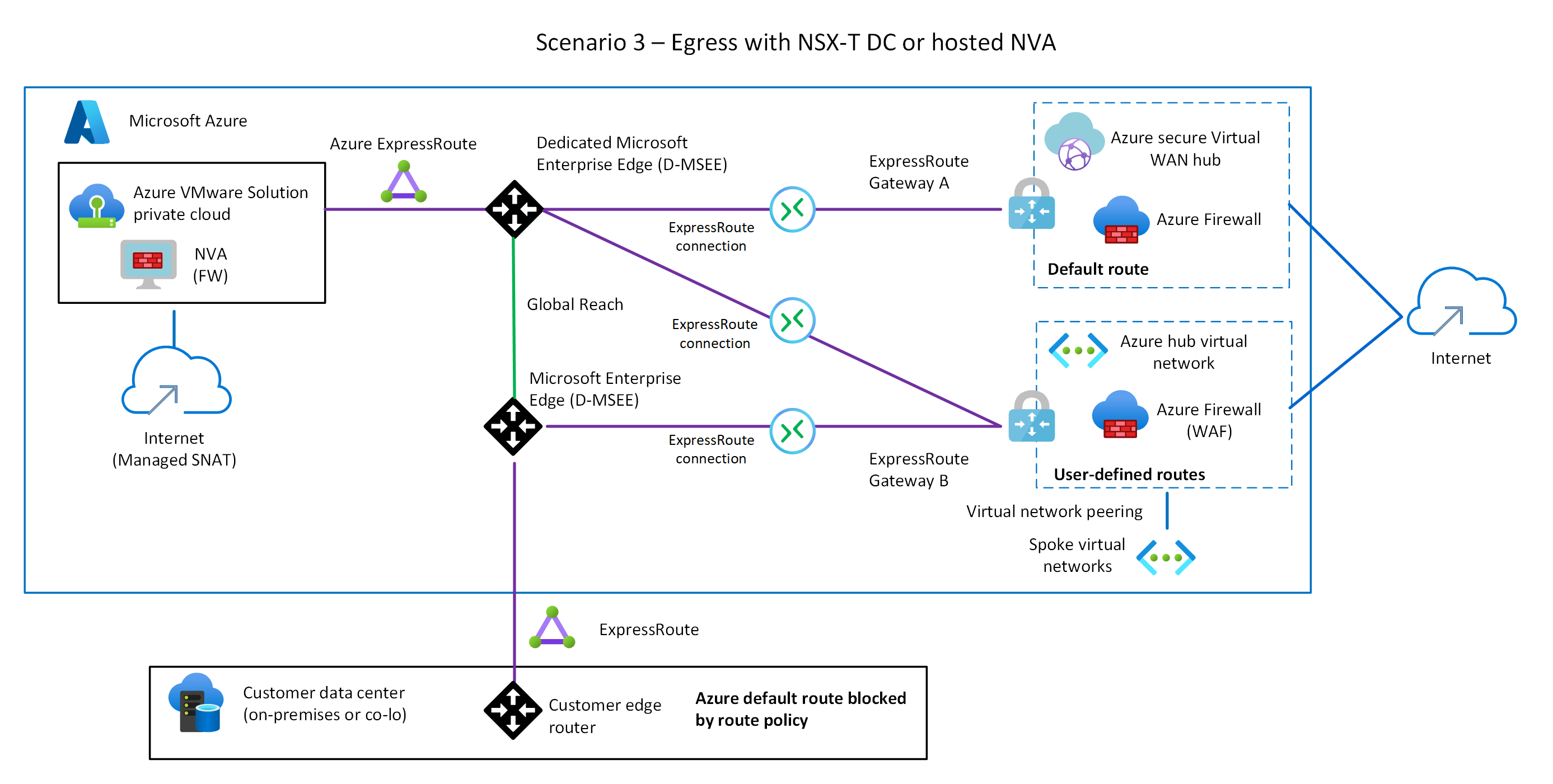

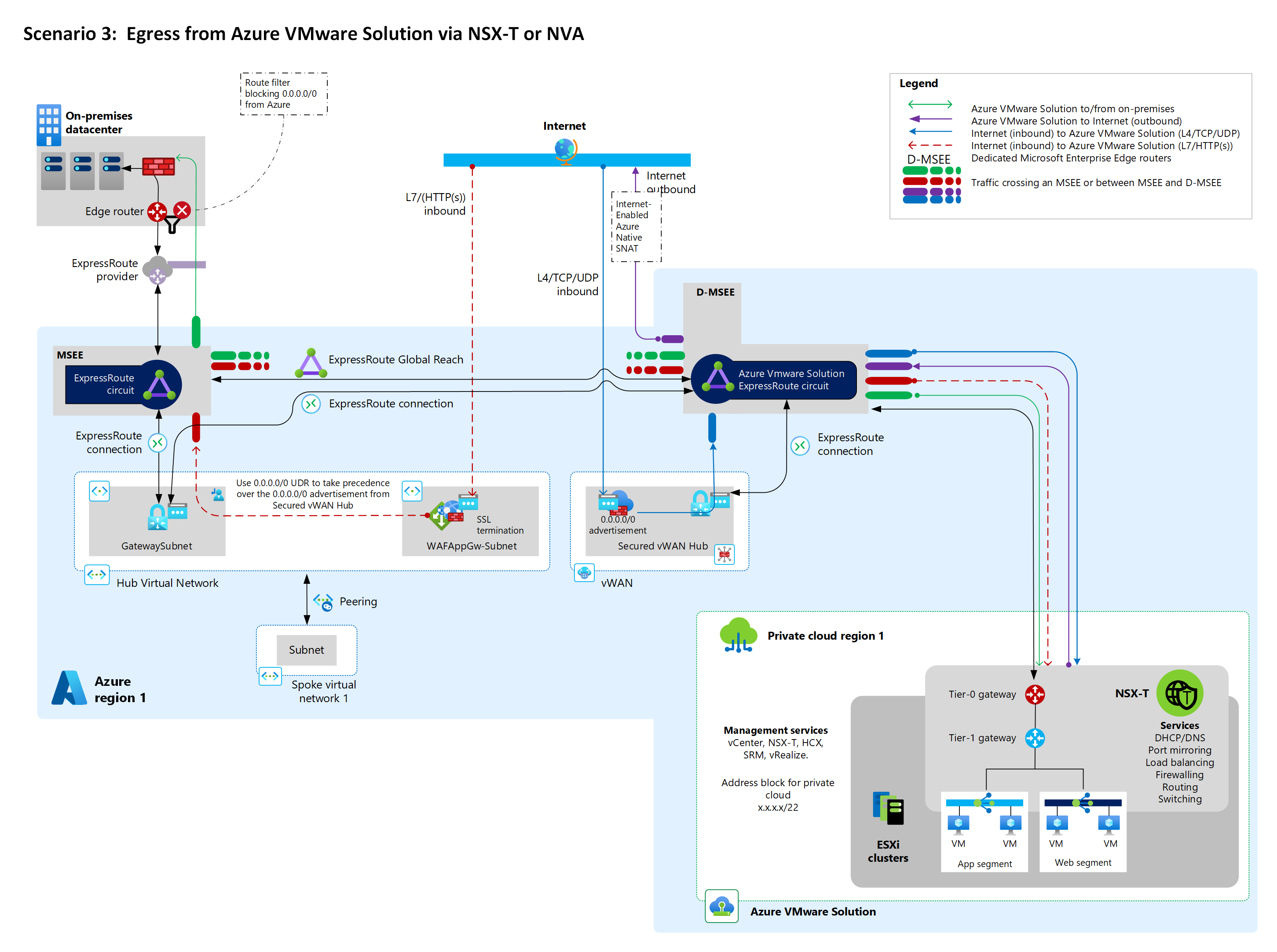

Salida desde Azure VMware Solution con o sin NSX-T o NVA

Este escenario implica el siguiente perfil de cliente, componentes arquitectónicos y consideraciones.

Perfil de cliente

Este escenario es ideal en las situaciones siguientes:

- Debe usar la plataforma nativa de NSX-T Data Center, por lo que necesita una implementación de PaaS para Azure VMware Solution.

- Necesita una NVA de tipo traiga su propia licencia (BYOL) en Azure VMware Solution para la inspección del tráfico.

- Es posible que ya tenga o no conectividad de ExpressRoute entre centros de datos locales y Azure.

- Necesita servicios HTTP/S o L4 de entrada.

Todo el tráfico desde Azure VMware Solution a Azure Virtual Network, a Internet y a los centros de datos locales se canaliza por las puertas de enlace NSX-T Data Center de nivel 0 y 1 o las NVA.

Información general de alto nivel

El siguiente diagrama proporciona una introducción general del escenario.

Componentes de la arquitectura

Implemente este escenario con:

- Un firewall distribuido (DFW) de NSX o una NVA detrás del nivel 1 en Azure VMware Solution

- Application Gateway para proporcionar el equilibrio de carga L7.

- DNAT L4 mediante Azure Firewall.

- Salida de Internet de Azure VMware Solution.

Consideraciones

Habilite el acceso a Internet en Azure Portal. En este diseño, una dirección IP de salida puede cambiar y no es determinista. Las direcciones IP públicas residen fuera de la NVA. La NVA de Azure VMware Solution tiene direcciones IP privadas y no determina la dirección IP pública de salida.

La NVA es BYOL. Es su responsabilidad traer una licencia e implementar la alta disponibilidad para la NVA.

Consulte en la documentación de VMware las opciones de selección de ubicación de NVA y la información sobre la limitación de VMware de hasta ocho tarjetas de interfaz de red virtual (NIC) en una VM. Para más información, consulte Integración del firewall en Azure VMware Solution.

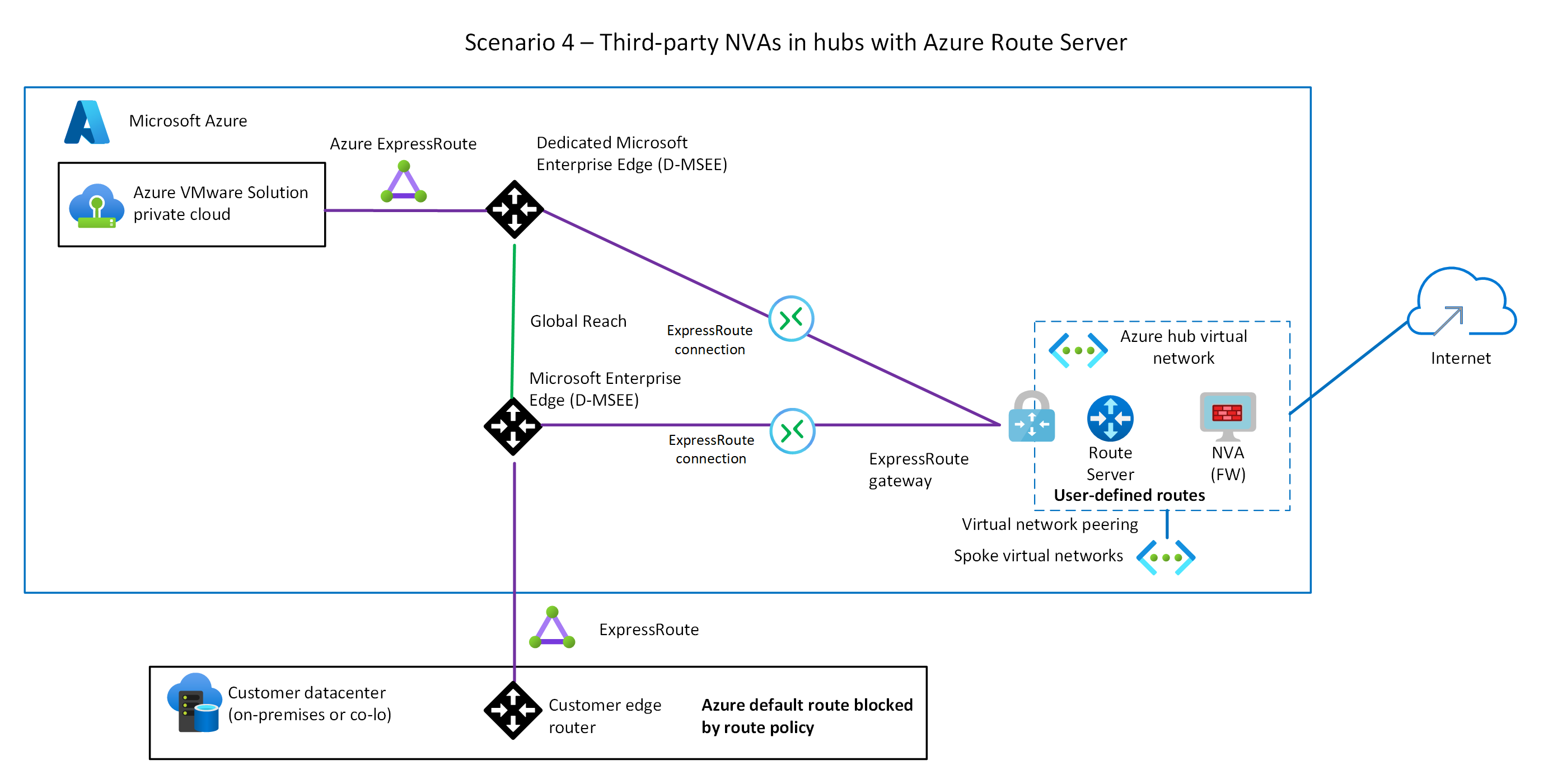

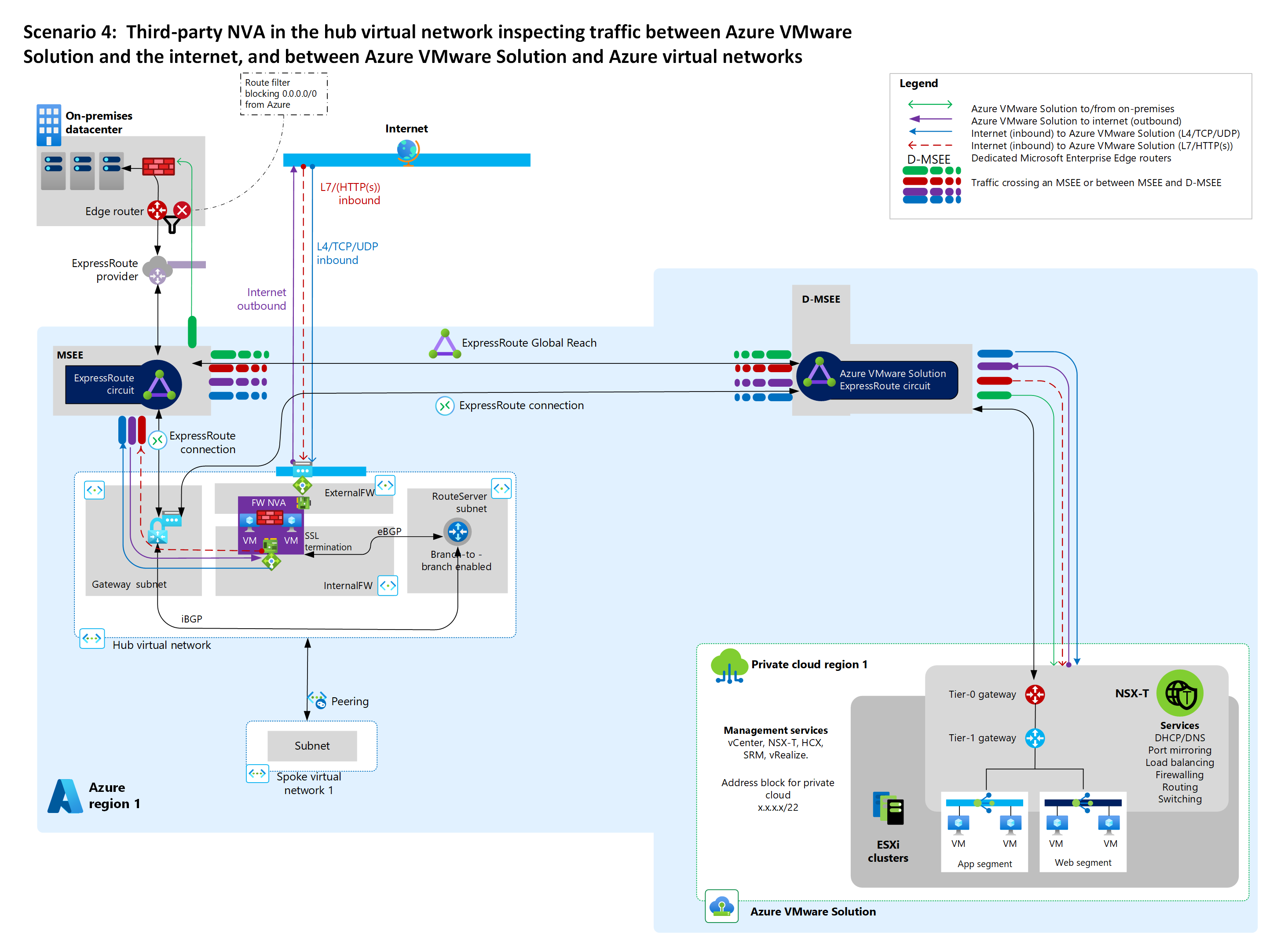

Soluciones de firewall de terceros en una red virtual de centro con Azure Route Server

En este escenario se incluye el siguiente perfil de cliente, componentes arquitectónicos y consideraciones:

Perfil de cliente

Este escenario es ideal en las situaciones siguientes:

- Quiere una salida de Internet de Azure VMware Solution mediante la NVA de terceros en el centro de red virtual de Azure, y quiere inspeccionar el tráfico entre Azure VMware Solution y Azure Virtual Network.

- Quiere inspeccionar el tráfico entre los centros de datos locales y Azure mediante la NVA de terceros local.

- Necesita varias direcciones IP públicas para los servicios de entrada y un bloque de direcciones IP predefinidas en Azure. En este escenario, no posee las IP públicas.

- Necesita un control más preciso sobre los firewalls fuera de la nube privada de Azure VMware Solution.

Información general de alto nivel

El siguiente diagrama proporciona una introducción general del escenario.

Componentes de la arquitectura

Implemente este escenario con:

- NVA de terceros activo-activo o activo-reposo hospedados en una red virtual para firewalls y otras funciones de red.

- Azure Route Server para intercambiar rutas entre Azure VMware Solution, centros de datos locales y redes virtuales.

- Las NVA de terceros del centro de Azure Virtual Network para proporcionar Internet de salida a Azure VMware Solution.

- ExpressRoute WAN para la conectividad entre centros de datos locales y Azure VMware Solution.

Consideraciones

- En este diseño, las direcciones IP públicas salientes residen con las NVA en la red virtual de Azure.

- Las NVA de terceros en el centro de red virtual BGP están emparejadas con Azure Route Server (ECMP) y anuncian la ruta predeterminada)

0.0.0.0/0para Azure VMware Solution. - La ruta predeterminada

0.0.0.0/0también se anuncia localmente mediante Global Reach. Implemente un filtro de ruta local para evitar el aprendizaje de la ruta predeterminada0.0.0.0/0. - El tráfico entre Azure VMware Solution y la red local fluye a través de Global Reach de ExpressRoute, tal como se describe en Emparejamiento de entornos locales en Azure VMware Solution. La inspección del tráfico entre el entorno local y Azure VMware Solution lo realiza la NVA de terceros local, no las NVA de terceros en el centro de Azure Virtual Network.

- Puede hospedar Application Gateway en una red virtual radial conectada a un centro o a una red virtual de centro.

Pasos siguientes

Para obtener más información sobre Azure VMware Solution en redes en estrella tipo hub-and-spoke, consulte Integración de Azure VMware Solution en una arquitectura en estrella tipo hub-and-spoke.

Para obtener más información sobre los segmentos de red de VMware NSX-T Data Center, consulte Configuración de los componentes de red NSX-T Data Center mediante Azure VMware Solution.

Para conocer los principios arquitectónicos de una zona de aterrizaje empresarial, diversas consideraciones de diseño y los procedimientos recomendados para Azure VMware Solution, consulte el siguiente artículo de esta serie: