Consideraciones sobre la automatización de la plataforma para Red Hat Enterprise Linux en Azure

En este artículo se describe cómo administrar la automatización para Red Hat Enterprise Linux (RHEL) en Azure. Se describen las consideraciones de diseño, las recomendaciones de diseño y las opciones para diversas herramientas dentro del ecosistema de Azure que puede usar para lograr un entorno coherente y estable. En este artículo se proporcionan instrucciones que se alinean con diversos escenarios de clientes, requisitos empresariales, prácticas operativas y madurez técnica.

Información general

Al automatizar RHEL para las zonas de aterrizaje de Azure, use el estándar de infraestructura de Red Hat (RH-IS) y el modelo de adopción estándar de infraestructura de Red Hat (RH-ISAM) asociado para alinear la administración del ciclo de vida de la zona de aterrizaje de Azure. Estandarice los sistemas para proporcionar una base confiable para la solución. RH-IS define el entorno operativo estándar que comprende el conjunto predeterminado de componentes y configuraciones de software. Puede aplicar estos componentes y configuraciones a los sistemas a través de RH-ISAM, un conjunto de principios de operación de DevOps o Git, plantillas de Azure Resource Manager (plantillas de ARM), Terraform, la CLI de Azure y Azure PowerShell.

Puede automatizar varias operaciones. Por ejemplo, puede usar la automatización para lo siguiente:

- Aprovisionar componentes.

- Administrar sistemas.

- Realizar la evolución de la plataforma.

- Incorporar operaciones de infraestructura.

- Configurar los ciclos de vida de la aplicación y de la carga de trabajo.

Puede implementar estas operaciones a través de la infraestructura como código (IaC) y la configuración como código. Para reducir los errores y aumentar la confiabilidad, defina y pruebe las configuraciones. Para acelerar las migraciones masivas, automatice el aprovisionamiento. Las configuraciones automatizadas reducen los desfase de configuración y garantizan que los sistemas funcionen correctamente.

Consideraciones de diseño

Red Hat Identity Management (IdM) proporciona una plataforma centralizada y unificada que puede usar para administrar almacenes de identidades, directivas de autenticación y directivas de autorización para sistemas RHEL. En un escenario híbrido, puede ampliar la infraestructura de Red Hat IdM existente a través de una red privada virtual o Azure ExpressRoute. Esta configuración conecta entornos locales con la zona de aterrizaje de RHEL dentro de Azure. Para admitir escenarios de identidad de nube híbrida, amplíe el entorno local a Azure para que pueda integrar las cargas de trabajo con Microsoft Entra. Para más información, consulte Autenticación de Microsoft Entra.

Como solución alternativa de administración de identidades, puede unirse a RHEL para crear una confianza externa con Windows Server Active Directory o unirse directamente a un bosque de Windows Server Active Directory existente. Para obtener más información, consulte Integración de sistemas RHEL directamente con Windows Server Active Directory.

Red Hat Satellite es la única fuente de contenido que se entrega a sistemas RHEL administrados. Satellite incluye paquetes y revisiones de Red Hat y también paquetes que no son de Microsoft y paquetes personalizados que desarrollan los equipos de desarrollo de aplicaciones. Satélite actúa como puerta de enlace a Red Hat Insights, que ofrece análisis predictivo de configuraciones para reconocer riesgos de seguridad o rendimiento. Si implementa imágenes preconfiguradas de RHEL de pago por uso, puede aprovechar la infraestructura de actualización de Red Hat para Azure, que es una herramienta de actualización integrada en las imágenes de pago por uso.

Consideraciones de diseño de Red Hat Ansible Automation Platform

Red Hat Ansible Automation Platform (AAP) ayuda a estandarizar flujos de trabajo técnicos y tareas periódicas. Puede usar AAP para orquestar flujos de trabajo, aprovisionar procesos para nuevos sistemas y crear tareas operativas periódicas. Para reducir la complejidad, use una plataforma y un lenguaje de automatización comunes. Los flujos de trabajo totalmente automatizados aceleran la innovación de aplicaciones y simplifican las migraciones masivas de cargas de trabajo en entornos locales y entornos en la nube.

Entre las ventajas de RHEL como estrategia de automatización de plataformas se incluyen las siguientes:

Los nuevos sistemas tienen aprovisionamiento totalmente automatizado a escala, lo que mejora la velocidad de migración masiva.

Mayor uniformidad de las instalaciones de aplicaciones y configuración de los sistemas probados en sistemas físicos y sistemas virtuales.

Actualizaciones continuas porque la administración de revisiones está disponible inmediatamente.

Una plataforma estandarizada y simplificada para ofrecer nuevas aplicaciones y cargas de trabajo. El personal tiene tiempo adicional para ofrecer una mayor innovación.

Puede implementar lo siguiente:

Una instancia de AAP autoadministrada a través de la infraestructura local, la infraestructura en la nube o ambas. Puede usar una implementación de RHEL o una implementación de Red Hat OpenShift Container Platform.

Una instancia de AAP autoadministrada en una nube pública.

Una instancia de AAP administrada en una nube pública.

Red Hat AAP autoadministrado local o en la nube

Implemente Red Hat AAP en Microsoft Azure en modo autoadministrado en una infraestructura local, en la nube o híbrida para obtener las siguientes ventajas:

Arquitectura y escala: determine la arquitectura ideal para admitir la plataforma de automatización. Puede basar la arquitectura en la infraestructura de RHEL o en una implementación de operadores de OpenShift. En función del tamaño y los requisitos de la flota, elija el número y el tamaño de la instancia de los controladores, los nodos de ejecución y las instancias del centro de automatización privado. Para obtener más información sobre la arquitectura, el diseño, la configuración y la escala, consulte la Guía de planificación de Red Hat AAP.

Configuración de Azure: optimice la arquitectura de automatización para el diseño y la configuración de Azure de su organización.

Compatibilidad con mallas de automatización: use la característica de malla de automatización de AAP para distribuir las cargas de trabajo de automatización entre nodos de nube híbrida que establecen conexiones punto a punto mediante redes existentes. Coloque los nodos de salto en una ubicación en función de los criterios de diseño de seguridad y la topología de red.

Arquitectura del centro de automatización: optimice una arquitectura del centro de automatización para escalar y colocar instancias de centros de automatización privados. Optimice las configuraciones para mejorar la entrega de contenido de automatización segura y el acceso a los orígenes del entorno de ejecución que están cerca de los recursos de ejecución de automatización. Puede elegir a qué colecciones de contenido y versiones de Ansible pueden acceder los consumidores de automatización.

Red Hat AAP administrado o autoadministrado en Azure

Red Hat AAP en Microsoft Azure está disponible a través de una aplicación administrada o autoadministrada, lo que proporciona las siguientes ventajas:

Un retorno de la inversión (ROI) rápido debido a la facilidad de uso: puede implementar AAP en Azure directamente desde Azure Marketplace. Esta solución administrada está activa inmediatamente después de la implementación y puede empezar a automatizar la administración de los recursos de Azure en cuestión de minutos. Red Hat administra la infraestructura, por lo que tiene libertad para pensar en otros sistemas críticos para su empresa.

Integración simplificada: AAP en Azure se integra con los servicios de Azure. Microsoft y Red Hat desarrollaron y probaron la colección de Ansible para Azure, por lo que necesita una configuración mínima y obtendrá el máximo soporte técnico. Use AAP en Azure como parte de la estrategia de automatización de la nube híbrida para unificar la administración y la automatización en la nube híbrida, Internet de las cosas y las implementaciones perimetrales.

Gasto de Azure comprometido existente: puede usar los gastos comprometidos existentes con Microsoft para comprar Red Hat AAP en Azure. Use los gastos comprometidos para que los equipos de toda la organización puedan implementar, configurar y automatizar los componentes sin problemas. La facturación integrada significa que obtiene una factura y visibilidad completa del coste.

Automatización más allá de la nube: con AAP en Azure, puede implementar aplicaciones en la nube de Microsoft Azure y, a continuación, ampliarlas a través de la infraestructura. Implemente, ejecute y escale aplicaciones en entornos de nube híbrida y de Azure.

Soporte técnico: Red Hat y Microsoft se han asociado para crear AAP en Azure para garantizar operaciones coherentes y centradas en la seguridad. Red Hat administra, mantiene y da soporte a la aplicación para que el equipo de TI pueda centrarse en ofrecer estrategias de automatización.

Otras consideraciones para el modo administrado

Puede instalar AAP en Azure en modo administrado para que sea una aplicación administrada. Red Hat administra los recursos subyacentes de Azure y el software que se ejecuta en él. Esa infraestructura se ejecuta en el inquilino de Azure.

El grupo de recursos de la aplicación administrada es independiente de otros grupos de recursos del inquilino. Red Hat solo tiene acceso al grupo de recursos de la aplicación administrada, sin visibilidad sobre otros recursos de inquilino.

Para obtener más información, consulte Introducción a las aplicaciones administradas de Azure.

AAP en Azure en modo administrado usa los siguientes grupos de recursos:

Un grupo de recursos nuevo o existente en el inquilino. Este grupo de recursos incluye un único recurso que hace referencia a AAP en la implementación de aplicaciones administradas de Azure. Red Hat tiene acceso a la aplicación administrada para realizar soporte técnico, mantenimiento y actualizaciones. Pero Red Hat no administra el grupo de recursos.

Un grupo de recursos administrado multiinquilino (MRG) que contiene la mayor parte de la infraestructura necesaria para utilizar AAP en Azure. El inquilino de Red Hat y su inquilino comparten este grupo de recursos multiinquilino. Red Hat tiene control administrativo total. Tiene acceso de solo lectura al grupo de recursos.

Un grupo de recursos del grupo de nodos (NPRG) de Azure Kubernetes Service (AKS). Microsoft requiere un NPRG para las implementaciones de AKS. Un NPRG contiene recursos que AKS usa para funcionar. Este grupo de recursos se crea en la implementación. Pero Red Hat no administra este grupo de recursos. Para obtener más información, consulte la documentación de Microsoft AKS.

Para AAP en Azure en modo administrado, tenga en cuenta también los siguientes factores:

Al instalar AAP en Azure, elija si la implementación es pública o privada, lo que afecta a cómo los usuarios pueden acceder a las interfaces de usuario de AAP.

Independientemente de si elige una implementación pública o privada, debe configurar el emparejamiento de red para la comunicación saliente de AAP a las redes privadas que contienen recursos con los que desea automatizar. Puede configurar el emparejamiento de red desde AAP en Azure a la red virtual privada de Azure y a redes locales o redes multinube en las que existe el enrutamiento de tránsito con Azure.

Otras consideraciones para el modo autoadministrado

AAP en Azure en modo autoadministrado proporciona muchas de las mismas ventajas de AAP administrado. Pero mientras que el modo administrado se ejecuta dentro de un clúster de AKS, los recursos de la plataforma de automatización en modo autoadministrado se basan en máquinas virtuales (VM).

Para AAP en Azure en modo autoadministrado, tenga en cuenta los siguientes factores:

Ansible controlado por eventos se incluye en la oferta autoadministrada en Azure. La automatización controlada por eventos le ayuda a reducir las tareas manuales y a ofrecer un entorno de TI eficaz que se centra en la innovación. Ansible controlado por eventos procesa eventos, determina las respuestas adecuadas y, a continuación, ejecuta acciones automatizadas para corregir el evento.

Las suscripciones están disponibles en incrementos de 100 nodos administrados activos. Están disponibles en ofertas públicas o ofertas privadas.

Los recursos de máquinas virtuales que sustentan AAP en Azure en modo autoadministrado pueden consistir en su totalidad en imágenes de Azure Marketplace o en una mezcla de imágenes de Azure Marketplace e imágenes administradas por el cliente.

Recomendaciones de diseño

Al utilizar la plataforma RHEL para zonas de aterrizaje de Azure, use el contenido certificado por Red Hat y las colecciones de contenido validadas desde el centro de automatización de Red Hat. Las colecciones siguientes tienen roles destacados en el marco de automatización:

redhat.rhel_idm

- Configurar las máquinas virtuales principales de IdM.

- Configurar las réplicas de IdM.

- Integrar y configurar clientes de RHEL con IdM.

redhat.satellite, redhat.satellite_operations y redhat.rhel_system_roles

- Implementar Satellite y Capsule.

- Crear y configurar objetos y valores Satellite.

- Aprovisionar y configurar sistemas RHEL.

ansible.*, ansible.controller y infra.controller_configuration

- Configure AAP.

- Crear y configurar plantillas y opciones de trabajo de AAP.

La colección de Ansible para Azure incluye más de 250 módulos que puede usar para interrogar, administrar y automatizar los tipos de recursos de Azure, como:

- AKS.

- Grupos de seguridad de aplicaciones.

- Azure Container Registry.

- Servicios de bases de datos de Azure.

- Azure Key Vault

- Azure SQL Database.

- Máquinas virtuales de Azure.

- Microsoft Entra ID.

- Funciones de red.

- Almacenamiento.

Implementación de la infraestructura de plataforma principal

Establezca conceptos y procesos para implementar eficazmente la infraestructura de la plataforma principal y admitir una plataforma RHEL en el modelo de zonas de aterrizaje de Azure.

Para más información, vea:

Ciclo de vida de desarrollo Explore las principales consideraciones de diseño y recomendaciones sobre el uso de la automatización para crear una zona de aterrizaje. En esta guía se describe el repositorio, la rama, las compilaciones automatizadas, la implementación y la estrategia de reversión.

IaC. Explore las ventajas de implementar zonas de aterrizaje de Azure mediante IaC. Obtenga información sobre las consideraciones relacionadas con la estructura del código, las herramientas y la tecnología.

Entornos. Obtenga información sobre cómo usar varios entornos para compilar, probar y publicar código con mayor velocidad y frecuencia. Este enfoque hace que la implementación sea lo más sencilla posible.

Desarrollo controlado por pruebas. Obtenga información sobre cómo usar las pruebas unitarias para mejorar la calidad de las nuevas características y realizar mejoras en el código base de la zona de aterrizaje de Azure.

Cuando tenga las herramientas de administración de código fuente necesarias y los procesos de administración de código fuente establecidos en las secciones anteriores, puede implementar la automatización. Desarrolle código de automatización de Ansible con IaC o configuración como código para implementar la infraestructura principal y admitir la plataforma RHEL para el modelo de zonas de aterrizaje de Azure. En el caso de las implementaciones de greenfield, puede automatizar las siguientes tareas para una implementación de entorno completa. En el caso de las implementaciones de brownfield, solo puede automatizar las tareas que requiere el caso de uso.

- Crear grupos de recursos de Azure.

- Crear redes virtuales

- Crear subredes.

- Crear grupos de seguridad de red.

- Crear imágenes base de RHEL 8.x y 9.x para Azure a través de Red Hat Image Builder automatizado.

- Crear una máquina virtual principal de IdM (aprovisionamiento previo a Satellite). Configure la máquina virtual principal de IdM mediante la configuración como código.

- Crear una máquina virtual de Satellite (aprovisionamiento previo a Satellite). Configure Satellite a través de la configuración como código.

- Crear máquinas virtuales de Capsule (aprovisionamiento de Satellite). Configure Capsule a través de la configuración como código.

- Crear máquinas virtuales de réplica de IdM (aprovisionamiento de Satellite). Configure las réplicas de IdM a través de la configuración como código.

- Crear una infraestructura de AAP (aprovisionamiento de Satellite), entre las que se incluyen:

- Máquinas virtuales de controlador de automatización.

- Máquinas virtuales de nodo de ejecución.

- Máquinas virtuales de nodo de salto (opcional).

- Máquinas virtuales del centro de Automatización.

- Máquinas virtuales de Ansible controladas por eventos (si están habilitadas).

- Servidor de Azure Database for PostgreSQL y las bases de datos necesarias para los componentes de controlador, concentrador y Ansible controlado por eventos. Las configuraciones de Azure Database for PostgreSQL de alta disponibilidad o recuperación ante desastres requieren automatización adicional mediante el trasvase de replicación, el trasvase de registros o Crunchy Postgres.

- Crear equilibradores de carga (puertas de enlace de aplicaciones).

- Front-end para máquinas virtuales de Capsule

- Front-end para máquinas virtuales del controlador AAP

- Front-end para máquinas virtuales del centro de Automation

- Creación de grupos de seguridad de aplicaciones.

- Infraestructura de IdM

- Infraestructura de AAP

- Infraestructura de Satellite o Capsule

Administración del ciclo de vida del sistema RHEL

Una vez implementada la infraestructura de plataforma principal, puede implementar la automatización para las aplicaciones de RHEL y los ciclos de vida de las cargas de trabajo. En el flujo de trabajo siguiente se describe una implementación de automatización de ejemplo para una canalización del ciclo de vida de desarrollo:

Actualice la fecha de finalización del filtro errata y publique contenido en Satellite.

Promueva las vistas de contenido (CV) y las vistas de contenido compuestas (CCV) al desarrollo.

Implemente sistemas de prueba de desarrollo de RHEL desde grupos host de Satellite. Las imágenes base de RHEL 8.x y 9.x para Azure a través de Red Hat Image Builder automatizado se definen como recursos de proceso de Azure en Satellite.

Actualice o cree grupos de seguridad de red de Azure en función de las rutas de comunicación de la aplicación.

Actualice o cree grupos de seguridad de aplicaciones de Azure para proporcionar seguridad por capas adicionales para las pilas de aplicaciones de varios niveles.

Actualice los sistemas de desarrollo de RHEL e implemente y configure las aplicaciones deseadas desde CV o CCV de desarrollo de Satellite.

- Implemente en una sola instancia de RHEL para una pila de aplicaciones sencilla.

- Implemente en varias instancias de RHEL para las pilas de aplicaciones de varios niveles.

- Configure una pila de aplicación.

Ejecute un marco de pruebas de aplicaciones.

- Si se produce un error en la prueba, notifique a la administración de automatización de OnCall para ayudar con la solución de problemas y el análisis. Salga del flujo de trabajo de automatización. Los sistemas de prueba de RHEL permanecen implementados para el análisis de errores post-mortem.

- Si la prueba se realiza correctamente, continúe con los pasos.

Promueva los CV y CCV a la garantía de calidad (QA).

Destruya los sistemas de prueba de desarrollo de RHEL.

Las fases posteriores de la canalización del ciclo de vida son ligeramente diferentes de la fase de ciclo de vida de desarrollo. Solo la fase de desarrollo usa la publicación de contenido inicial y la promoción inicial de CV y CCV al desarrollo. En el ejemplo siguiente se describe un flujo de trabajo de automatización para canalizaciones de ciclo de vida que no son de desarrollo, como QA, preproducción y canalizaciones de producción.

Implemente sistemas de prueba de QA de RHEL desde grupos host de Satellite. Las imágenes base de RHEL 8.x y 9.x para Azure a través de Red Hat Image Builder automatizado se definen como recursos de proceso de Azure en Satellite.

Actualice o cree grupos de seguridad de red de Azure en función de las rutas de comunicación de la aplicación.

Actualice o cree grupos de seguridad de aplicaciones de Azure para proporcionar seguridad por capas adicionales para las pilas de aplicaciones de varios niveles.

Actualice los sistemas de QA de RHEL e implemente y configure las aplicaciones deseadas desde CV o CCV en QA de Satellite.

- Implemente en una sola instancia de RHEL para una pila de aplicaciones sencilla.

- Implemente en varias instancias de RHEL para las pilas de aplicaciones de varios niveles.

- Configure una pila de aplicación.

Ejecute un marco de pruebas de aplicaciones.

- Si se produce un error en la prueba, notifique a la administración de automatización de OnCall para ayudar con la solución de problemas y el análisis. Salga del flujo de trabajo de automatización. Los sistemas de prueba de RHEL permanecen implementados para el análisis de errores post-mortem.

- Si la prueba se realiza correctamente, continúe con los pasos.

Promueva los CV y CCV a producción.

Destruya los sistemas de prueba de QA de RHEL.

Otras consideraciones de diseño para las herramientas nativas de Azure

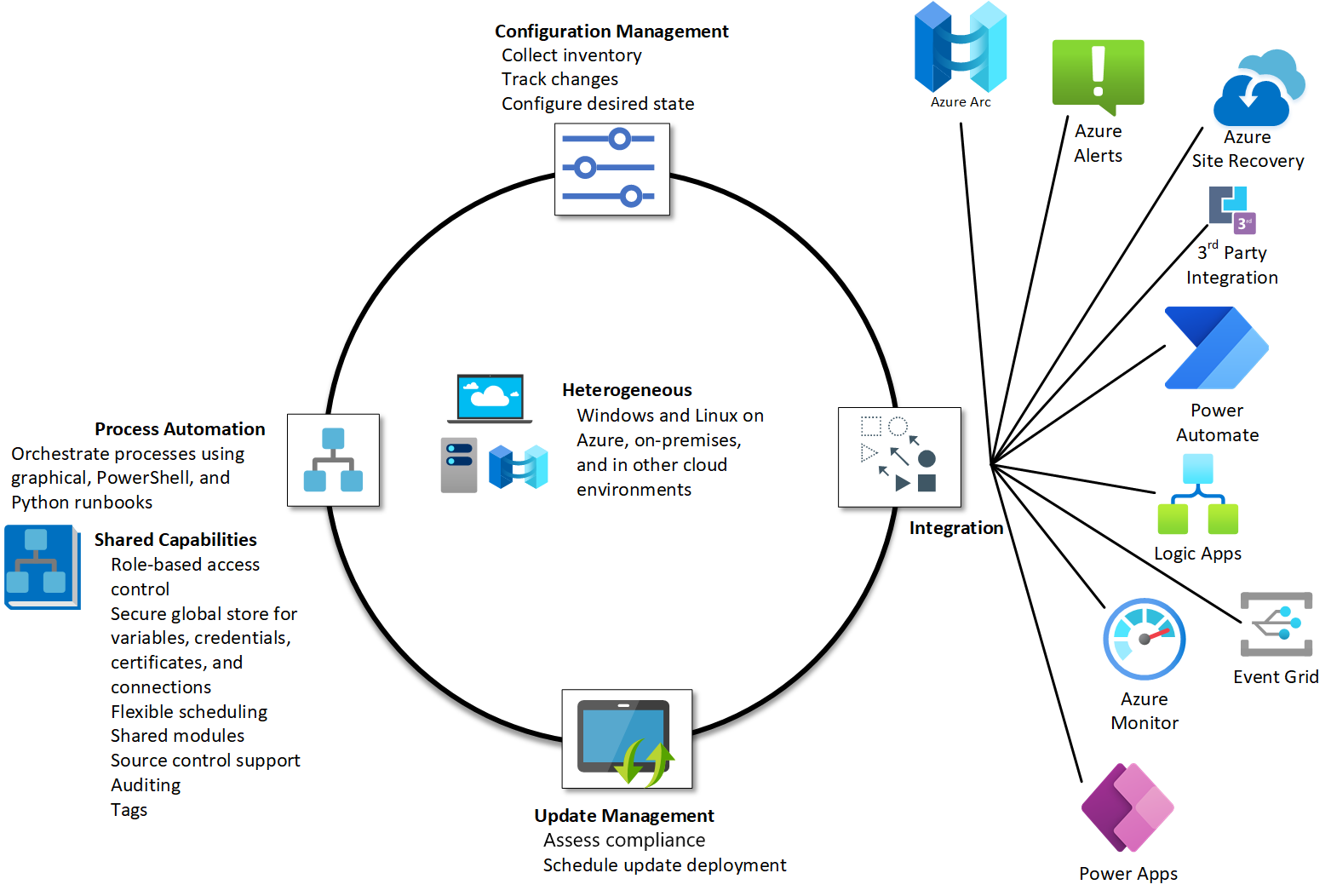

Azure Automation

Para automatizar las tareas de administración frecuentes, laboriosas y propensas a errores, puede usar la función de automatización de procesos de Azure Automation. Esta función servicio le ayuda a centrarse en el trabajo que agrega valor empresarial. La automatización de procesos reduce los errores y aumenta la eficacia, lo que ayuda a reducir los costes operativos. Para obtener más información, consulte Información general sobre Automation.

La automatización de procesos permite integrar servicios de Azure y otros sistemas asociados, como Red Hat, que necesita implementar, configurar y administrar en sus procesos de un extremo a otro. También puede usar esta función para crear runbooks de gráficos de PowerShell y Python.

Puede usar runbooks para una amplia gama de tareas de automatización, como administrar recursos, iniciar y detener máquinas virtuales y controlar las tareas de mantenimiento tanto dentro como fuera de Azure. Para obtener más información, consulte Información general sobre la autenticación de cuentas de Azure Automation y Runbooks en Azure Automation.

En la tabla siguiente se describen los tipos de runbook admitidos.

| Tipo de runbook | Descripción |

|---|---|

| PowerShell | Runbook de texto basado en scripting de Windows PowerShell. Las versiones compatibles son PowerShell 7.2 (GA) y PowerShell 5.1 (GA). El producto principal de PowerShell ya no es compatible con PowerShell 7.1. Se recomienda crear runbooks en la versión compatible a largo plazo de PowerShell 7.2. |

| Flujo de trabajo de PowerShell | Runbook de texto basado en scripting de flujo de trabajo de Windows PowerShell. |

| Python | Runbook de texto basado en scripting de Python. Las versiones compatibles son Python 3.8 (GA) y Python 3.10 (versión preliminar). El producto principal de Python ya no es compatible con Python 2.7. Se recomienda crear runbooks en versiones admitidas a largo plazo. |

| Gráfico | Runbook gráfico basado en Windows PowerShell, y creado y editado completamente en el editor gráfico de Azure Portal. |

| Flujo de trabajo gráfico de PowerShell | Runbook gráfico basado en el flujo de trabajo de Windows PowerShell, y creado y editado completamente en el editor gráfico de Azure Portal. |

Use webhooks para responder a solicitudes y garantizar una entrega y operaciones continuas. Para ello, desencadenan la automatización mediante Azure Logic Apps, Azure Functions, productos o servicios de Administración de servicios de TI, DevOps o sistemas de supervisión.

Azure Arc representa un avance significativo en la informática en la nube y ofrece una plataforma de administración unificada que amplía las funcionalidades de Azure a entornos locales, multinube y perimetrales. Azure Arc se integra con el servicio de Azure Automation mediante el marco de extensión de máquina virtual para implementar el rol de trabajo de runbook híbrido y simplificar la incorporación en la administración de actualizaciones, seguimiento de cambios e inventario.

Para obtener más información, consulte Conexión de un servidor Linux existente a Azure Arc.

Plantillas de ARM

IaC a través de plantillas de ARM proporciona un método declarativo coherente para implementar y administrar recursos de Azure. Use plantillas de ARM para definir la infraestructura necesaria para las aplicaciones en formato JSON. Las plantillas de ARM son idempotentes, lo que significa que puede implementar la misma plantilla varias veces y obtener los mismos tipos de recursos en el mismo estado.

Para obtener más información, consulte la documentación de la plantilla de ARM.

Ejemplo de JSON

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"location": {

"type": "string",

"defaultValue": "[resourceGroup().location]"

},

"storageAccountName": {

"type": "string",

"defaultValue": "[format('toylaunch{0}', uniqueString(resourceGroup().id))]"

}

},

"resources": [

{

"type": "Microsoft.Storage/storageAccounts",

"apiVersion": "2021-06-01",

"name": "[parameters('storageAccountName')]",

"location": "[parameters('location')]",

"sku": {

"name": "Standard_LRS"

},

"kind": "StorageV2",

"properties": {

"accessTier": "Hot"

}

}

]

}

Puede usar el lenguaje específico del dominio de Bicep para reducir la complejidad de la sintaxis JSON y minimizar la curva de aprendizaje para las personas que no están familiarizadas con Azure. Bicep es una abstracción transparente en comparación con una plantilla de ARM que usa JSON y Bicep conserva las funcionalidades de la plantilla JSON. Durante la implementación, la interfaz de línea de comandos de Bicep convierte un archivo de Bicep en una plantilla de ARM que usa JSON.

En los ejemplos de esta sección se muestran la diferencia entre un archivo de Bicep y la plantilla JSON equivalente. En ambos ejemplos se implementa una cuenta de almacenamiento.

Ejemplo de Bicep

param location string = resourceGroup().location

param storageAccountName string = 'toylaunch${uniqueString(resourceGroup().id)}'

resource storageAccount 'Microsoft.Storage/storageAccounts@2021-06-01' = {

name: storageAccountName

location: location

sku: {

name: 'Standard_LRS'

}

kind: 'StorageV2'

properties: {

accessTier: 'Hot'

}

}

Azure DevOps

Azure DevOps es un conjunto completo de herramientas de desarrollo que proporcionan servicios de administración de proyectos, integración continua y entrega continua (CI/CD) y repositorios de código fuente para entornos locales y en la nube. Puede combinar estas características con Azure Test Plans, Azure Artifacts, Logic Apps y Azure Functions para facilitar la colaboración, el desarrollo y la entrega sin problemas de proyectos de software modernos.

Azure Boards

Azure Boards admite metodologías ágiles para el desarrollo de software en la nube y la administración de proyectos. Para obtener más información, consulte la documentación de Azure Boards y Configuración y personalización de Azure Boards.

Para sacar el máximo partido de Azure Boards, conozca cómo los equipos usan sus herramientas y funciones, por ejemplo, Scrum, Kanban y Scrumban, y sus dependencias sobre configuraciones y personalizaciones.

En la tabla siguiente se resumen los elementos principales que debe tener en cuenta al estructurar el proyecto.

| En el nivel de proyecto | En el nivel de equipo |

|---|---|

| Número de equipos que desea definir | Uso del trabajo pendiente del producto para planificar y priorizar el trabajo |

| Estructuración de rutas de acceso al área para admitir vistas de administración de carteras | Si realiza un seguimiento de errores como requisitos o como tareas, o no usa errores en absoluto |

| Personalización de campos | Si usa o no tareas para realizar un seguimiento del tiempo y la capacidad |

| Tipos de elementos de trabajo personalizados | Uso de los niveles de trabajo pendiente en cartera |

| Personalizaciones de trabajos pendientes en cartera | Uso de los niveles de trabajo pendiente en cartera |

| Personalización de flujos de trabajo | Cómo se informa a la alta dirección del progreso, el estado y los riesgos |

Azure Pipelines

Azure Pipelines proporciona una manera rápida, sencilla y segura de automatizar las compilaciones de proyectos con código coherente y de calidad que está disponible fácilmente.

Azure Pipelines:

- Funciona con cualquier lenguaje o plataforma.

- Se implementa en diferentes tipos de destinos al mismo tiempo.

- Se integra con implementaciones de Azure.

- Se compila en máquinas Windows, Linux o Mac.

- Se integra con GitHub.

- Funciona con proyectos de código abierto.

Para más información, consulte la documentación de Azure Pipelines.

En función de las necesidades de la organización, puede elegir una de las cuatro arquitecturas principales para Azure Pipelines:

- Arquitectura de línea de base de Azure Pipelines

- Arquitectura de Azure Pipelines para la característica Web Apps de App de Azure Service

- Arquitectura de Azure Pipelines con Azure DevTest Labs

- Arquitectura de Azure Pipelines para la infraestructura como servicio

Azure Repos

Azure Repos proporciona dos tipos de control de versiones, control de versiones de Git y control de versiones centralizado.

Para acceder al código, conecte el entorno de desarrollo a Azure Repos. Comparta el código mediante:

Para obtener más información, consulte la documentación de Git de Azure Repos y la documentación de Control de versiones de Team Foundation.

Uso de canalizaciones de versión y orígenes de Azure Artifacts

Los desarrolladores pueden usar Azure Artifacts para publicar y consumir varios tipos de paquetes de fuentes y registros públicos, como PyPI, Maven Central y NuGet.org. Puede usar Azure Artifacts con Azure Pipelines para publicar artefactos de generación y canalización, implementar paquetes o integrar archivos en distintas fases de la canalización para compilar, probar o implementar la aplicación.

Para más información, vea:

- Artefactos de Azure en Azure Pipelines.

- Canalizaciones de versión y orígenes de artefactos de Azure.

- Introducción a los permisos y el acceso.

Integración de Azure Policy con Azure DevOps

Azure Policy se aplica directamente a los recursos dentro de entornos de Azure, pero sus principios y gobernanza pueden influir indirectamente en las prácticas de Azure DevOps. Por ejemplo, Azure Policy puede afectar a:

Cumplimiento en canalizaciones de CI/CD: puede integrar comprobaciones de cumplimiento en las canalizaciones. Por ejemplo, asegúrese de que cualquier infraestructura que implemente a través de Azure DevOps cumpla las directivas que defina en Azure Policy.

Coherencia del entorno: use Azure Policy para aplicar configuraciones o tipos de recursos específicos para asegurarse de que los entornos en los que se implementa a través de Azure DevOps son coherentes y compatibles.

Seguridad y gobernanza: las directivas pueden aplicar estándares de seguridad y prácticas de gobernanza en los recursos que administra Azure DevOps Projects. Este reglamento garantiza que el ciclo de vida de desarrollo incluya el cumplimiento de los estándares organizativos y normativos.

Para integrar de forma eficaz Azure Policy con Azure DevOps, puede usar los datos de cumplimiento y las funcionalidades de auditoría de Azure Policy para informar sobre las prácticas de DevOps. Realice ajustes en las canalizaciones o definiciones de IaC para alinearse con las directivas organizativas que aplique a través de Azure Policy.

Esta integración garantiza que los recursos que implemente y administre a través de Azure DevOps siempre son compatibles con los estándares de gobernanza de su empresa. Use este enfoque para mejorar la seguridad, la coherencia y la administración de costes en entornos de Azure.